はじめに

NICTERプロジェクトの大規模サイバー攻撃観測網(ダークネット観測網)における2019年1月1日から6月30日までの半年間の観測結果を公開します. なお,プロジェクトの公式サイトNICTER WEB でも,観測データの⼀部をリアルタイムで可視化したり,統計情報として公開したりしていますので,そちらもご参照ください.

2019年上半期の観測統計

総観測パケット数

表1にNICTERプロジェクトにおける過去10年間の年間総観測パケット数,観測IPアドレス数,総観測パケット数を観測IPアドレス数で正規化した値を示します.総観測パケット数は観測IPアドレス数に影響されるため,表の右端の値がその年のスキャン活動の活発さを表しています.

2019年上半期は2018年とほぼ同じ観測規模となる約30万IPアドレスの観測網を使って観測を行いましたが,一部観測機器を入れ替えたことによる性能向上の影響で,実質的には観測規模が拡大しました.なお,2019年は半年分の観測値であることにご注意ください.1IPアドレス当たりの半年間の総観測パケット数は2018年の半分を上回る値となっていることが分かります.

日毎のパケット数,ユニークホスト数の推移

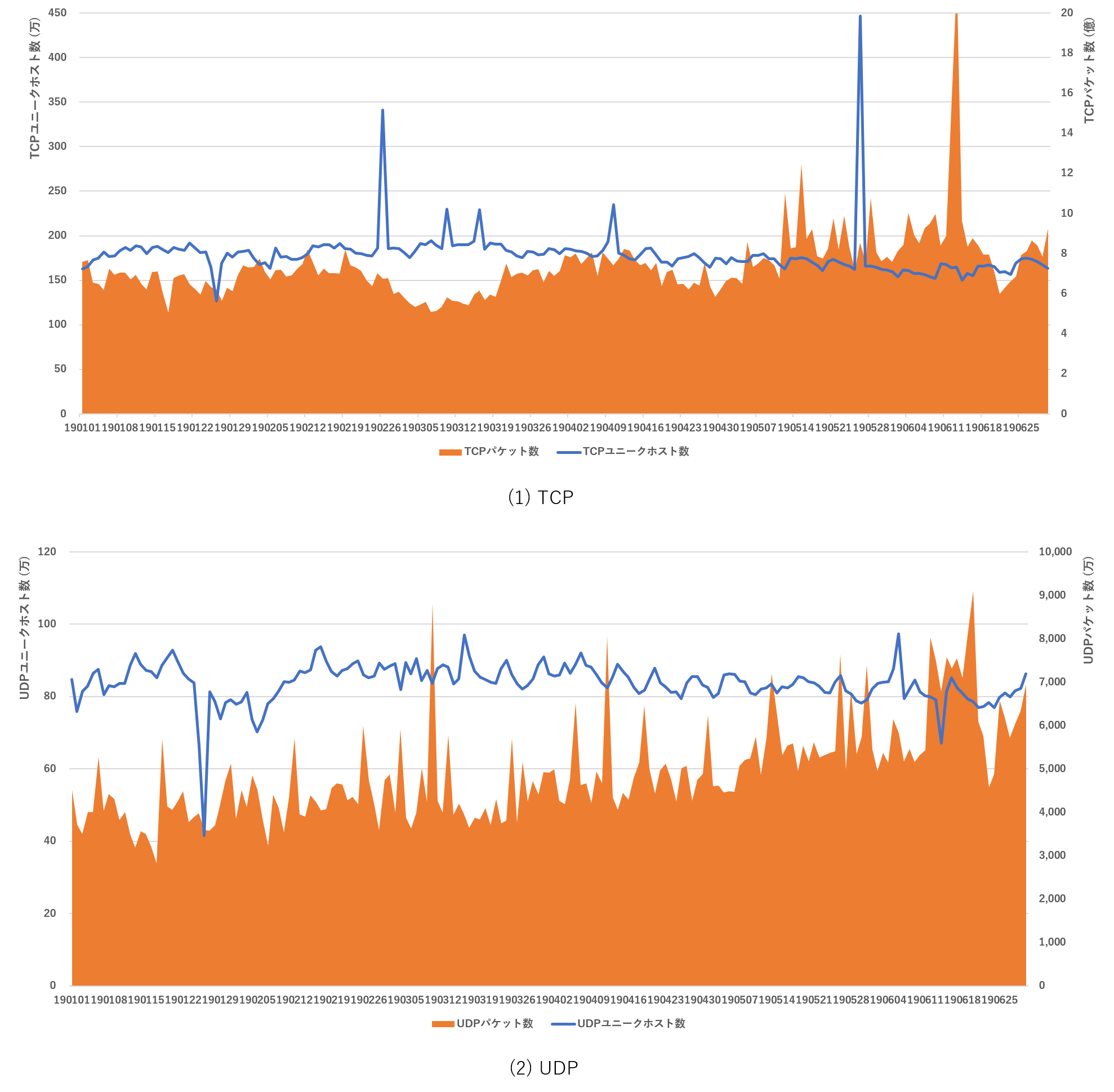

図1にTCP・UDPパケットのそれぞれについて,日毎の観測パケット数,ユニークホスト数(被りのないIPアドレス数)の推移を示します.図からも分かる通り,パケット数とユニークホスト数の推移は比例せず,観測においては両方の値を見ていく必要があります.2019年上半期は,パケット数,ユニークホスト数共に一時的なスパイクは見られるものの,比較的落ち着いて推移したと言えます.6月12日から14日に見られるTCPパケット数のスパイクは1ホストによる約65000種類のポートへのポートスキャンによるものでした.また,2月26日と5月26日のTCPユニークホスト数のスパイクはバックスキャッタ(跳ね返りパケット)によるもので,攻撃通信の特徴を持ったものではありませんでした.

Miraiの特徴を持つパケットについて

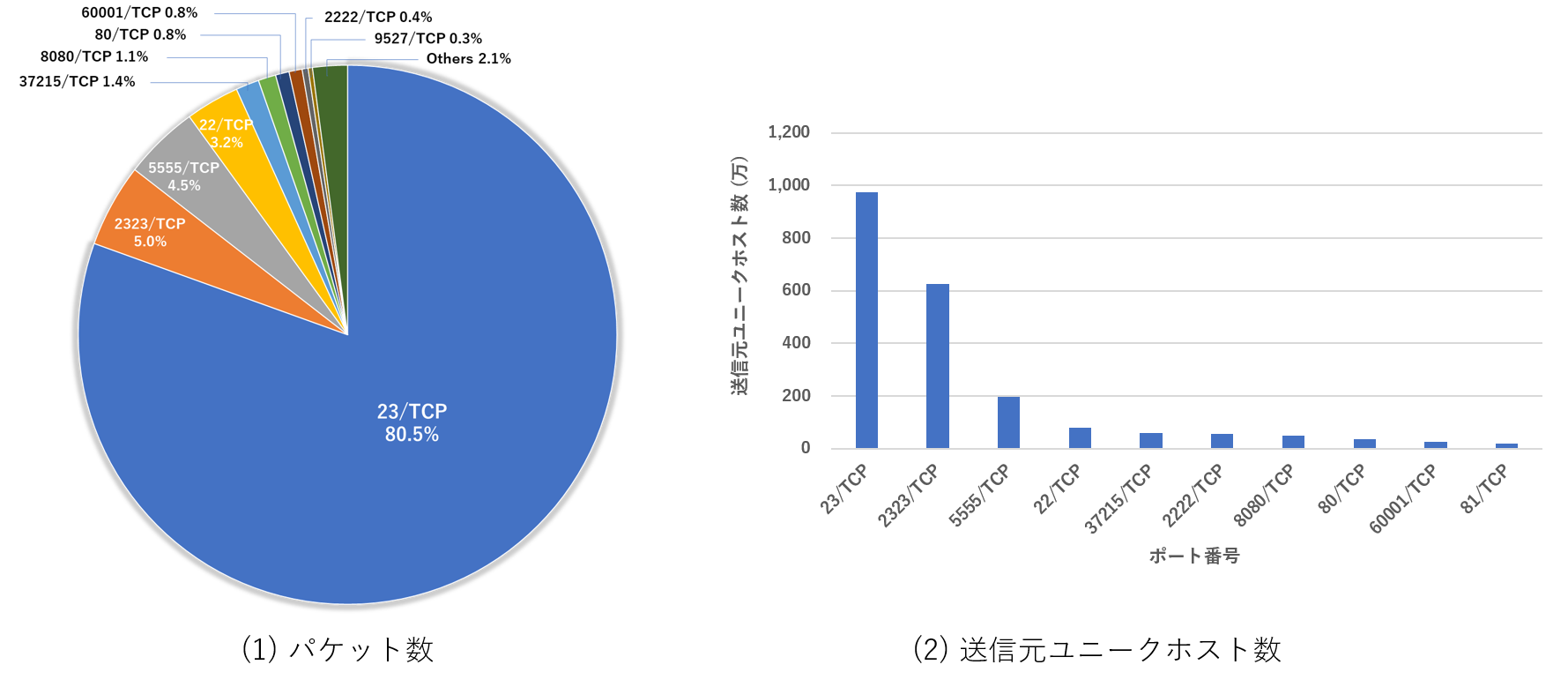

図2にIoT機器を攻撃対象とするマルウェアとして最もよく知られているMiraiとその亜種の攻撃通信の特徴を持ったパケットについて,宛先ポート番号別に集計して,(1)に観測パケット数の上位10位とその割合を,(2)に送信元ユニークホスト数が多かった上位10位を示します.パケット数,送信元ユニークホスト数ともに,23/TCPが最も多かったポートでしたが,送信元ユニークホスト数では2323/TCPもかなり多いことが分かります.

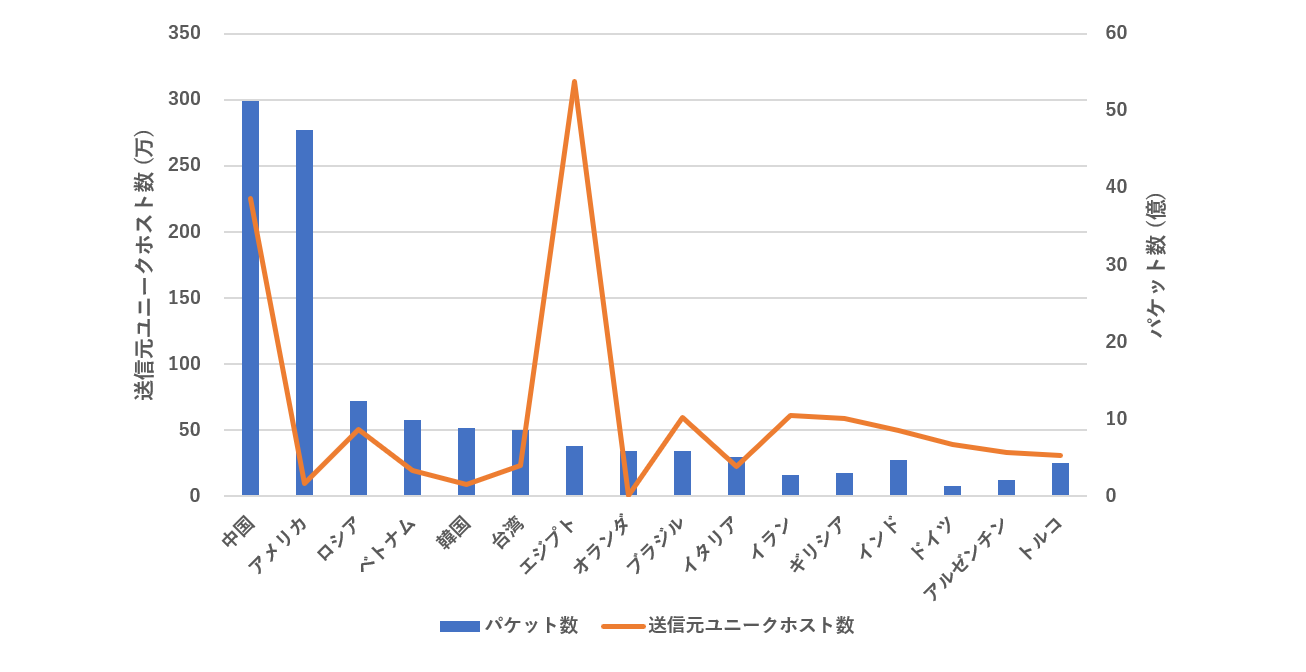

図3は同様にMiraiとその亜種の攻撃通信の特徴を持ったパケットについて,送信元の国別に集計して,観測パケット数と送信元ユニークホスト数が多かったそれぞれ上位10位の国について示しています.2019年上半期は特にこれらの国々でMiraiの感染が広がっていたと言えます.

Miraiとその亜種の攻撃通信の特徴を持ったパケットの抽出は,我々の知見に基づき行っていますが,日々亜種が増えており,全てのパケットを抽出しきれているとは限りません.また,パケット数とユニークホスト数の集計では一部概算値を使って計算しています.

大規模スキャナについて

NICTERプロジェクトでは,2018年から引き続き2019年も主に海外組織による大規模スキャン活動を観測しています.

一般的にスキャンとは,インターネットにつながったホストの各種ポートが通信可能な状態にあるかどうかを外部から調べる行為です.例えば,よく知られたマルウェアMiraiやその亜種は脆弱性のあるIoT機器を狙って脆弱性のあるポートをスキャンして次の感染機器を探し,感染を広げていきます.このようなスキャンはサイバー攻撃に直結している活動ですが,逆に,サイバー攻撃に対抗するための調査や研究を目的としてスキャンを行う機関もあります.

2018年以降,NICTERプロジェクトではこのような調査や研究目的で行われたと思われるスキャンは統計から除外して考えることにしています.我々はこれまでの知見を元に調査目的と思われるスキャンの判定基準を以下のように定義しています.

-

ある1日における1つのIPアドレスからのパケット(TCP SYNとUDPのみ)について,以下の2つの条件を満たす場合に,このIPアドレスから送信されるパケットをスキャンパケットとする.

- 宛先ポート番号のユニーク数が30以上

- 総パケット数が 30 万パケット以上

2019年上半期の大規模スキャナ

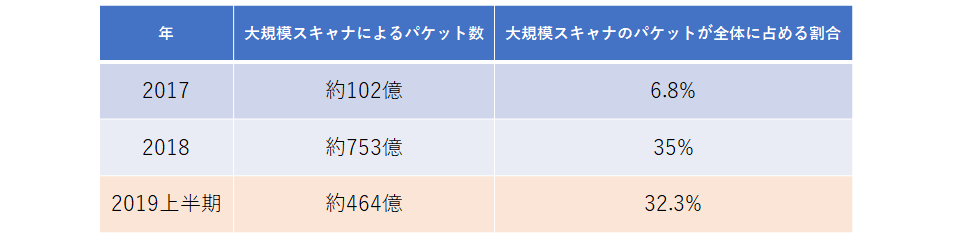

2019年上半期の観測パケットに対して前述の大規模スキャナの判定条件を当てはめたところ,1163のホストが大規模スキャナと判定され,大規模スキャナから送信されたパケット数は合計で463億8千万パケットでした.これは2019年上半期の観測パケット数全体の32.3%に当たります.表2に過去3年間の大規模スキャナによるスキャンパケット数,大規模スキャナによるパケットが観測パケット全体に占める割合を示します.2017年までは10%未満であった大規模スキャナによるスキャンが2019年も2018年と同様に全体の30%以上を占める割合で続いていることが分かります.

宛先ポート別パケット数,ユニークホスト数について

宛先ポート別パケット数

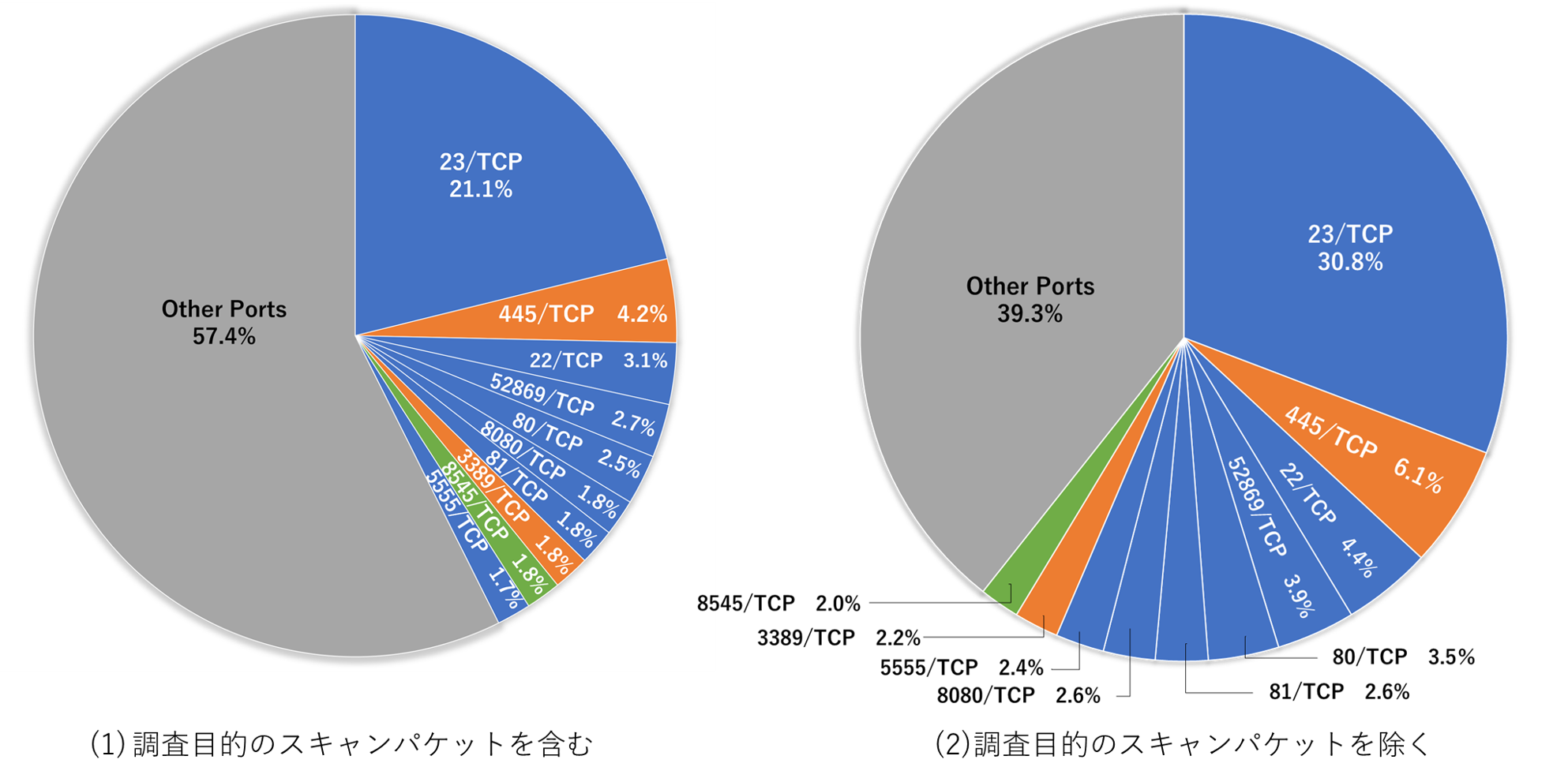

図4に半年間で観測されたすべてのパケット(TCP および UDP)を宛先ポート番号別に集計して,観測パケット数が多かった上位10位とその他の割合を示します.これらのポート番号・プロトコルに対応したサービスが我々の観測で⾒えた 2019 年上半期で主要な攻撃対象となったサービスと⾔えます.主にIoT機器を狙ったスキャンと思われるポートを青,Windows機器を狙ったスキャンと思われるポートをオレンジ,仮想通貨クライアントを狙ったスキャンと思われるポートを緑で示しています.

観測パケット数が最も多かったのは昨年から引き続き23/TCPで,(1)調査目的のスキャンパケットを含む統計で昨年の14.0%から21.1%に,(2)調査目的のスキャンパケットを除く統計で昨年の21.7%から30.8%になり,大きく増加しています.続いて,445/TCP,22/TCP,52869/TCP,80/TCPと続いており,3位以下で多少の順位の入れ替えはあるものの,2018年とほぼ同様の結果で,2018年から引き続きIoT機器を狙ったスキャンが多いことが分かります.中でも,5555/TCP(Android Debug Bridgeで使われているポート)は2018年よりも増加してきており,今後の推移に注意が必要です.

3389/TCP(リモートデスクトップ接続で使われているポート)は2019年5月にBlueKeepと呼ばれる脆弱性(CVE-2019-0708)が公開されましたが,2018年と比較して大きな変化は見られませんでした.また,2018年はOther Portsが,(1)調査目的のスキャンパケットを含む統計で69.6%,(2)調査目的のスキャンパケットを除く統計で54.0%でしたが,2019年はOther Portsの割合が減り,上位10位のポート宛てのパケットの全体に占める割合が増えています.

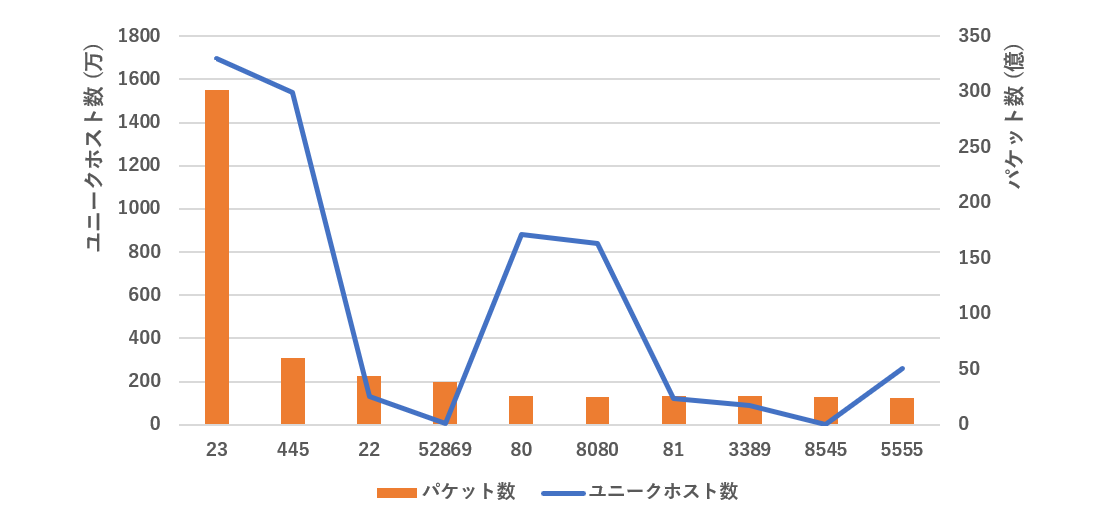

宛先ポート別ユニークホスト数

図5に上位10位の宛先ポート番号にパケットを送信したユニークホスト数を示します. 445/TCP,80/TCP,8080/TCPはパケット数に対してユニークホスト数が多いことが分かります.詳細については調査中です.

国別パケット数,ユニークホスト数について

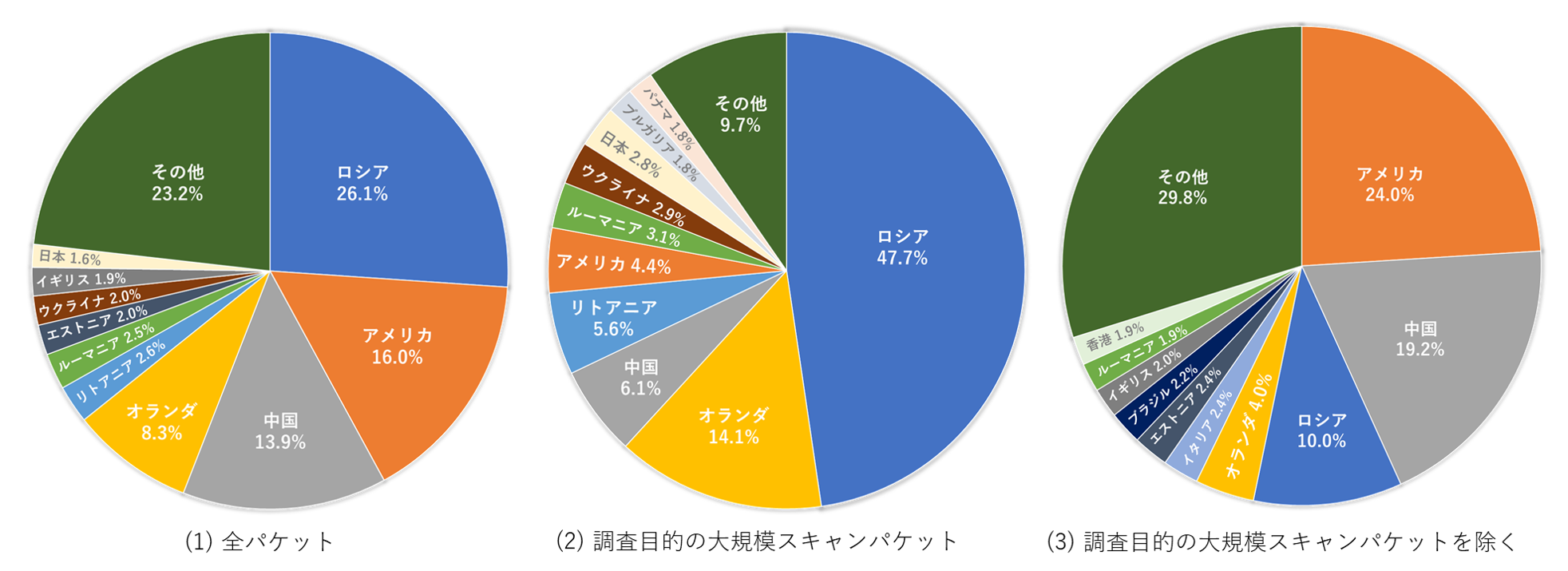

図6に半年間で観測されたすべてのパケットを送信元の国別に集計して,観測パケット数が多かった上位10位とその割合を示します.(2)に示したように大規模スキャンパケットの送信元の国には偏りがあり,大規模スキャナによるパケットが全体の観測パケットに与える影響が大きいことが分かります.

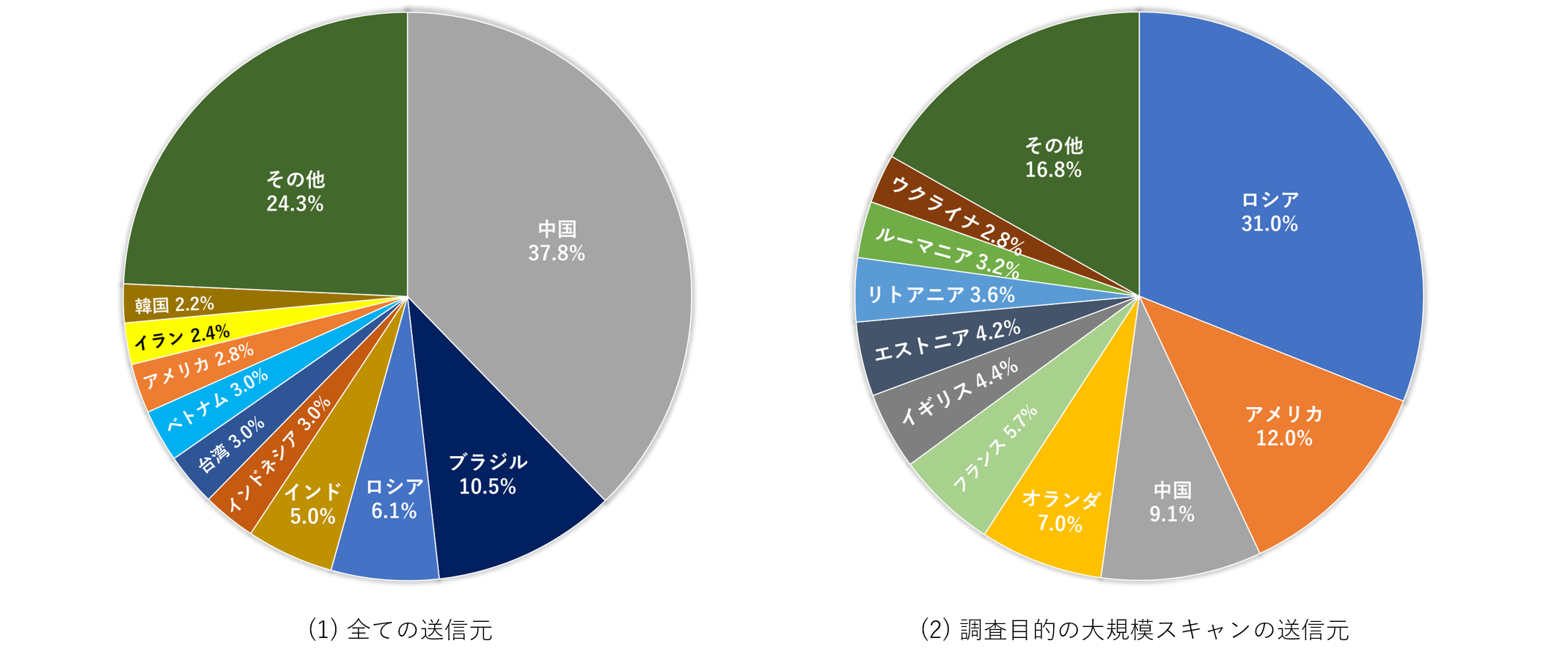

また,図7に同様にすべてのパケットを送信元の国別に集計して,送信元ユニークホスト数が多かった上位10位とその割合を示します.なお,大規模スキャナの数は全体の送信元ユニークホスト数から見ると圧倒的に少ないため,調査目的の大規模スキャナを除いた図は省略しています.図6と図7を比較すると,送信元ユニークホスト数の多い国が,必ずしも多くのパケットを送信しているとは限らないことが分かります.

おわりに

2019年上半期のスキャン活動は,微増傾向で推移しました.攻撃対象となった宛先ポートは2018年とほぼ同様で,MiraiをはじめとするIoT機器を攻撃対象とするマルウェアによるスキャン活動が依然として多く観測されています.中でも,23/TCPや5555/TCPが増加傾向となっており,今後も注意して観測を続けていきます.

2019年上半期も2018年よりは低いものの,全体観測パケット数の30%を超える割合で大規模スキャナによるスキャンが続いており,今後も大規模スキャナの活動は続くと予想されます.