はじめに

NICTERプロジェクトのダークネット観測網における2020年第4四半期(10~12月)の観測結果を公開します. なお,プロジェクトの公式サイトNICTER WEB では,2020年1年間の観測結果をまとめたNICTER観測レポート2020も公開していますので,そちらもご参照ください.

-

2020年第4四半期の観測統計

-

2020年第4四半期に観測した事象について

2020年第4四半期の観測統計

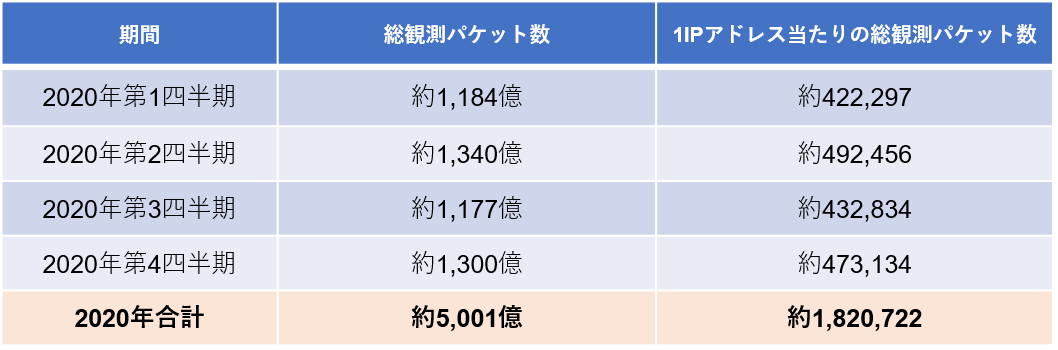

総観測パケット数

表1に2020年各四半期と2020年1年間の総観測パケット数,総観測パケット数を観測IPアドレス数(約30万)で正規化した値を示します.2020年第4四半期の1IPアドレス当たりの総観測パケット数は前四半期より上回り,2020年1年間の総観測パケット数は約182万パケットでした.これは2019年の観測結果の約1.5倍にあたります.

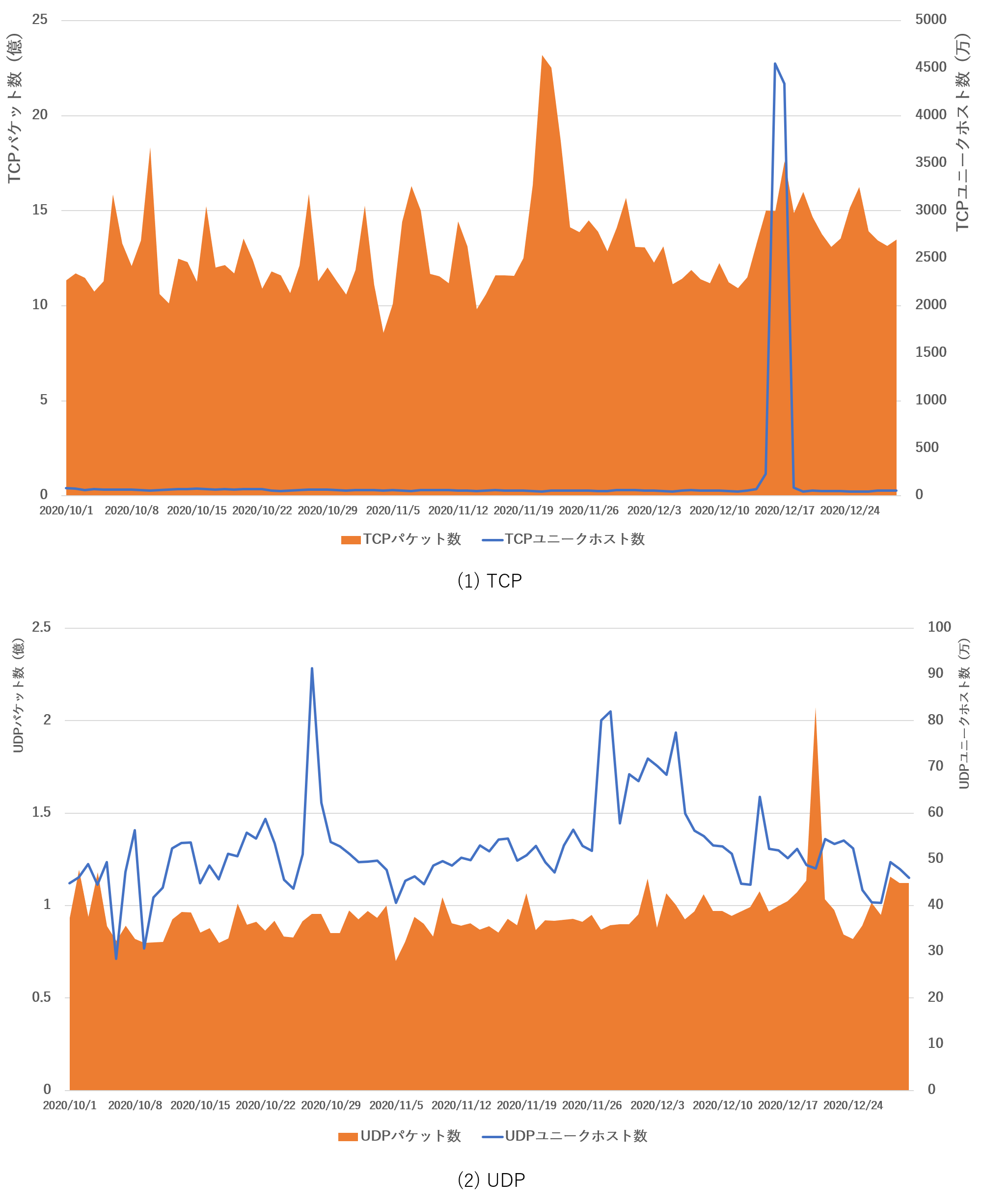

日毎のパケット数とユニークホスト数の推移

図1にTCP・UDPパケットのそれぞれについて,日毎の観測パケット数,ユニークホスト数の推移を示します.12月17日頃に見られるTCPホスト数のスパイクは送信元IPアドレスを詐称して送信されたと思われるSYNパケットによるものでした1.11/19頃のTCPパケット数の増加は,大規模スキャナの調査スキャンによるものでした.UDPのグラフを見ると10月25日頃および11月27日頃から12月5日頃にホスト数の増加が見られます.10月25日頃は中国のホストによるもの,11月27日~28日頃は中国,アメリカ,ブラジル,韓国等の複数国での増加によるもの,12月5日頃は中国と台湾のホストによるものでした.また,12月20日頃のパケット数の増加は大規模スキャナの調査スキャンによるものでした.

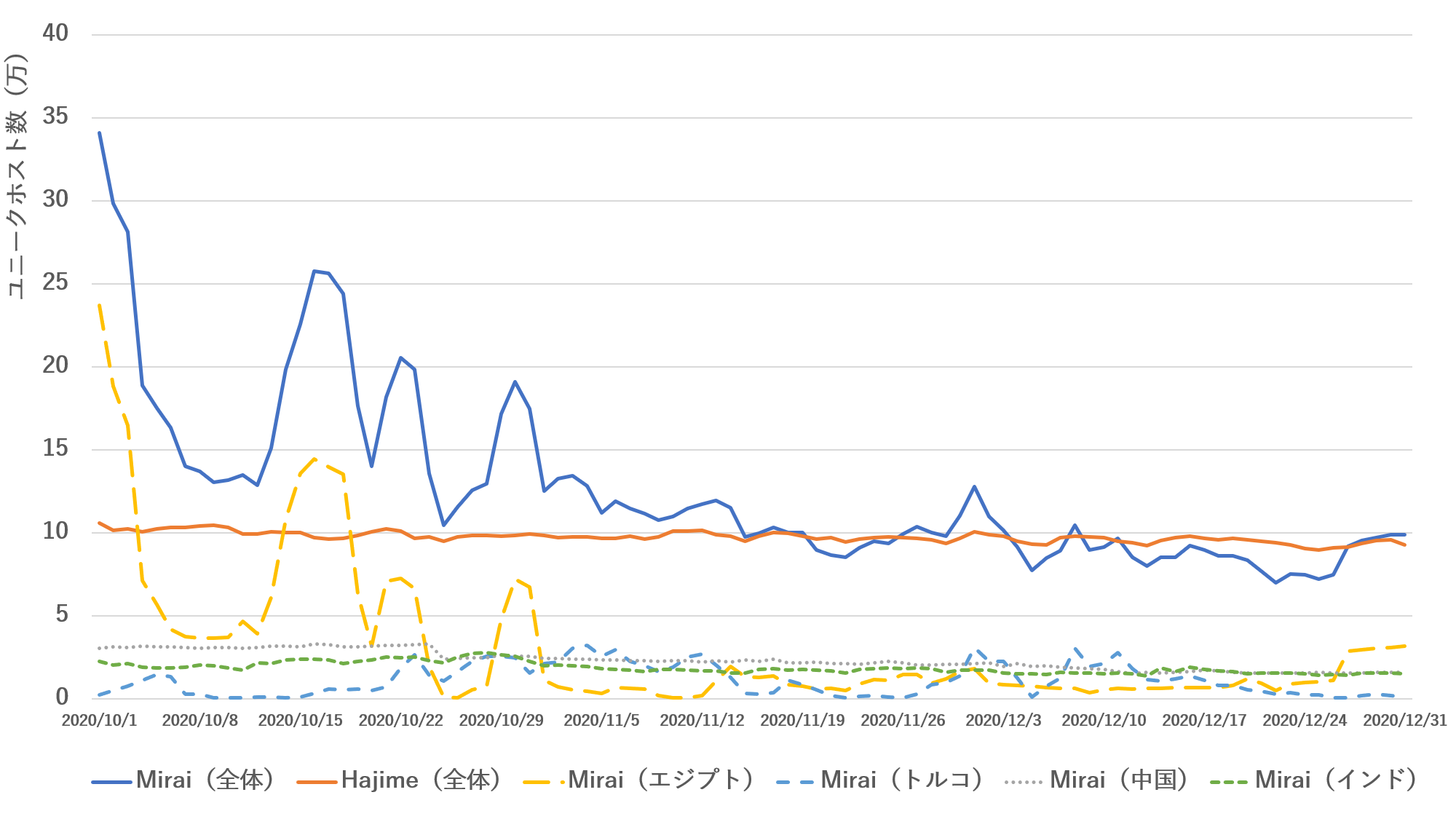

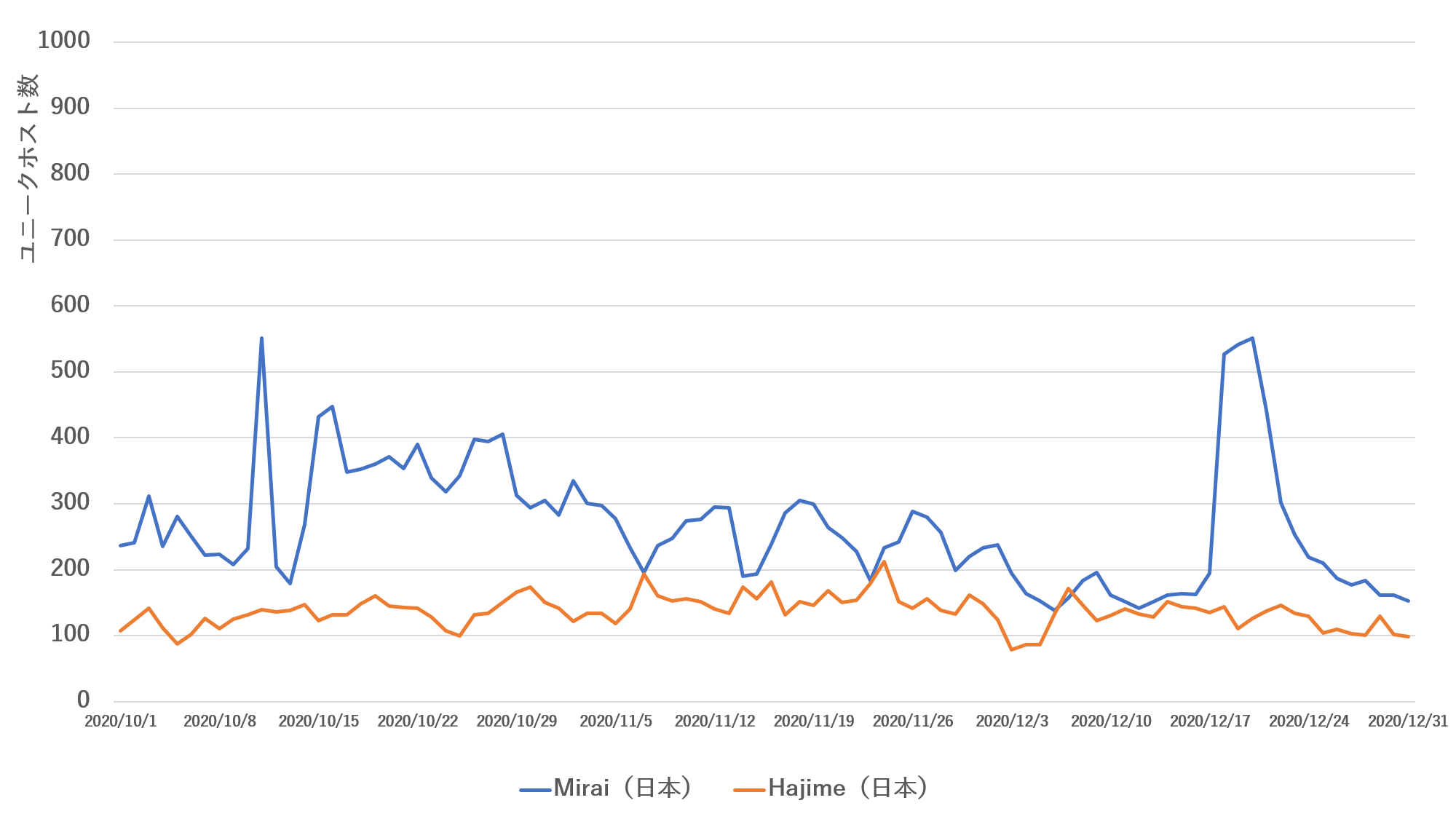

Mirai とHajime の攻撃ホスト数の推移

Mirai(亜種によるものを含む)とHajimeに関連する攻撃ホスト数の日ごとの推移を,全ての送信元ホストについてを図2に,日本の送信元ホストについてを図3に示します.

Mirai に関連する攻撃ホスト数は全世界で概ね7万から34万程度で推移しました.前期から引き続き10月はエジプトのホスト数の上昇が複数回みられました.また,10月下旬からはトルコでホスト数の上昇がみられました.中国とインドのホスト数は継続して高い水準で推移しました.応答型のハニーポットの観測結果と合わせて分析したところ,エジプトについては前期から継続してMiraiの亜種であるB3astMode, 中国とインドとについては同じくMiraiの亜種であるMozi Botnetの感染が継続したことが一因であると考えられます.

日本の10月及び12月にみられるホスト数の増加については国内のブロードバンドルータ製品への感染拡大によるものでした.この事象の詳細についてはNICTER観測レポート2020の3.4をご参照ください.

Hajimeについては全世界,日本共に攻撃ホスト数に大きな変化はみられませんでした.

大規模スキャナについて

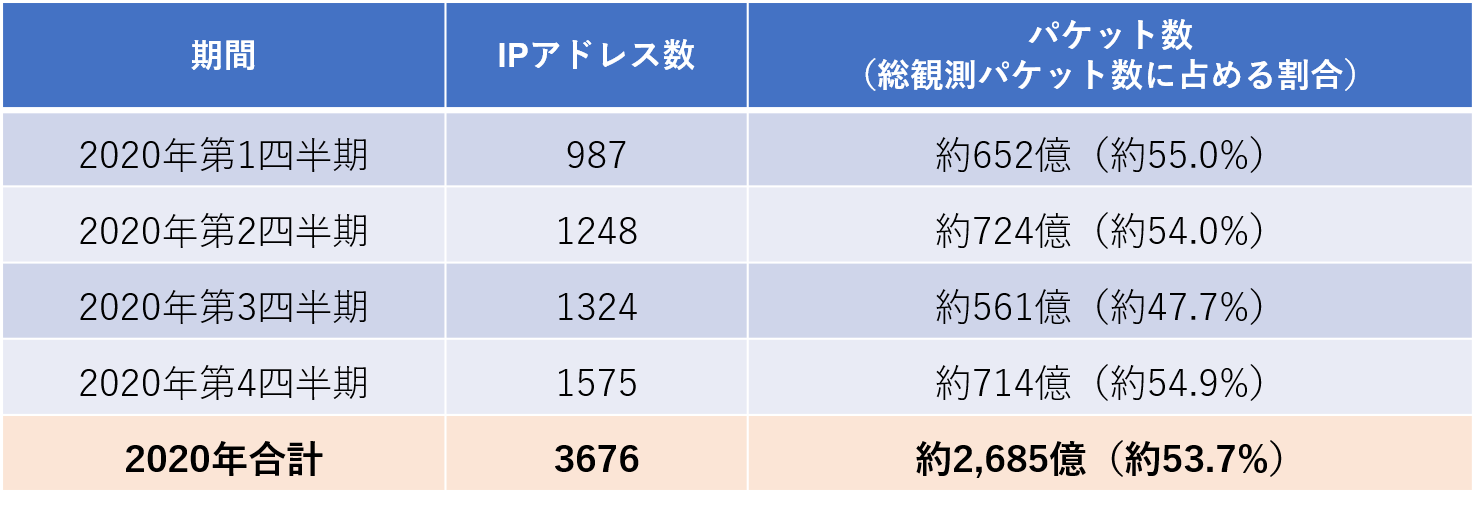

表2に2020年の各四半期及び2020年1年間の大規模スキャナ2のIPアドレス数,スキャンパケット数,大規模スキャナによるパケットが観測パケット全体に占める割合を示します.2018年頃から大幅に増加している大規模スキャナによるスキャンが2020年もおおむね全体の50%を超える割合で推移しました.

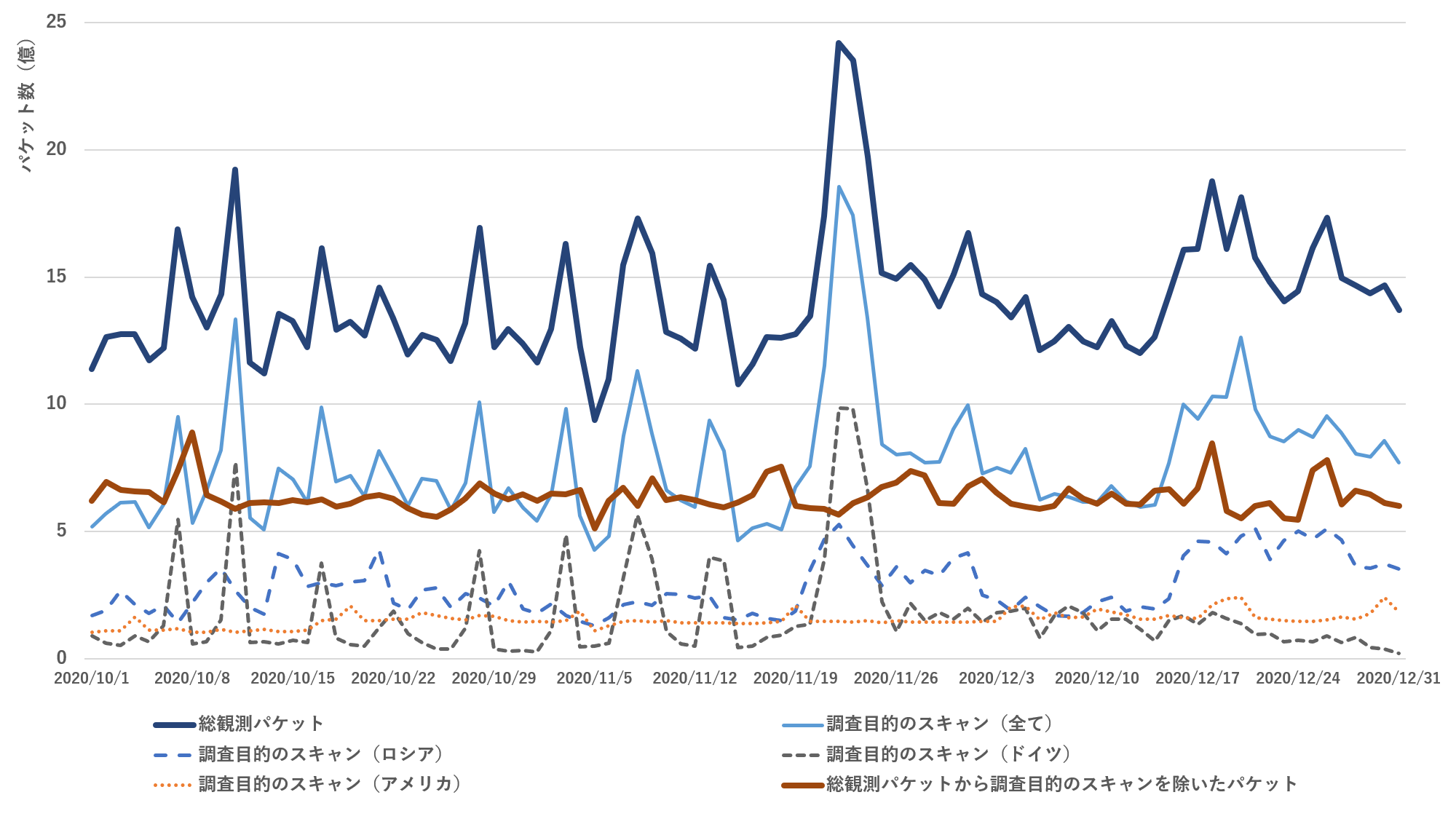

図4に総観測パケット,大規模スキャナによる調査目的のスキャンパケット(全て,上位3か国),総観測パケットから大規模スキャナによる調査目的のスキャンパケットを除いたパケットについて,パケット数の推移を示します.10月から11月に度々見られる総観測パケット数のピークはロシアとドイツの大規模スキャナによるもの,12月のピークはロシアとアメリカの大規模スキャナによるもので,総観測パケット数の上昇のほとんどが調査目的のスキャンパケットによるものでした.

総観測パケットから調査目的のスキャンパケットを除いたパケット数(図に茶色で示した線)がマルウェアやDDOS攻撃の跳ね返り等によって送られたパケット数の実態値と言えます.第4四半期もおおむね落ち着いて推移したと考えられます.

宛先ポート別パケット数

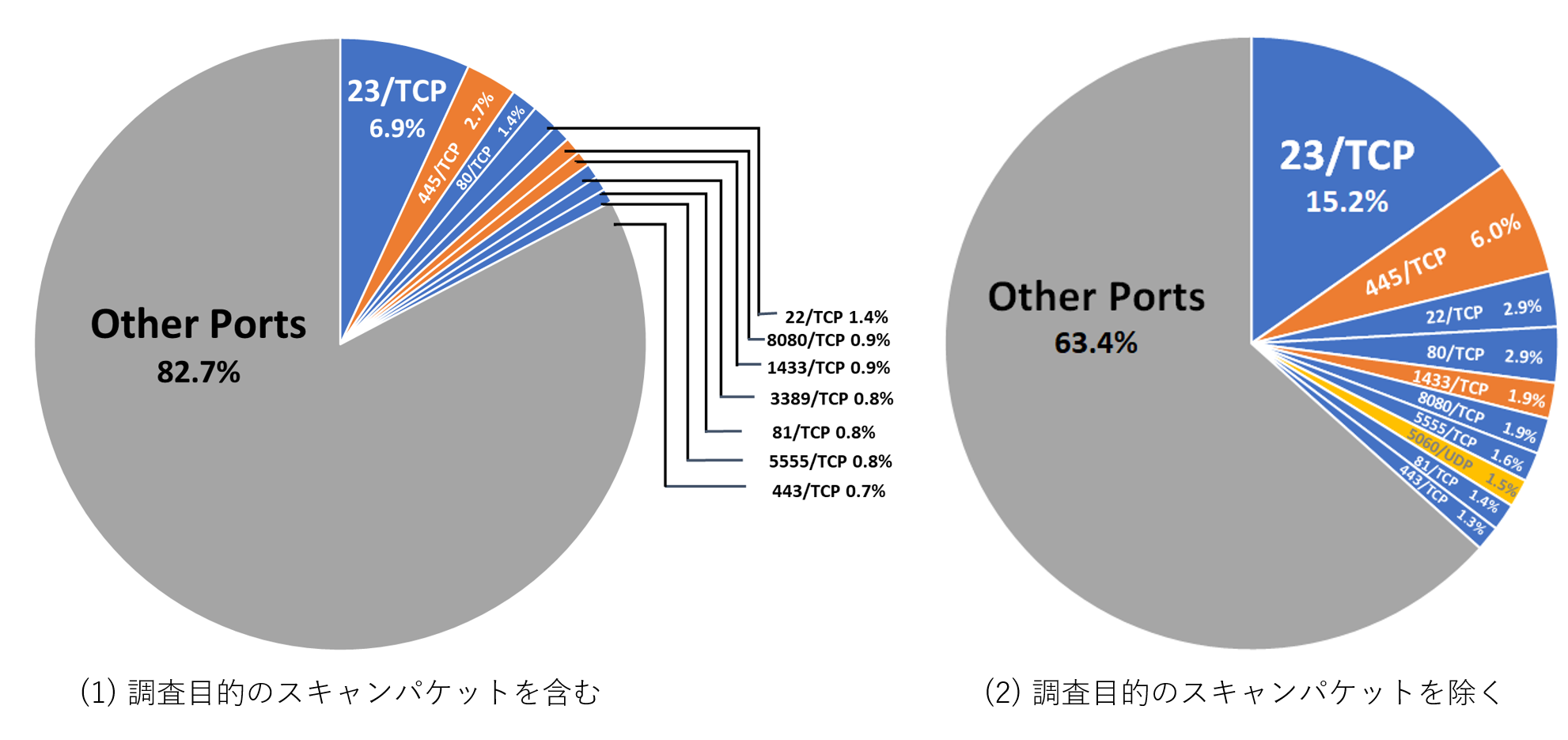

図5に3ヶ月間で観測されたすべてのパケット(TCP および UDP)を宛先ポート番号別に集計して,観測パケット数が多かった上位10位とその他の割合を示します.これらのポート番号・プロトコルに対応したサービスが我々の観測で⾒えた 2020 年第4四半期で多く攻撃対象となったサービスと⾔えます.主にIoT機器を狙ったスキャンと思われるポートを青,Windows機器を狙ったスキャンと思われるポートをオレンジ,UDPポート宛てのスキャンを黄色で示しています.

観測パケット数が最も多かったのは前期と同様に23/TCPで,(1)調査目的のスキャンパケットを含む統計で6.9%(前期7.5%),(2)調査目的のスキャンパケットを除く統計で15.2%(前期14.9%)でした.2位以降では多少の順位の変動はあるものの前期と同様の傾向が見られ,攻撃の対象となるポート番号・プロトコルの多様化が継続しています.

国別パケット数

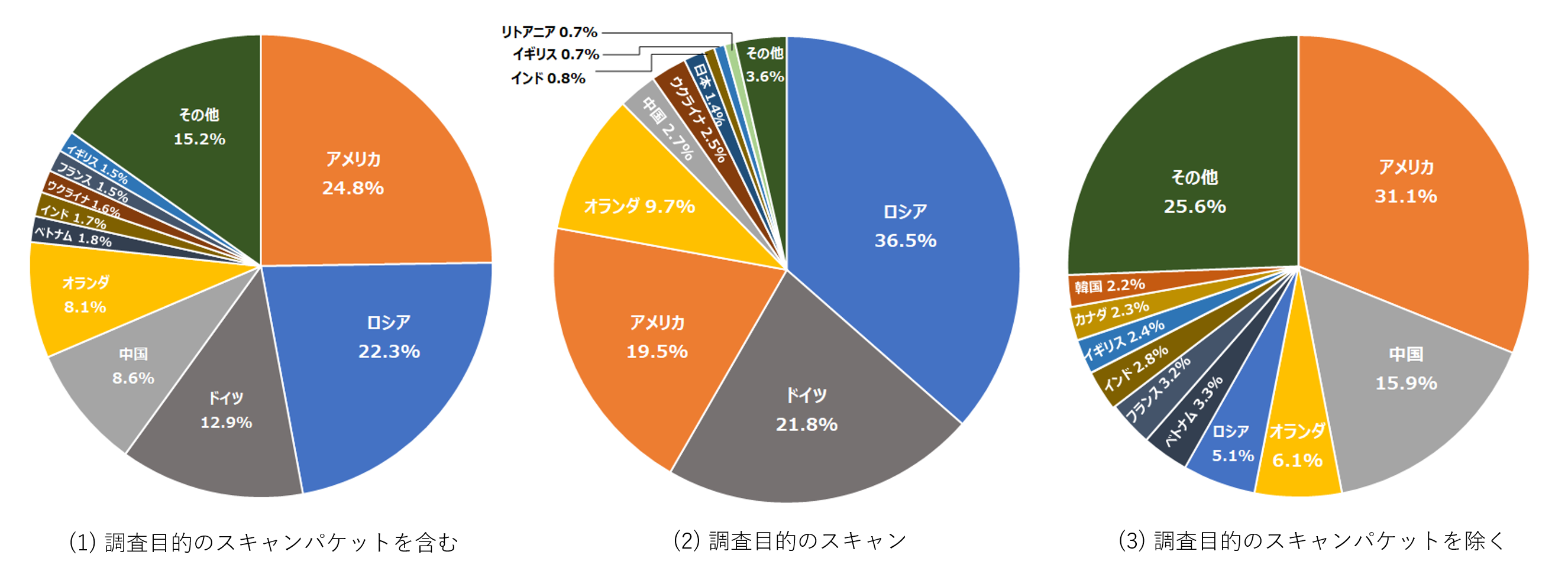

図6に3ヶ月間で観測されたすべてのパケットを送信元の国別に集計して,観測パケット数が多かった上位10位とその割合を示します.(2)調査目的のスキャンの統計をみると,ロシアの割合が前期から継続して減少しており前期44.7%から36.5%になっています.また,ドイツは前期10.9%から21.8%へと倍増しました.オランダからの調査スキャンはIPアドレスの割り当て国が変化したこともあり,前期14.6%から9.7%と減少しています.(3)調査目的のスキャンパケットを除く統計では,アメリカがもっとも多く,中国,オランダと続いており,前期と比較して全体の傾向に大きな変化は見られませんでした.

2020年第4四半期に観測した事象について

Oracle 社のWeblogic サーバの脆弱性を悪用した通信の観測

Oracle社は2020年10月20日にWeblogicサーバのリモートから任意のコードを実行できる(RCE)脆弱性(CVE-2020-148823,CVE-2020-148834)に対するセキュリティパッチを提供しました5.しかしながらこのパッチは不完全であり,パッチを適用しても脆弱性の悪用が可能であることが複数のセキュリティ調査機関の指摘により明らかになりました(CVE-2020-147506).本脆弱性に対するPOCコードも公開されており7 8 9,11月1日にOracle社から再度緊急のセキュリティアドバイザリが公表されました10.

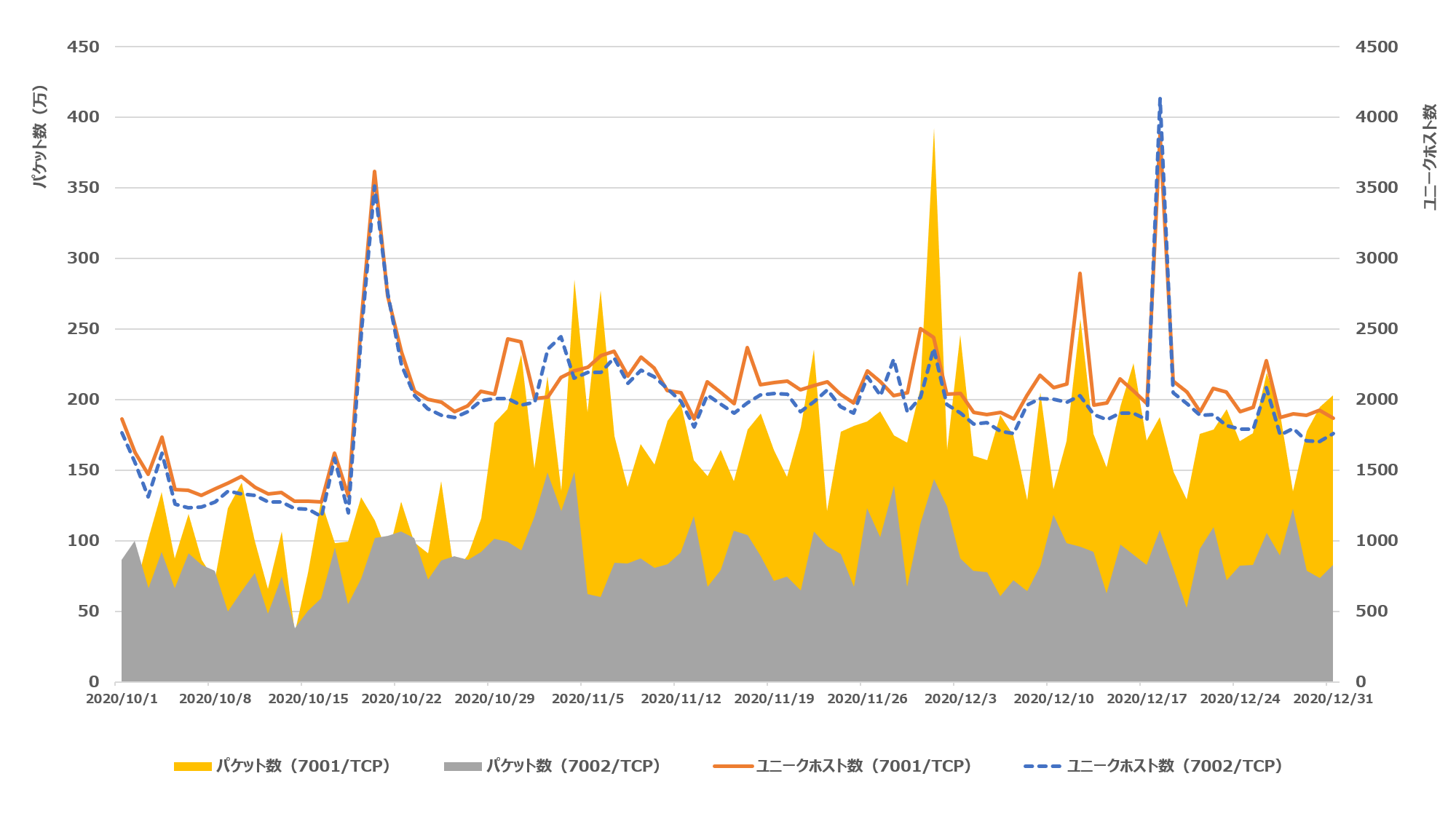

ダークネット観測網では10月20日頃からWeblogicサーバの管理コンソールのデフォルトポート番号である7001/TCPと7002/TCP宛てのホスト数とパケット数の増加を観測しました(図7).また,応答型のハニーポットでは、10月30日および11月2日頃に、2ホストから脆弱性を悪用した7001/TCP宛てのペイロードを観測しました(図8).

SolarWinds 社のOrion Platform 製品を探索する通信の観測

2020年12月13日にセキュリティベンダの発表11によってSolarWinds社のインフラストラクチャ監視・管理プラットフォーム製品であるOrion Platformへのサプライチェーン攻撃がおこなわれていたことが明らかになり,SolarWinds社からセキュリティアドバイザリが公開されました12.このサプライチェーン攻撃は正規のアップデートとして配布されたWindowsインストーラーバッチファイルにバックドアが仕込まれていたもので,SUNBURSTとも呼ばれています.アメリカを中心に多数の政府機関や企業で導入されている製品であったことから被害範囲が広く,日本でも内閣サイバーセキュリティセンターから注意喚起が発出されました13.日本における被害については明らかになっていませんが,日本での感染を検知したとの報告もあります14.このサプライチェーン攻撃にはロシアの関与が示唆されており15,米露間の緊張が高まっています.

また,12月26日にはSolarWinds Orion APIに認証回避の脆弱性(CVE-2020-1014816)が存在することが公開されました17.この脆弱性が悪用されると,リモートから認証を回避してAPIコマンドを実行される可能性があり,SolarWinds社によればこの脆弱性により実際にSUPERNOVAと呼ばれるマルウェアが配置されるインシデントが発生しています12.

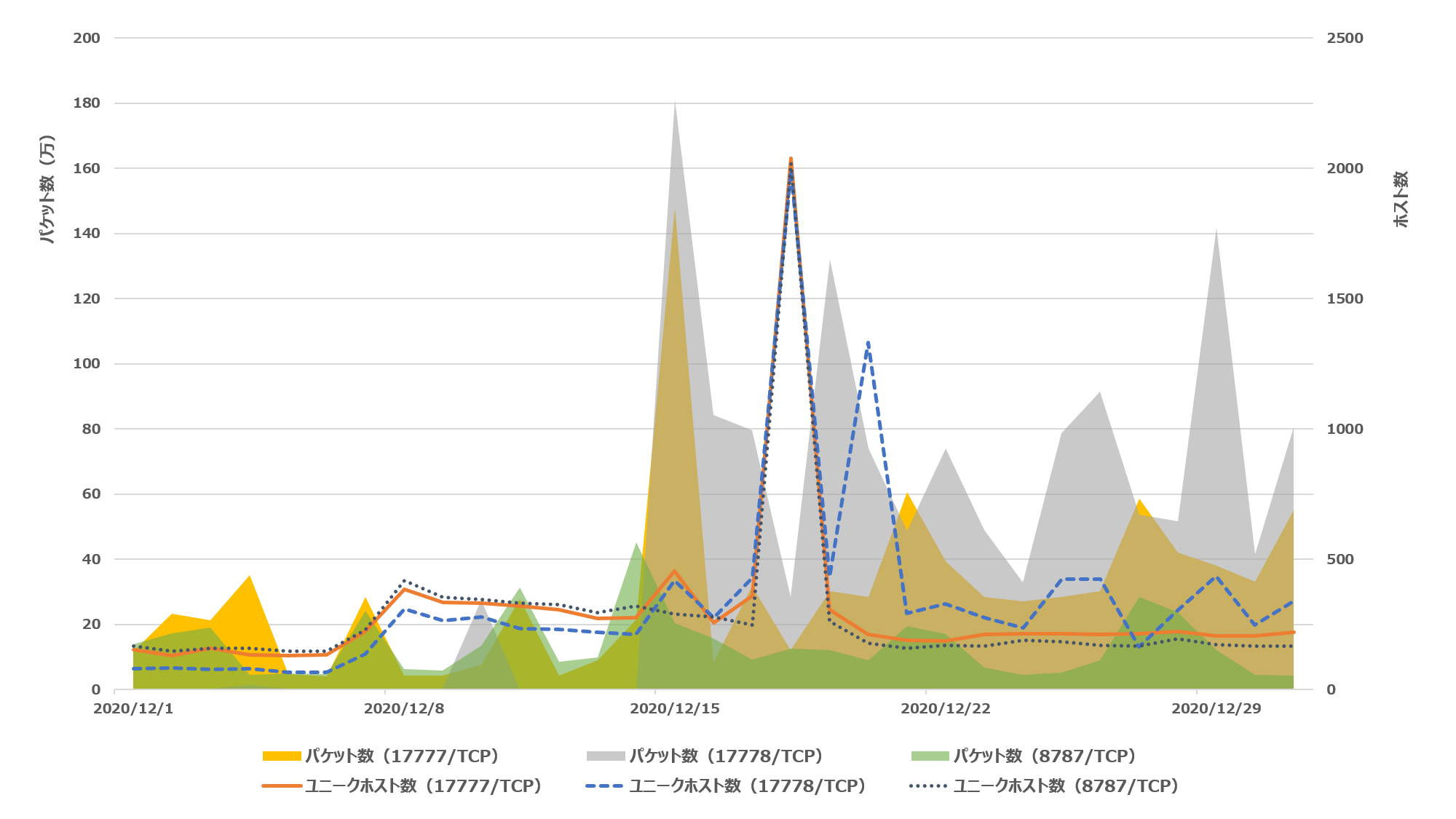

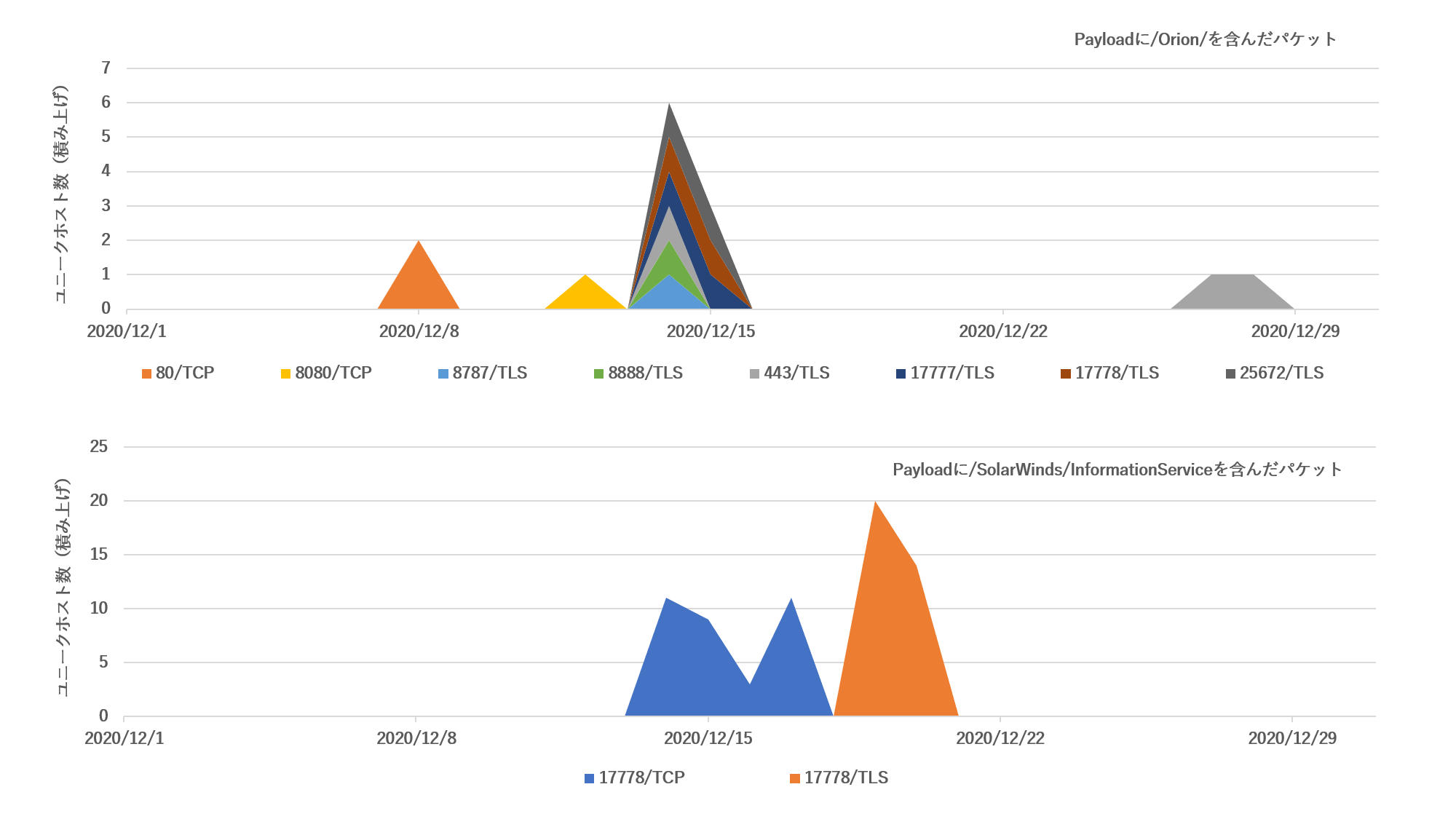

ダークネット観測網ではOrion Platformで使用されているポート番号 (SolarWinds Information Serviceで利用されるデフォルトポート 17777/TCPおよび17778/TCP,Orion Web Consoleで利用されるデフォルトポート 8787/TCP)へのホスト数およびパケット数の増加を観測し(図9),ハニーポットでもOrion Platformを探索していると考えられる通信(Payloadに/Orion/Login.aspx, /Orion/WebResource.axd または /SolarWinds/InformationServiceを含む)を確認しました(図10).

おわりに

2020年第4四半期のダークネット観測網へのスキャン活動は,大規模スキャナによる調査スキャンや詐称パケットを除くと大きな増減はなく推移しました.2020年の年間観測パケット数は5,000億パケットを超え,増加傾向が続いています.

本四半期は,SolarWinds社のOrion Platformへのサプライチェーン攻撃が世界中に大きな波紋を広げました.サプライチェーン攻撃はどの製品ベンダーにも起こる恐れのある攻撃であり,各ベンダーはこの事例を教訓に自身の製品開発サイクルにおけるセキュリティを改めて見直しておくことが重要です.

-

ある1日における1つのIPアドレスからのパケット(TCP SYNとUDPのみ)について,宛先ポート番号のユニーク数が30以上,総パケット数が 30 万パケット以上の場合に,このIPアドレスを大規模スキャナと判定する ↩︎

-

Oracle Critical Patch Update Advisory - October 2020(2020/10/20) ↩︎

-

Oracle WebLogic Server Administration Console Handle Remote Code Execution(2020/11/19) ↩︎

-

Oracle WebLogic Server 12.2.1.0 Remote Code Execution(2021/1/26) ↩︎

-

Oracle Security Alert Advisory - CVE-2020-14750(2020/11/6 更新) ↩︎

-

Highly Evasive Attacker Leverages SolarWinds Supply Chain to Compromise Multiple Global Victims With SUNBURST Backdoor(2020/12/13) ↩︎

-

SolarWinds社製SolarWinds Orion Platform ソフトウェアに関する政府機関等への注意喚起の発出について(2020/12/16) ↩︎

-

トレンドマイクロ セキュリティブログ SolarWinds社製品を悪用、米政府などを狙う大規模サプライチェーン攻撃(2020/12/16) ↩︎

-

JOINT STATEMENT BY THE FEDERAL BUREAU OF INVESTIGATION (FBI), THE CYBERSECURITY AND INFRASTRUCTURE SECURITY AGENCY (CISA), THE OFFICE OF THE DIRECTOR OF NATIONAL INTELLIGENCE (ODNI), AND THE NATIONAL SECURITY AGENCY (NSA) (2021/1/5) ↩︎

-

SolarWinds Orion API authentication bypass allows remote command execution(2021/1/28 更新) ↩︎