概要

2020年2月以降,NICTER のダークネット観測網に届く9530/tcp 番ポート宛の通信が急増しています. 増加の背景には,このポートに特定のデータを送り込むことで,一部のメーカのビデオレコーダ機器において Telnet が有効になるというバックドアの脆弱性がインターネット上に公開されたことがあります.我々はこのバックドアの悪用を試みる攻撃をハニーポットで観測しています.

当該機器は日本国内においても販売・使用されており,機器のユーザは,機器の乗っ取りや監視カメラの映像の盗み見の被害を受けないために,脆弱性への対応を早急に行う必要があります.

本ブログでは,9530/tcp 宛通信の観測状況を紹介するとともに,バックドアを悪用された機器の特徴と対策方法について調査した結果を紹介します.

9530/tcp 番ポート宛通信の増加

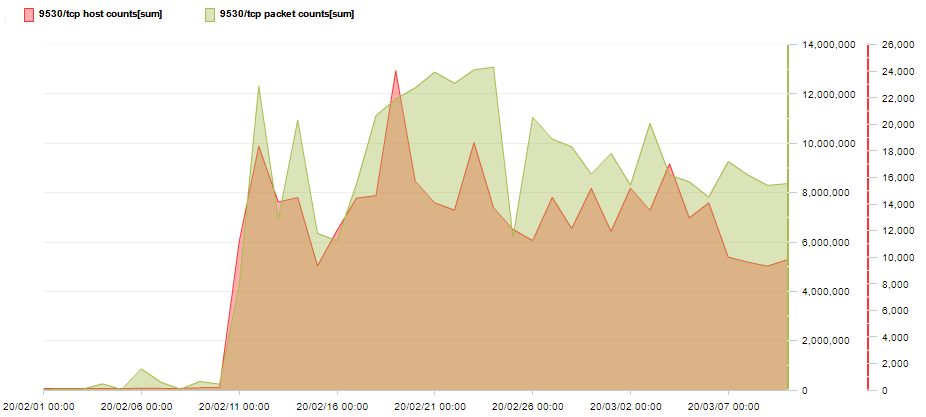

2020年2月以降,9530/tcp 番ポート宛通信の増加を観測しました.NICTER のダークネット観測網で観測した 9530/tcp 番ポート宛通信の送信元ユニークホスト数とパケット数の推移を図1に示します.

パケット数の推移を見ると,2月11日頃から急増しはじめ,2月24日にピークに達していました.2月11日以降に観測されたパケットには tcp のシーケンス番号と宛先IPアドレス(10進数)が同じという「Mirai」の特徴が見られるため,当該ポートをスキャンする機能が Mirai 亜種に取り込まれたと考えられます.同様の事象の観測結果は警察庁 @police からも公開されています1.

遡ること2月6日頃にもパケット数の増加を示す小さな山(約80万パケット)が見られます.これについては,パケットの95% が Shodan および Censys の2組織から送信されており,パケットに Mirai の特徴も見られないことから,調査スキャンの増加が原因であり,感染拡大の予兆を示すものではありません.

ピークを過ぎた3月以降も,9530/tcp 番ポート宛のパケット数と送信元ホスト数は依然として高い水準で推移しています.

ビデオレコーダ機器に存在するバックドアの脆弱性

NICTER のダークネット観測網で本事象を最初に観測したのは2月11日ですが,その1週間前の2月4日に,9530/tcp 番ポートで待ち受けるビデオレコーダ機器にバックドアの脆弱性が存在するという内容の記事が公表されていました:

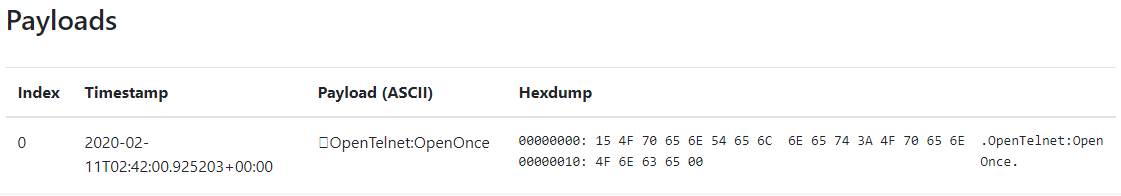

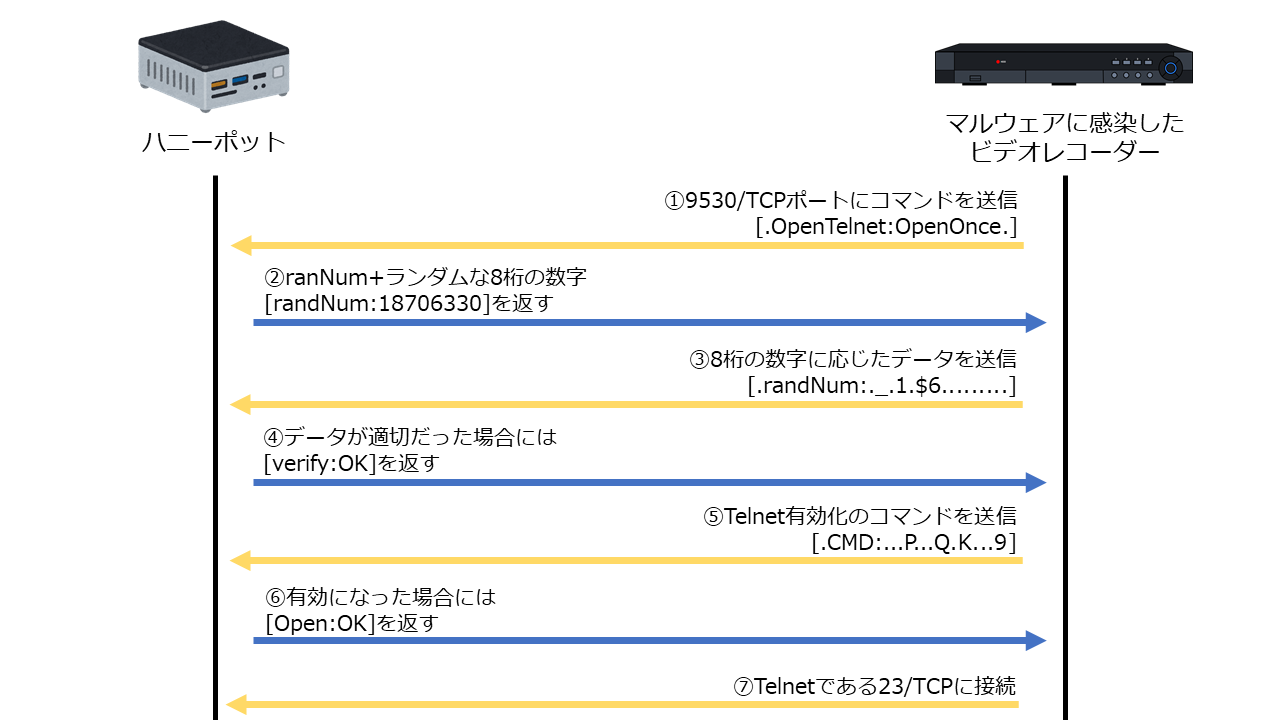

記事の内容は,Xiongmai 製のビデオレコーダ機器では 9530/tcp 番ポートが有効になっており,当該ポート宛てに「OpenTelnet:OpenOnce」という文字列を送信し,機器から得られる応答(randNum:8桁の数字)に対して適切なデータを送り返すと機器の Telnet が有効になるというものでした.

NICTER のハニーポットにおいても,2月11日以降,9530/tcp 番ポートに送信されるペイロード(図2)を観測しました.我々が観測したペイロードに含まれる文字列は,前述の記事で公開された脆弱性の内容と一致していました.

ペイロードの送信元ホストについては,数ホストをサンプリングして調査した結果,Xiongmai 製のビデオレコーダ機器であることが分かりました.Xiongmai 製の機器の特定方法については後述します.

前述の記事で紹介されていた攻撃コード(以下 PoC)を使用し,Xiongmai 製ビデオレコーダの実機の動作を確認したところ,機器の 9530/tcp 番ポートに「OpenTelnet:OpenOnce」の文字列が送信されると,機器は送信元に対する応答として「randNum:8桁の数字」を返すことが分かりました.当該機器の動作をハニーポットに実装して観測したところ,感染機器は,脆弱性を持つビデオレコーダと図3に示すやりとりを行い,機器の Telnet を有効化することが分かりました.

脆弱性情報が公表されてからハニーポットで攻撃が観測されるまでの期間はわずか1週間でした.この期間に脆弱性の PoC がマルウェア に取り込まれたと推測されます.

Xiongmai製の機器の特定方法とその特徴

攻撃対象となったXiongmai製のビデオレコーダは,OEM 製品として複数のベンダから販売されています.日本国内の通販サイトでは,監視カメラとカメラ映像を記録するビデオレコーダがセットで販売されているケースが多くみられます.

我々は OEM 先のベンダから販売されている2機種を使って調査しました.

機器の外装は OEM 先のベンダごとにカスタマイズされていましたが,ユーザインターフェイス等には共通性が見られました.ここでは我々が行った調査結果に基づき,Xiongmai 製の機器に共通すると考えられる4つの特徴について紹介します.

特徴1: 機器の操作画面(UI)

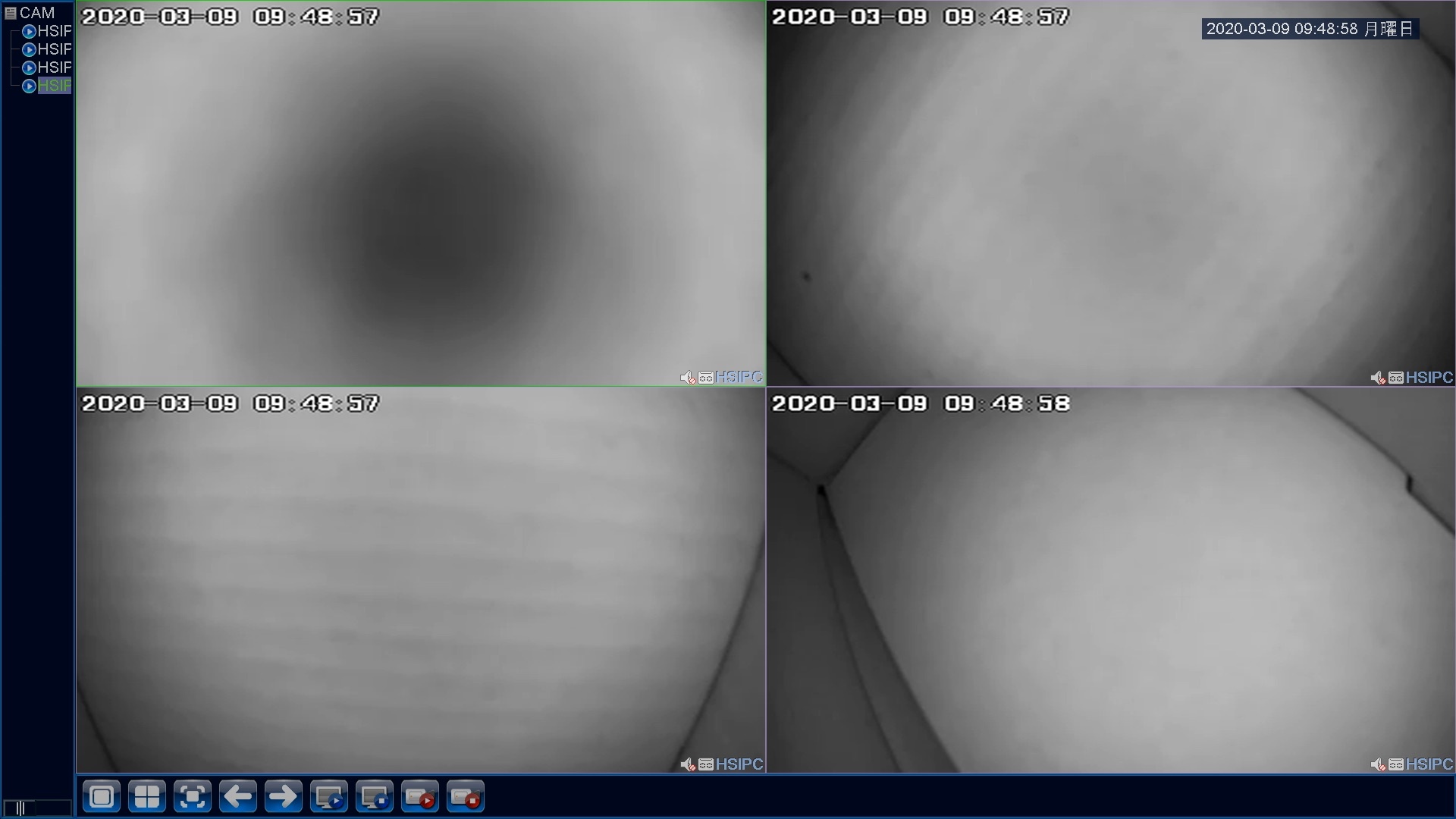

監視カメラの映像および録画データを再生するモニターには図4のような基本操作画面が表示されます.

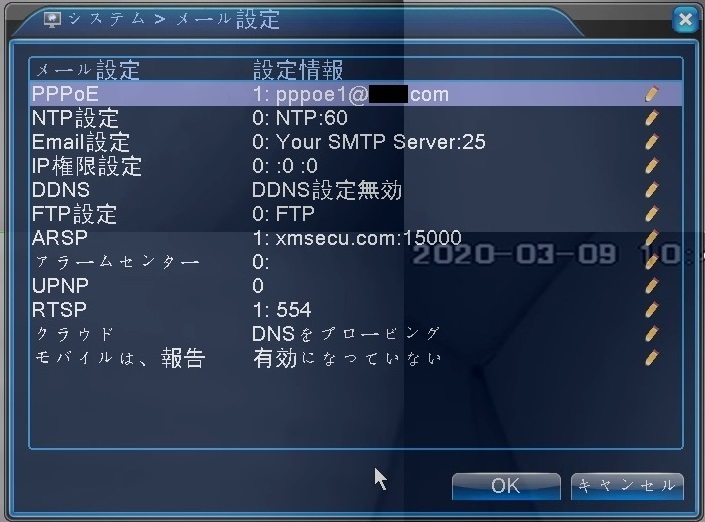

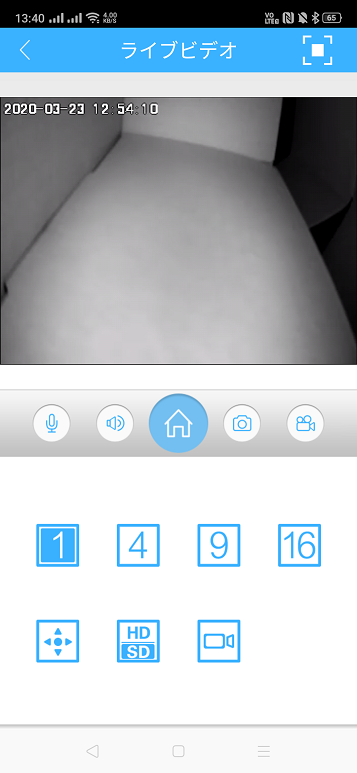

特徴2. インターネット接続機能

当該機器には PPPoE を設定する機能があります(図5).この設定を有効にすることで,ビデオレコーダ機器自体にブロードバンドルータとしての機能を持たせ,ルータを介さずに機器を直接インターネットに接続することができます.さらに,スマートフォンから監視カメラのライブ映像を見ることができます(図6はAndroid OS 用のアプリの画面) .

特徴3. Web 管理画面

当該機器には Web 管理画面が用意されており,機器に設定された IP アドレスにウェブブラウザでアクセスすると図7の画面が表示されます.ユーザ名とパスワードを入力してログインすることで,パソコンのブラウザから監視カメラの映像を見ることができます.

また,Web 管理画面にはエラーページ(err.htm)が存在し,ブラウザで http://機器のIPアドレス/err.htm にアクセスすると,図8 に示す Xiongmai社のロゴが表示されます.

特徴4. ポートスキャン結果

当該機器では 80/tcp 番ポート , 9530/tcp 番ポート の他にも,複数のポートがオープンになっています(図9).

日本国内に存在する当該機器の台数(推定)

Shodan を使用してXiongmai 製の当該機器と考えられるホストの数を調査したところ2,当該機器は推定で全世界に約26万ホスト存在し,日本国内には約1900ホスト存在しました(2020年3月23日時点).

最新版のファームウェアに残存する脆弱性

NICTER 解析チームでは,以下の2つのビデオレコーダを使い,今回 NICTER ダークネットで攻撃を観測したバックドア(9530/tcp)の脆弱性と,当該機器に関して過去に公開された脆弱性が修正されているかどうかを検証しました.

-

ビデオレコーダ A

- バージョン:V4.03.R11.34500202.12001.130000.0000000

- BuildDate:2019/11/26 10:00:09

-

ビデオレコーダ B

- バージョン:V4.02.R11.85100098.12001.130000.00000

- BuildDate:2015/12/16 10:26:08

バックドア(9530/tcp)の修正状況

バックドア(9530/tcp)の脆弱性については,OEM 元の Xiongmai 社がセキュリティアドバイザリを公表しています:

アドバイザリによると,2017年5月以降にリリースされたファームウェアでは,バックドアが修正されているようです.

実際,‘BuildDate’ の日付が 2019/11/26 であることから修正済み(おそらく最新)ファームウェアが適用されていると思われるビデオレコーダAでは,9530/tcp 番ポートに特定のデータを送信しても Telnet は有効になりませんでした.一方,ビデオレコーダB においては Telnet を有効にすることができました.

しかしながら,OEM 製品として販売されている当該機器を購入したエンドユーザーは,自分が使用している機器が,Xiongmai 社のセキュリティアドバイザリに掲載されている製品と同じであるかどうかを判断するのは困難でしょう.アドバイザリには,

- 影響を受ける製品名

- 影響をうけるファームウェアバージョン

- 対策版ファームウェアバージョン

の情報が公表されていますが,我々が調査した機器名やファームウェアバージョンとは表記が異なるため,そもそも影響を受ける製品に該当するのかどうか判断できません.

ビデオレコーダ B の製品ベンダにバックドアの脆弱性と修正版ファームウェアの有無についてメールで問い合わせたところ「弊社製品はパスワードを変更していれば問題ありません」という回答が得られたのみで,ベンダが脆弱性の存在を把握しているのか否か,修正版ファームウェアが存在するかどうかは分かりませんでした.

その他の脆弱性の修正状況

Xiongmai 製の機器には,バックドア(9530/tcp)以外にも,過去に複数の脆弱性が公表されています.

2018年6月に NICTER BLOG 「80/tcp 宛通信の増加」で紹介した事象は,過去に公表された脆弱性の一部を狙った攻撃でした.その他にも,セキュリティベンダの SEC consult 社が,当該機器のクラウド連携機能に関する脆弱性や,パスワードを変更できない隠しユーザについて公開しています.

後者の パスワードを変更できない隠しユーザ の問題について検証したところ,ビデオレコーダA とビデオレコーダB の両方で隠しユーザが有効であることを確認し,遠隔から機器のライブ映像を盗み見ることができました.この隠しユーザは無効化することができません.

対策方法

機器をインターネットにつながない

本機器では,ルータを使用した環境においても,UPnP やクラウド連携機能を用いることで,NAT を越えてパソコンやスマートフォンから機器へ接続し,監視カメラの映像を視聴できます. さらに,パスワードを変更できない隠しユーザ が存在し,ユーザを無効にできないため,監視カメラ映像の盗み見を回避することが困難です.

当該製品のユーザは,機器からLANケーブル抜き,インターネットに繋がずに使用することを推奨します.

-

当該機器の Web 管理画面の http.html_hash は機器のファームウェアバージョンと管理画面の言語設定の組み合わせ毎に異なるため,その組み合わせを網羅して html_hash を列挙するのは煩雑です.ここでは実機で使用されている http.title を使い,簡易的に Shondan で検索した結果を推定値としました. ↩︎