はじめに

NICTERプロジェクトの大規模サイバー攻撃観測網(ダークネット観測網)における2020年1月1日から3月31日までの四半期の観測結果を公開します. なお,プロジェクトの公式サイトNICTER WEB でも,観測データの⼀部をリアルタイムで可視化したり,統計情報として公開していますので,そちらもご参照ください.

2020年第1四半期の観測統計

総観測パケット数

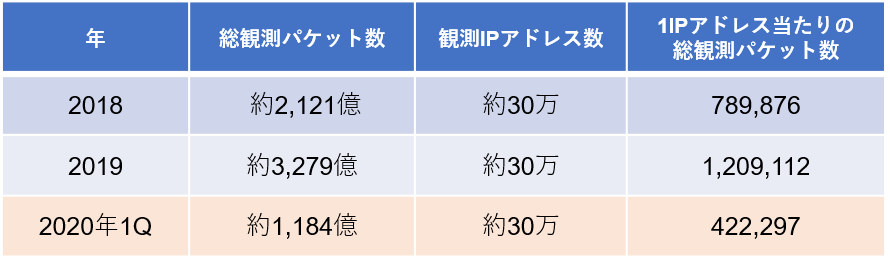

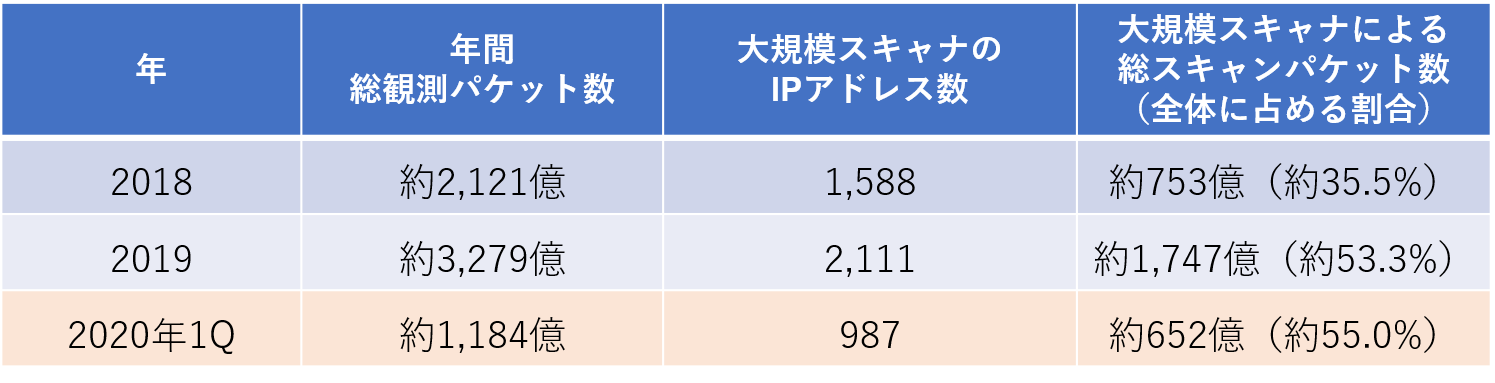

表1にNICTERプロジェクトにおける過去3年間の年間総観測パケット数,観測IPアドレス数,総観測パケット数を観測IPアドレス数で正規化した値を示します.総観測パケット数は観測IPアドレス数に影響されるため,表の右端の値がその年のスキャン活動の活発さを表しています.

2020年第1四半期の1IPアドレス当たりの総観測パケット数は2019年全体の4分の1を上回る値となっており,インターネット空間のスキャン活動は依然として活発化しています.

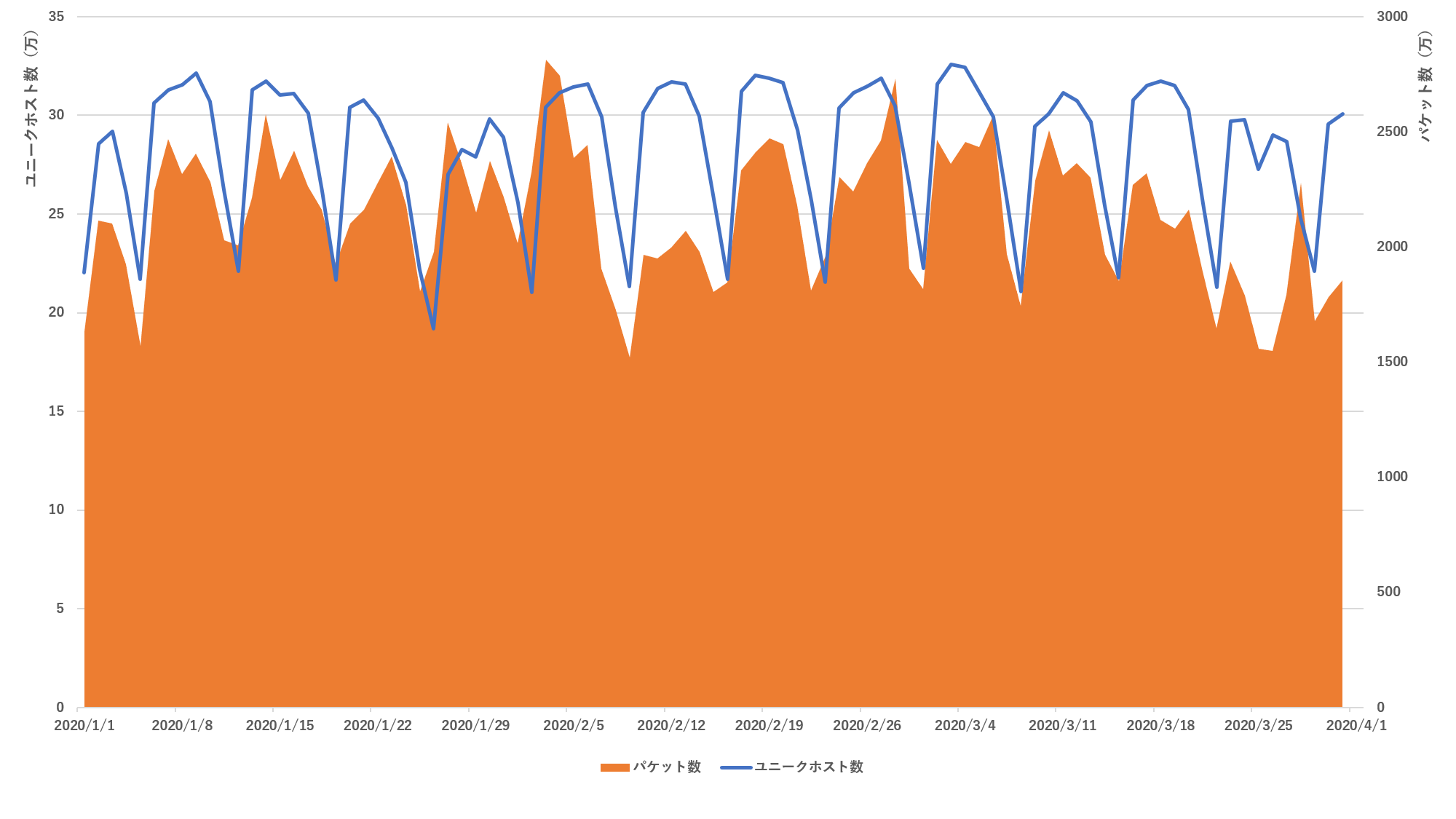

日毎のパケット数,ユニークホスト数の推移

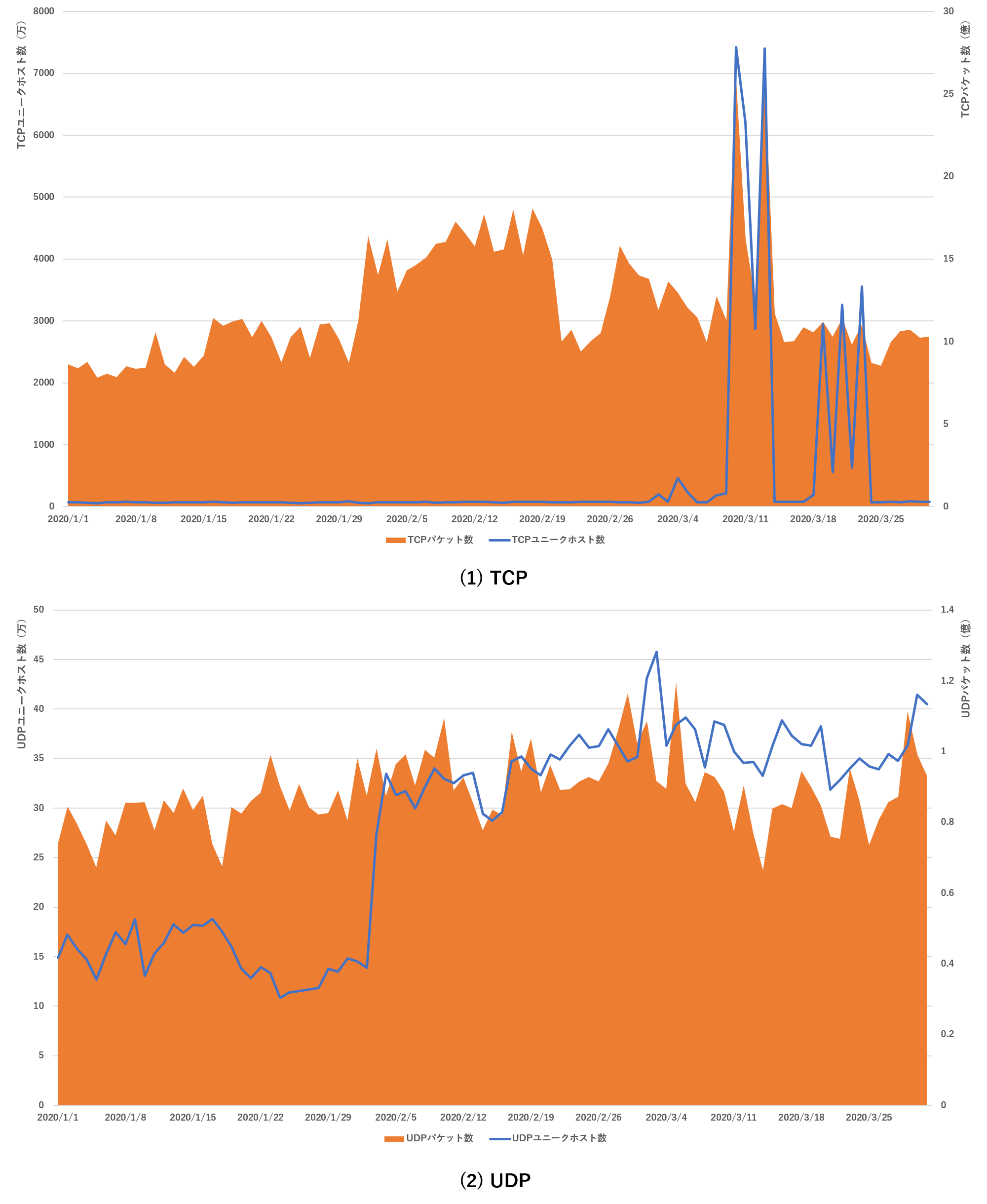

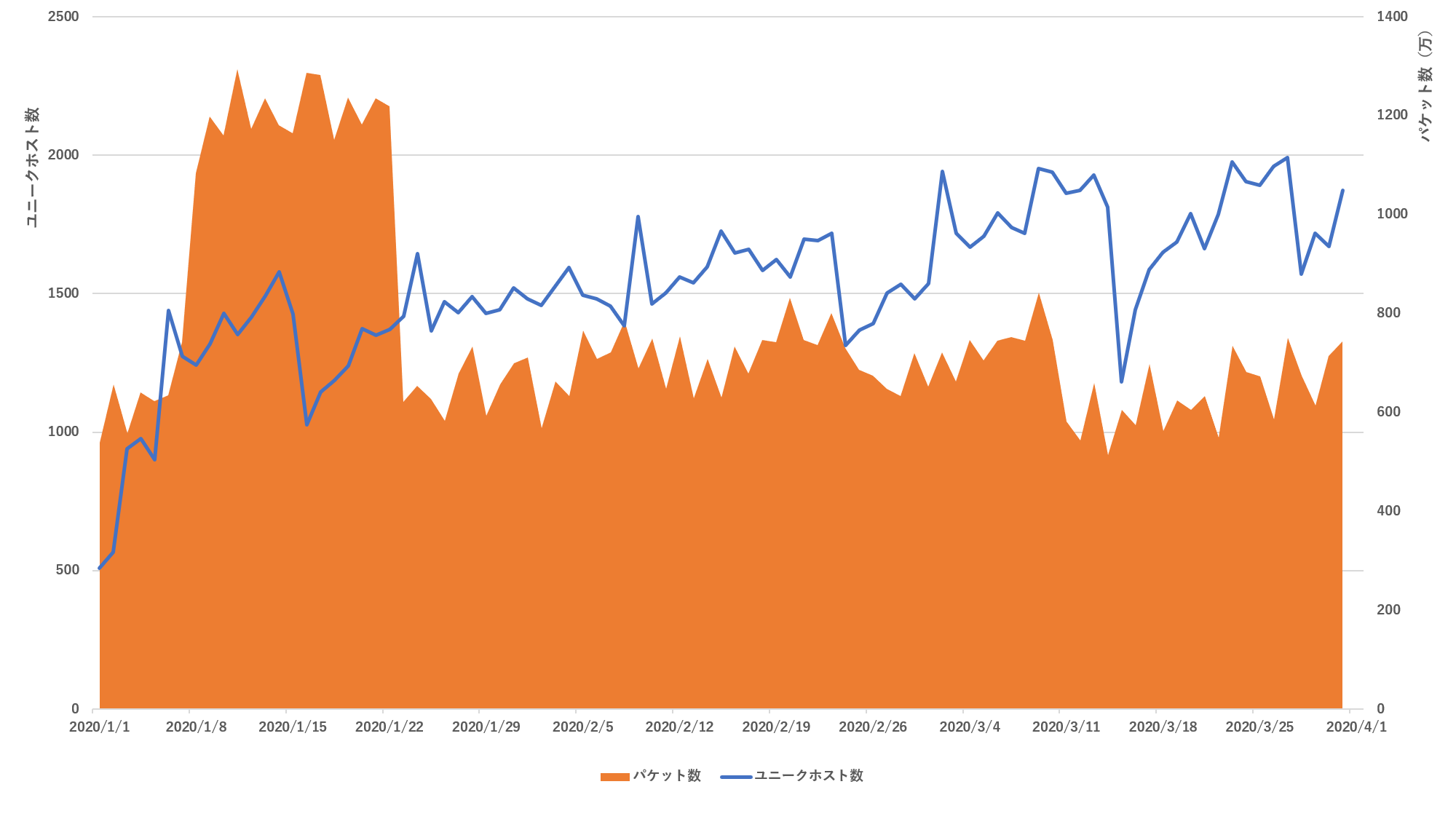

図1にTCP・UDPパケットのそれぞれについて,日毎の観測パケット数,ユニークホスト数(被りのないIPアドレス数)の推移を示します.2月2日頃からのTCPパケットの増加はNICTERプロジェクトのTweet1のとおり,オランダからの大規模な調査スキャンによるものでした.また,3月から数回に渡ってTCPのユニークホスト数のピークを観測しています.これはSYN-ACKパケットによるもので2,この事象については後半の事例紹介で説明します.UDPのグラフをみると,パケット数は比較的落ち着いて推移しましたが,ユニークホスト数は2月初旬から急増しました.増加した送信元は日本を含む世界中で,日々のNICTER WEBの「UDP 宛先ポート別ユニークホスト数 Top 10」を見てもわかるように,50000番以降の2ポート(日により異なる)宛てにパケットを送信しており目的は分かっていません.

Mirai と Hajime の攻撃ホスト数の推移

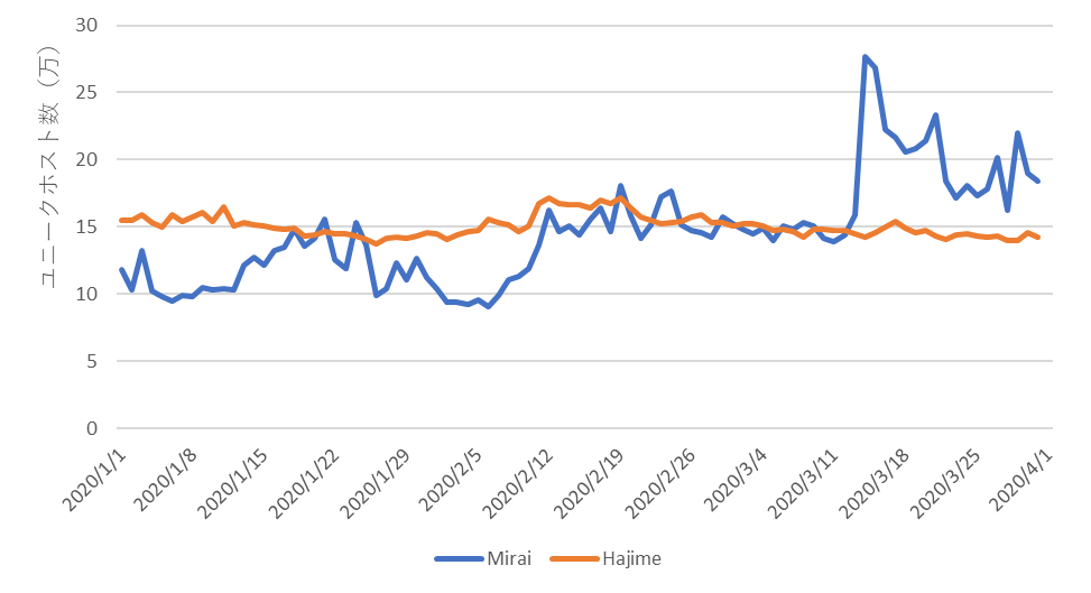

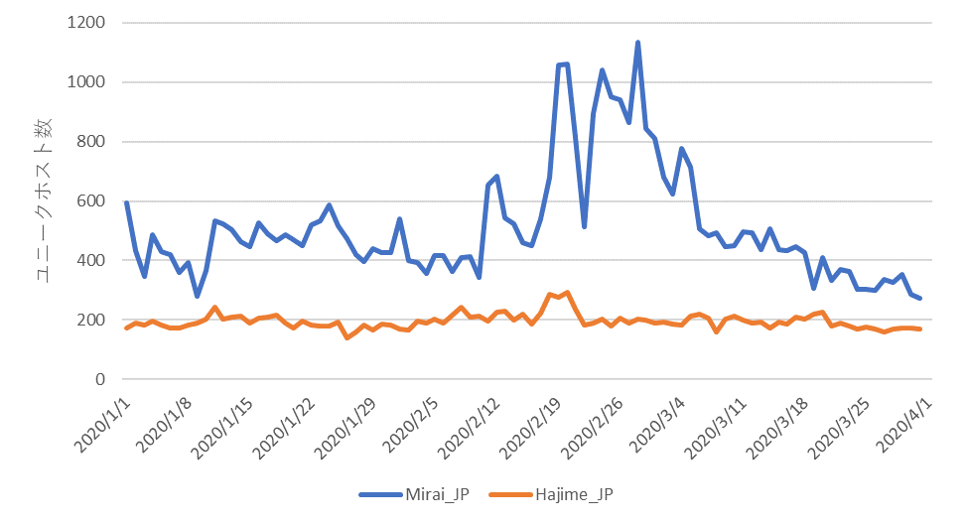

IoT機器を攻撃対象とするマルウェアとして最もよく知られているMiraiとHajime(亜種によるものを含む)に関連する攻撃ホスト数の日ごとの推移を,全ての送信元ホストについてを図2に,日本からの送信元ホストについてを図3に示します.Mirai に関連する攻撃ホスト数は全世界で概ね 10 万から 20 万程度で推移しましたが,3月に一時増加し,最大で約27万ホストが観測されました.これはエジプトからのホスト数が1日で10万以上増加したことが原因で,3月末までにほぼ元の水準に戻っています.2月中旬には日本国内からのMiraiの攻撃ホスト数の増加が観測されました.増加のあった2月19日から3月1日頃の攻撃ホストについて調べたところ,2月19日頃から国内の一部地域でのみサービスを提供しているプロバイダのホスト数が増加していましたが,22日にはほぼ0にまで減少していました.2月23日からは大手プロバイダのホストのうち一部の地域に偏ってホスト数が増加していましたが,こちらも3月4日までに減少していました.それぞれ,Miraiに感染していた具体的な対象機器は分かっていません.Hajimeについては全世界,日本共に攻撃ホスト数に大きな変化はみられませんでした.

大規模スキャナについて

NICTERプロジェクトでは,引き続き2020年も主に海外組織による大規模スキャン活動を観測しています.2020年第1四半期の観測パケットに対してNICTERの大規模スキャナの判定条件を当てはめたところ,987ホストが大規模スキャナと判定され,大規模スキャナから送信されたパケット数は合計で約651億8千万パケットでした.これは2020年第1四半期の観測パケット数全体の約55.0%に当たります.表2に過去3年間の大規模スキャナによるスキャンパケット数,大規模スキャナによるパケットが観測パケット全体に占める割合を示します.2018年頃から大幅に増加している大規模スキャナによるスキャンが2020年も全体の50%以上を占める割合で継続しています.

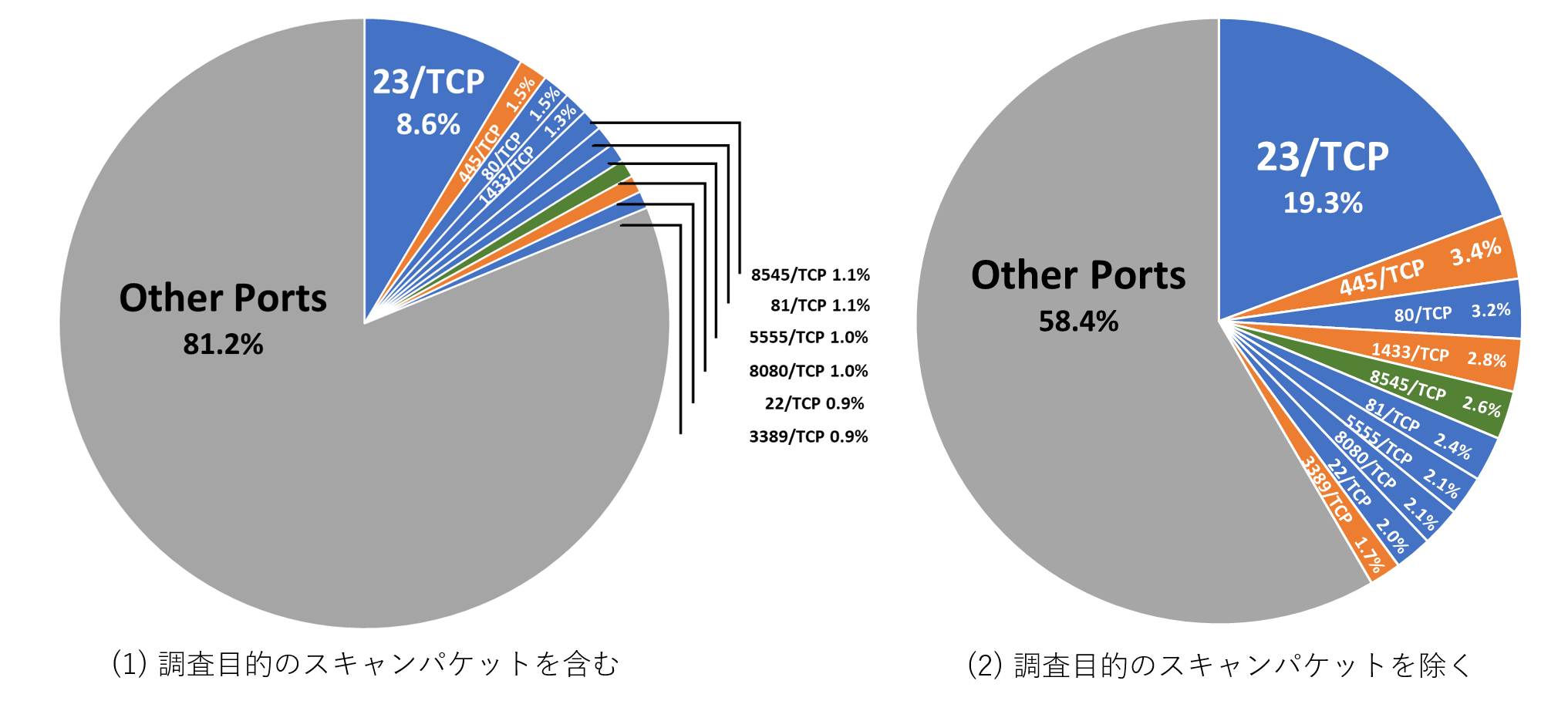

宛先ポート別パケット数について

図4に3ヶ月間で観測されたすべてのパケット(TCP および UDP)を宛先ポート番号別に集計して,観測パケット数が多かった上位10位とその他の割合を示します.これらのポート番号・プロトコルに対応したサービスが我々の観測で⾒えた 2020 年第1四半期で主要な攻撃対象となったサービスと⾔えます.主にIoT機器を狙ったスキャンと思われるポートを青,Windows機器を狙ったスキャンと思われるポートをオレンジ,仮想通貨クライアントを狙ったスキャンと思われるポートを緑で示しています.

観測パケット数が最も多かったのは2019年から引き続き23/TCPで,(1)調査目的のスキャンパケットを含む統計で8.6%,(2)調査目的のスキャンパケットを除く統計で19.3%でしたが,全体に占める割合は減少傾向にあります.続いて,445/TCP,80/TCP,1433/TCP,8545/TCPと続いており,3位以下で多少の順位の入れ替えが見られ,2018年から引き続きIoT機器を狙ったスキャンが続いていることに並行して,Windows機器を狙ったスキャンがやや増加しました.

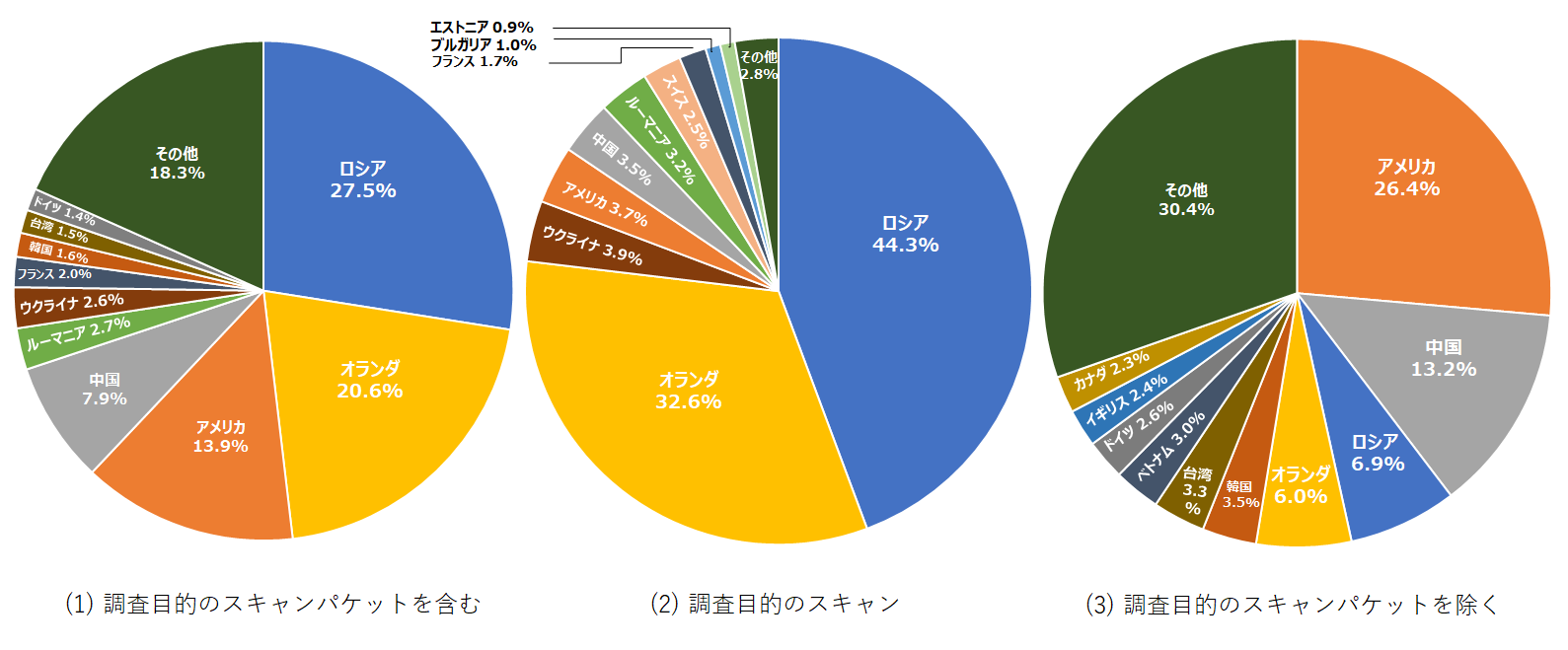

国別パケット数について

図5に3ヶ月間で観測されたすべてのパケットを送信元の国別に集計して,観測パケット数が多かった上位10位とその割合を示します.(2)調査目的のスキャンの統計をみると,ロシアとオランダからの大規模スキャンの規模が更に拡大しています.一方,(3)調査目的のスキャンパケットを除く統計では,アメリカがもっとも多く,続いて中国,ロシア,オランダと続いています.

2020年第1四半期に観測した事象について

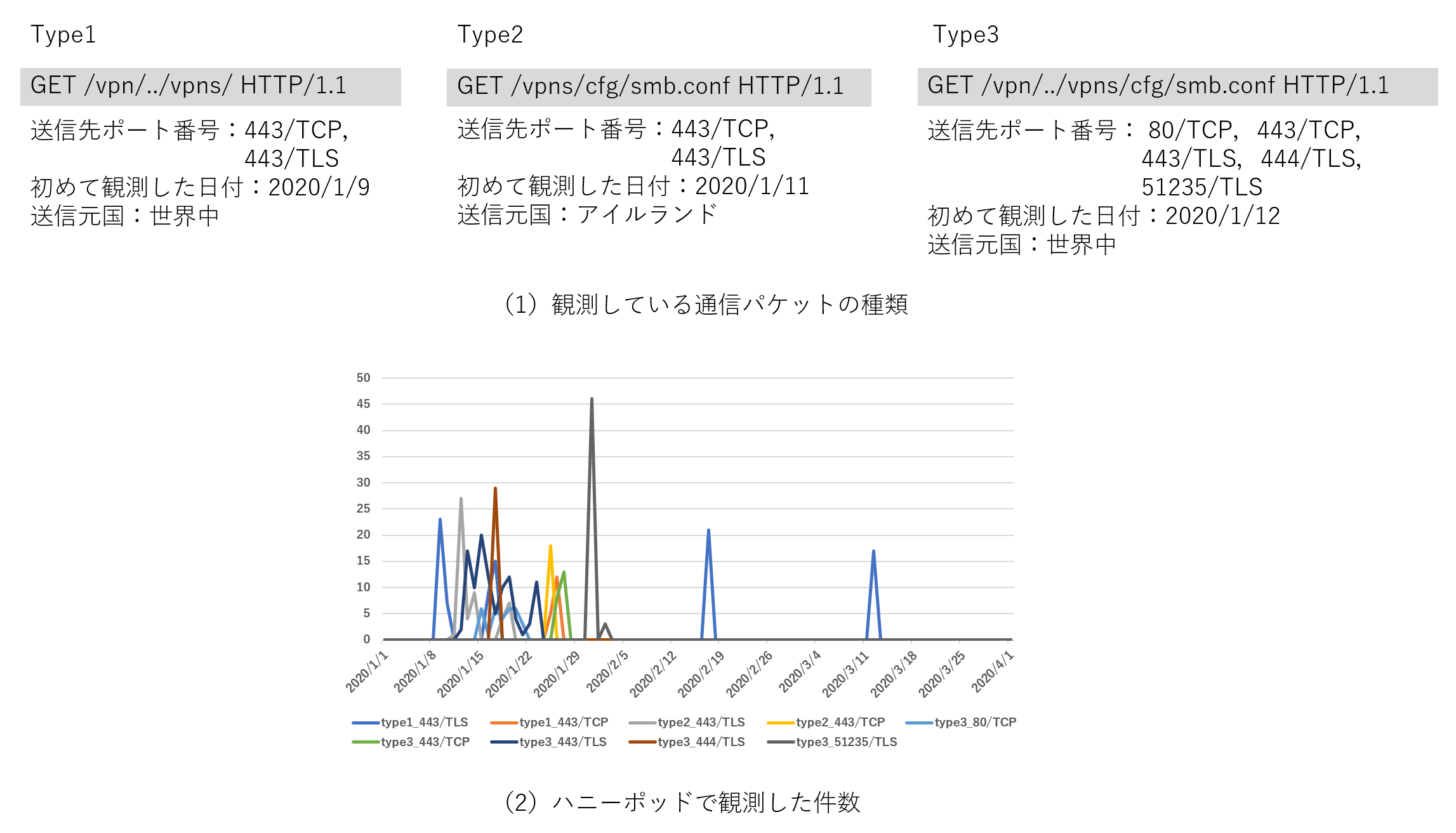

Citrixの脆弱性(CVE-2019-19781)を調査する通信

1月に,昨年12月17日に公開されたCitrix Application Delivery Controller (ADC) 及び Citrix Gateway (NetScaler Gateway) servers の脆弱性(CVE-2019-19781)3を調べていると思われる3種類の通信を,NICTERプロジェクトの応答型のハニーポッドで観測しました(図6).これまでのところ,セキュリティ機関の報告4にある攻撃通信は観測していません.

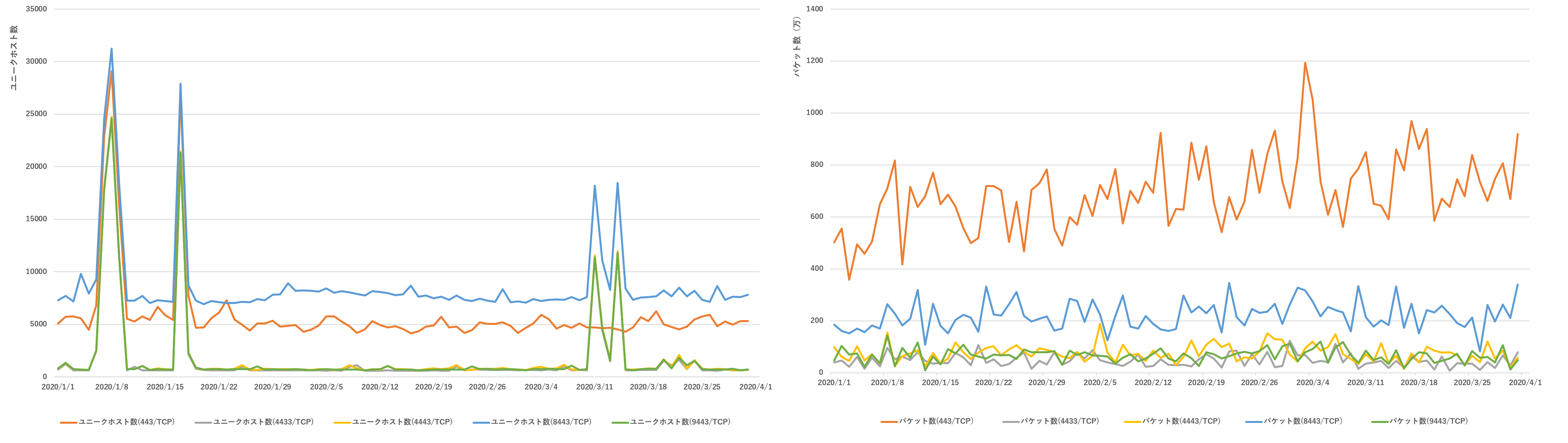

一方,ダークネット観測網への通信では,1月に数度に渡って443/TCP,8443/TCP,4443/TCP,9443/TCP,4433/TCPなどへのスキャンホスト数のピークを観測いたしました(図7).1月のピークは主に中国からの送信元によるもので,3月のピークは後述する大規模SYN/ACKパケットによるもので,これらのピークとCitrixの脆弱性との関連性は確認できていません.

1900/UDP(SSDP) 宛てのスキャンの増加

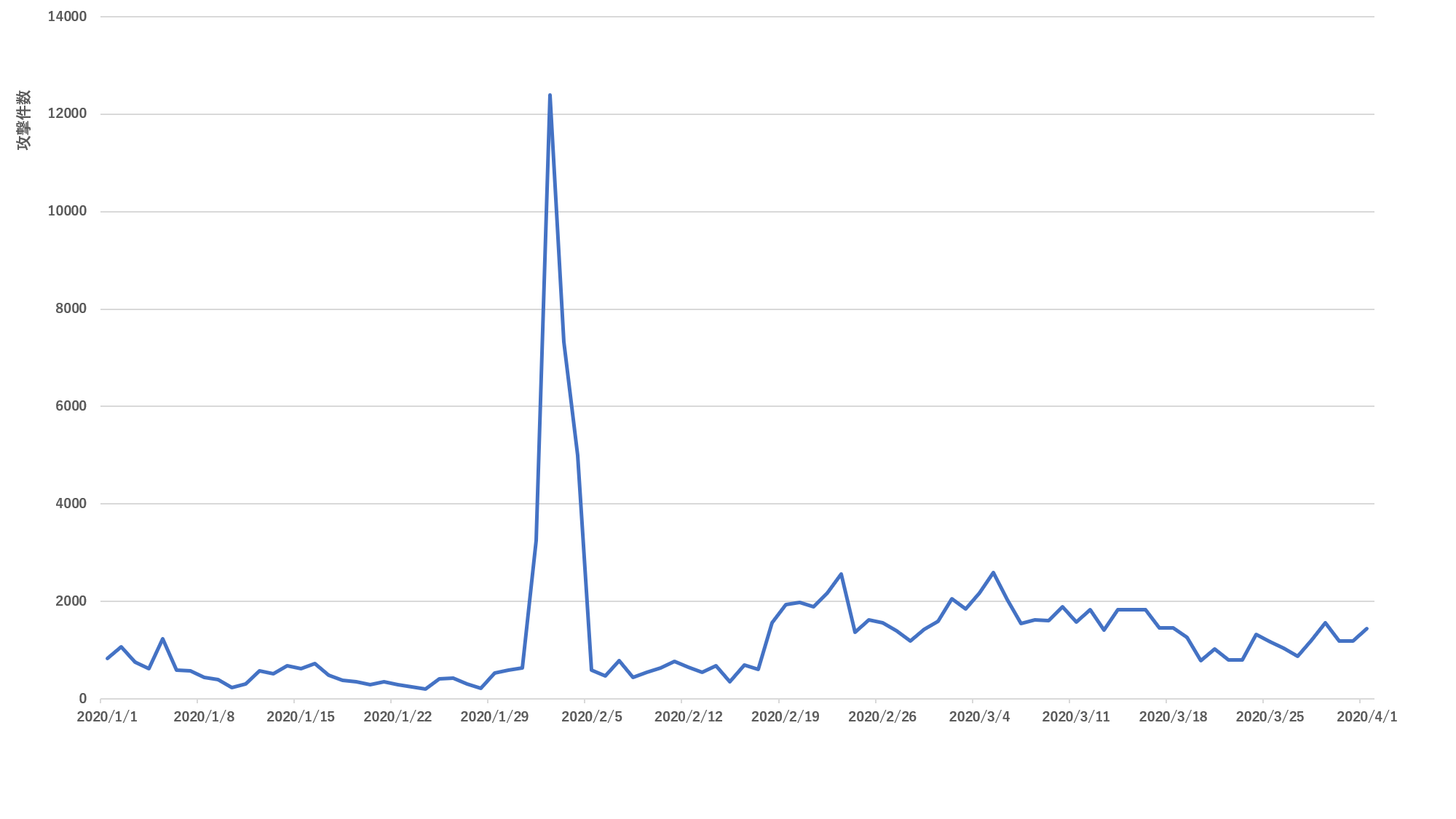

1月に入って,12月の初旬と比べて1日に観測する1900/UDP宛のスキャンホスト数が3倍以上に増加し,その後も増加傾向が続いています(図8).DRDoS(Distributed Reflection Denial-of-Service)攻撃の観測システムAmpPotで観測したSSDPリフレクション攻撃の検知件数の推移を図9に示します.2月1日~4日頃にUDPリフレクション攻撃の急増(中国のTencent cloud computingとHangzhou Alibaba Advertising Co.,Ltd.の1400以上のIPアドレスへの攻撃)を観測し,全体としてやや増加傾向にあります.

9530/TCP 宛てのスキャンの増加

2月以降,9530/TCP宛ての通信が急増しました5.この増加の背景には9530/TCP宛てに特定のデータを送り込むことで,一部のメーカのビデオレコーダ機器において Telnet が有効になるというバックドアの脆弱性がインターネット上に公開されたことがあります.NICTER解析チームではこの脆弱性について詳細に調査し,NICTER Blog6にて公開しています.

大規模SYN-ACKパケット

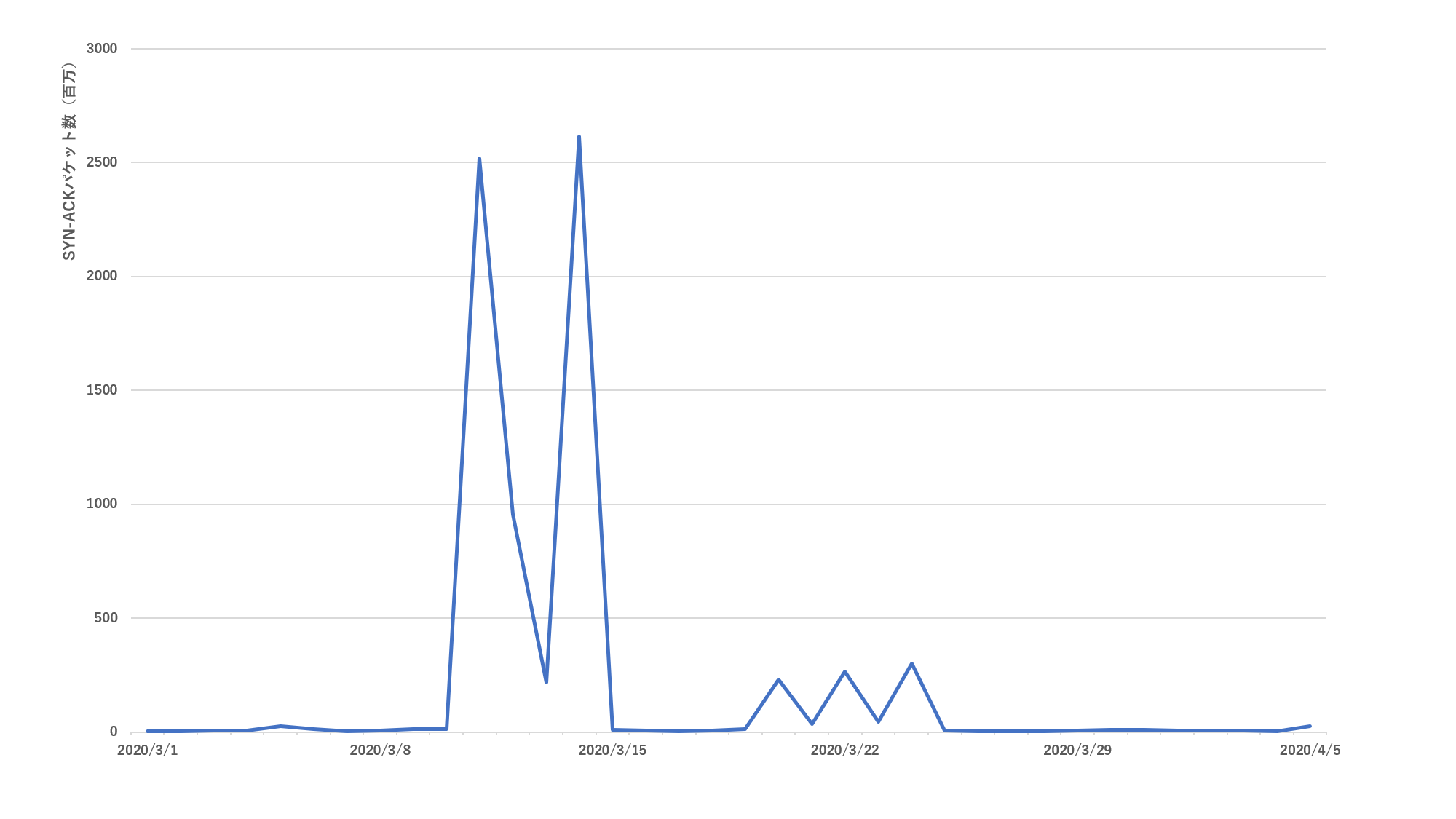

3月初旬に日本を含む世界中から送信されるSYN-ACKパケットの増加を観測し,3月11日には1日に観測したSYN-ACKパケット数が約25億,1日のユニーク送信元IPアドレス数は7千万を超えました.その後,3月14日には11日を上回る約26億パケット観測し,3月20日頃からも数回に渡り小規模ながら同様の事象を観測しています(図10).今回の事象ではSYN-ACKパケットの送信先のIPアドレスの範囲が広かったため,1IPアドレス当たりでみると受信パケット数は目立つ多さにはならず,実際に被害を受けたケースはほとんどなかったと推測されますが,これらのパケットが1点に集まった場合には大規模なDDoS攻撃になる可能性があります.

なお,これらの送信元IPアドレスのサービスは,送信元を詐称したSYNパケットに対してSYN-ACKパケットを返したにすぎず,SYN-ACKリフレクション攻撃に参加させられたことに気付いていないケースも多いと思われます.知らないうちに攻撃に参加することを防ぐためには,不必要なサービスがインターネットからアクセス可能になっていないか今一度確認し,必要がないサービスについてはインターネットからのアクセスができないようにポートを閉じておくことが重要です.しかし,現実的にはWebサーバのポートなどインターネットからのアクセスが必要なポート番号も多く,この事象への対策は困難であるといえます.今後もこの事象について注意して観測を続けていきます.

Microsoft Server Message Block 3.1.1のRCEの脆弱性(CVE-2020-0796)

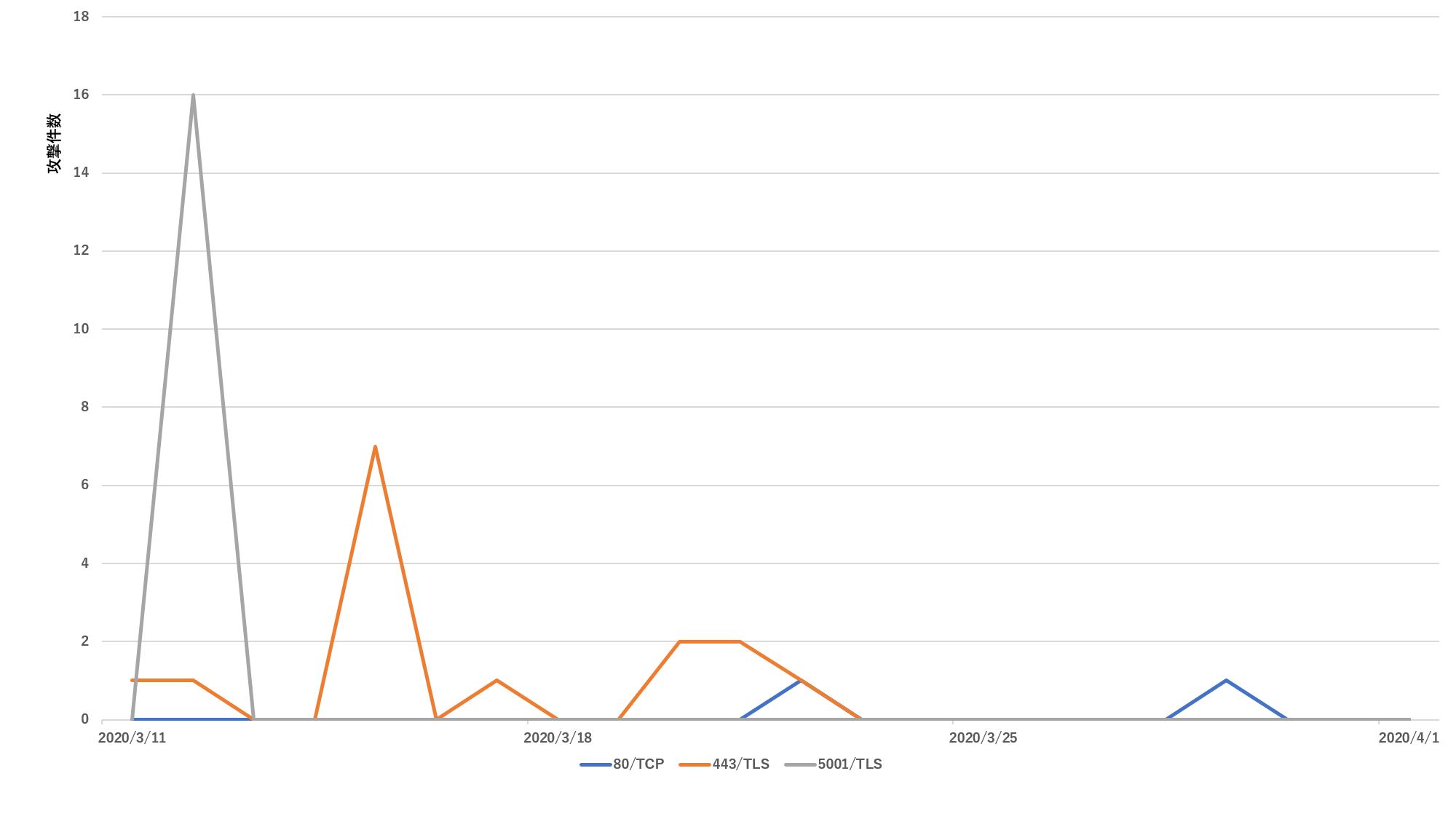

3月11日にMicrosoft社によりMicrosoft Server Message Block 3.1.1 (SMBv3) プロトコルの脆弱性(CVE-2020-0796)の存在が明らかになり,セキュリティアドバイザリが公表されました7.これまでのところダークネットへの通信では大きな変化は観測されていません(図11).また,ハニーポッドでも3月11日に調査機関によるスキャンの増加を観測しましたが,それ以外の大きな変化は観測していません.

ZyXEL社製品へのコマンドインジェクションの脆弱性(CVE-2020-9054)

2月24日にセキュリティ調査機関によりZyXEL社製のNAS製品,FW製品の脆弱性が明らかになり8,ZyXEL社からはセキュリティアドバイザりが公表されました9.ハニーポッドでは,3月11日から攻撃を観測しています10(図12).

おわりに

2020年第1四半期のダークネット観測網へのスキャン活動は3月に観測した大規模SYN-ACKパケットを除き,微増傾向で推移しました.MiraiをはじめとするIoT機器を攻撃対象とするマルウェアによるスキャン活動が依然として多い一方で,Windows機器を狙ったスキャンもやや増加傾向にあります.2020年第1四半期にも,大規模スキャナによるスキャンが全体観測パケット数の50%を超える規模で継続しており,今後も大規模スキャナの活動は続くと予想されます.

今期,我々が観測した事例の脆弱性が明らかになってから攻撃に利用されるまでの期間は,Xiongmai製ビデオレコーダでは約1週間,ZyXEL社製NAS製品では約2週間でした.自身が利用している機器が攻撃に利用されないように,各ベンダやセキュリティ調査機関からセキュリティアドバイザリが出ていないかこまめに確認し,更新ソフトウェアを適用する,必要のないポートは閉じるといった対策を迅速に講じていくことを推奨いたします.