はじめに

NICTERプロジェクトの大規模サイバー攻撃観測網(ダークネット観測網)における2020年7月1日から9月30日までの四半期の観測結果を公開します. なお,プロジェクトの公式サイトNICTER WEB でも,観測データの⼀部をリアルタイムで可視化したり,統計情報として公開していますので,そちらもご参照ください.

2020年第3四半期の観測統計

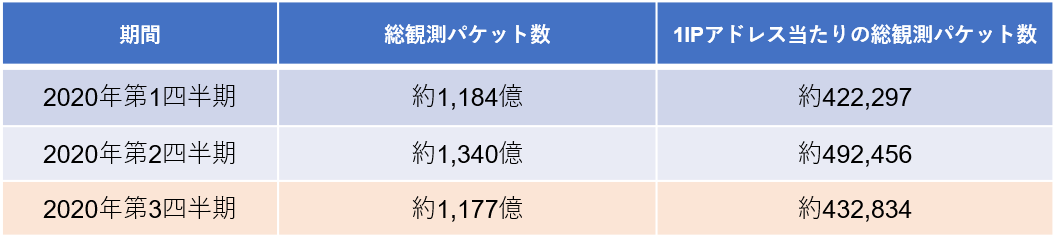

総観測パケット数

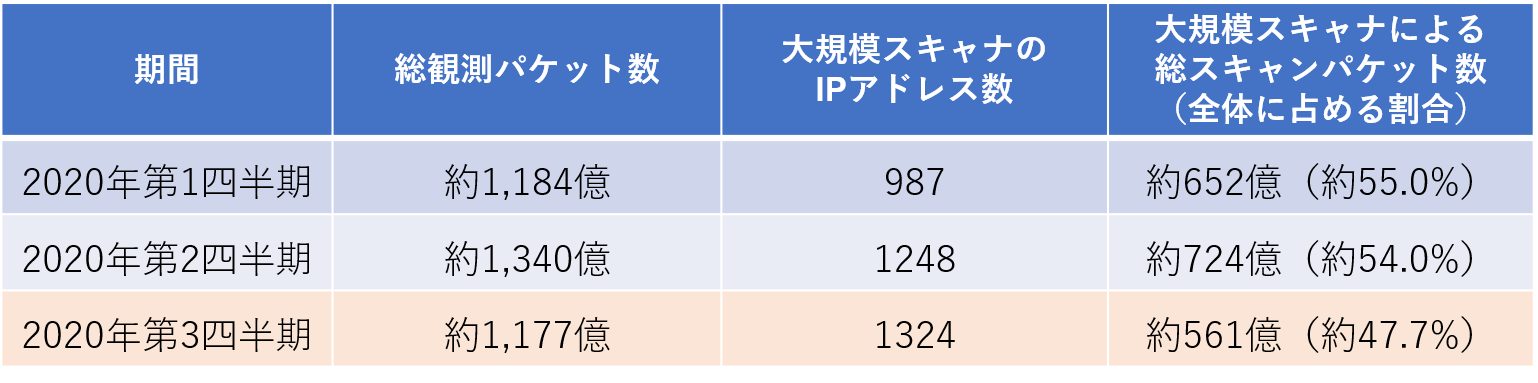

表1にNICTERプロジェクトにおける2020年各四半期の総観測パケット数,総観測パケット数を観測IPアドレス数(約30万)で正規化した値を示します.総観測パケット数は観測IPアドレス数に影響されるため,表の右端の値がその期間のスキャン活動の活発さを表しています.

2020年第3四半期の1IPアドレス当たりの総観測パケット数は2020年第2四半期よりは下回ったものの,インターネット空間のスキャン活動は依然として活発な状況です.

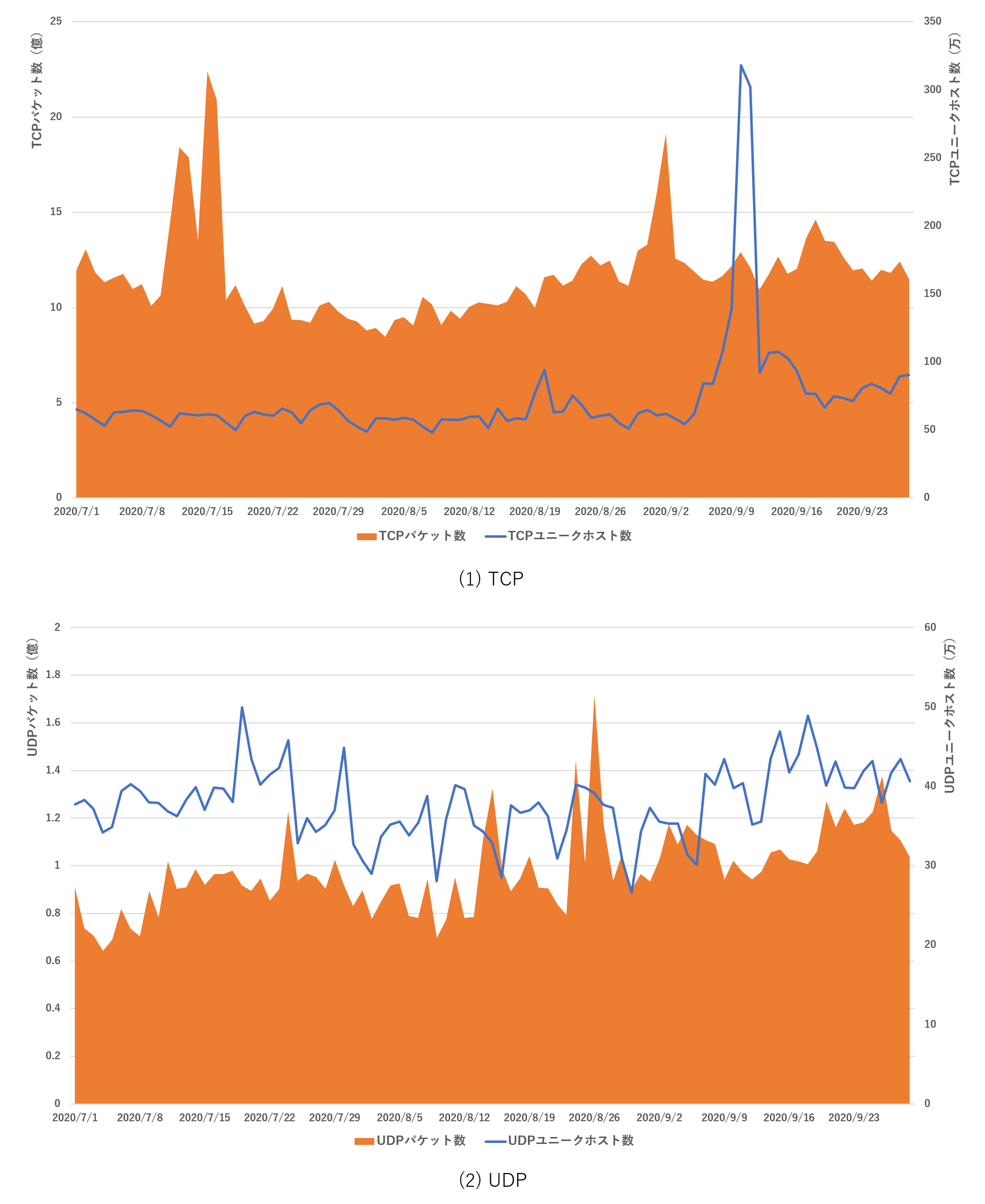

日毎のパケット数とユニークホスト数の推移

図1にTCP・UDPパケットのそれぞれについて,日毎の観測パケット数,ユニークホスト数(被りのないIPアドレス数)の推移を示します.9月10日から11日頃に見られるTCPホスト数のピークはアメリカ,エジプト,インド,ブラジル,中国,ロシア等の複数の国でホスト数が増加したことによるものでした.そのうち,エジプトのホスト数の増加,及びインドの一部のホスト数の増加はMiraiによるもので,それ以外の国については調査中です.7月12日頃から17日頃のTCPパケット数の増加は,大規模スキャナの調査スキャンによるものでした.大規模スキャナの動向については後述いたします.9月頭のTCPパケット数の増加はTwitterで報告したアメリカとトルコのホストによる比較的大規模なSYN-ACKパケットによるものでした1.UDPのグラフをみると,8月24日頃と26日頃にパケット数の増加が見られます.24日は中国,26日はアメリカとインドの大規模スキャナの調査スキャンによるものでした.

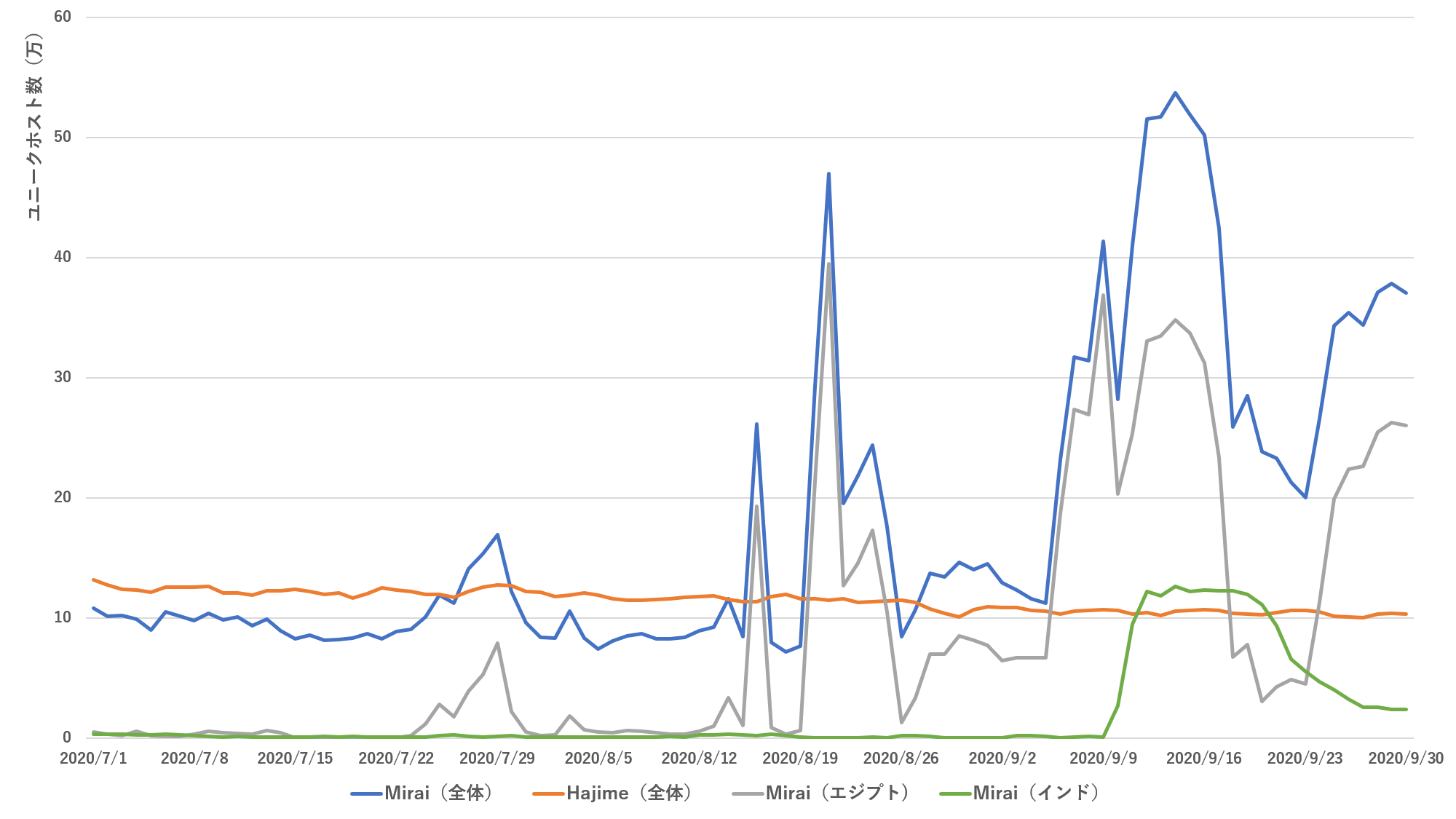

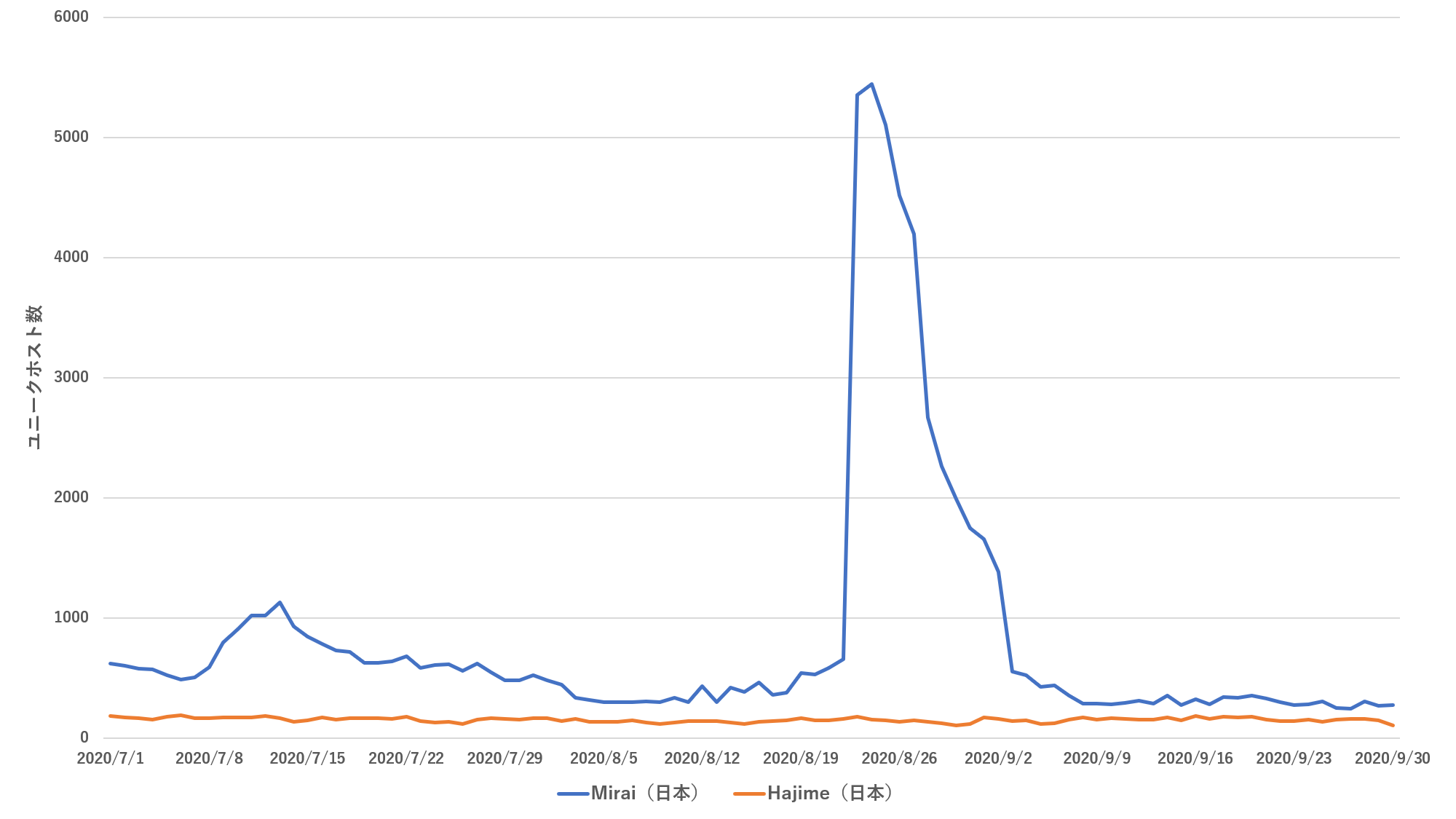

Mirai と Hajime の攻撃ホスト数の推移

IoT機器を攻撃対象とするマルウェアとして最もよく知られているMiraiとHajime(亜種によるものを含む)に関連する攻撃ホスト数の日ごとの推移を,全ての送信元ホストについてを図2に,日本からの送信元ホストについてを図3に示します.Mirai に関連する攻撃ホスト数は全世界で概ね7万から54万程度で推移しました.

8月中旬から,9月末にかけてエジプトで大幅なホスト数の上昇が複数回みられました.また,9月10日頃から9月末にかけて,インドでホスト数の上昇がみられました.NICTERプロジェクトの応答型のハニーポットでの観測結果と合わせて分析したところ,エジプトについてはMiraiの亜種であるB3astMode,インドについては同じくMiraiの亜種であるMozi Botnetの感染ホスト数が増加したためと考えられます.

8月23日から9月3日頃の日本からの送信元ホストの増加は,特定のインターネットサービスプロバイダの利用ホストが増加したことが原因でしたが,我々の調査によってMiraiに感染していた実際の機器数は10程度であり,何らかの理由で頻繁にIPアドレスがつけ変わったことであたかもホスト数が急増したように見えていたことが分かっています.詳細は,NICTER Blog2にて公開しています.

Hajimeについては全世界,日本共に攻撃ホスト数に大きな変化はみられませんでした.

大規模スキャナについて

2020年第3四半期の観測パケットに対してNICTERの大規模スキャナの判定条件3を当てはめたところ,1,324のIPアドレスが大規模スキャナと判定され,大規模スキャナから送信されたパケット数は合計で約560億8千万パケットでした.これは2020年第3四半期の観測パケット数全体の約47.7%に当たります.表2に2020年の各四半期の大規模スキャナによるスキャンパケット数,大規模スキャナによるパケットが観測パケット全体に占める割合を示します.2018年頃から大幅に増加している大規模スキャナによるスキャンが2020年第3四半期も全体の50%に近い割合で継続しています.

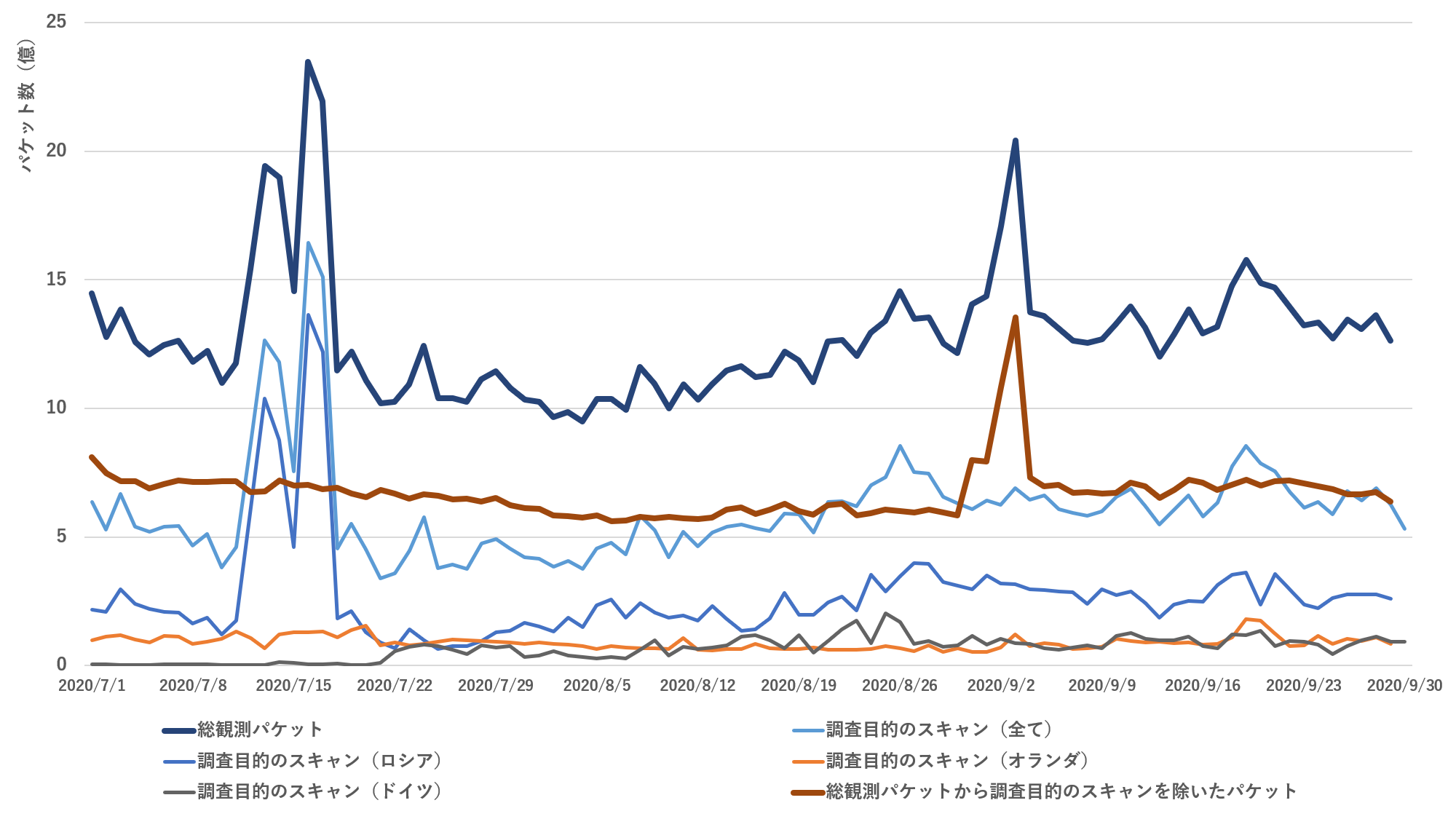

図4に総観測パケット,大規模スキャナによる調査目的のスキャンパケット(全て,ロシア,オランダ,ドイツ),総観測パケットから大規模スキャナによる調査目的のスキャンパケットを除いたパケットについて,パケット数の推移を示します.7月12日~18日頃の総観測パケット数のピークはロシアの大規模スキャナによるもので,総観測パケット数の上昇のほとんどが調査目的のスキャンパケットによるものだということが分かります.

総観測パケットから調査目的のスキャンパケットを除いたパケット数(図に茶色で示した線)がマルウェアやDDOS攻撃の跳ね返り等によって送られたパケット数の実態値と言えます.日毎のパケット数とユニークホスト数の推移で触れた9月頭のSYN-ACKパケット数のピークを除くと第3四半期は落ち着いて推移したと考えられます.

宛先ポート別パケット数について

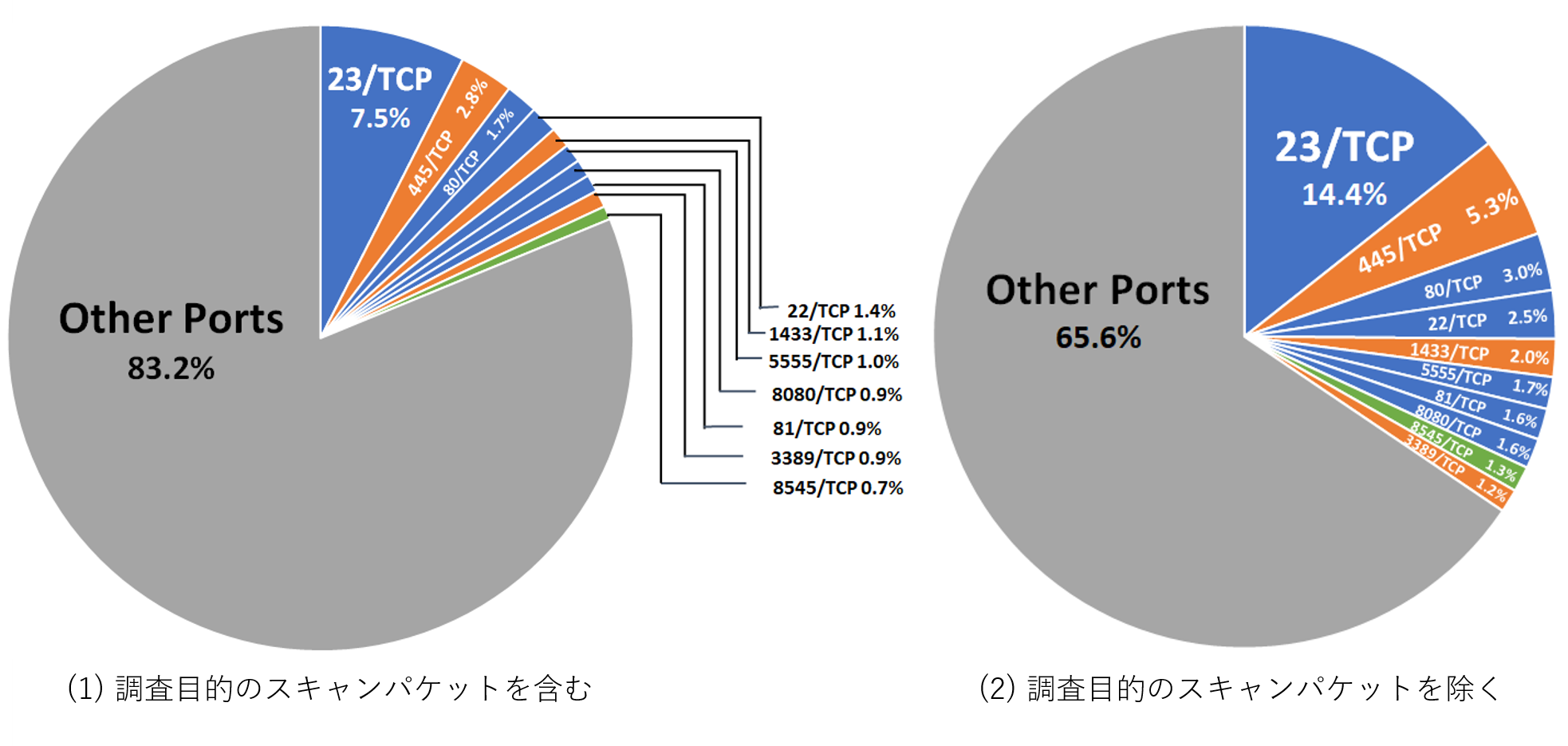

図5に3ヶ月間で観測されたすべてのパケット(TCP および UDP)を宛先ポート番号別に集計して,観測パケット数が多かった上位10位とその他の割合を示します.これらのポート番号・プロトコルに対応したサービスが我々の観測で⾒えた 2020 年第3四半期で多く攻撃対象となったサービスと⾔えます.主にIoT機器を狙ったスキャンと思われるポートを青,Windows機器を狙ったスキャンと思われるポートをオレンジ,仮想通貨クライアントを狙ったスキャンと思われるポートを緑で示しています.

観測パケット数が最も多かったのは前期と同様に23/TCPで,(1)調査目的のスキャンパケットを含む統計で7.5%,(2)調査目的のスキャンパケットを除く統計で14.4%でしたが,全体に占める割合は前期同様に減少傾向にあります.続いて,445/TCP,80/TCP,22/TCP,1433/TCPと続いており,4位以下で多少の順位の入れ替えが見られました.一方,Other Ports(上位10位を除いたポート番号・プロトコル)宛てのパケット数の割合は,(2)調査目的のスキャンパケットを除く統計で65.6%で前期の64.4%と同程度で推移しており,攻撃の対象となるポート番号・プロトコルの多様化が継続しています.

国別パケット数について

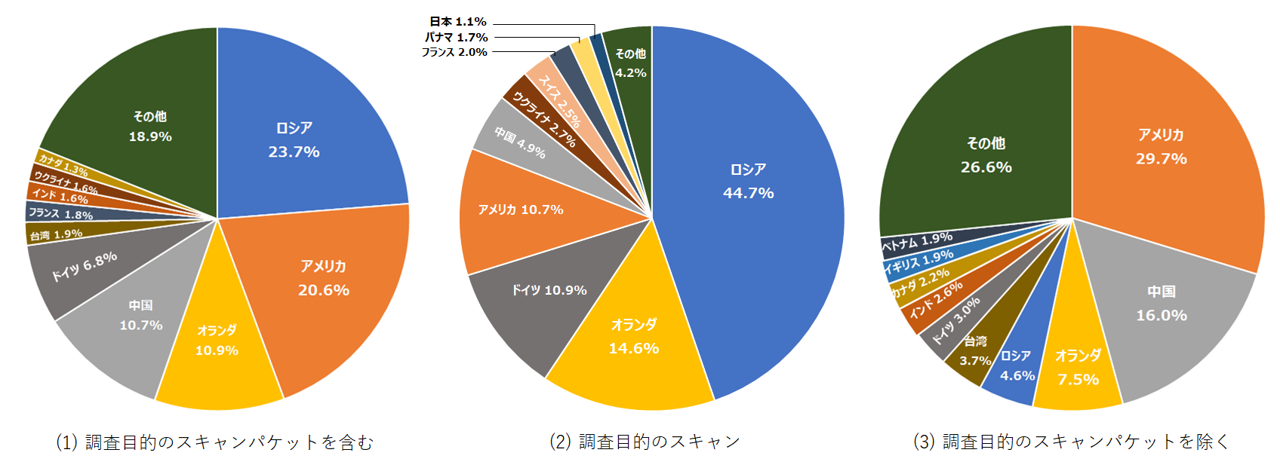

図6に3ヶ月間で観測されたすべてのパケットを送信元の国別に集計して,観測パケット数が多かった上位10位とその割合を示します.(2)調査目的のスキャンの統計をみると,ロシアの割合が前期51.9%から44.7%に若干減少し,オランダは13.8%から14.6%と若干増加しました.また,スイスが11.4%から2.5%と減少し,ドイツからの調査スキャンが増加しました.前期から引き続き今期も10位に入った日本からのパケットは,調査,研究目的で広域スキャンを行っている一般社団法人ICT-ISACとNTTアドバンステクノロジ株式会社によるものが9割以上を占めていました.一方,(3)調査目的のスキャンパケットを除く統計では,前期から引き続きアメリカがもっとも多く,続いて中国,オランダと続いています.

2020年第3四半期に観測した事象について

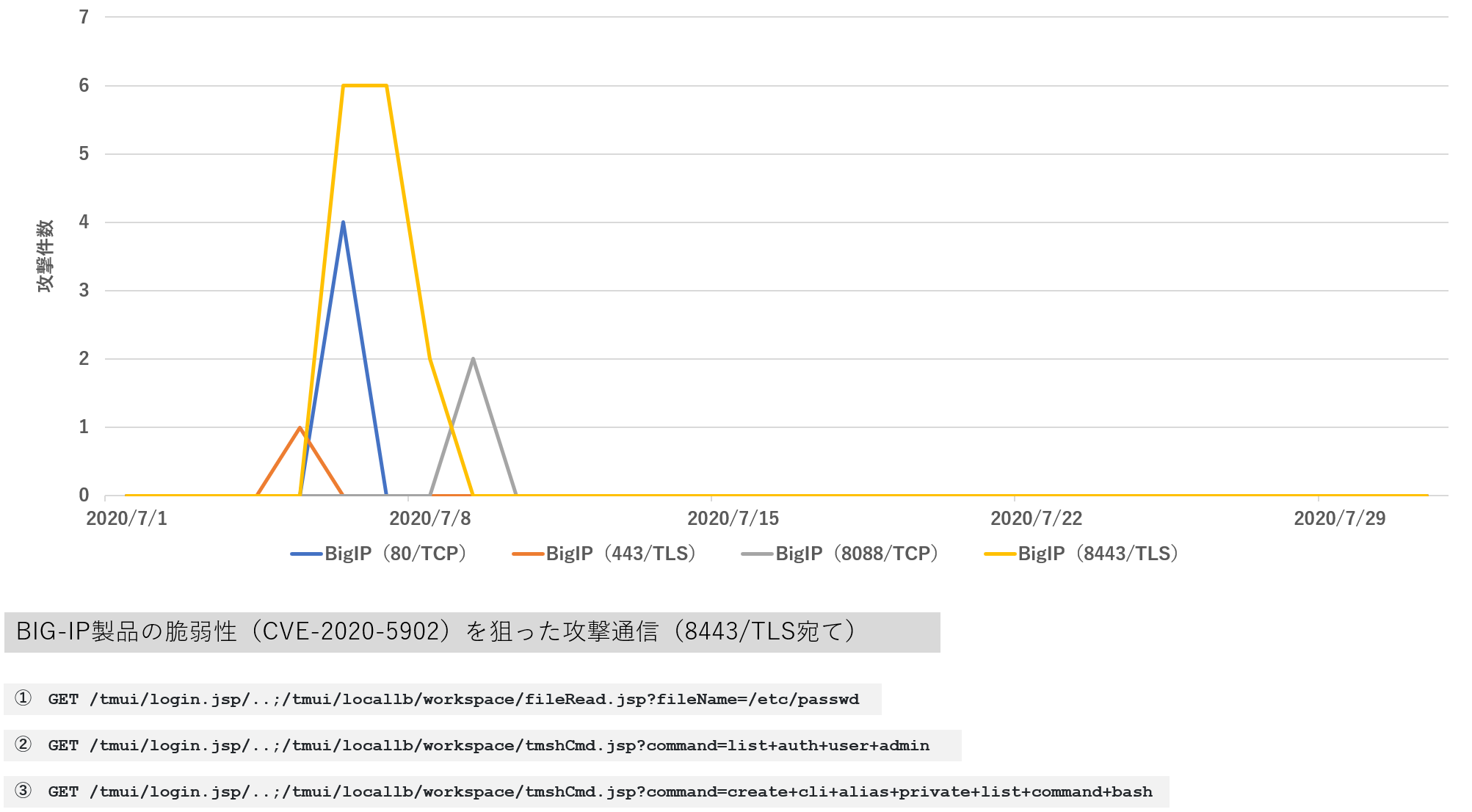

BIG-IP製品の脆弱性(CVE-2020-5902)を悪用する通信

2020年7月1日にF5 Networks社から複数のBIG-IP製品の脆弱性(CVE-2020-5902) に関するセキュリティアドバイザリ4が公開されました.この脆弱性が悪用されると,リモートからTraffic Management User Interface (TMUI) を通して任意のコードを実行される恐れがあります.NICTERプロジェクトの応答型のハニーポットでは7月5日から9日頃にこの脆弱性を狙ったと思われる80/TCP,8088/TCP,443/TLS,8443/TLS宛ての通信を観測しています(図7).攻撃通信の内容は,「/etc/passwdファイル」の内容を取得したり(図7の①),パスワードのハッシュ値を取得したり(図7の②),マルウェア等の実行を試みる(図7の③は実行までの初めのステップ)もので,他のセキュリティ調査機関が公開している観測情報5と同様のものでした,その後は8月に1ホストから調査目的と思われる通信を観測した以外,攻撃は観測していません.

MikroTik製ルータのWinBox及びAPIを狙ったと思われる通信

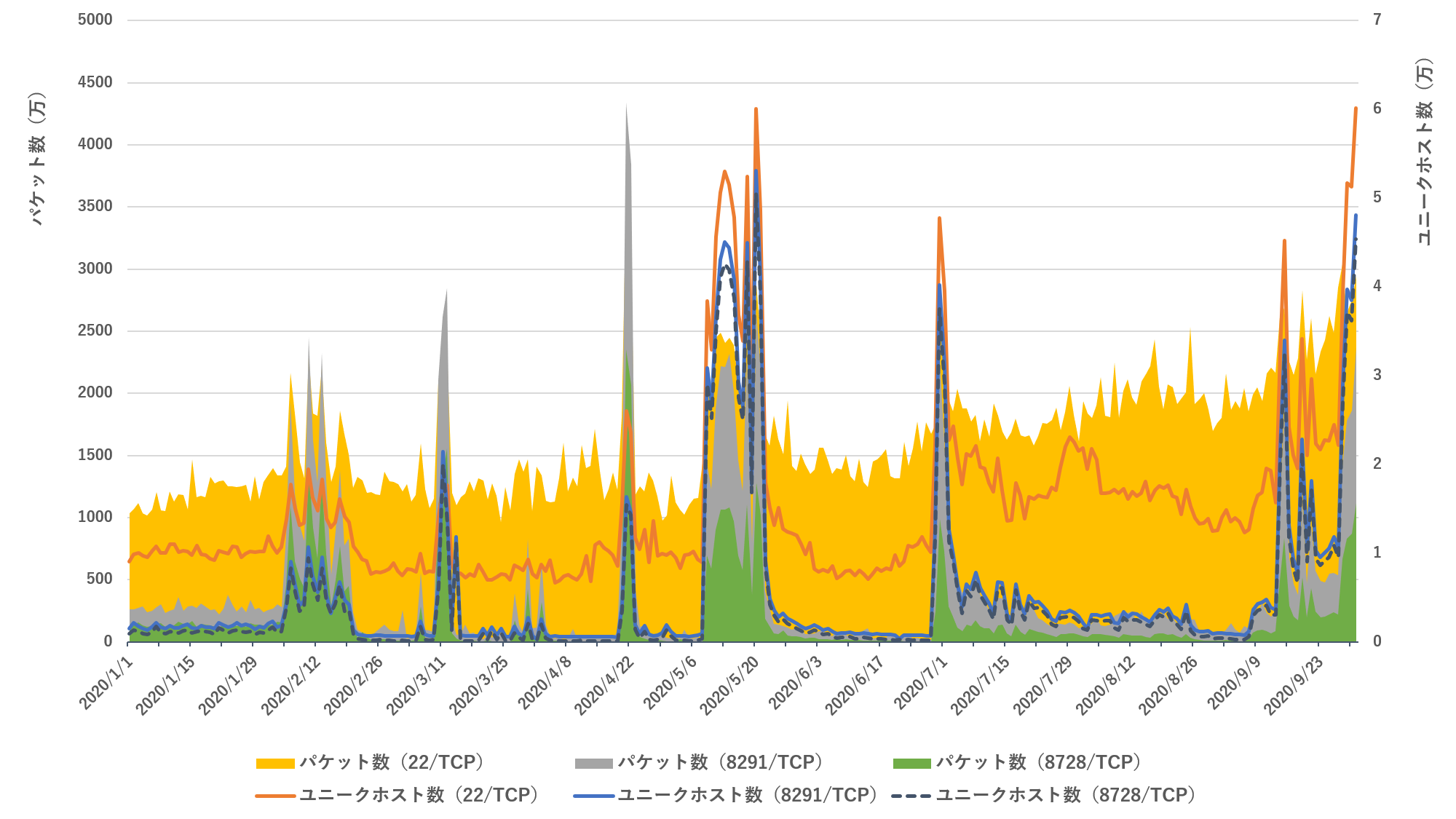

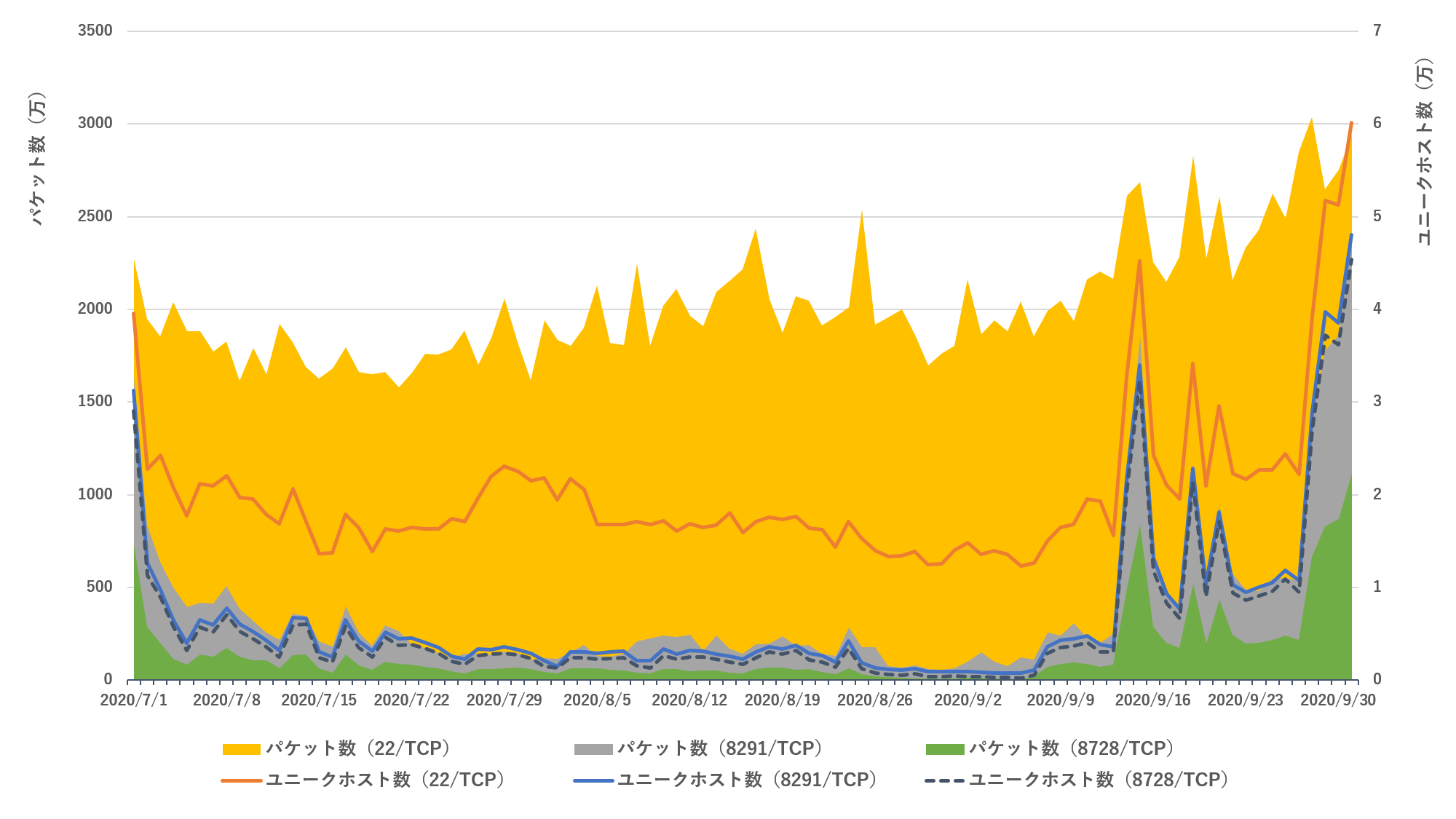

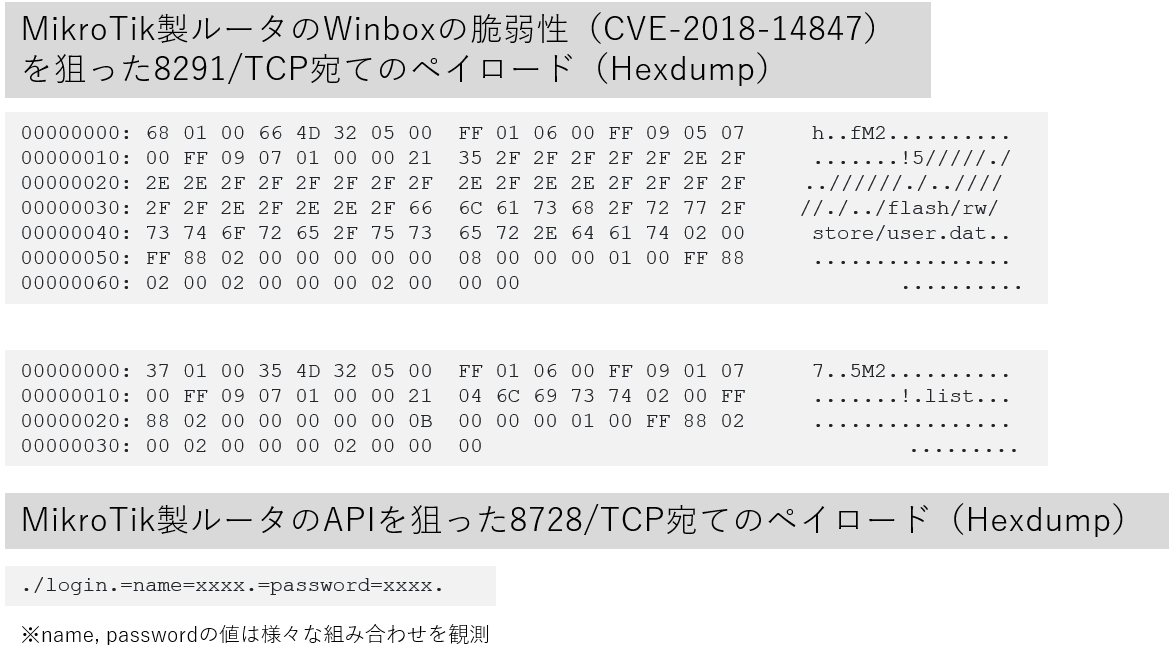

NICTERプロジェクトのダークネット観測網では2020年の2月頃から22/TCP,8291/TCP,8728/TCP宛てのスキャン活動を度々観測しています(図8).2020年第3四半期には,6月29日頃からのピーク,9月14日頃からのピーク6,9月28日頃からのピーク(10月6日頃に収束)を観測しました(図9).9月14日頃からのピークに着目して詳細を調べたところ,送信元ホスト数が多かった国はベトナム,インド,インドネシア,タイ,ブラジルでした.また,NICTERの応答型のハニーポットで同ポートセット宛ての攻撃通信を確認したところ,MikroTik製ルータを狙ったと思われるペイロードが送信されていました(図10).8291/TCPはMikroTik製ルータのWinboxがデフォルトで利用するポート番号で,2018年に研究者によりリモートから任意のコードを実行できる(RCE)脆弱性が公開されています7 8.8728/TCPはMikroTik製ルータのAPI9がデフォルトで利用するポート番号,22/TCPはSSHサービスでデフォルトで利用されるポート番号です.

NICTERプロジェクトでは2018年3月から5月にかけても,MikroTik製ルータを狙ったと思われる8291/TCP,2000/TCP宛ての通信を観測し,NICTER 観測レポート 2018の「3.1. MikroTik RouterOS の脆弱性を狙った攻撃」で詳細を紹介していますが,2020年のケースでは2000/TCP宛ての通信の増加は観測されていません.何故,脆弱性の公開から2年以上たってMikroTik製ルータへの攻撃が活発化しているのかは分かっていませんが,2020年になってから定期的にMikroTik製ルータを狙った攻撃通信が行われている可能性があります.MikroTik社からは2018年にセキュリティアドバイザリ10が発行されていますので,MikroTik製ルータの利用者は今一度RouterOSのバージョンアップを行っているか,不要なサービスをインターネットに公開していないか確認することを推奨いたします.

ZeroShellの脆弱性を悪用する通信

2020年8月11日に警察庁からZeroShellの脆弱性を標的とした通信に対する注意喚起11が出されました.ZeroShellとはサーバや組み込み機器にネットワークサービスを提供するオープンソースのLinuxディストリビューションです.ZeroShellには2019年7月に研究機関によって報告されている12リモートから任意のコードを実行できる(RCE)脆弱性(CVE-2019-12725)があり,NICTERプロジェクトの応答型のハニーポットでもこの脆弱性を狙った攻撃を7月15日頃から観測しています(図11).

世界各国の金融機関などを標的としたDDoS攻撃

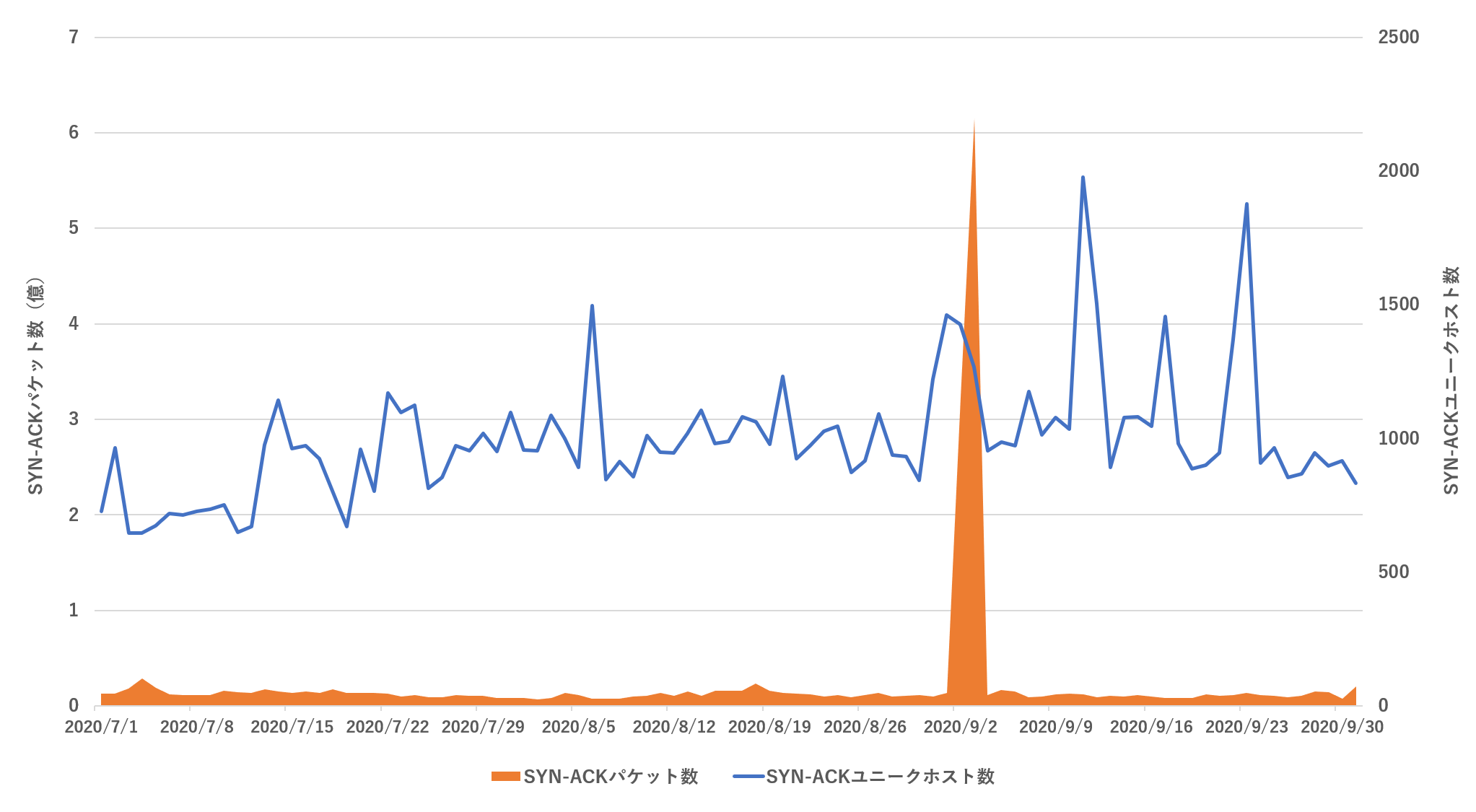

2020年8月以降,日本を含む世界各国で脅迫型DDoS攻撃が確認されており,JPCERT/CCから情報提供も行われています13.NICTERプロジェクトのダークネット観測網やAmpPot(DRDoSハニーポット)でも,国内外の金融機関や証券会社をターゲットとした攻撃を観測しています.この脅迫型DDoS攻撃との関連性は確認されていませんが,ダークネット観測網では2020年9月2日の16時頃から3日の21時20分頃までアメリカとトルコのホストへのDDoS攻撃の跳ね返りパケット(SYN-ACK)を観測しました(図12).Twitter でも発信した通り,GoogleのGCE,及びトルコの証券取引所や航空会社のWebサーバ(80/tcp)に対して比較的大規模なDDoS攻撃が行われたと考えられます.

おわりに

2020年第3四半期のダークネット観測網へのスキャン活動は大規模スキャナによる調査目的のスキャンやSYN-ACKパケット(DDoS攻撃の跳ね返り)を除くと大きな増減はなく推移しました.総観測パケット数は大規模スキャナによるパケット数が減少したことにより第2四半期からやや減少しました.

本四半期は,BIG-IP製品の脆弱性のような新しく明らかになった脆弱性を悪用した攻撃だけではなく,MikroTik製ルータやZeroShellの事例のように以前から知られている脆弱性を悪用した攻撃のリバイバルが観測されました.NICTERプロジェクトでは今後も動向を観測していきます.

-

ある1日における1つのIPアドレスからのパケット(TCP SYNとUDPのみ)について,宛先ポート番号のユニーク数が30以上,総パケット数が 30 万パケット以上の場合に,このIPアドレスを大規模スキャナと判定する ↩︎

-

Summary of CVE-2020-5902 F5 BIG-IP RCE Vulnerability Exploits ↩︎

-

MikroTik RouterOS Vulnerabilities: There’s More to CVE-2018-14847 ↩︎