はじめに

NICTER プロジェクトでは,ダークネット観測網で捉えたMirai の特徴を持つパケットの送信元(以下 Mirai 感染ホスト)について,その感染の実態を把握するため,機器特定につながる各種情報の収集と分析を行っています.この記事では, 2021年以降に日本国内で観測された Mirai 感染ホストについて,バナー情報の収集で明らかになった機器の実態について報告します.

概要

-

2021年以降,日本国内の Mirai 感染ホストは概ね 1,000 ホスト前後で推移

-

Mirai 感染ホストのバナー収集を行った結果,約半数がロジテック製ルータ(LAN-W300シリーズ)であることが判明

-

脆弱な実機を用いて検証を行った結果,以下の2機種が実際に感染し DDoS 攻撃の踏み台となることを確認

- LAN-WH300N/DR

- LAN-W300N/DR

-

再感染を繰り返す脆弱なロジテック製ルータは約1,500台残存しており,これらの対策が国内の Mirai 感染ホスト数の低減の鍵を握る

Mirai 感染ホストのバナー収集と機器特定

ウェブサーバが返す応答や IoT 機器のログイン画面には,ソフトウェア名やそのバージョン,機種名の特定に役立つ固有の「バナー情報」が含まれることがあります.バナー情報の収集方法は対象により異なりますが,我々は以下の URI で Mirai 感染ホストにアクセスを試み,UPnP 機器に固有の device description 1 と呼ばれる情報を収集しました.

http://Mirai感染ホストのIPアドレス:{52881,52869}/simplecfg.xml

Device description には,機器名やベンダに関する文字列,Universally Unique Identifier (UUID),UPnPのサービスの一覧といった,ベンダ固有の情報が含まれます.中でも UUID の下12桁には MAC アドレスが使われるため,その上位3オクテット(ベンダID)を見れば機器ベンダを特定できる場合があります.

調査期間中に我々がバナー収集で取得できた UUID は重複を排除すると 2,126 件ありました.そのうち 2,118 件がロジテック社(ベンダID:00018e)のものであり,これらは調査の結果,ロジテック製ルータ LAN-W300 シリーズであることがわかりました.

Mirai に感染したロジテック製ルータの観測状況

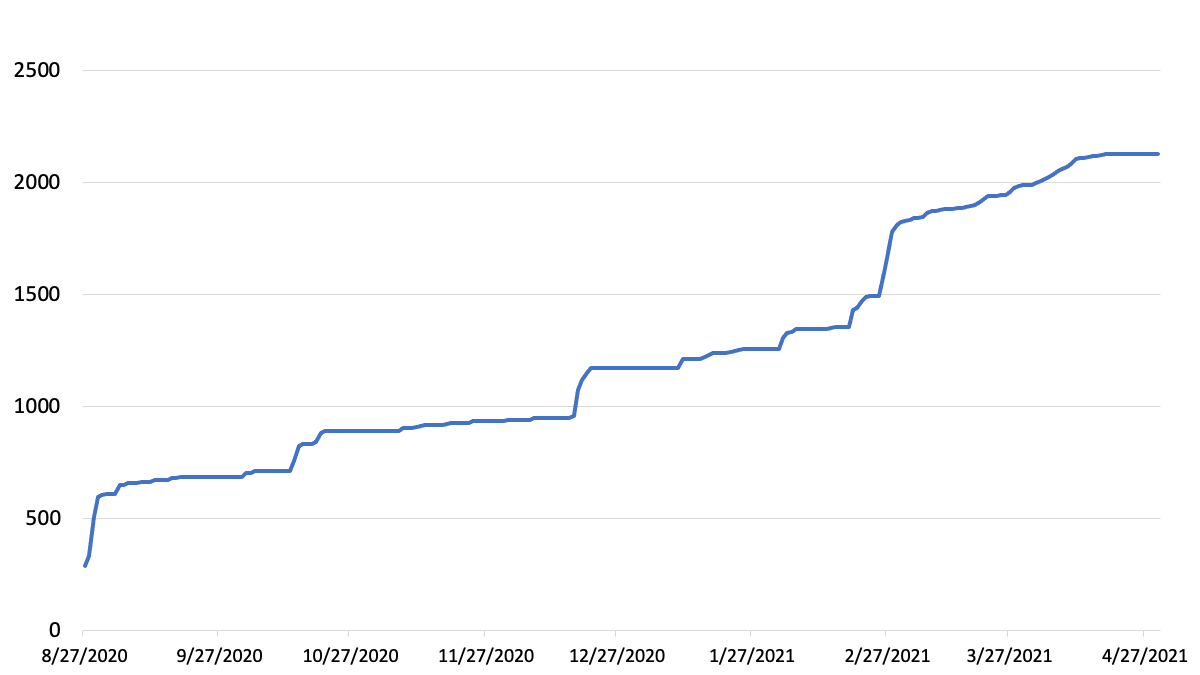

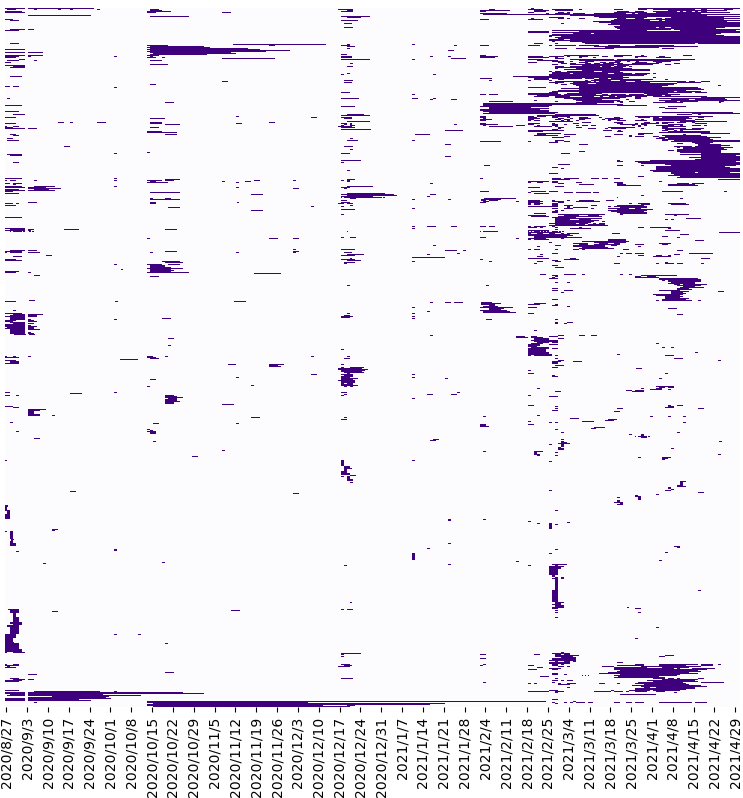

バナー収集で取得した UUID を重複排除して日毎の件数にしたものを図1に,UUID別に日毎の観測の有無をヒートマップ状に表したものを図2に示します.

図1より,ダークネット観測網では徐々に新たな感染機器を補足し(緩やかな増加傾向),時折,階段状の増加が見られる様子がうかがえます.階段状の急な増加は,ランダムなネットワークスキャンを行うタイプのMiraiに感染させようとする攻撃が支配的である時期と一致しています.4月18日以降は増加が鈍化してほぼ横這いになっています.Miraiに感染する脆弱なロジテック製ルータをほぼ観測し尽くした可能性がありますが,結論を出すのはまだ早いかもしれません.

図2(縦軸:UUID,横軸:日付)からは Mirai への感染のタイミングと感染の継続度合いが読み取れます.図1と見比べると,図1で見られた階段状の増加と同じタイミングで新たに感染するホストが特徴的に見られるほか,3月以降,感染が活発化し多数のホストが継続的に感染している様子が読み取れます.また,感染ホストには,継続的に感染しつづけるタイプと,期間中のわずかな日数のみ顔をだすタイプが混在していますが,AS毎にみても特に偏りはなく,各ASにはそれぞれのタイプがほぼ同じ割合で存在していました.

詳しくは後述しますが,各ホストは空白の期間に未感染であったわけではなく,Mirai 以外のスキャンを行わないマルウェアに感染していたと考えられます.

Mirai感染ホストに占めるロジテック製ルータの割合

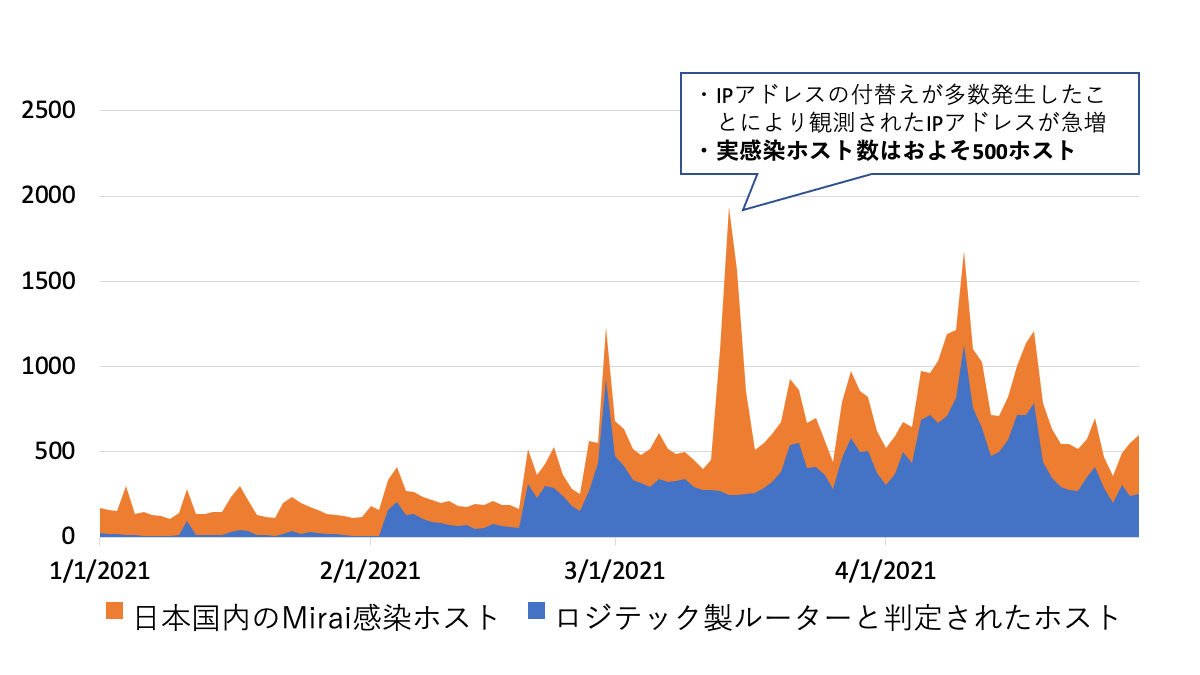

2021年以降の国内 の Mirai 感染ホスト数とロジテック製ルータと特定できたホスト数(積上げ)を図3に示します.

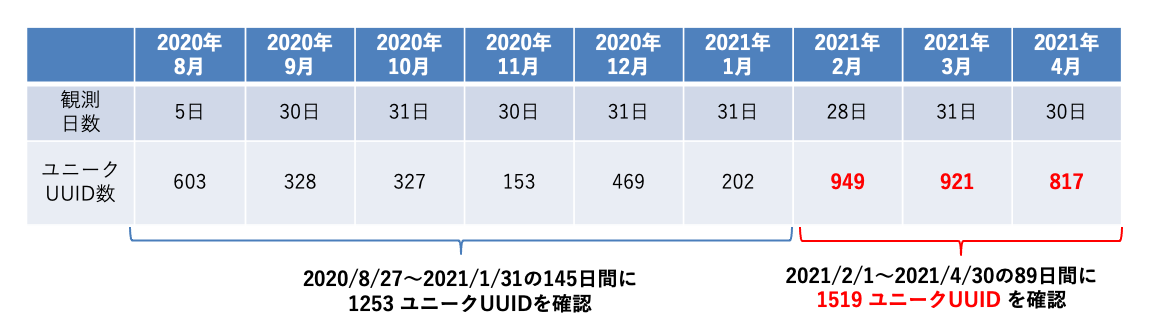

2月後半からは,ロジテック製ルータと特定されてホストが増え,Mirai 感染ホストの約半数がロジテック製ルータを占める傾向が続いています.月ごとに取得されたユニーク UUID 数(表1)を見ると,2月以降は件数が増加しています.

バナー収集で全期間で収集されたロジテック製ルータのUUID は約2,000件でしたが,これらの中には既に NOTICE による注意喚起で対策されたり,機器の買換え等でインターネットに接続されなくなったものもあるでしょう.そこで直近の90日に期間を絞ってユニーク UUID 数を抽出したところ 1,533 件ありました.依然として約1,500台の脆弱なルータが Mirai へと感染しているのが実態に近いと言えそうです.

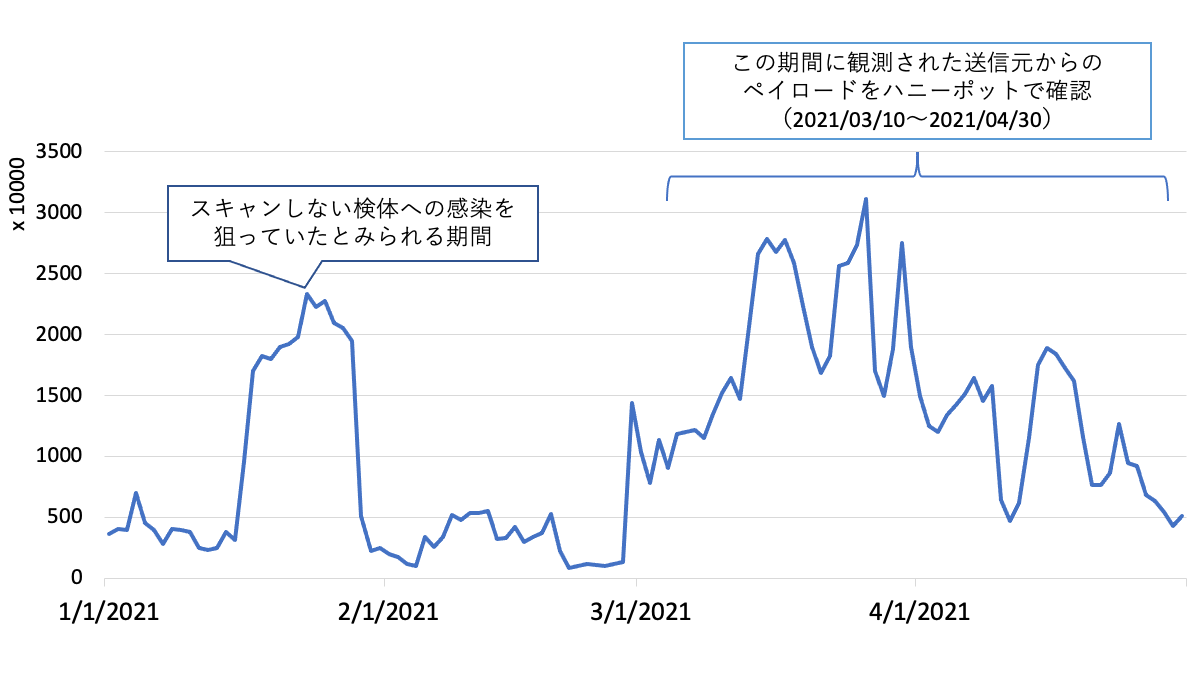

ロジテック製ルータを狙う52869/tcp 宛通信

2021年に入り 52869/tcp 宛の攻撃は比較的活発な状況が続いており,2021年第1四半期(1〜3月)の NICTER 観測統計「宛先ポート別パケット数」においても52869/tcp 宛の通信は上位10ポートにランクインしています.図5にダークネット観測網の 52869/tcp 宛パケット数の推移を示します.

52869/tcp 宛のパケット数は2月末以降増加の傾向にありますが,3月10日から4月20日の期間に観測された 52869/tcp 宛の送信元を確認すると,たかだか 19 の IPアドレスから送信されたパケットが全体の 90% 以上を占めていました.

これら19のIPアドレスから 52869/tcp 宛に送信されたペイロードを全ポート応答型ハニーポットで調べたところ,以下の3つのパターンに分類できることが判明しました.

- 脆弱性2を悪用し,Mirai の特徴でスキャン機能を有するマルウェアへの感染を狙う(パターン1)

- 同脆弱性を悪用し,スキャン機能を持たないマルウェアへの感染を狙う(パターン2)

- SYN スキャンのみ

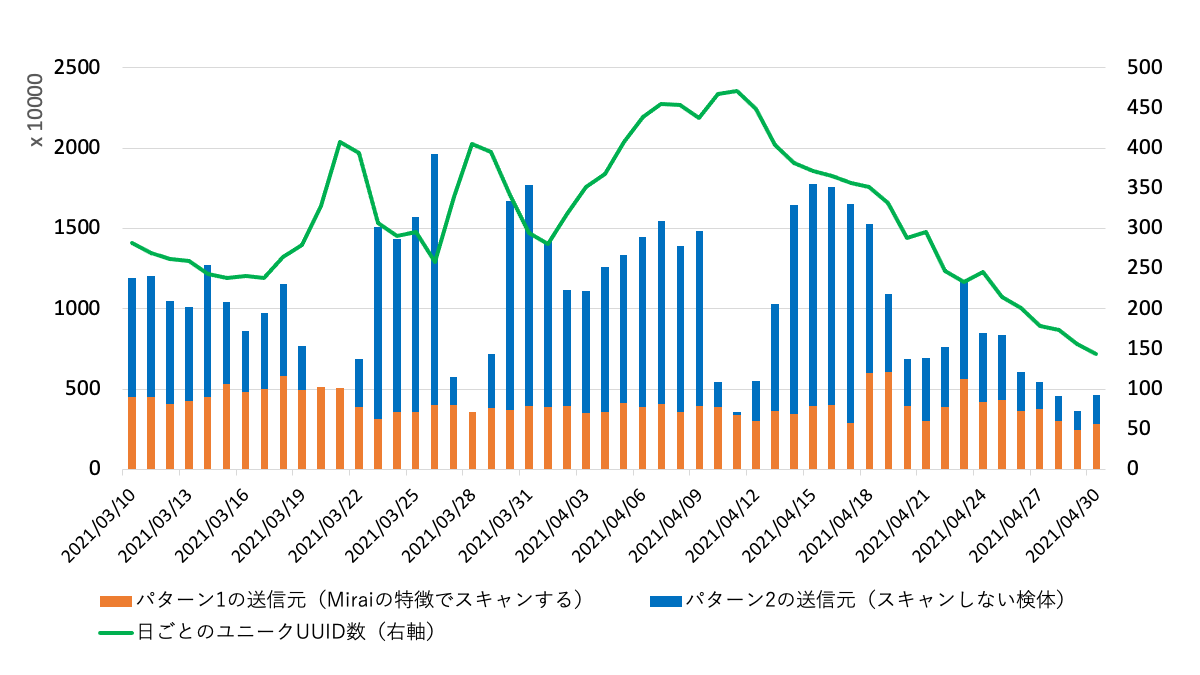

図4で示した 52869/tcp 宛のパケット数を1のパターンと2のパターンに分け,さらにバナー収集により確認できた日毎のユニーク UUID 数と合わせてプロットしたものを図5に示します.

図5からは次のことが読み取れます.

-

日毎のユニークUUID数が多い(緑のラインのピーク)時期とパターン2のパケット数が少ない時期が連動している

-

パターン1の感染活動は安定して観測されており,パターン2の活動が停滞すると,パターン1への感染が支配的になり,感染ホストによるスキャンがダークネットで捕捉される

- つまり 日毎のユニーク UUID が増加する(感染ホストが「みえる」ようになる)

-

パターン1とパターン2による機器の奪い合いが発生している

脆弱なロジテック製ルータの対策が国内の Mirai 感染ホスト低減の鍵

脆弱性を悪用され感染を繰り返す実態が確認されたロジテック製ルータですが,問題の脆弱性(CVE-2014-8361)は2015年に公開されたものであり,また2017年の段階で ICT-ISAC や JPCERT/CC,警察庁 等からは注意喚起が出されており,新しい問題ではありません.

しかし,脆弱性の公開から6年が経過した現在も対策されない脆弱性な機器が一定数市場に残存しているということが,今回の調査で改めて分かりました.注意喚起とそれに基づくユーザサイドの対策適用には限界がありますが,何らかの手を打たないかぎり,これらの機器は今後も感染を繰り返し,DDoS等の攻撃の踏み台として悪用され続けてしまいます.

これらの残存する脆弱なロジテックルータを撲滅し,国内 Mirai 感染ホストを減らすために残された手立てはないのでしょうか.

対策情報

ロジテックからは対策版ファームウェアが公開されています.機器のユーザは改めて以下の対策を検討してください.

- ファームウェアアップデートを適用する

- 自動アップデート機能を有する機器に買い換える

IoC情報(観測期間:2021年3月17日〜4月末)

パターン1 (Mirai の特徴でスキャンをする検体)

- 52869/TCP 番ポート宛の攻撃パケットが確認できたIP アドレス

161[.]97[.]177[.]195 2[.]57[.]122[.]110 45[.]144[.]225[.]30 42[.]194[.]198[.]195 198[.]98[.]60[.]162

- 攻撃パケット内に記載されたマルウェアのダウンロードサーバ

179[.]43[.]140[.]197 172[.]245[.]79[.]106 2[.]57[.]122[.]110 198[.]46[.]223[.]145 91[.]148[.]141[.]35 195[.]133[.]192[.]82

- マルウェアのハッシュ値 (MD5)

5600e97803d80964fa6a40a2420085ac 794932c4a5a448d7fa0c77faf4898f92 1d321d959482f9b8354cde18b43bcd6c 22e0fb9f0599159500cff1c755a782f5 a6ec35441042ec37a0815e6e2af66457 6079fab7d7fb760cb1477eb2a0cbb434

パターン2

- 52869/TCP 番ポート宛の攻撃パケットが確認できたIP アドレス

107[.]189[.]31[.]244 68[.]183[.]106[.]166 206[.]189[.]96[.]252 45[.]148[.]10[.]50

- 攻撃パケット内に記載されたマルウェアのダウンロードサーバ

23[.]254[.]226[.]242 209[.]141[.]35[.]205 172[.]245[.]36[.]108 ddns[.]cyberium[.]cc

- マルウェアのハッシュ値 (MD5)

ddcfa04d4886d697e5fe2eb429fc2c0a 1e8b3665a1b9a1a0e34e69a2ed140561 e88027fe39e9b28de774f0c583744f93 2ccbd181fce4c6331d6bdc87cafca457