はじめに

NICTER プロジェクトのダークネット観測網における2021年第4四半期(10~12月)の観測結果を公開します.2021年1年間の観測・分析結果をまとめたNICTER 観測レポート2021も公開していますので,年間統計についてはそちらをご参照ください.

-

2021年第4四半期の観測統計

-

2021年第4四半期に観測した事象について

2021年第4四半期の観測統計

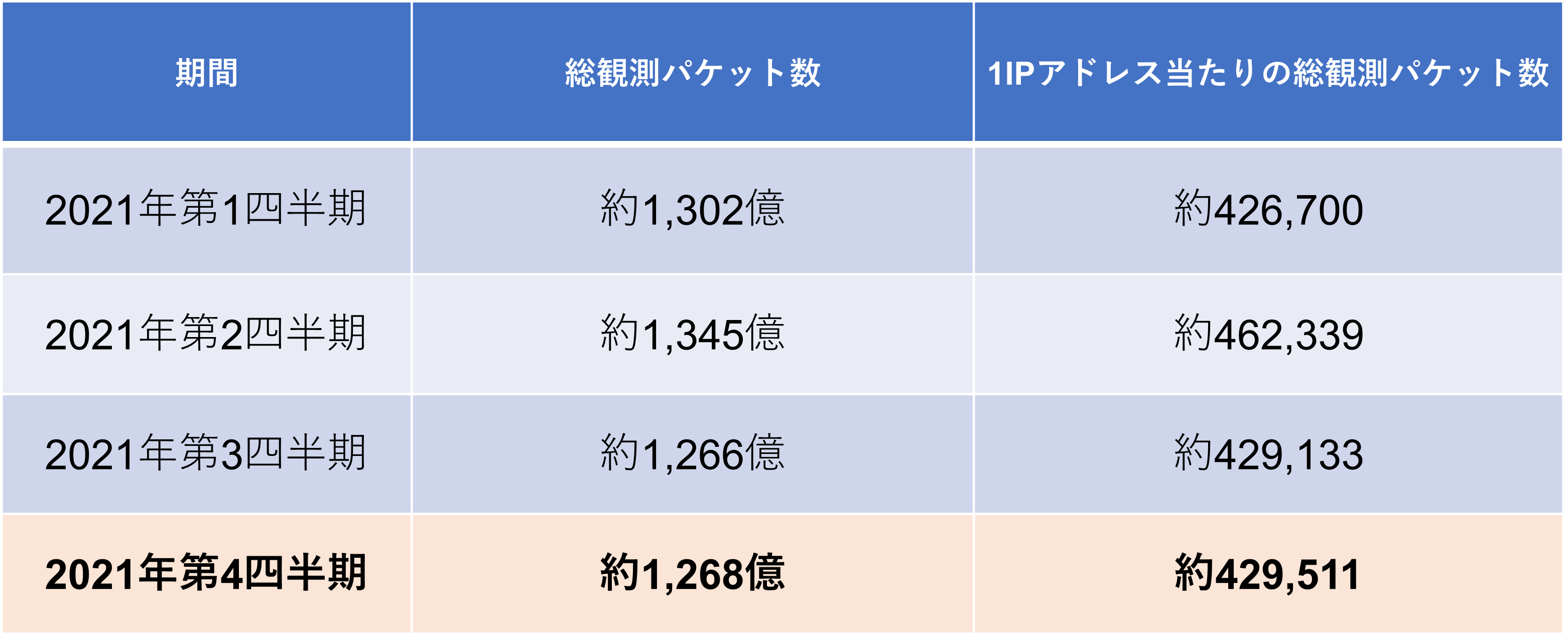

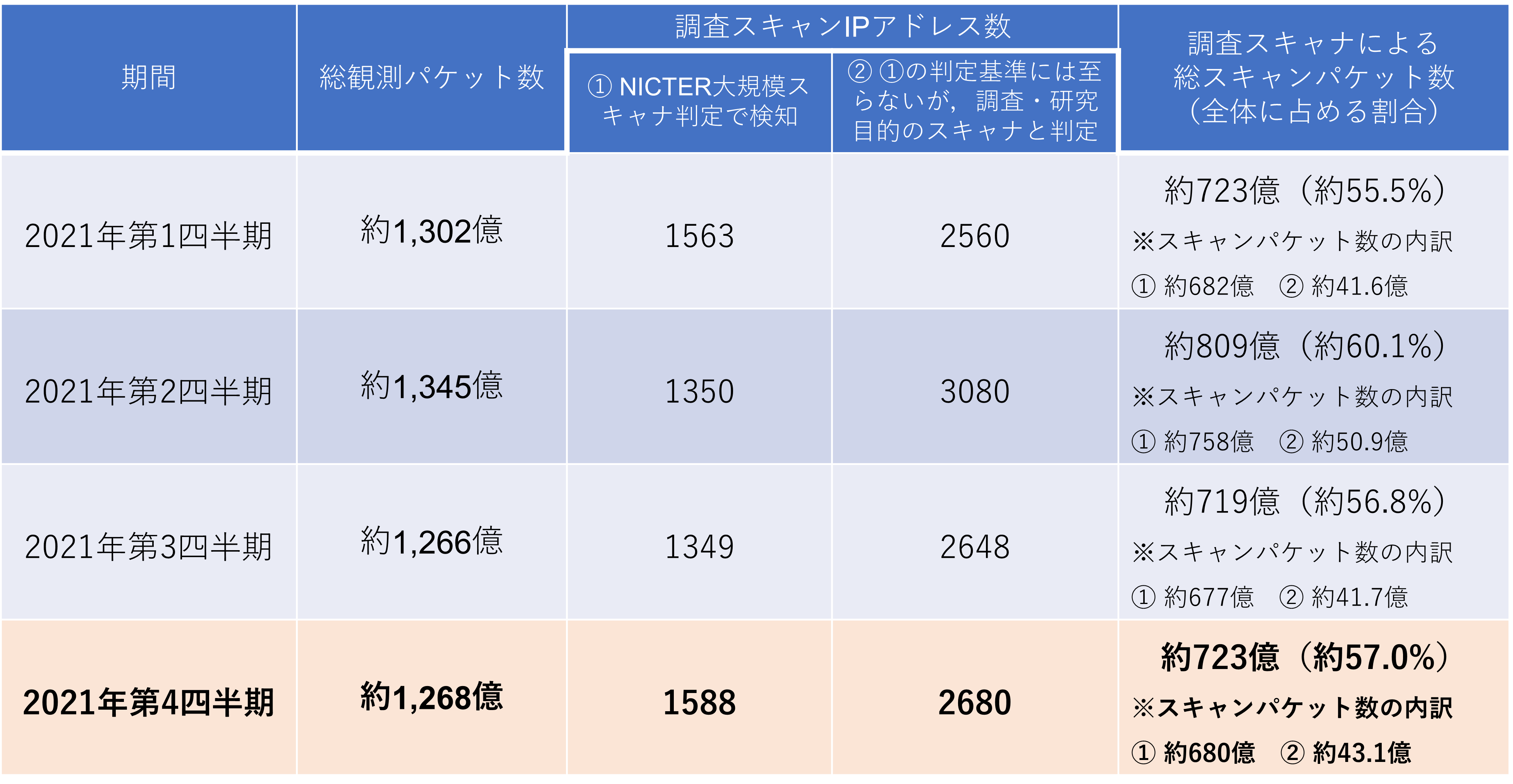

総観測パケット数

表1に総観測パケット数の統計値を示します1.2021年第4四半期の1IP アドレス当たりの総観測パケット数(総観測パケット数を観測IP アドレス数で正規化した値)は第3四半期と同程度でした.

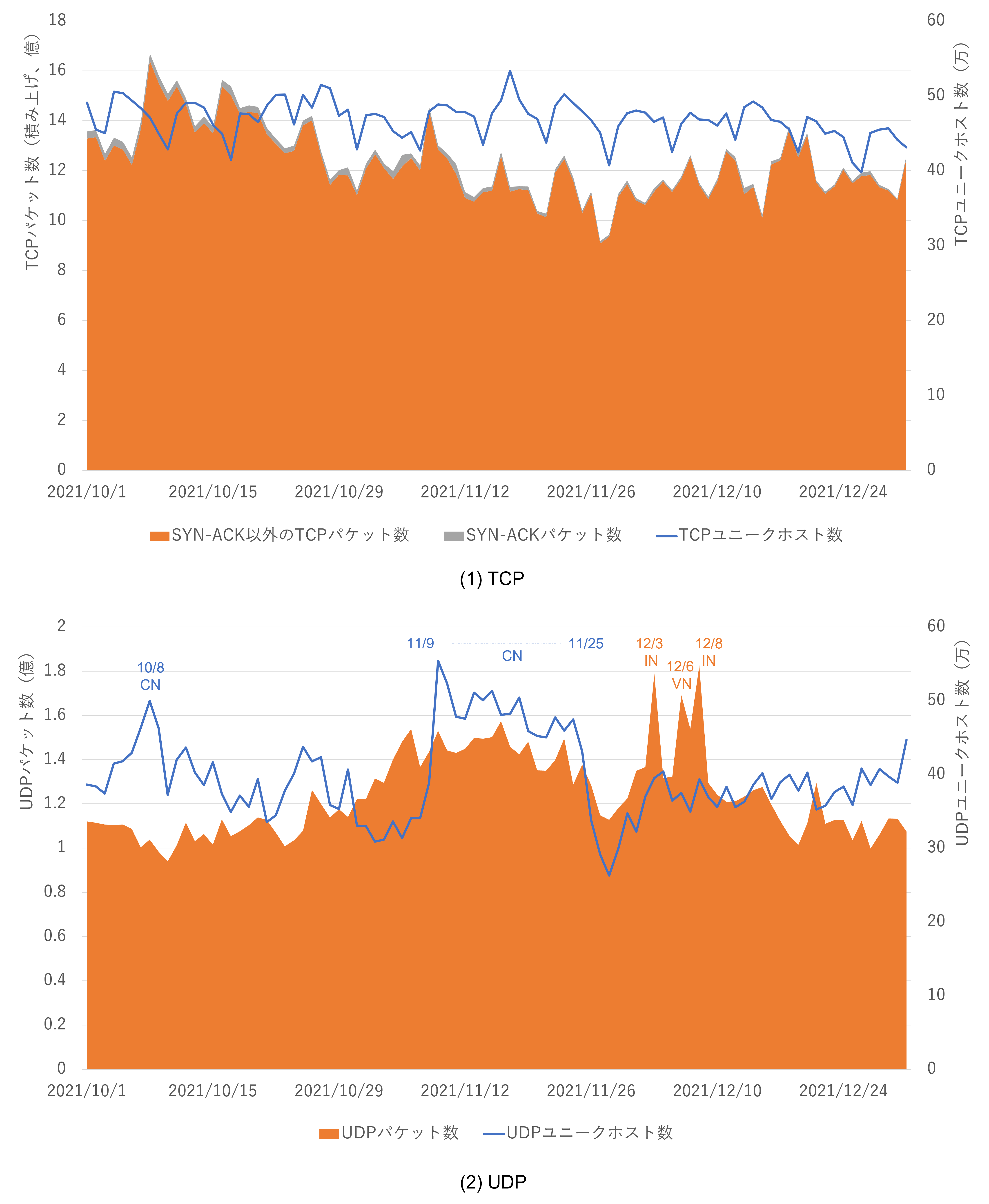

日毎のパケット数とユニークホスト数の推移

図1に日毎の観測パケット数,ユニークホスト数の推移を示します.今期は目立ったSYN-ACK パケット数のピークは見られませんでした.10月はTCP パケット数が11月以降よりも多く観測されましたが,これは主にロシアからの調査目的と思われるスキャンによるものでした.調査目的のスキャンについては調査スキャナについて をご参照ください.

12月3日及び8日頃のUDP パケット数のピークはインドのIPアドレスによるほぼ全ポート宛ての集中的なスキャン,12月6日頃のUDP パケット数のピークはベトナムの複数のIP アドレスによる20000番以降のハイポート宛ての集中的なスキャンによるものでした.また,10月8日頃及び11月9日から25日頃に見られるUDP ホスト数の増加は中国のホスト数の増加によるものでした.それぞれのスキャンの目的やホスト数増加の原因は分かっていません.

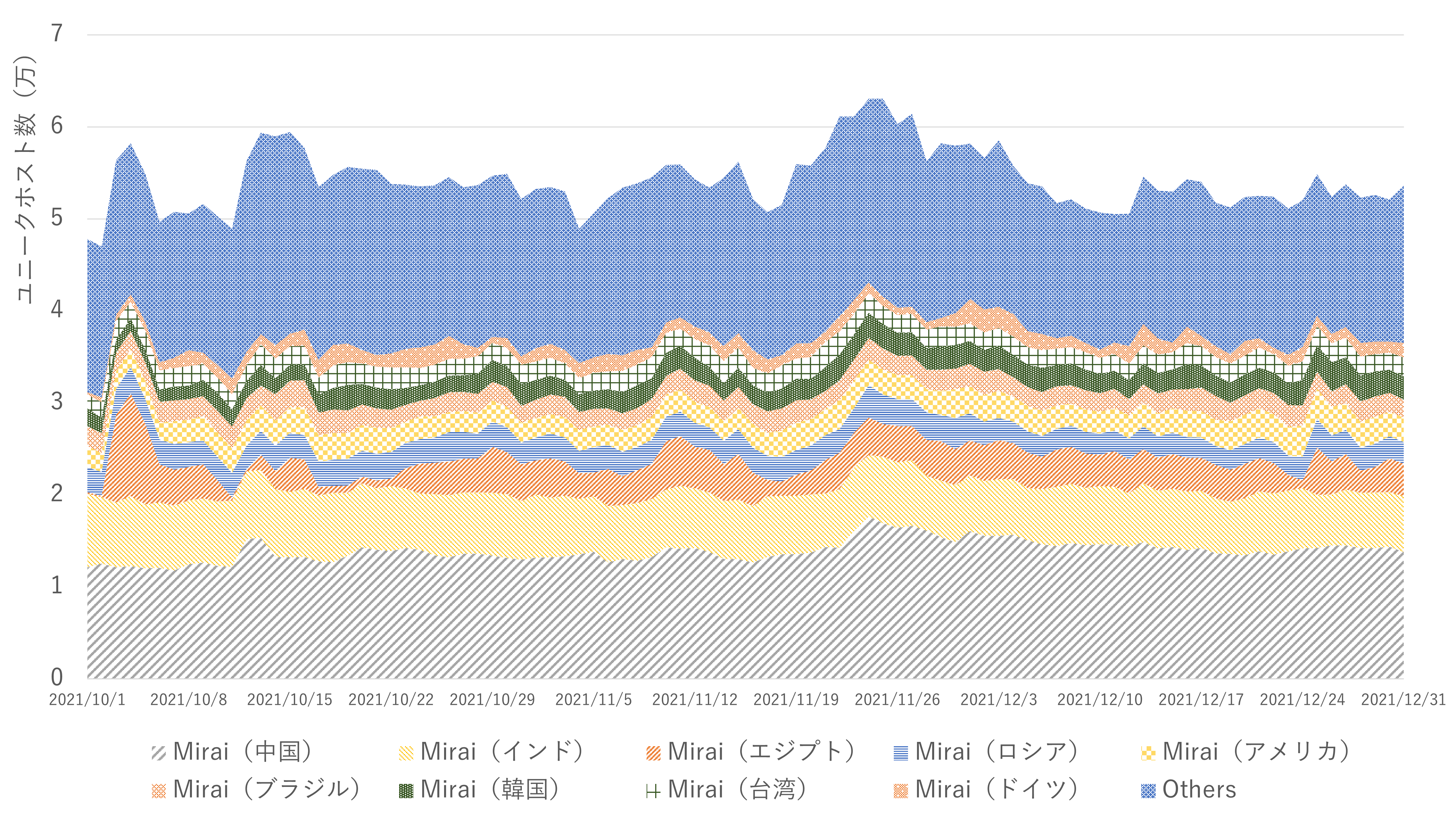

Mirai の攻撃ホスト数の推移

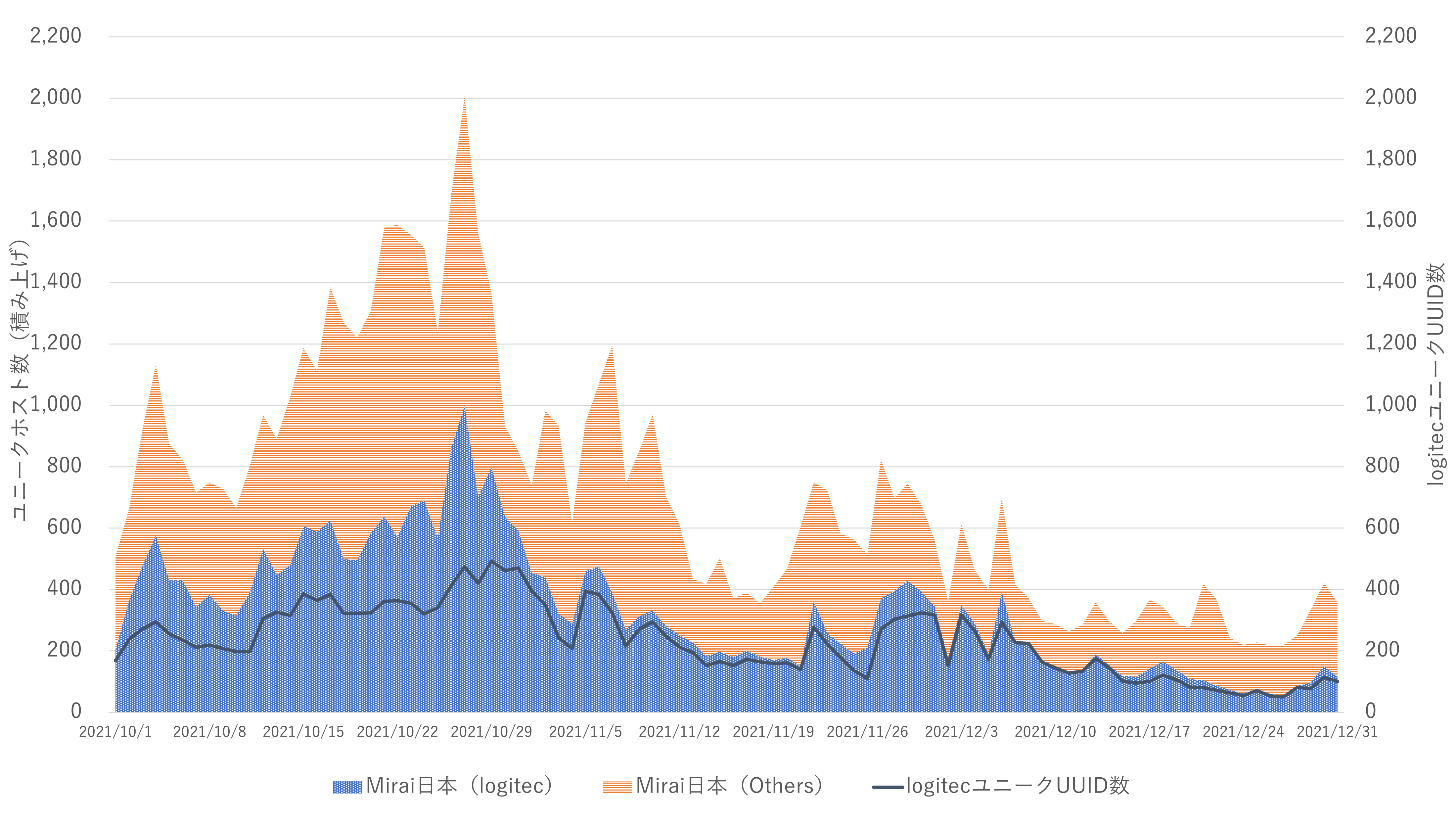

Mirai(亜種によるものを含む)に関連する攻撃ホスト数2の日ごとの推移を,全ての送信元ホストについては図2に,日本の送信元ホストについては図3に示します. Mirai に関連する攻撃ホスト数は全世界で概ね5万から6万強程度で推移し,大きな感染拡大はみられませんでした.

図3には,積み上げグラフと合わせて,日本のMirai に関連する送信元ホストのUPnP Description ファイルを収集して得られたロジテックルータのユニークUUID 数も折れ線グラフで示しています3.今期もロジテックのブロードバンドルータのマルウェア等への感染が1日に約100台~400台観測されました.

調査スキャナについて

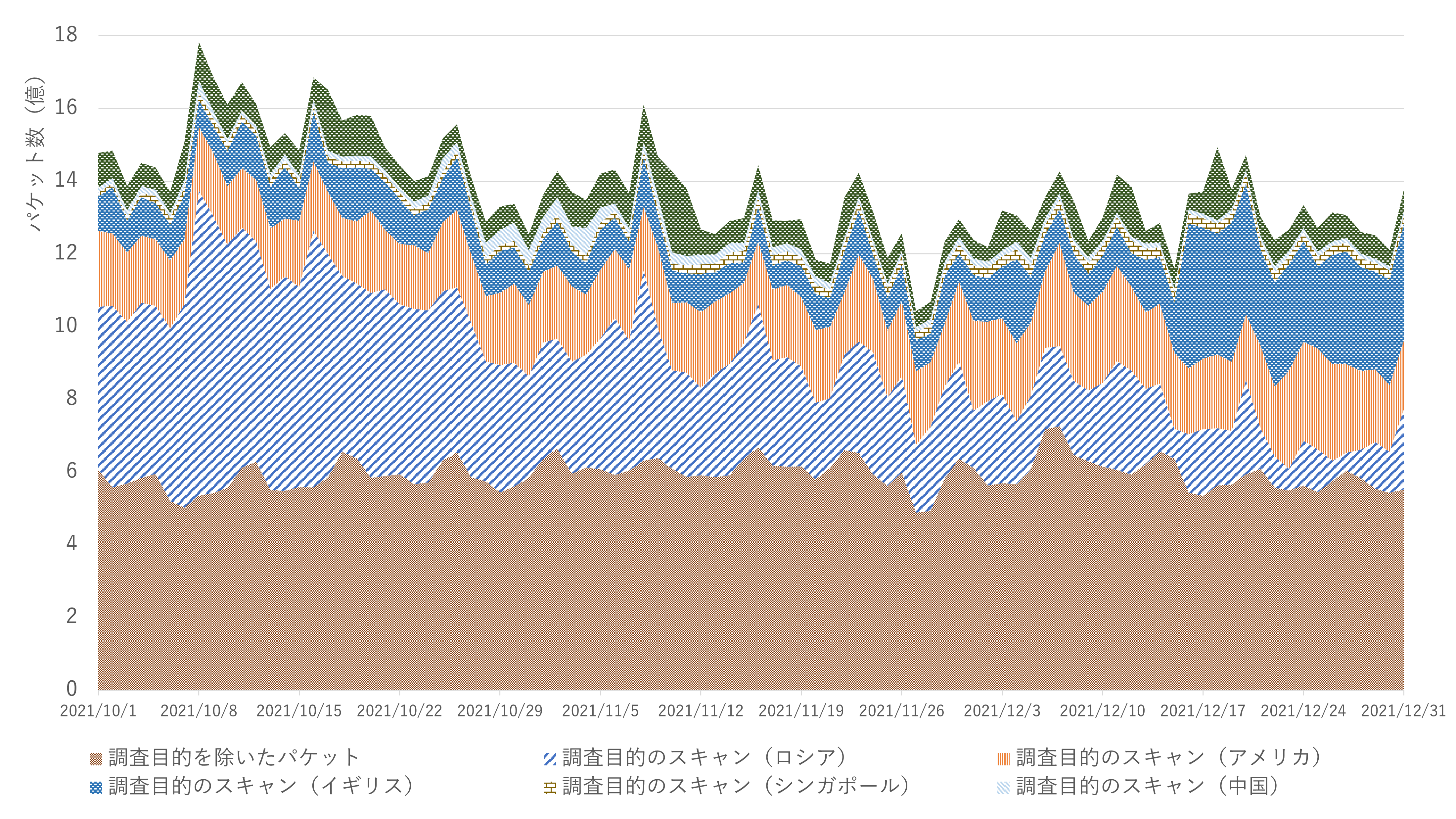

表2に調査スキャナについての統計値を示します4.また,図4に総観測パケットから調査目的のパケットを除いたパケット,調査スキャナによる調査目的のスキャンパケット(上位5か国とそれ以外)について,パケット数の推移を示した積み上げグラフを示します.総観測パケットから調査目的のスキャンパケットを除いたパケット数(図に茶色で示した面)がマルウェアやDDoS 攻撃の跳ね返り等によって送られたパケット数の実態値で,顕著な増減は見られませんでした.今四半期もロシアのIP アドレスからの調査スキャンが期間中最も多く観測されました.

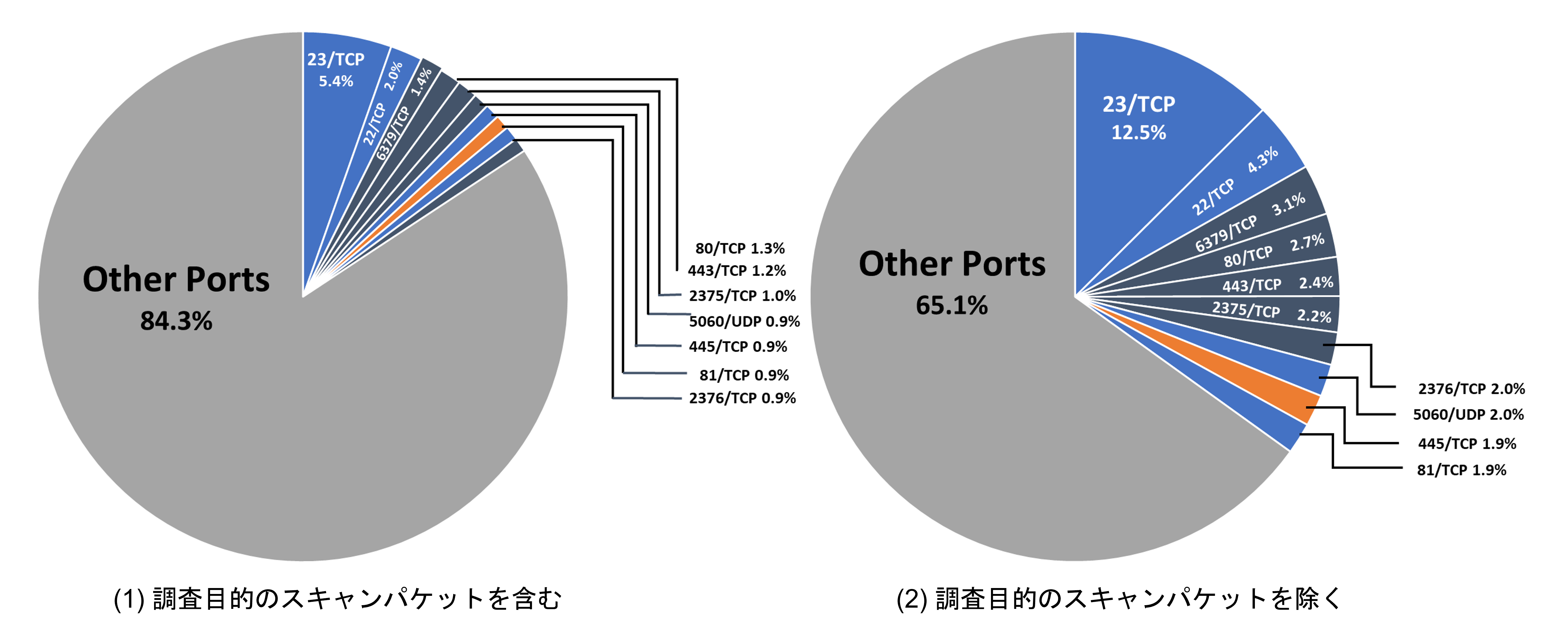

宛先ポート別パケット数

図5に3ヶ月間で観測されたすべてのパケット(TCP および UDP)を宛先ポート番号別に集計して,観測パケット数が多かった上位10位とその他の割合を示します.これらのポート番号・プロトコルに対応したサービスが我々の観測で⾒えた 2021 年第4四半期で多く攻撃対象となったサービスと⾔えます.主にIoT 機器を狙ったスキャンと思われるポートを青,Windows 機器を狙ったスキャンと思われるポートをオレンジ,それ以外のポートを紺色で示しています.

観測パケット数が最も多かったのは前四半期と同様に23/TCP(Telnet)でしたが,割合は引き続き減少傾向にあります.今四半期も,Linux などのサーバで動作するサービスを狙ったと思われる,6379/TCP(Redis)や2375/TCP 及び2376/TCP(Docker REST API)宛てのパケット数の増加が見られました.

国別パケット数

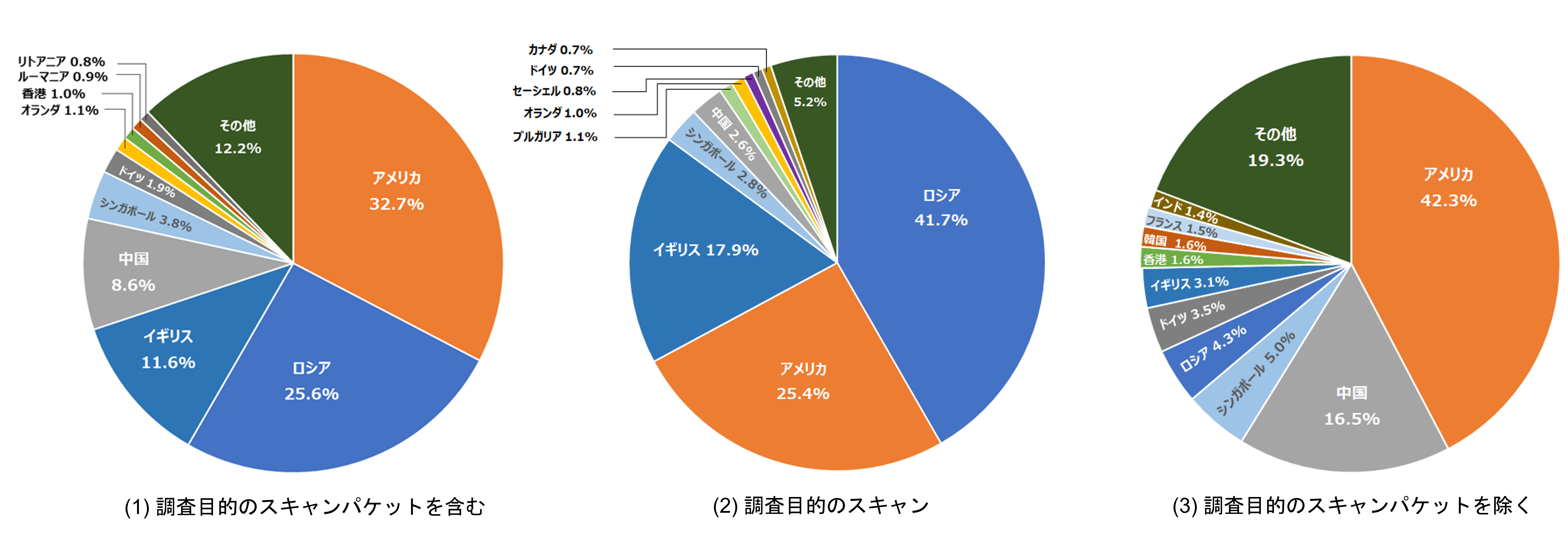

図6に3ヶ月間で観測されたすべてのパケットを送信元の国別に集計して,観測パケット数が多かった上位10位とその割合を示します.

調査目的のスキャンパケットの統計では,引き続きロシアからのパケット数が全体の約4割を占めています.調査目的のスキャンパケットを除く統計では,シンガポール・香港・韓国といったアジア圏の国からのパケット数の増加が見られました.

2021年第4四半期に観測した事象について

Hikvision の脆弱性を狙った攻撃の観測

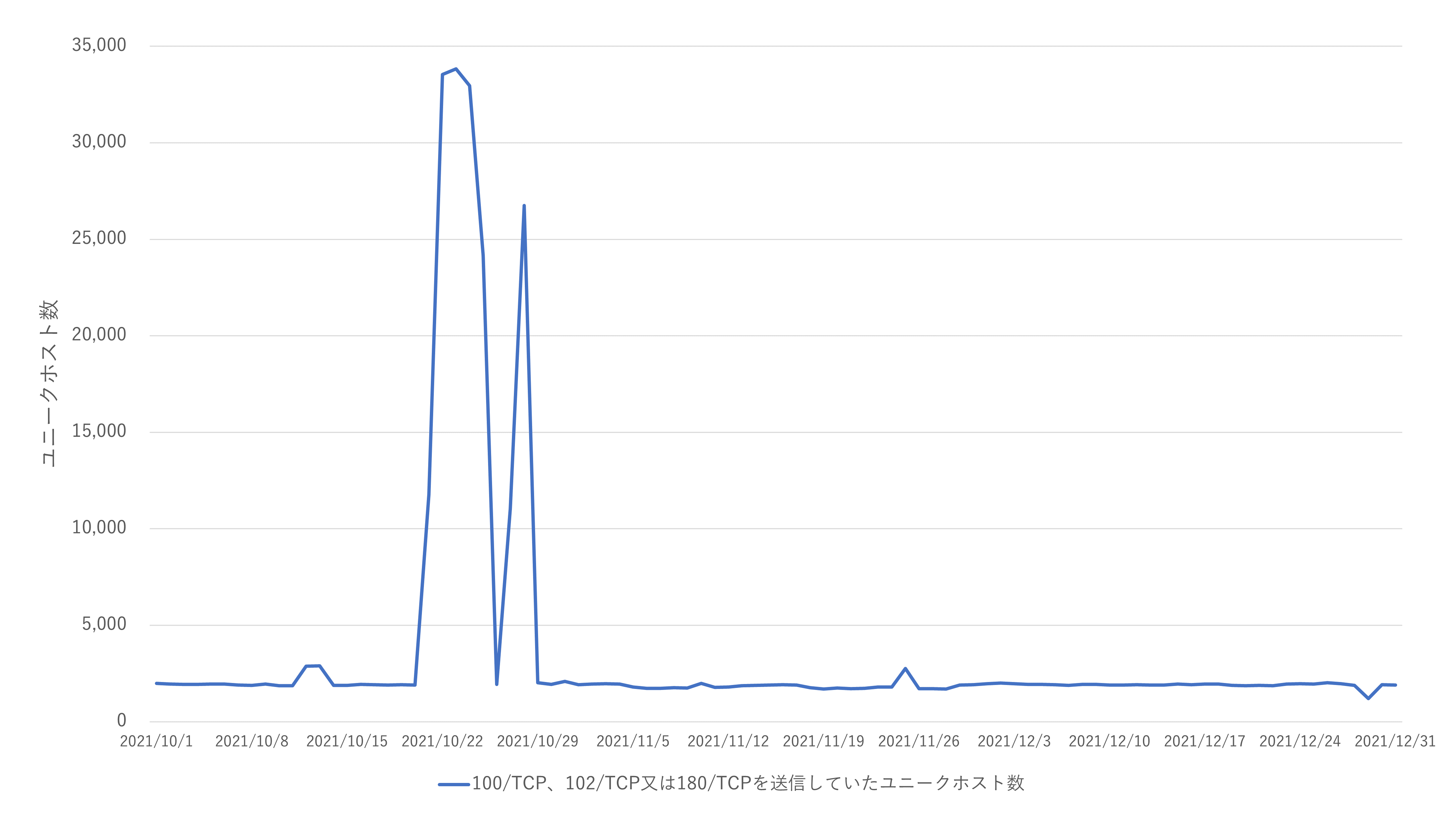

10月21日頃から100/TCP,102/TCP,180/TCP を含んだ特徴的なポートセット5でスキャン活動を行うホストの増加を観測しました6.これら3つのポートのいずれかにパケットを送信していたホスト数の推移を図7に示します.ホスト数が多かった10月24日について,この日に100/TCP を含むスキャンを行っていた22,301ホストを調査したところ,10,121ホストで80/TCP がOpen になっており,少なくとも6,831ホストがHikvision 製のIP カメラでした.送信元国別のホスト数の内訳は多い順にウクライナ:1059,ロシア:816,トルコ:439,インド:382,アメリカ:358で,日本も5ホスト観測されました.

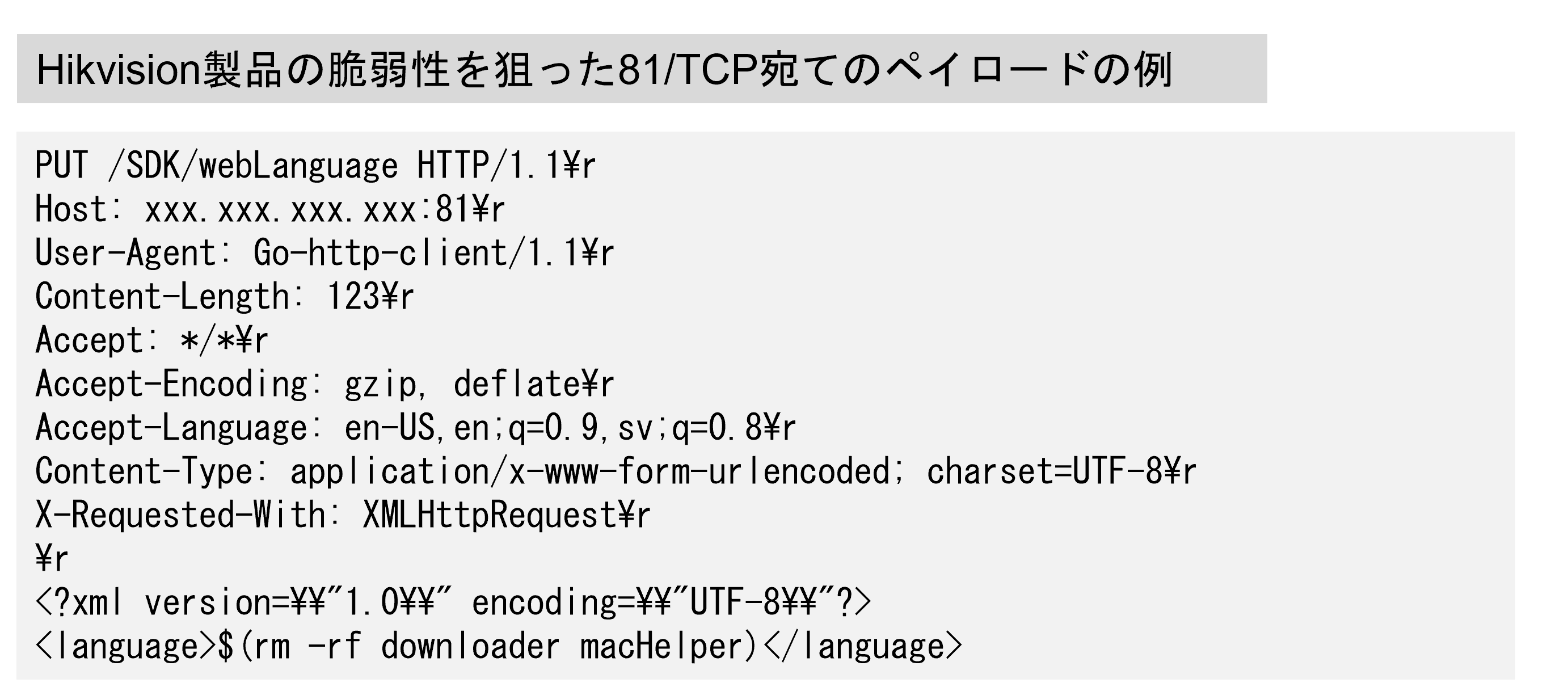

Hikvision のIP カメラについては9月19日にリモートでコマンド実行が可能な脆弱性(CVE-2021-36260)が公開されており7 8,応答型のハニーポットでは,11月6日頃からこの脆弱性を悪用した攻撃通信も観測しています(図8).セキュリティベンダの研究グループのBlog によると,この脆弱性がMirai の亜種Moobotの感染に利用されているとのことです9.

NICTER で観測した特徴的なポートセットでスキャンを行っていたホストがこの脆弱性を悪用されてBot 化したかどうかは確認できていませんが,この事象は,2022年1月にも再度観測されており10,NICTER ではこれらの事象に関連性がないか調査を行っています.

Apache Log4j v2 の脆弱性を狙った攻撃の観測

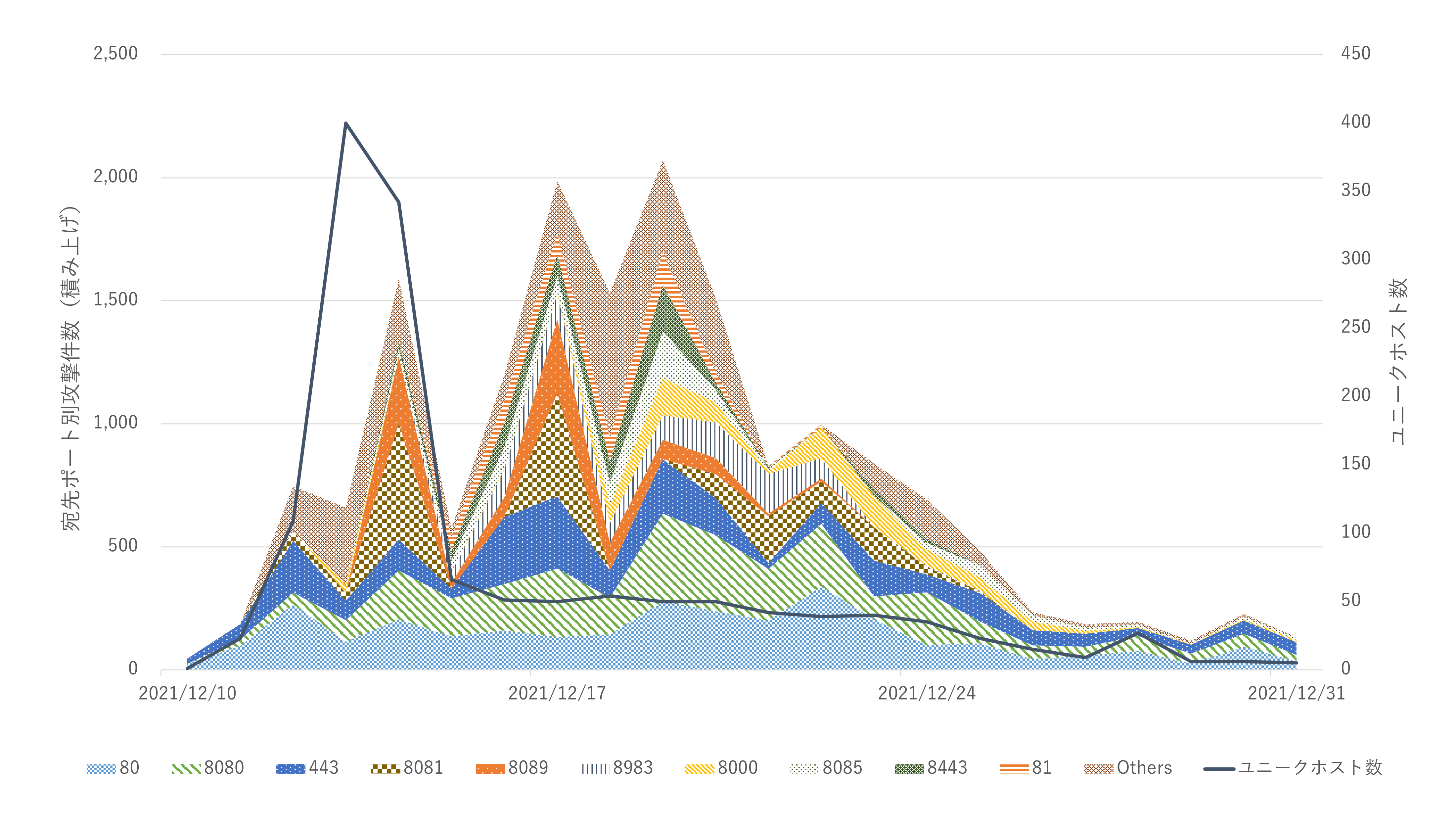

12月9日にTwitterにて,Java のOSS ロギングライブラリであるApache Log4j v2(version2)のリモートでコマンド実行が可能なゼロデイ脆弱性についてのPOCが投稿され11,12月10日にCVE-2021-44228が公開されました12.同日,Apache から修正版も提供されています13.この脆弱性はApache Log4j v2 を使用している多くのアプリケーションやソフトウェアに影響を与えるもので,12月11日にJPCERT/CC から注意喚起も出されました14.

応答型のハニーポットでは,12月10日頃からこの脆弱性を狙った攻撃通信を観測しました(図9).12月13日頃にホスト数のピークがありますが,これはドイツのセキュリティ調査会社からの脆弱性調査を目的としたスキャンによるものでした15.また,宛先ポート番号はweb 系の複数のTCP ポートに分散していました.中国セキュリティベンダの研究グループ,@Police,JPCERT/CC 等からも攻撃通信の観測状況が報告されています16 17 18.

おわりに

本ブログでは,2021年第4四半期のダークネット観測網で観測したパケットの観測統計を紹介しました.今四半期には6379/TCP(Redis),2375/TCP 及び2376/TCP(Docker REST API)宛てのパケット数の増加が観測されました.調査スキャンを除いたパケット数及びホスト数は大きな増減なく推移しました.

また,12月にゼロデイ脆弱性が明らかになったApache Log4j v2 を狙った攻撃通信の観測状況を紹介しました.NICTER プロジェクトでは引き続き動向を注視して分析を継続していきます.

-

年間総観測パケット数は,これまで攻撃通信と関係のないノイズを一部除去して算出していたが,全観測期間について集計方法の見直しを行い,全ダークネットセンサ宛に届いた全パケット数に統一した.そのため本ブログの観測統計値は,過去に公開したNICTER観測レポートやNICTERブログの公表値と異なる.なお数値はブログ作成時点のデータベースの値に基づくが,集計後にデータベースの再構築等が行われ数値が増減することがある.総観測パケット数はNICTERで観測しているダークネットの範囲に届いたパケットの個数を示すものであり,日本全体や政府機関に対する攻撃件数ではない ↩︎

-

TCP ヘッダのシーケンス番号と宛先IP アドレスが同じで,送信元ポート番号が1024よりも大きいという特徴を持ったTCP SYN パケットを送信しているホストの数.ただし,この特徴を持たないTCP SYN パケットを送信するMirai 亜種も観測されている ↩︎

-

ロジテックルータのUPnP Description ファイル収集によるMirai 感染活動調査の詳細についてはNICTER観測レポート2020の3.4及びNICTER Blogをご参照ください ↩︎

-

2021年第1四半期から,NICTER の大規模スキャナの判定基準を満たしたIP アドレスに加えて,目的が明らかなスキャン組織のIP アドレスも調査スキャナと判定し,統計値に反映している.NICTER の大規模スキャナの判定基準:ある1日における1つのIP アドレスからのパケット(TCP SYN とUDP のみ)について,宛先ポート番号のユニーク数が30以上,総パケット数が 30 万パケット以上の場合に,このIP アドレスを大規模スキャナと判定する.目的が明らかな調査スキャナ:ある調査機関・大学・組織で調査や研究を目的としたスキャンを行っていることがWeb サイトなどから明らかで,スキャン元のIP アドレスが公開されているか,PTR レコードなどで帰属が確認できた場合に,このIP アドレスを調査スキャナと判定する ↩︎

-

{100 102 1024 180 2000 3000 444 5000 80 8000 8001 8008 8010 8080 8081 8082 8086 8090 81 82 8200 83 84 85 86 87 88 8888 89 90 9000 9080 9090 91 9999} ↩︎

-

Watchful_IP:Unauthenticated Remote Code Execution (RCE) vulnerability in Hikvision IP camera/NVR firmware (CVE-2021-36260) (2021/9/18) ↩︎

-

HIKVISION:セキュリティ強化に関するお知らせ 一部のHikvision製品におけるコマンドインジェクションの脆弱性 (2021/09/19) ↩︎

-

Fortinet:Mirai-based Botnet - Moobot Targets Hikvision Vulnerability (2021/12/06) ↩︎

-

12/9に,p0rz9氏により「Apache Log4j2 jndi RCE」というメッセージとPOCを含むgithubへのリンクを載せたTweetが投稿されたが,該当Tweetは既に削除されている ↩︎

-

JPCERT/CC:Apache Log4jの任意のコード実行の脆弱性(CVE-2021-44228)に関する注意喚起(2021/12/11) ↩︎

-

Netlab360:Ten families of malicious samples are spreading using the Log4j2 vulnerability Now(2021/12/13) ↩︎

-

@Police:Javaライブラリ「Apache Log4j」の脆弱性(CVE-2021-44228)を標的とした攻撃の観測について(2021/12/14) ↩︎

-

JPCERT/CC:Apache Log4j2のRCE脆弱性(CVE-2021-44228)を狙う攻撃観測(2021/12/17) ↩︎