はじめに

著名な人や役職のある人ほど機密情報を保有している可能性が高くフィッシングやマルウェア感染を狙うメールが送信されるなど、攻撃の対象となりやすいと以前から言われていますが本当にその傾向はあるのでしょうか?本ブログでは、実際にNICT職員宛のフィッシングメールを集計し、攻撃対象となった職員を役職有無や勤務年数別に分けて受信件数を分析してみました。なお、調査対象期間のデータは、約1か月(2022/3/28-2022/5/1)となります。

概要

- 不審メールに関するアプライアンスの検知件数を週ごとに集計すると、多くはフィッシングメールに関するもので週ごとに増減があることを確認しました。

- NICT内での役職有無による一人当たりのフィッシングメールの受信数を調査した結果、役職が有るグループが役職の無いグループに比べて、約3倍フィッシングメールを受信していることを確認しました。また、勤務年数で見ても勤務年数が長いほどフィッシングメールを受信する件数が多いことを確認しました。

- アカウント情報の漏洩を確認できるサイトでメールアドレスを照会し、フィッシングメールを多く受信している職員と受信が少ない職員のメールアドレスを比較しましたが、漏洩が確認されなかったメールアドレス宛にも多くのフィッシングが送信されていることが分かりました。

不審メールに関するアラート件数

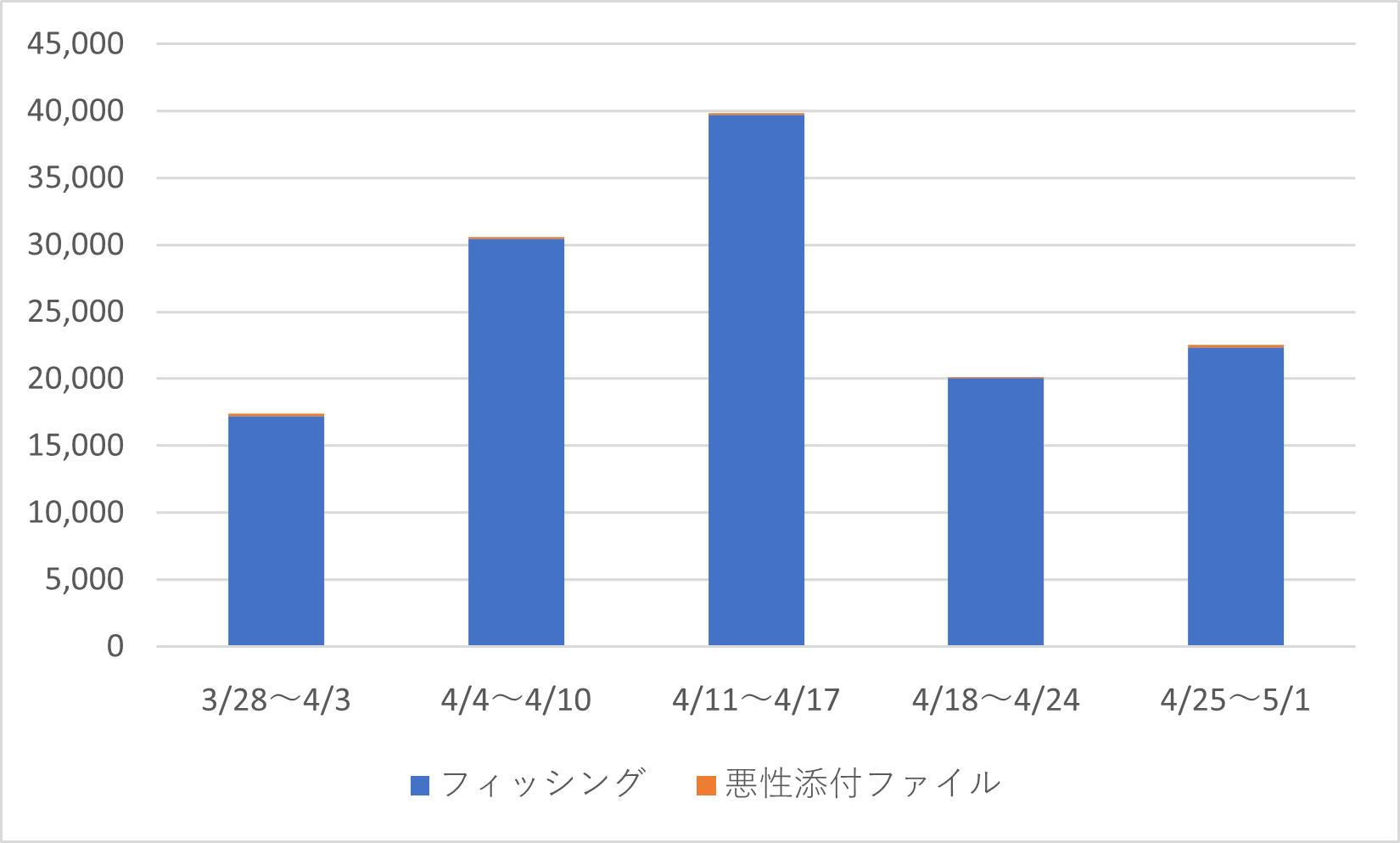

NICTを狙った攻撃パケットや不審メールについて、アプライアンスが上げたアラートの調査分析を行っています。今回は、調査対象期間(2022/3/28-2022/5/1)にNICTへ届いた不審メールの宛先傾向分析を行いました。まず初めに、期間内に届いた不審メールの中でアプライアンス製品が上げたアラート件数を1週間ごとに集計した結果を図1に示します。本アラートは、マルウェア感染(Emotet、AgentTesla、LokiBotなど)を狙う悪性ファイルが添付されたメールやフィッシングサイトのURLが記載されたメールなどが含まれていましたが、アラートの多くはフィッシングに関するものでした。

そのため、本ブログではフィッシングメールに関連するアラートに限定して調査分析を実施しました。1週間ごとのアラート件数の推移を確認すると、3/28-4/3は、約17,000件でしたが4/11~4/17は約40,000件と2倍近く増加していることが確認できました。

機構内に届いたフィッシングメール

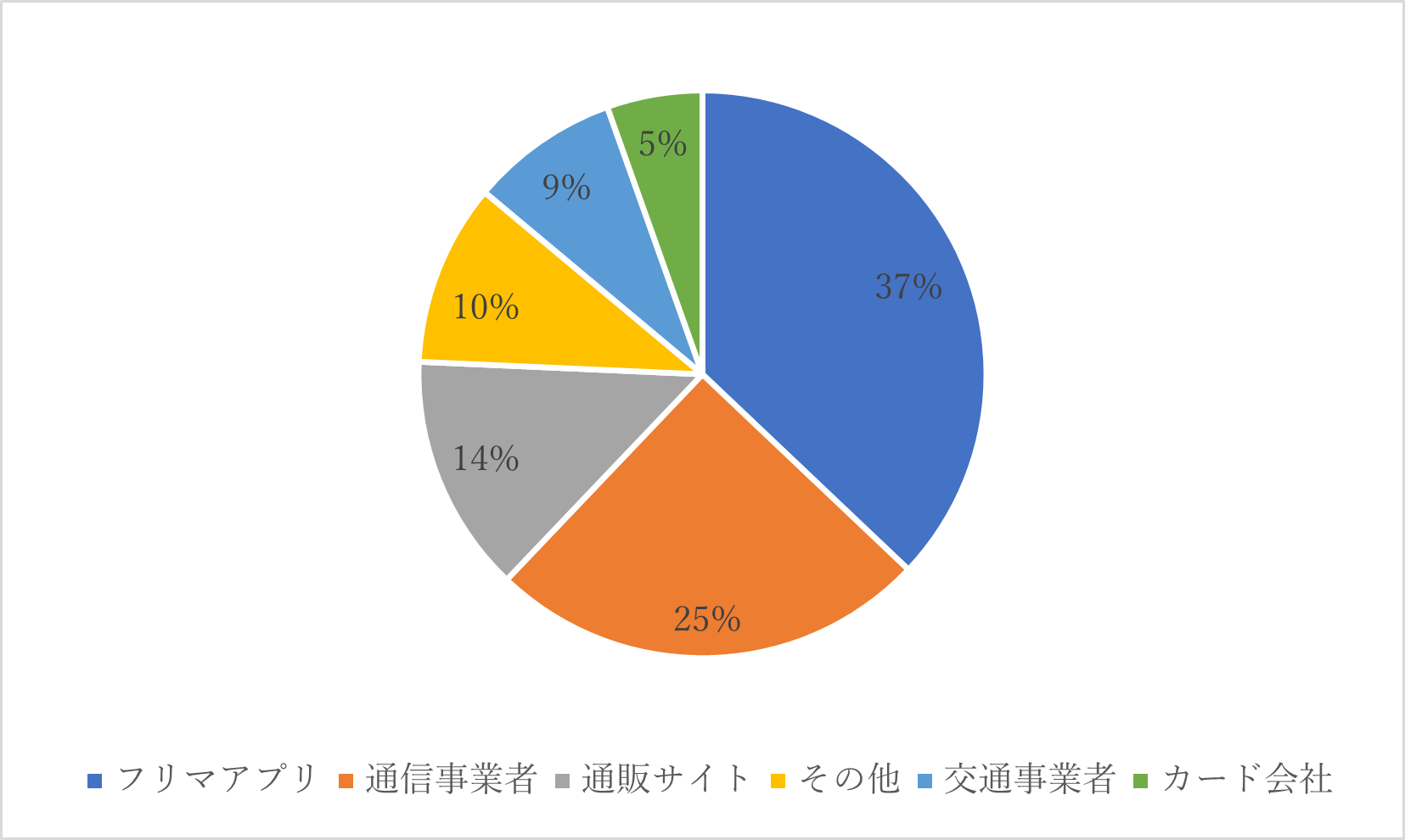

NICTに届いたフィッシングメールについて、ブランド別のアラート件数の割合を図2に示します。フリマアプリに関連するメールが37%と一番多く、次に通信事業者に関連するメールが25%でこの2種類だけで約62%と半数を超えることが分かりました。フィッシングメールに記載されたリンク先にアクセスすると、ブランドを模したサイトが表示されてアカウント情報(ID、パスワード)やクレジットカード情報を入力させる内容となっていました。図3には、NICTに届いたフィッシングメールに記載されたトップレベルドメインの割合を示します。「.icu」が38%、「.cn」が30%「.com」が18%であり、この3種類で約86%を占めていました。

なお、本結果はあくまで調査対象期間にNICTに届いたフィッシングメールの傾向です。攻撃者はイベントや情勢に応じて文面やブランドを変えてフィッシングメールを送信することがあります。最新のフィッシングメールの内容や攻撃手法については、フィッシング対策協議会1 、日本サイバー犯罪対策センター(JC3)2 、日本クレジット協会3などからも公開されています。

フィッシングメールの宛先傾向

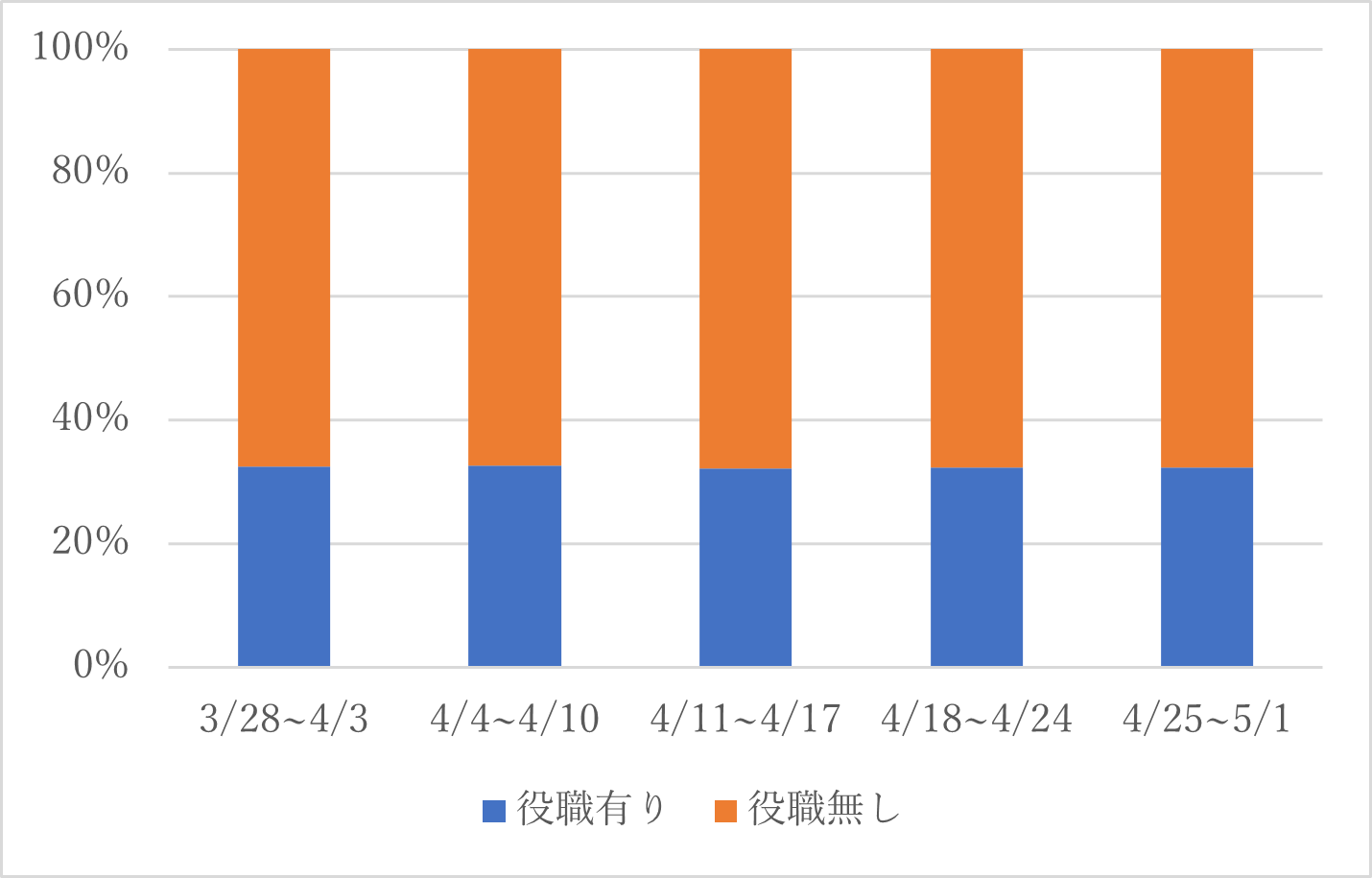

フィッシングメール増減の原因を調査するために、攻撃対象が一般職員から役職者にシフトしたと仮定し、役職別宛先メールアドレスの増減の変化を調査しました。初めに、フィッシングメールの宛先に記載されたメールアドレスの件数を1週間ごとに集計した結果を図4に示します。宛先に含まれたメールアドレスの件数の傾向は図1と変わらず、週ごとに増減があることが確認できました。

次に、図4の宛先メールアドレス件数の役職別の配信割合を図5に示します。NICT内部で役職が有る方と無い方の大きく2つにグループ分けしています。役職有りは約30%、役職無しは約70%の割合でフィッシングメールを受信していることを確認できます。図4では、宛先メールアドレスが1週間ごとに増減していましたが、図5から、役職有無による受信割合は変化していないことが確認できました。そのため、フィッシングメールの受信が増減した期間で攻撃者が意図して攻撃対象を一般職員から役職者にシフトしたわけではなく、単にメールを配信する数を増やしたことが推測できます。

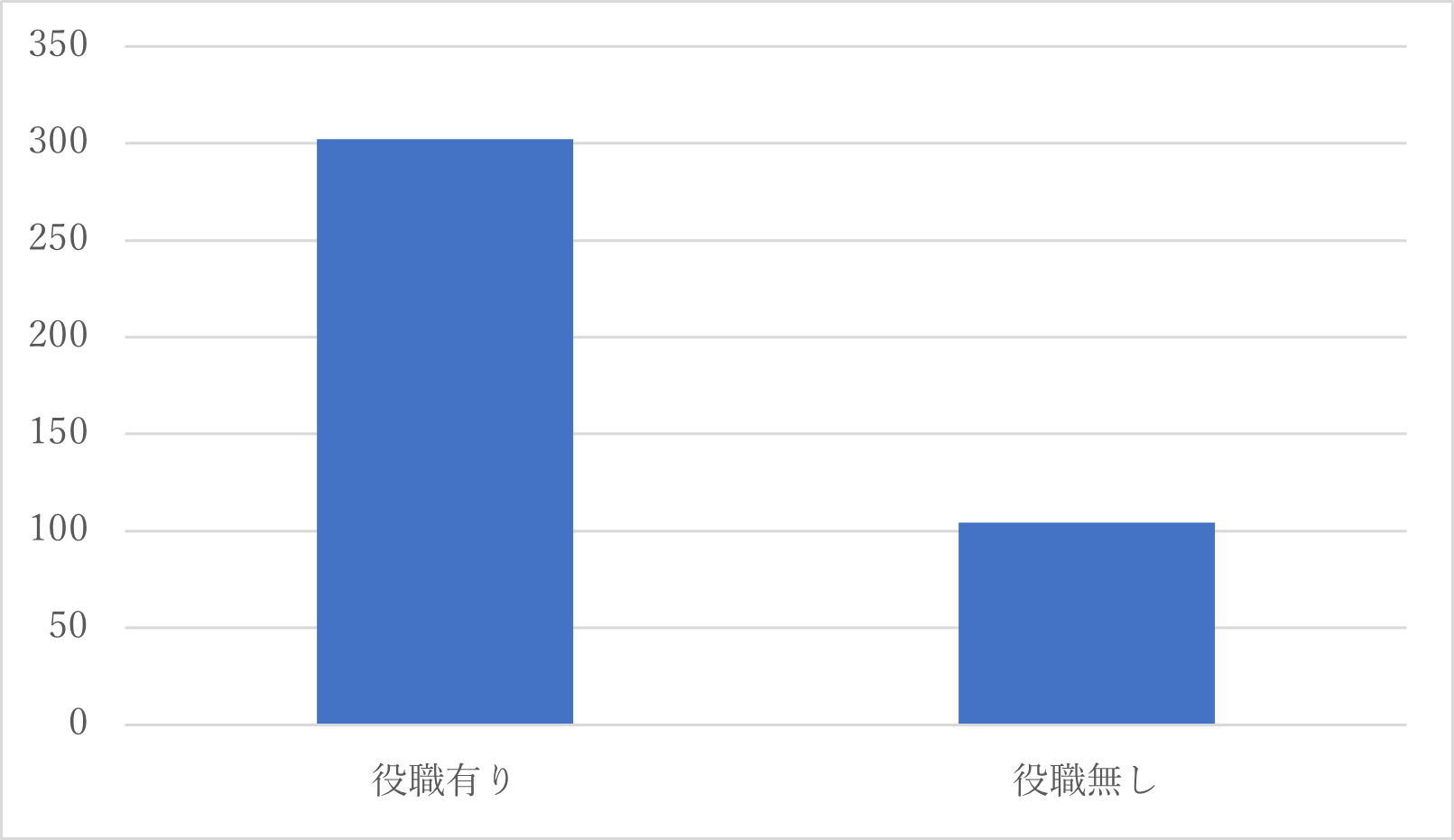

これまで、役職有無に分けてフィッシングメールの受信数の割合を調査しましたが、それぞれのグループは母数が大きく異なっています。そのため、役職有無による一人当たりのフィッシングメール受信件数を算出しました。図6を見ると、役職有りは期間中に約300件/人のフィッシングメールを受信していましたが、役職無しは約100件/人であることが確認できました。他の期間を見ても傾向は変わらないことから、役職有無により一人当たりのフィッシングメールの受信数が約3倍の差があることが分かり、一般的に言われているように役職が有る人に多くのフィッシングメールが送信されている事実を確認できました。

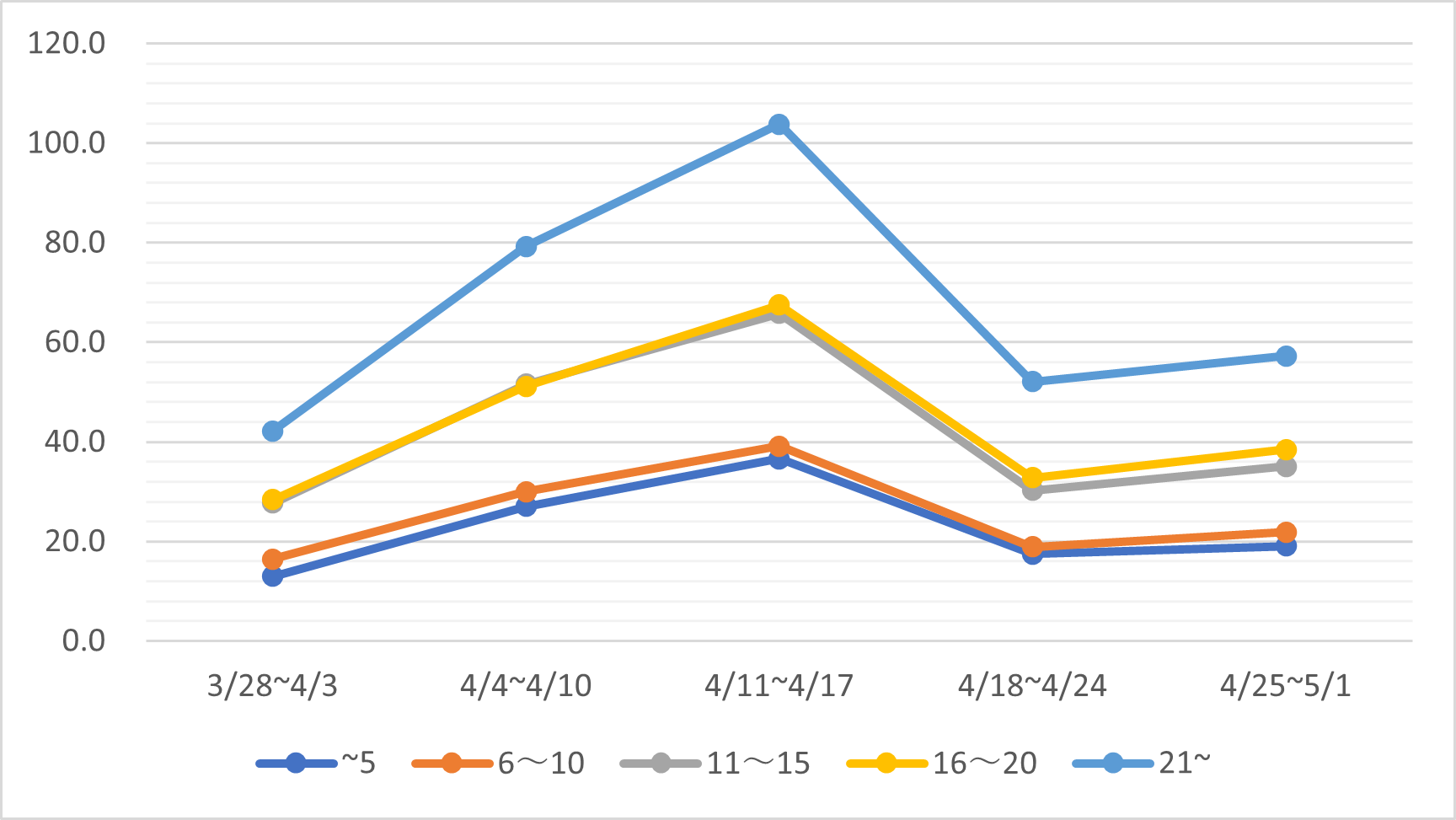

次に、勤務年数による一人当たりのフィッシングメール受信件数を図7に示します。5年ごとの勤務年数でグループ分けを行いました。4/11-17の期間を見ると、勤務年数が5年未満と6年から10年以下のグループは約40件/人のフィッシングメールを受信していましたが、勤務年数が11年から15年以下5年未満と16年から20年以下のグループは約65件/人、勤務年数が21年以上のグループは100件/人となっていました。この結果から、勤務年数が長いほどフィッシングメールを受信する件数が多いことが確認できました。

漏洩アカウントとフィッシングメールに含まれる宛先の関係性

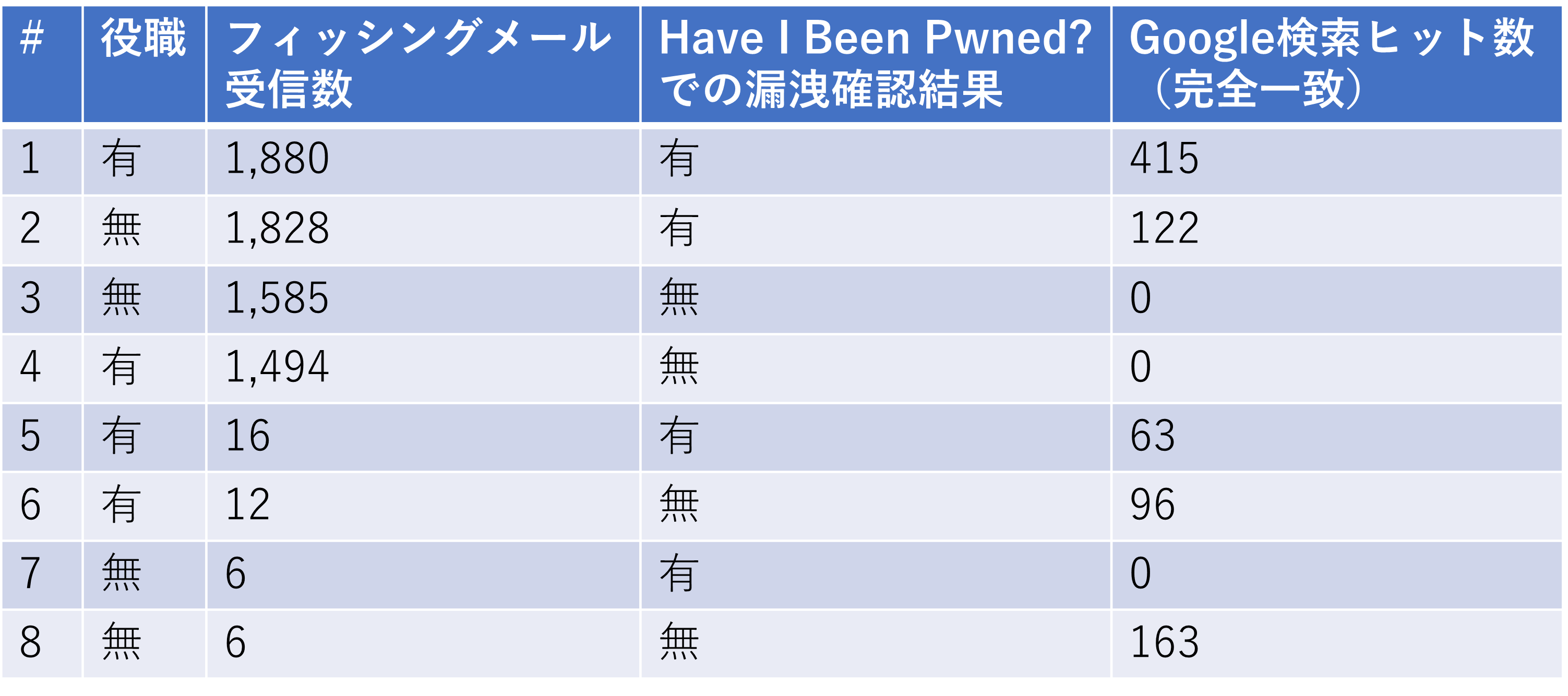

フィッシングメールの送付先の対象となるのは、サービスに登録していたメールアドレス情報が不正アクセスなどにより一般に公開され、攻撃者に悪用されているメールアドレスであると考えられています。そこで、自身の情報が漏洩していないかを確認できる著名なサイト「Have I Been Pwned?」4にて、メールアドレス情報を照会し、漏洩の有無とフィッシングメールの受信件数との関係性を調査しました。期間中にフィッシングメールを多く受信したメールアドレスと受信数が少なかったメールアドレスを「Have I Been Pwned?」で検索し、メールアドレスの漏洩を照会しました。表1を見ると、調査期間中で最もフィッシングメールを受信していた(1,880件)メールアドレスは、アカウントが漏洩していた事実を確認しました。しかしながら、役職が無くアカウントの漏洩も確認できなかったユーザでも、1,585件と多くのフィッシングメールを受信していることが分かりました。また、アカウントの漏洩が確認されたメールアドレスでも6件しかフィッシングメールを受信しておらず、アカウントが漏洩していることが必ずしもフィッシングの攻撃対象に繋がるわけではないことが分かりました。

最後に、インターネットに公開されているメールアドレスとフィッシングメールの受信数の関係性を見るために、各メールアドレスをGoogleで完全一致検索を行いました。 Googleでヒットしないメールアドレスがフィッシングメールを多く受信し、ヒットしたメールアドレスにフィッシングメールがあまり届いていないなど、インターネットに公開されていることがフィッシングの攻撃対象になるわけではないことが分かりました。 最近では、フィッシングサイトの構築や使用をオンラインで提供するPhishing-as-a-Service(PHaaS)が出ており、攻撃者側は低コストでサービスを利用し、アカウント情報を搾取する目的でフィッシングサイトを利用できる状況になっています。攻撃者は、低コストで効率的にアカウント情報やクレジットカード情報を収集するためのノウハウを持ち、漏洩したアカウント情報やインターネットに公開されている情報以外の独自情報を利用して、フィッシングの攻撃対象にメールを送信していることが推測されます。

終わりに

本ブログでは、NICTに届いたフィッシングメールについて宛先の傾向分析を行いました。フィッシングメールの宛先を分析した結果、役職の有る方が役職の無い方に比べて約3倍もフィッシングメールを受信し、勤務年数が長い方がフィッシングメールを受信する数が多いことを確認しました。一方、漏洩が確認されたメールアドレスにフィッシングメールが多く届いているわけではなく、漏洩が確認されなかったメールアドレス宛にも多くフィッシングメールが届くことが確認できました。アカウント情報の漏洩を確認するサイトで自身のメールアドレスの漏洩が確認されず、インターネット上での公開が確認されない場合においても、どこかで自身のメールアドレス情報が攻撃者の手に渡り攻撃対象になっている可能性があることを意識しなければなりません。 また、フィッシングメールの中にはウクライナへの緊急支援募金を語った内容のフィッシングメールが届いており、攻撃者も世界情勢やイベントに乗じて攻撃を行っていることを確認しております。脅威の動向変化を確認し、フィッシングメールの被害を未然に防ぐことも重要ですが、被害が発生した際の対応も改めて自組織内で確認されることを推奨いたします。