はじめに

NICTER プロジェクトのダークネット観測網における 2022 年第 4 四半期(10月~12月)の観測結果を公開します.

-

2022 年第 4 四半期の観測統計

-

2022 年第 4 四半期に観測した事象について

2022年第4四半期の観測統計

総観測パケット数

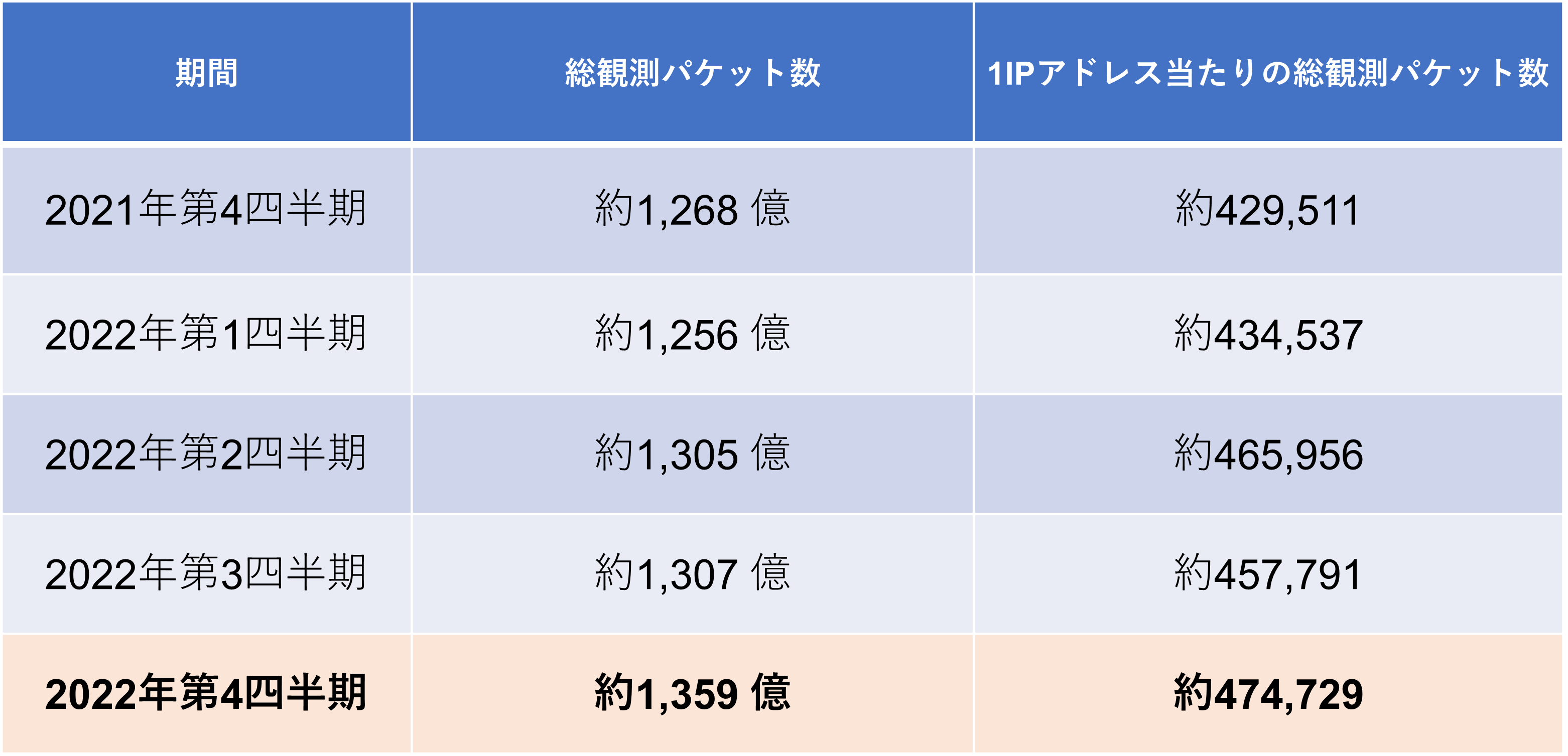

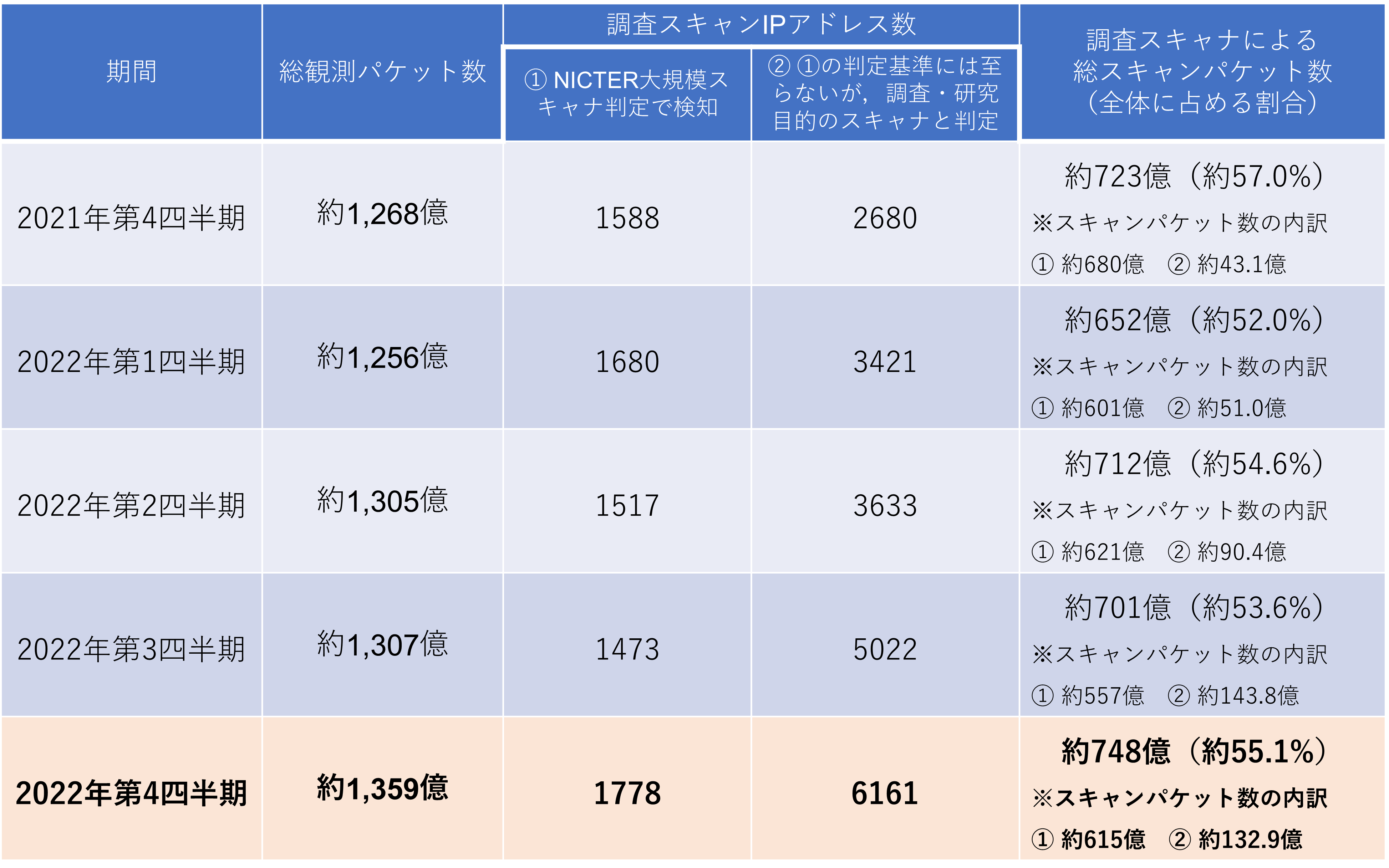

表 1 に総観測パケット数の統計値を示します1.2022 年第 4 四半期の 1 IP アドレス当たりの総観測パケット数(総観測パケット数を観測 IP アドレス数で正規化した値)は 2022 年第 3 四半期からやや増加しました.

日毎のパケット数とユニークホスト数の推移

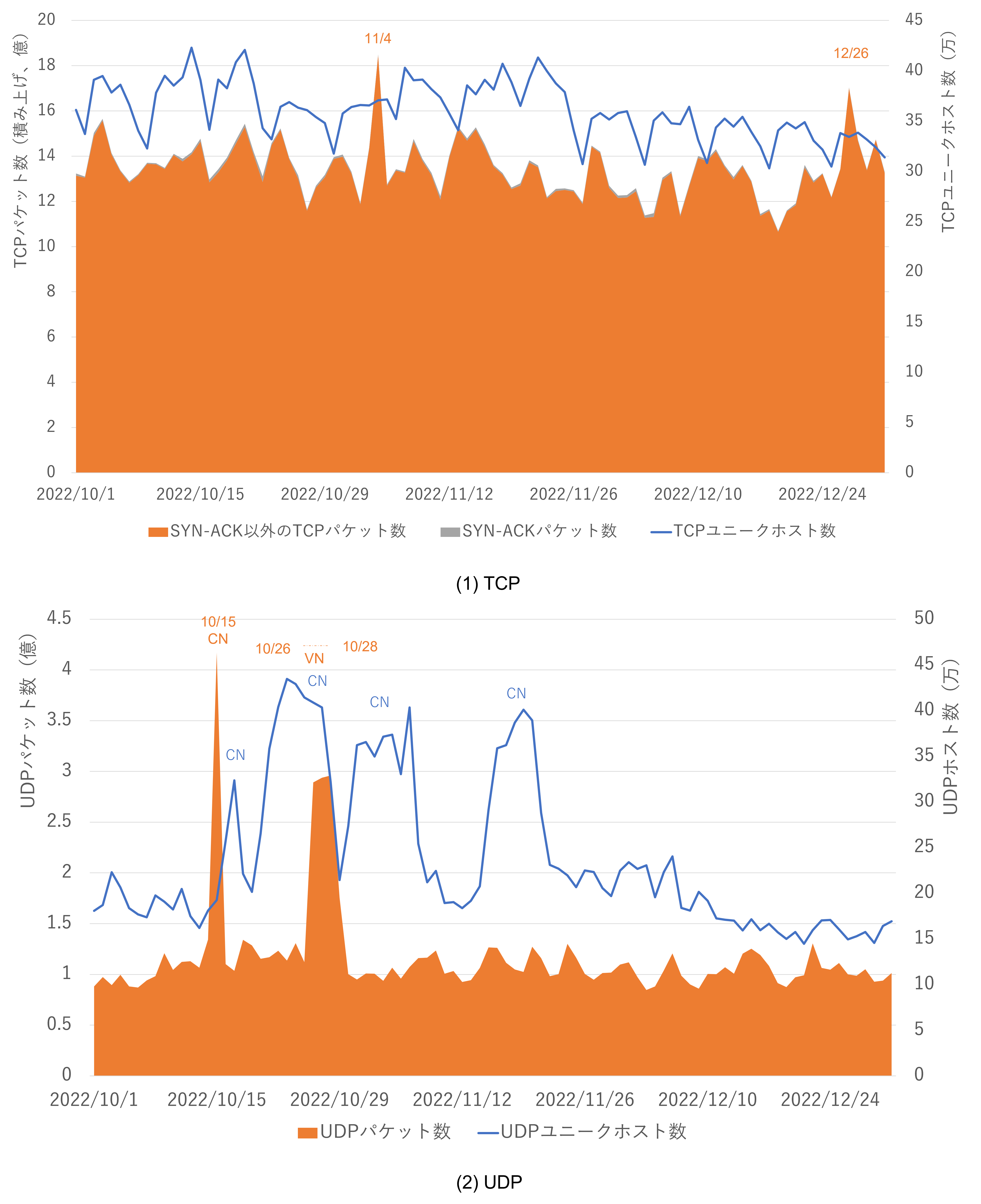

図 1 に日毎の観測パケット数,ユニークホスト数の推移を示します.大きく目立った SYN-ACK パケット数のピークは見られませんでした.11月頭と12月下旬に見られる TCP パケット数のピークは調査スキャナによるものでした.

10 月中旬および10 月末頃の UDP パケット数のピークはそれぞれ海外のホストが特定のハイポート宛に大量のパケットを送信していたことによるものでした.10 月から11 月に見られる UDP ホスト数のピークは全て中国のホスト数増加によるものでした.

Mirai の攻撃ホスト数の推移

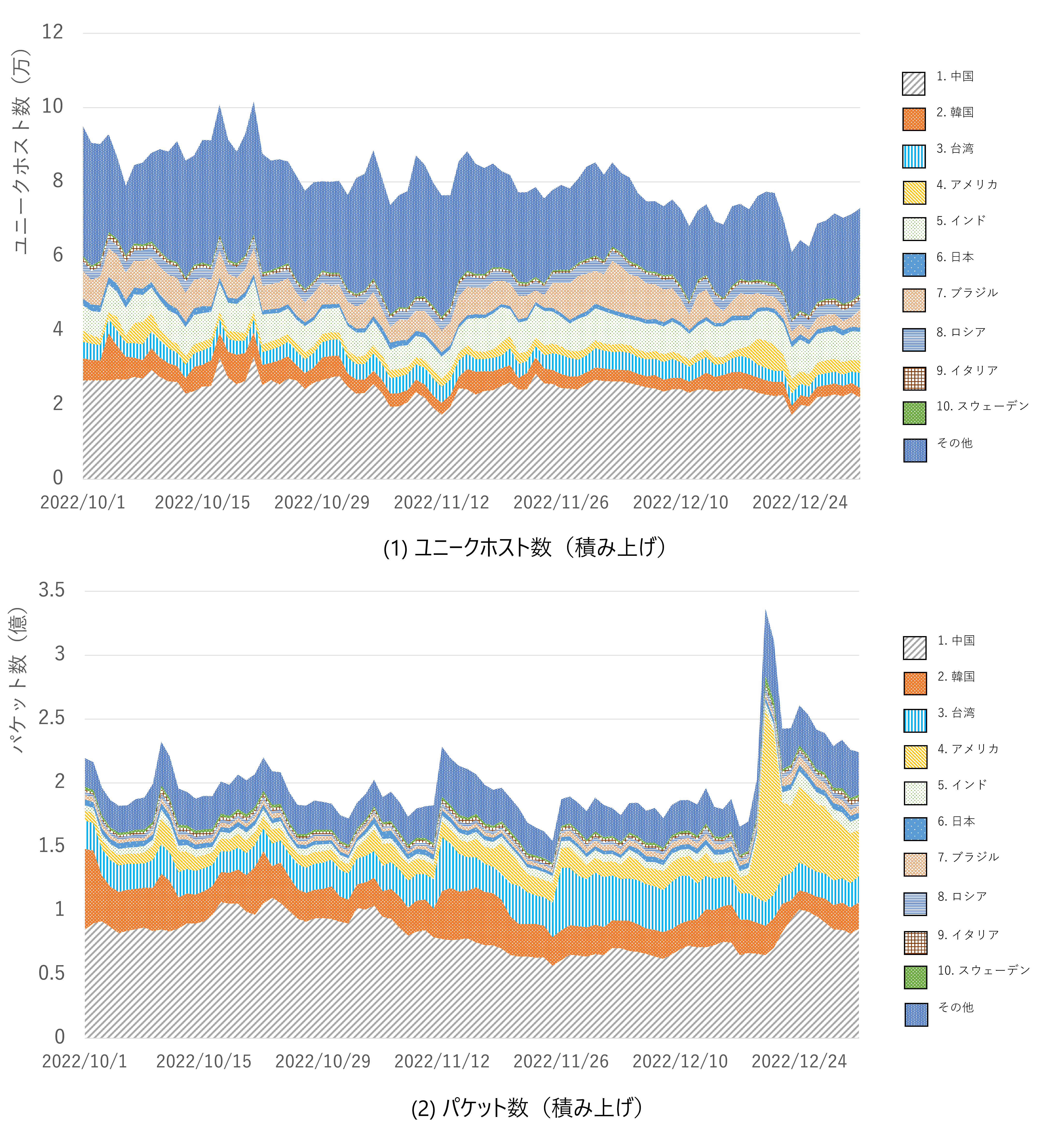

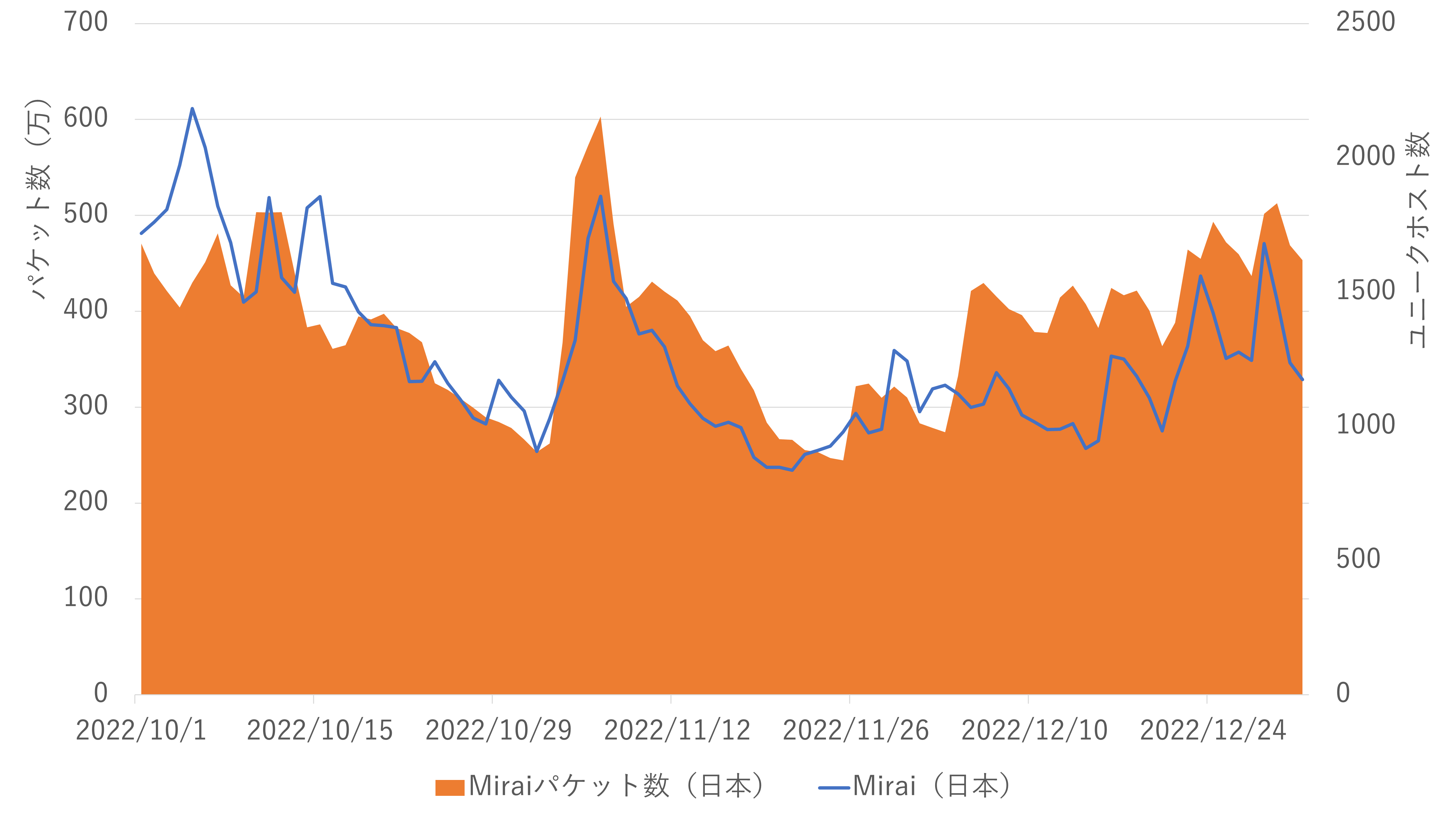

Mirai(亜種によるものを含む)に関連する観測パケット数が多かった上位10位とその他の国について,攻撃ホスト数4とMiraiの観測パケット数の日ごとの推移を図 2 に示します.

Mirai に関連する攻撃ホスト数は 10 月中旬に 10 万ホストまで増加しましたが,その後,一時,6万 ホストまで減少しました.今四半期も期間中通して Mirai に関連したパケットが多く観測され,期間中の合計は約 180 億パケットで,前四半期の 183 億パケットと同程度でした.12月の中旬頃にはアメリカのホストからの大量のパケットを観測しました.主な宛て先ポートは 23/TCP で,送信元を調査したところ,2223/TCP や 8443/TCP ポートで Pakedge 社製 PKシリーズのルータのログイン画面(図3)が表示されるホストを多数確認しました.

また,ユニークホスト数とパケット数のグラフを見比べてみると,韓国や台湾では,ホスト数に対してパケット数が比較的多いことが分かります.逆に,インドやブラジルでは,ホスト数に対してパケット数が比較的少ないという特徴が見られます.これらの違いは,IP アドレスのつけ変わりにより見かけ上ホスト数が多く見えていたり,感染している機器の性能やネットワーク環境の違いによって送信できるパケット数に違いがでたりすることによって生じていると考えられます.

図 4 には,日本の Mirai に関連する送信元ホスト数と観測パケット数のグラフを示します.ホスト数は 800 から 2,200 程度で推移しました.引き続き多くの海外製の DVR 機器の Mirai 感染が観測されています.

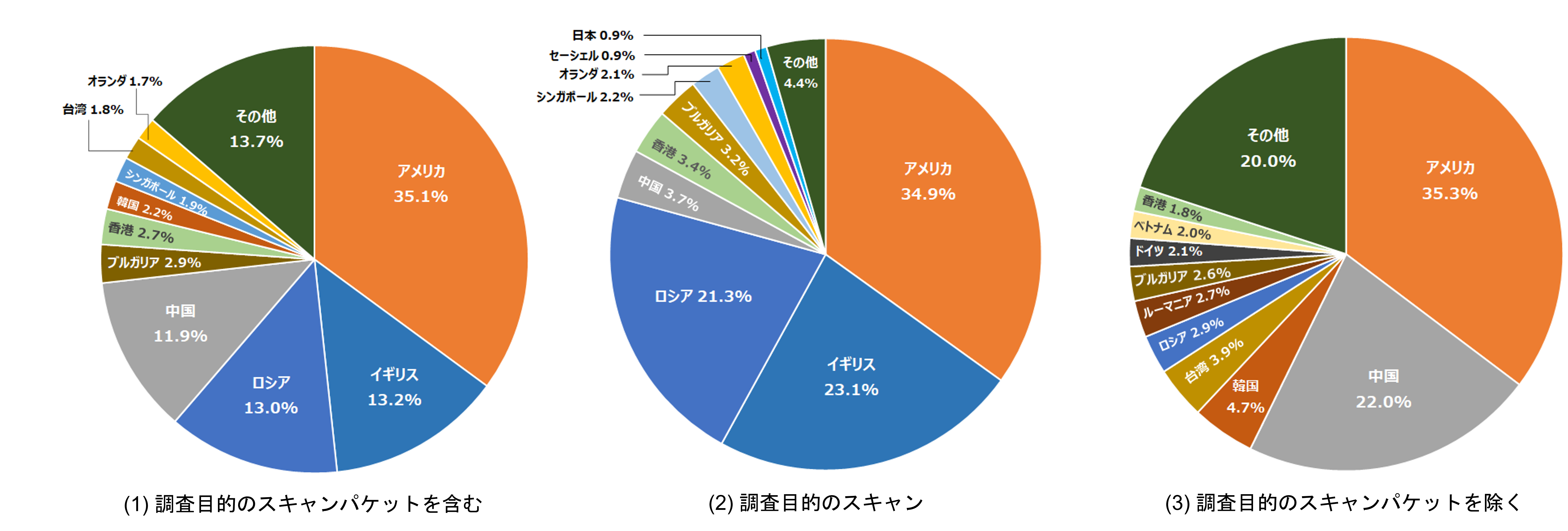

調査スキャナについて

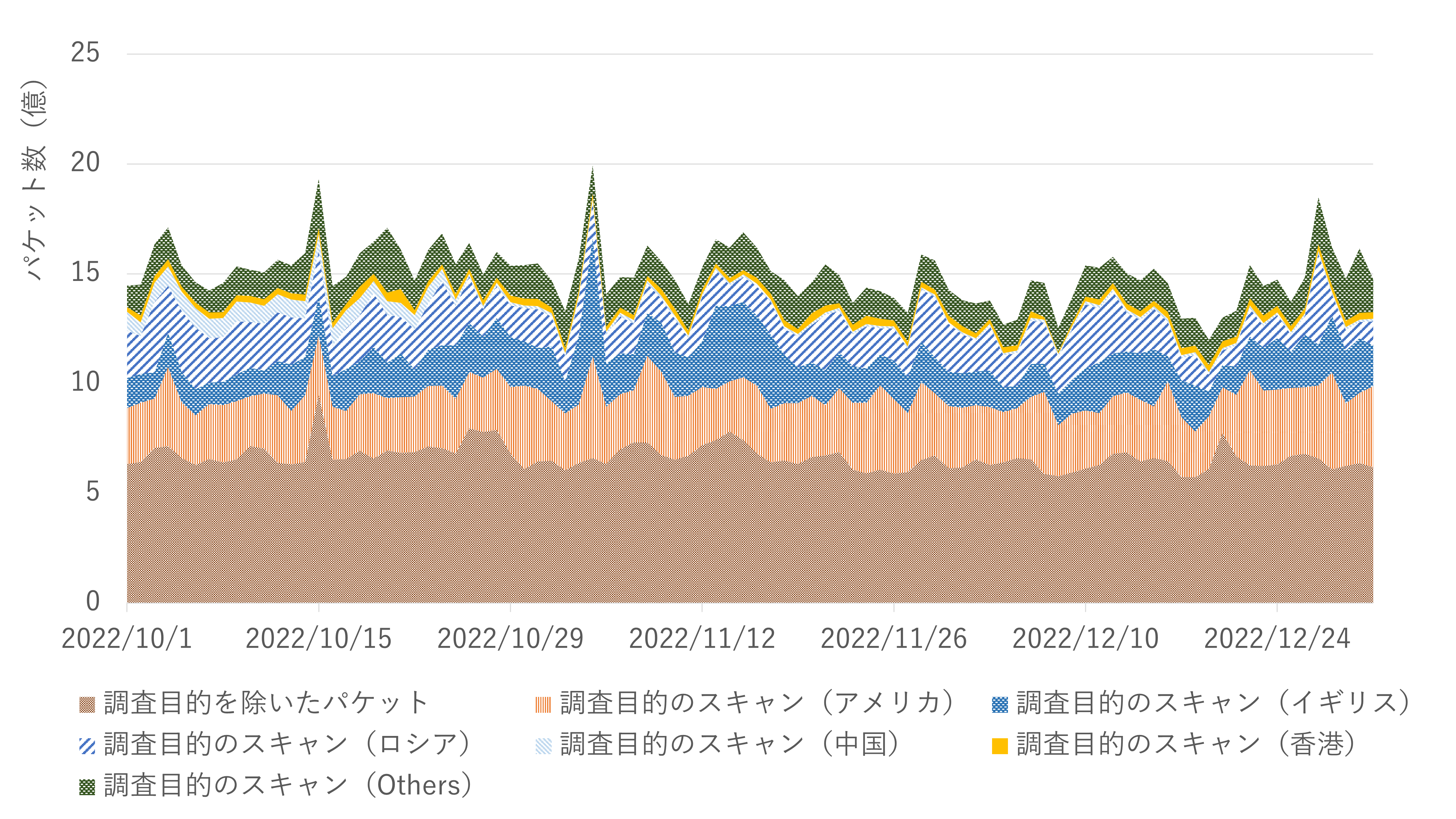

表 2 に調査スキャナ5についての統計値を示します.また,図 5 に総観測パケットから調査目的のパケットを除いたパケット,調査スキャナによる調査目的のスキャンパケット(上位5か国とそれ以外)について,パケット数の推移を示した積み上げグラフを示します.総観測パケットから調査目的のスキャンパケットを除いたパケット数(図 4 に茶色で示した面)がマルウェアや DDoS 攻撃の跳ね返り等によって送られたパケット数の実態値で,今期も概ね 1 日 6.6 億パケット程度で推移しました.

今四半期,表 2 の ② に示した 目的が明らかなスキャン組織は 60 確認され,それらの組織に属する IP アドレスは 6,161 確認されました.第 3 四半期の 5,022 から増加した原因は,主に Ahrefs や Applebot といった Web クローラーの IP アドレスを追加したためです.これらの Web クローラーから受信するパケット数はごく少量のため,表 2 の ② のスキャンパケット数は増えていません.

宛先ポート別パケット数

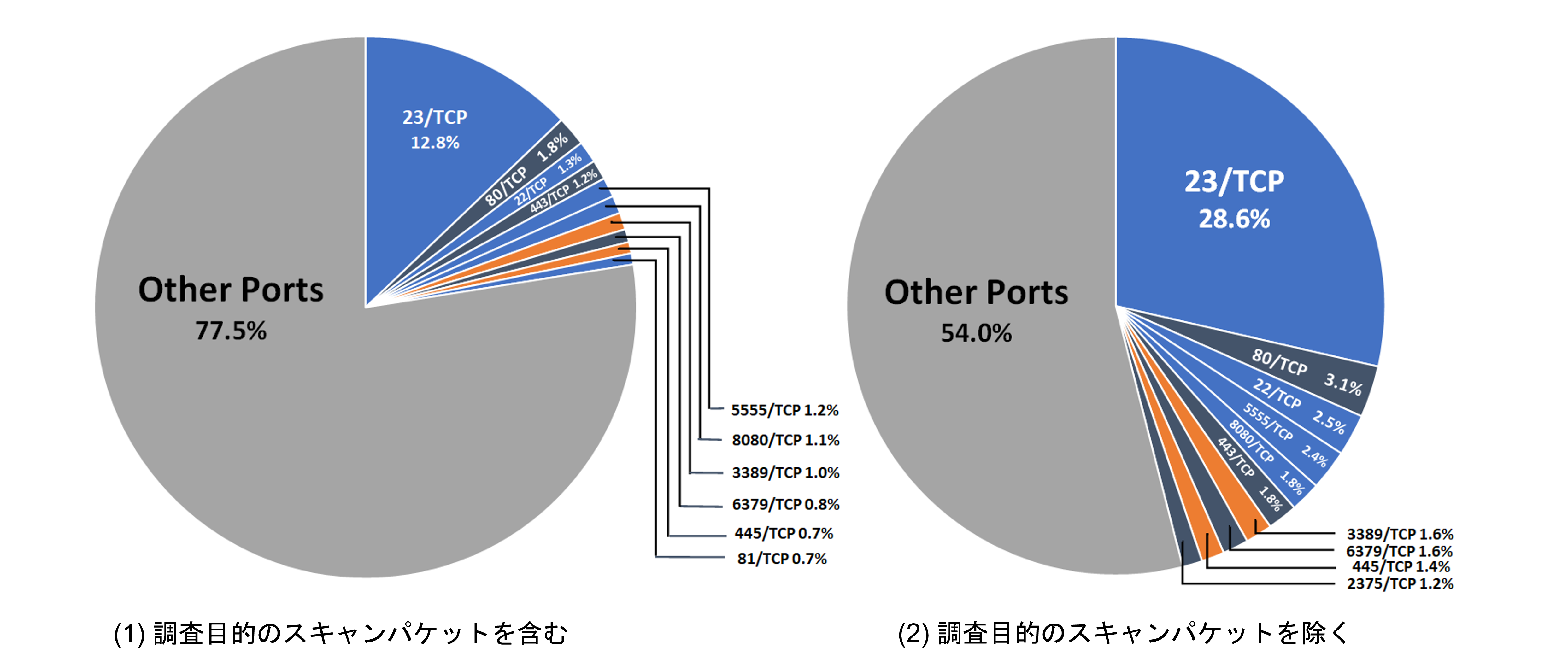

図 6 に 3 ヶ月間で観測されたすべてのパケット(TCP および UDP)を宛先ポート番号別に集計して,観測パケット数が多かった上位 10 位とその他の割合を示します.主に IoT 機器を狙ったスキャンと思われるポートを青,Windows 機器を狙ったスキャンと思われるポートをオレンジ,それ以外のポートを紺色で示しています.

23/TCP(telnet)宛てのパケットが引き続き増加傾向にあり,今四半期は調査目的のスキャンパケットを除いた総観測パケット数の 28.6% を占めました(2023 年第 1 四半期 14.4% ,第 2 四半期 18.3% ,第 3 四半期 28.2% ).また,8080/TCP宛てが5番目に多く観測され,ハニーポットで 8080/TCP 宛ての攻撃を分析したところ,Linksys E シリーズのルータの既知の脆弱性を狙った攻撃が多く見られました.Mirai の攻撃ホスト数の推移で説明したように,前四半期から継続して Mirai の特徴を持ったパケット数の増加が観測されており,その影響で,これらのポート宛てのパケット数が増加しています.

国別パケット数

図 7 に 3 ヶ月間で観測されたすべてのパケットを送信元の国別に集計して,観測パケット数が多かった上位 10 位とその割合を示します.Mirai の送信パケット数が多かった国が上位にランクインしており,前四半期までと大きな変化はありませんでした.(3)のグラフでは,前四半期と比較してアメリカ(前四半期 28.8 %)の割合が増えています.Mirai の攻撃ホスト数の推移で説明したように,今四半期はMirai に感染したアメリカのホストからのパケットが前四半期よりも多く観測されたことが一つの原因と考えられます.

2022年第4四半期に観測した事象について

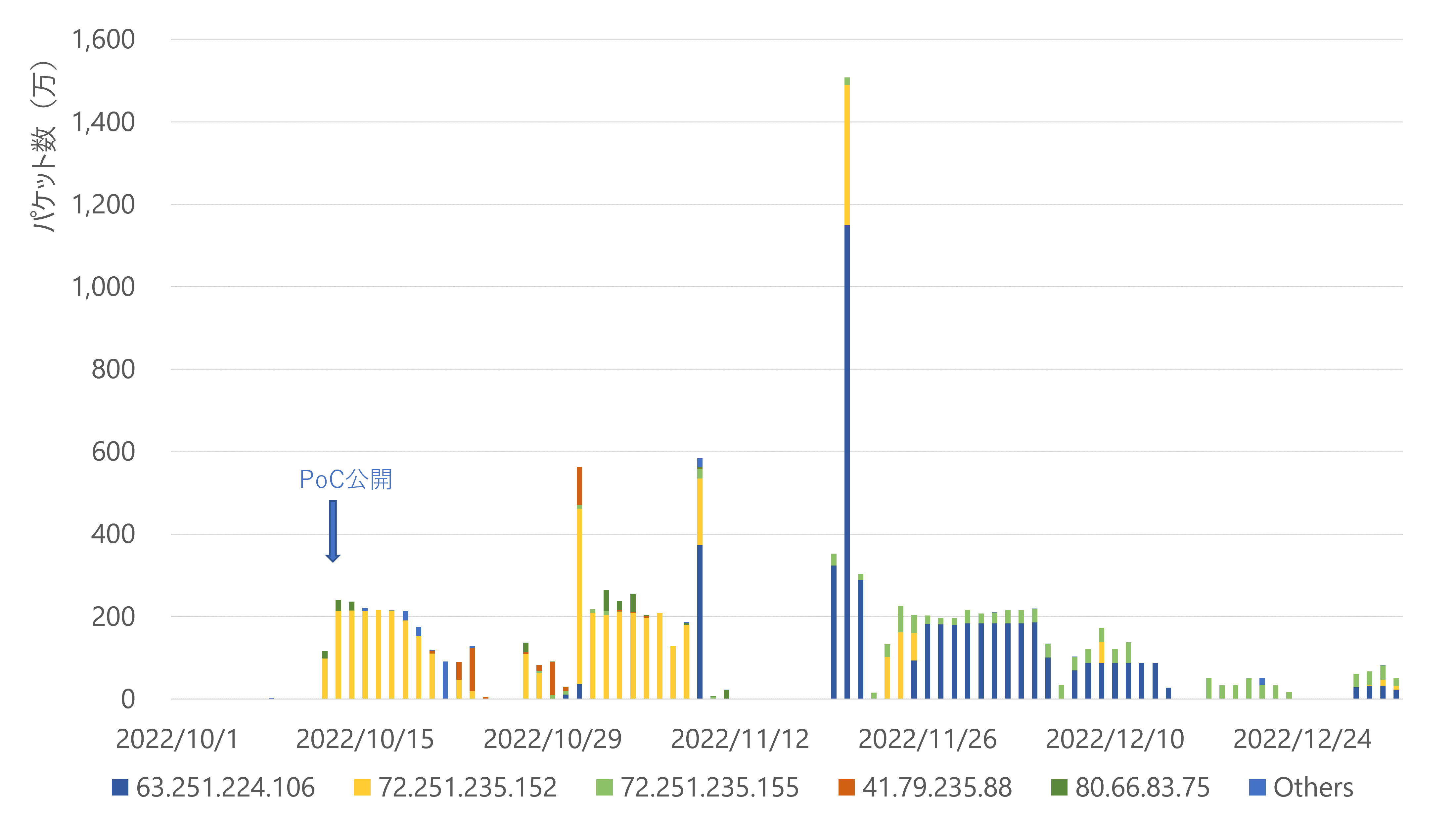

Fortinet 製品の認証バイパスの脆弱性を悪用した攻撃の観測

10 月10 日にFortiOS,FortiProxy および FortiSwitchManager における認証バイパスの脆弱性(CVE-2022-40684)についてのセキュリティアドバイザリが公開されました6.この脆弱性が悪用されると,認証なしにリモートの攻撃者が同製品の管理インタフェースを通してサーバの設定変更やユーザ追加などの任意の操作の実行が可能なクリティカルな脆弱性です.10月13日にはセキュリティ調査会社により PoC コードを含むレポートが公開され7,NICTER プロジェクトのハニーポットでも 10 月 16 日頃から攻撃を観測しました.

12 月 31 日までにハニーポットで攻撃を観測した送信元 IP アドレスは全部で 25 あり,ダークネット観測網でこれらの IP アドレスから観測した日毎のパケット数(パケット数が多かった上位 5 つの IP アドレス とそれ以外)の推移を示した積み上げグラフを図 8 に示します.ダークネット観測網では,PoC コードが公開された10 月 13 日頃から,これらの攻撃元IPからのパケットを観測していました.

Fortinet 製品をはじめとする SSL-VPN 製品の管理者は,自身の管理する製品が脆弱なバージョンでないか,セキュリティアップデートが公開されていないか日頃から気を付けて運用することが重要です.

おわりに

本ブログでは,2022 年第 4 四半期のダークネット観測網で観測したパケットの観測統計を紹介しました.第 3 四半期から引き続き Mirai に関連する観測パケット数が多い状況が続いており,23/TCP(telnet サービス)宛てのパケットが,調査目的のスキャンパケットを除いた総観測パケット数の 30% 近くを占めていました.

個別事象では,10 月に公開されたFortinet 製品の脆弱性を悪用した攻撃の観測について紹介しました.2022 年 1 年間の観測結果をまとめた NICTER 観測レポート 2022 8も公開していますので,そちらも是非ご参照ください.

-

総観測パケット数は NICTER で観測しているダークネットの範囲に届いたパケットの個数を示すものであり,日本全体や政府機関に対する攻撃件数ではない.なお数値はブログ作成時点のデータベースの値に基づくが,集計後にデータベースの再構築等が行われ数値が増減することがある ↩︎

-

NICTER の大規模スキャナの判定基準:ある1日における1つの IP アドレスからのパケット(TCP SYN と UDP のみ)について,宛先ポート番号のユニーク数が 30 以上,総パケット数が 30 万パケット以上の場合に,この IP アドレスを大規模スキャナと判定する ↩︎

-

目的が明らかなスキャン組織の判定基準:ある調査機関・大学・組織で調査や研究を目的としたスキャンを行っていることが Web サイトなどから明らかで,スキャン元の IP アドレスが公開されているか,PTR レコードなどで帰属が確認できた場合に,この IP アドレスを調査スキャナと判定する ↩︎

-

TCP ヘッダのシーケンス番号と宛先 IP アドレスが同じで,送信元ポート番号が 1024 よりも大きいという特徴を持った TCP SYN パケットを送信しているホストの数.ただし,この特徴を持たない TCP SYN パケットを送信する Mirai 亜種も観測されている ↩︎

-

NICTER の大規模スキャナの判定基準2を満たした IP アドレス,および,目的が明らかなスキャン組織3の IP アドレスを調査スキャナと判定する ↩︎

-

FortiGuard Labs:FortiOS / FortiProxy / FortiSwitchManager - Authentication bypass on administrative interface(2022/10/10) ↩︎

-

Horizon3.ai:FortiOS, FortiProxy, and FortiSwitchManager Authentication Bypass Technical Deep Dive (CVE-2022-40684)(2022/10/13) ↩︎