I. 概要

ASUS製WiFiルーターに搭載されている「AiCloud」には、USB接続の記憶装置をNASとして利用する機能などが含まれています。このAiCloudにはOSコマンド実行の脆弱性(CVE-2024-12912)など複数の脆弱性が確認されており、認証なしで遠隔からルーターの設定を改変されたり、マルウェアに感染させられるおそれがあります。

ASUSは2025年1月2日に修正ファームウェアとアドバイザリを公開済みです。対象製品のユーザーは、速やかにファームウェアを更新してください。

ASUS Product Security Advisory

https://www.asus.com/content/asus-product-security-advisory/

01/02/2025 ASUS Router AiCloud vulnerability

情報通信研究機構(NICT)の観測と調査によると、本脆弱性を悪用する攻撃活動は2025年2月下旬以降に活発化しており、世界で約2,500台、国内でも約100台のASUS製WiFiルーターが、外部からの攻撃により不正に利用される被害を受けていることが確認されています。また、修正前の脆弱なファームウェアを使用している機器が、国内に少なくとも数百台存在していることも判明しています。

ASUS製WiFiルーターのユーザーは、後述の「II. 影響範囲」を参照し、自身の機器が本脆弱性の影響を受けるかどうかを確認してください。該当する場合は、速やかに最新ファームウェアへのアップデートを実施することを強く推奨します。

なお、一部の機種はすでに製品サポート終了(EOL)となっており、修正ファームウェアが提供されていない場合があります。そのような場合は、「V. 回避策」に沿って対処するか、ルーターの買い替えも検討してください。

(2025年4月22日追記)

本脆弱性について、ASUSより認証無しで悪用可能な問題として CVE-2025-2492 が割り当てられ、アドバイザリ(2025年4月18日公開、ASUS Router AiCloud

vulnerability)が公開されています。

II. 影響範囲

以下のバージョンのAiCloudを搭載し、AiCloud 機能を有効にしているASUS製ルーターは、本脆弱性の影響を受ける可能性があります。

- AiCloud バージョン 2.0.2.36 およびそれ以前

本脆弱性は、認証を必要とせず、AiCloud の管理画面にアクセス可能な状態であれば攻撃が成立します。特に、AiCloud機能は、有効にするだけで自動的にインターネット上に管理画面が公開される仕様であるため、ユーザが意図せず外部からのアクセスを許可してしまっているケースがあり、注意が必要です。

なお、日本国内で販売されていた以下の製品型番については、すでに製品サポート終了(EOL)を迎えており、最新のファームウェアでも本脆弱性に対する修正は提供されていないことを確認しています。

- RT-N56U

- RT-AC56S

- RT-AC1200HP

- RT-AC3200

- RT-AC85U

- RT-AC87U

- BRT-AC828

- ZenWiFi AC (CT8)

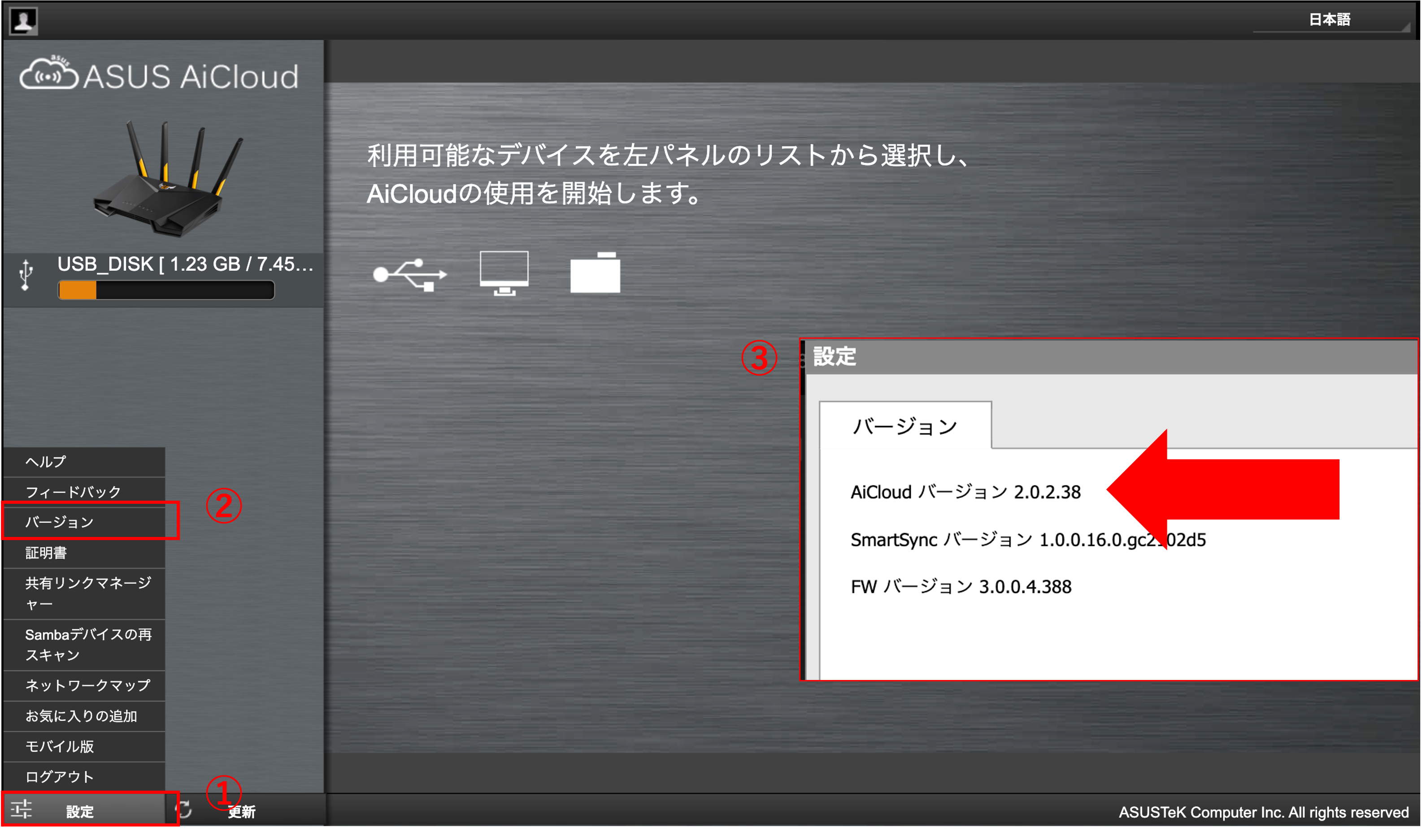

III. AiCloud バージョンの確認方法

AiCloud のバージョンは、以下の手順で管理画面から確認することが可能です。

- AiCloud の管理画面にアクセスし、ログインする

- 左下の「設定」を押下し、「バージョン」を押下する

IV. 対策方法

AiCloud 2.0.2.37 以上が含まれる最新のファームウェアを使用する。

なお、2025年4月15日現在、GT-BE98 については、同機種の最新ファームウェア(バージョン 3.0.0.6.102_36878)でも、AiCloudのバージョンは2.0.2.36のままであり、本脆弱性が修正されていないことを確認しています。

(2025年4月22日追記)

GT-BE98 について本問題を対策したファームウェア(バージョン 3.0.0.62.102_36911)が公開されました。

V. 回避策

修正済みファームウェアを適用できない場合は、以下の回避策を講じることを推奨します。

- AiCloudの機能を無効化する

VI. 攻撃事例

NICTでは、2025年2月下旬以降、NICTERダークネット観測において、ボット化したASUS製WiFiルーターが大量のスキャンパケットを送信する活動を確認しています。

また、実機を用いた攻撃観測により、侵害されたルーター上で以下のような不正操作が実行されていることを確認しています。

- ファイアウォールルールの書き換え

- ハイポートでの telnetd デーモンの追加起動

- /etc/passwd ファイルへのアクセス

- /etc/hosts ファイルの書き換え

- マルウェアのダウンロードおよび実行

これらの操作により、侵害されたルーターは、ボットネットの一部としてDDoS攻撃の踏み台として悪用されるほか、マルウェアの配布やVPN機能を用いた情報窃取など、他の攻撃の中継ノード(operational relay box)として利用される可能性があります。

VII. 参考情報

更新履歴

- 2025-04-22 CVE-2025-2492 の公開および対策情報を追記しました。