はじめに

NICTER プロジェクトのダークネット観測網における2021年第2四半期(4~6月)の観測結果を公開します. なお,プロジェクトの公式サイトNICTER WEB でも,観測データの⼀部をリアルタイムで可視化したり,統計情報として公開したりしていますので,そちらもご参照ください.

-

2021年第2四半期の観測統計

-

2021年第2四半期に観測した事象について

2021年第2四半期の観測統計

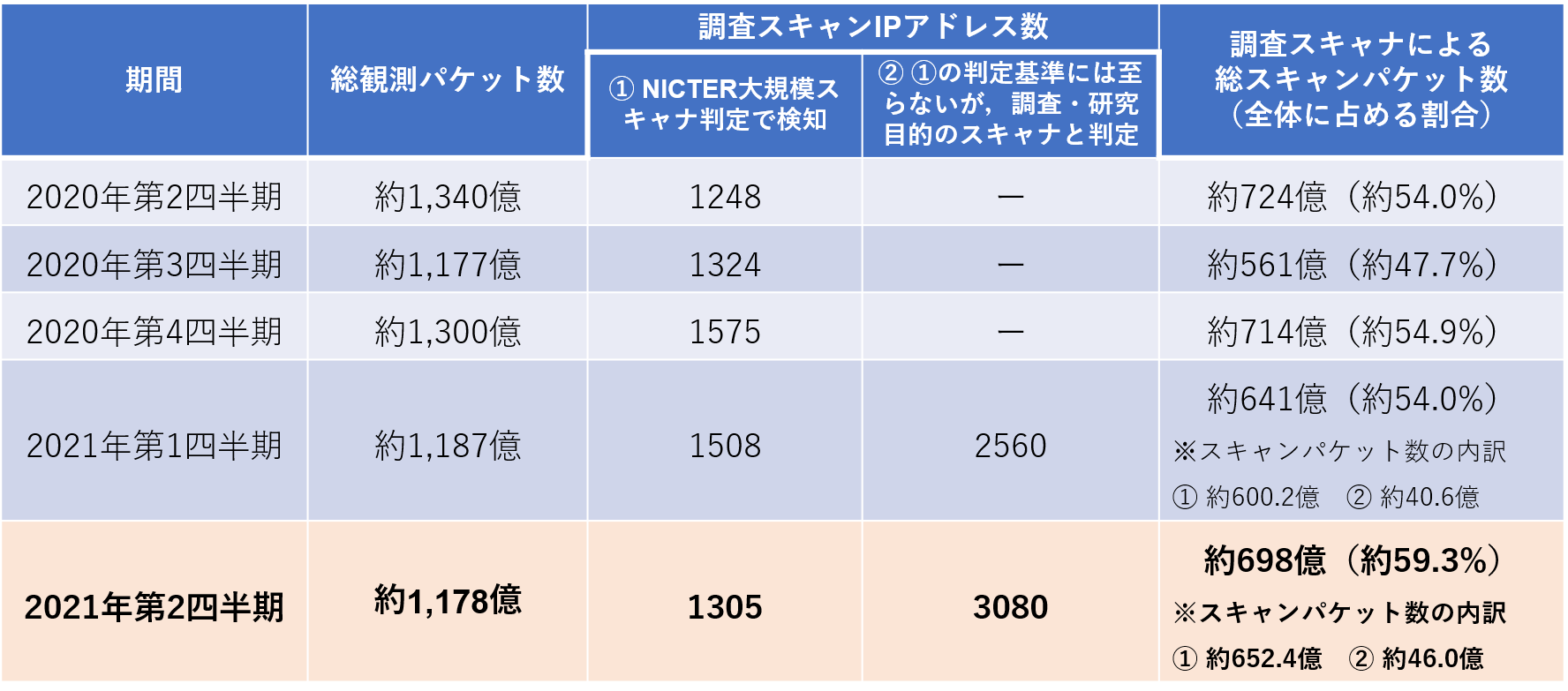

総観測パケット数

表1に総観測パケット数の統計値を示します.2021年第2四半期の1IP アドレス当たりの総観測パケット数(総観測パケット数を観測IP アドレス数で正規化した値)は第1四半期からやや増加しました.

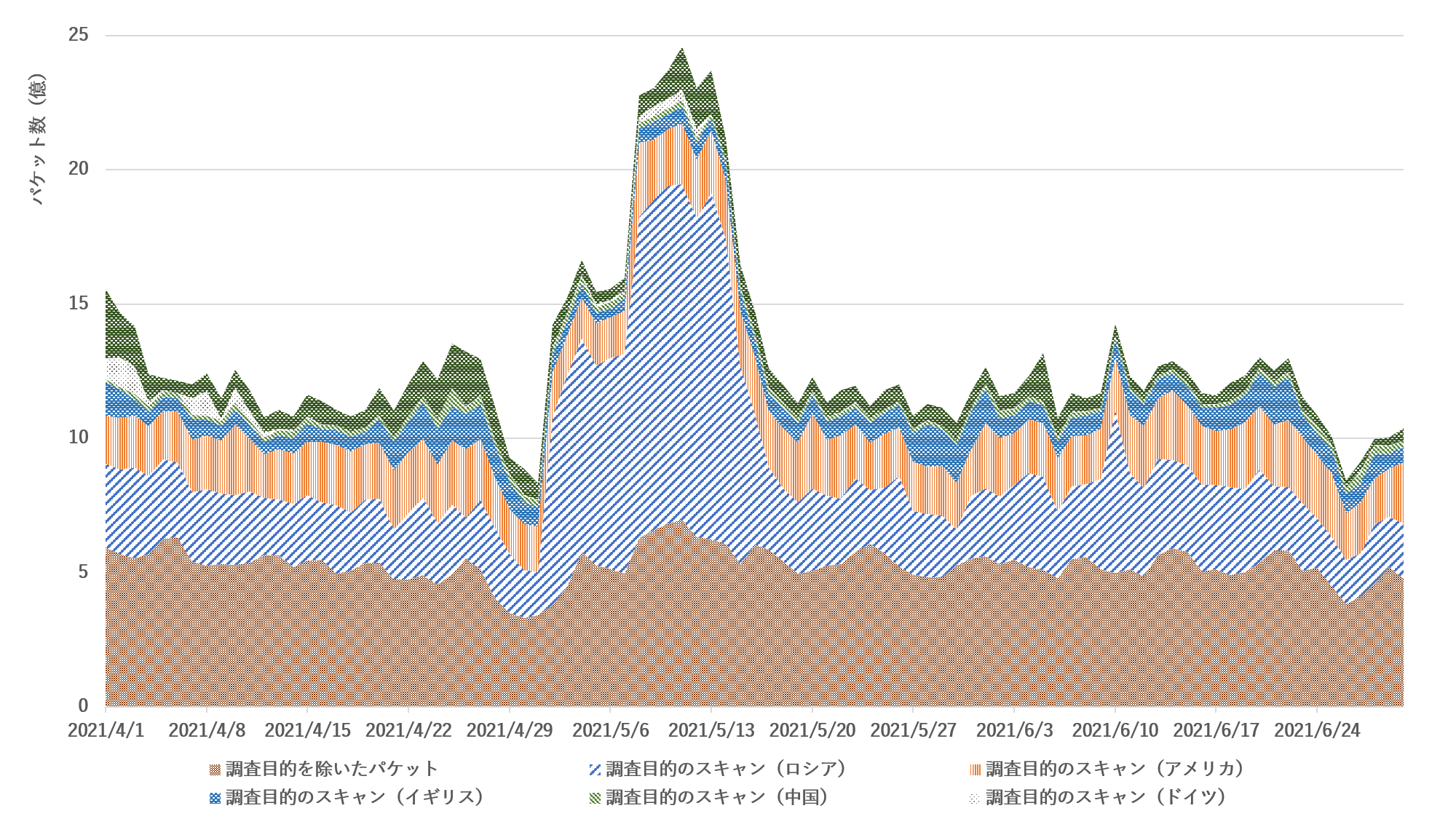

日毎のパケット数とユニークホスト数の推移

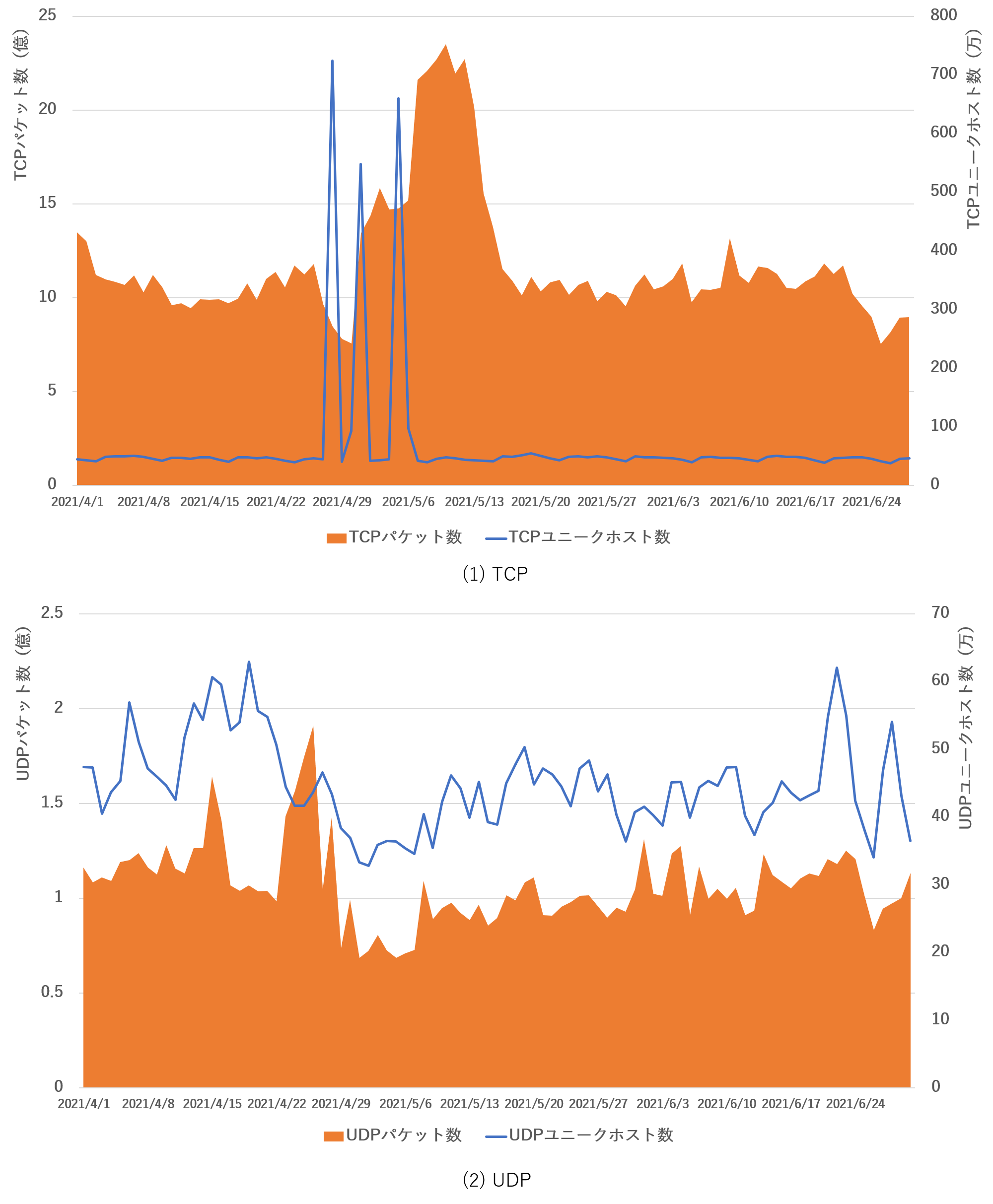

図1に日毎の観測パケット数,ユニークホスト数の推移を示します.

4月末から5月初旬に見られるTCP ホスト数のスパイクは,昨年12月に観測した事象1と同様に,送信元IP アドレスを詐称して送信されたと思われるSYN パケットによるものでした.5月初旬のTCP パケット数の増加は,ロシアの複数のIPアドレスからの大量の調査スキャンによるものでした2.

UDP ホスト数の増減は中国のホスト数の増減によるもので,ピーク毎に宛先ポート番号(主に40,000番以降のハイポート)が異なるということ以外詳細は分かっていません.4月に見られるUDP パケット数の複数のスパイクはルーマニア,ベリーズ,アメリカのIPアドレスからの調査スキャンによるものでした.

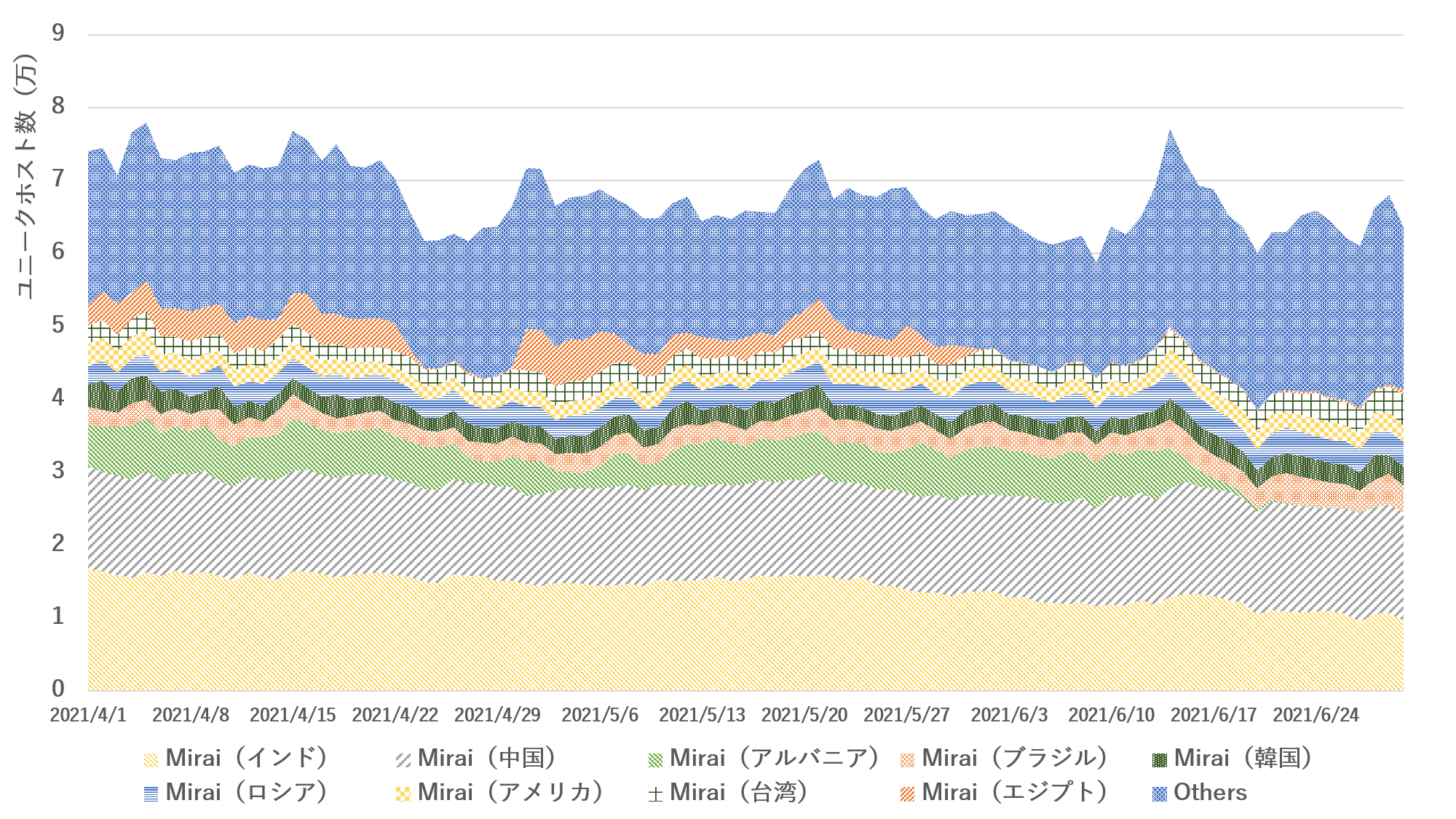

Mirai の攻撃ホスト数の推移

Mirai(亜種によるものを含む)に関連する攻撃ホスト数3の日ごとの推移を,全ての送信元ホストについてを図2に,日本の送信元ホストについてを図3に示します. Mirai に関連する攻撃ホスト数は全世界で概ね6万から8万弱程度で推移し,前四半期から引き続き大きな感染拡大はみられませんでした.

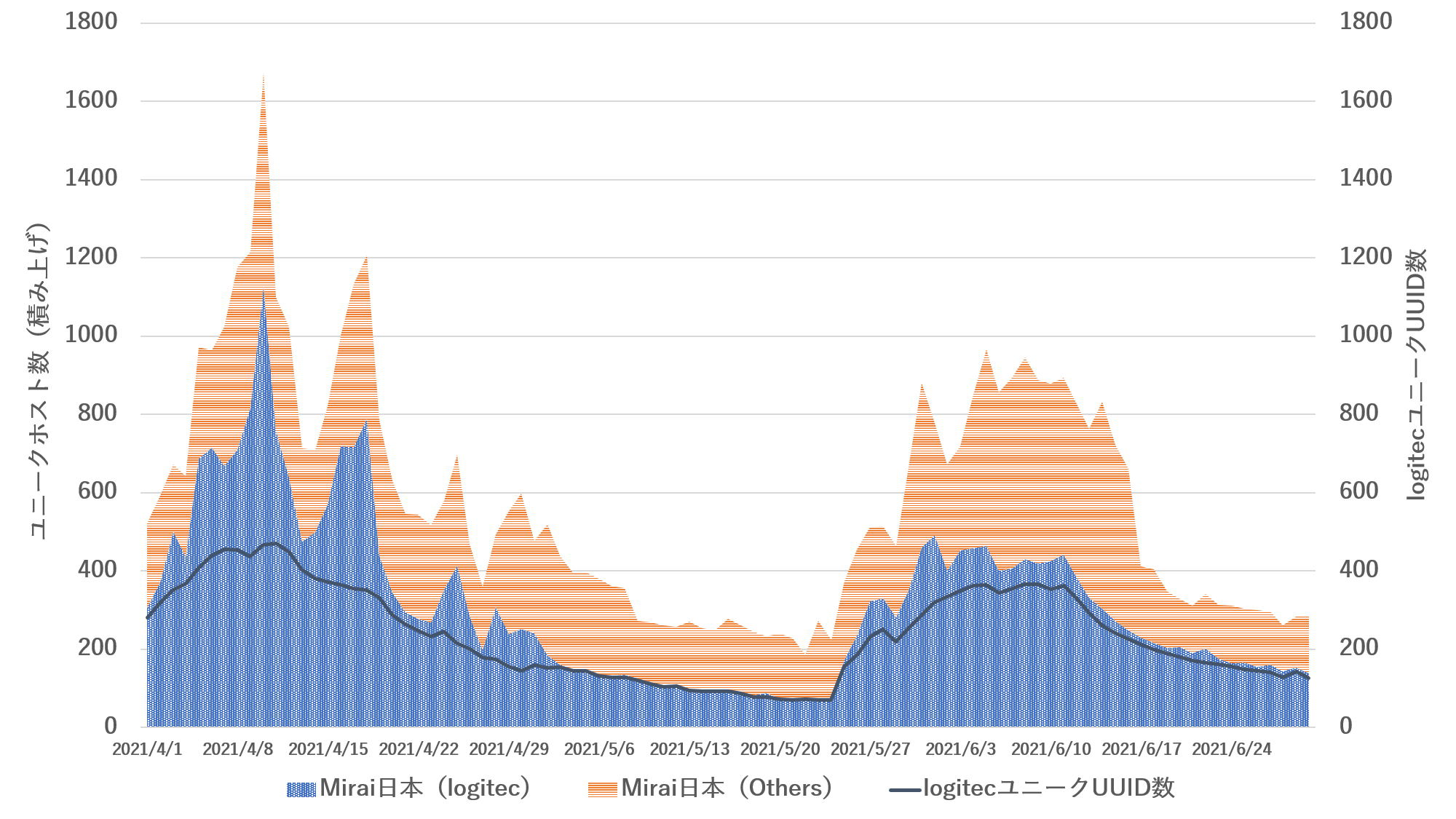

日本の4月及び6月にみられるホスト数の増加については前四半期から引き続きロジテックのブロードバンドルータへの感染活動によるものでした.4月は主に23/TCP と2323/TCP の2つのポートにスキャンを行うMirai,5月末から6月は9530/TCP のみにスキャンを行うMirai(亜種)への感染が観測されました.後者の9530/TCP へのスキャンを行う事象についてはXiongmai 製のビデオレコーダへの攻撃通信の観測 で説明します.

図3には,積み上げグラフと合わせて,日本のMiraiに関連する送信元ホストのUPnP Description ファイルを収集して得られたロジテックルータのユニークUUID数も折れ線グラフで示しています.Mirai日本(logitec)とユニークUUID数がほぼ重なる日もありますが,Mirai日本(logitec)のホスト数が大きく上回る日が度々見られます.これは1日の間にIPアドレスが付け変わったことを意味しており,これが,ユーザ自身が行った再起動によるものなのか,インターネットサービスプロバイダの事情によるものなのか,それとも,マルウェアの活動の影響による再起動なのかはっきりとしたことは分かっていませんが,環境次第でロジテックルータのIPアドレスつけ変わりが頻繁に起こり,見かけ上のMirai の攻撃ホスト数を押し上げていることが分かります.ロジテックルータのUPnP Description ファイル収集によるMirai感染活動調査の詳細についてはNICTER観測レポート2020の3.4及びNICTER Blogをご参照ください.

調査スキャナについて

表2に調査スキャナについての統計値を示します.2021年第1四半期から,NICTER の大規模スキャナの判定基準4を満たしたIP アドレスに加えて,目的が明らかなスキャン組織のIP アドレスも調査スキャナと判定し5,統計値に反映しています.

図4に総観測パケットから調査目的のパケットを除いたパケット,調査スキャナによる調査目的のスキャンパケット(上位5か国とそれ以外)について,パケット数の推移を示した積み上げグラフを示します.総観測パケットから調査目的のスキャンパケットを除いたパケット数(図に茶色で示した面)がマルウェアやDDOS 攻撃の跳ね返り等によって送られたパケット数の実態値で,顕著な増減は見られませんでした.

図4から明らかなように,今四半期はロシアのIPアドレスからの大規模な調査スキャンが観測されました.今四半期のロシアの調査スキャナによるパケット数は合計344億パケット以上で,NICTER の総観測パケット数の約30%にあたります.もっともパケット数の多かった5月のパケット数を見てみると,92.63.197.0/24(IP Kiktev Nikolay Vladimirovich,AS44446)のIP アドレスからそれぞれ1日に1億~4億以上のパケットを観測していました.宛先ポート番号はほぼ全てのTCP ポートでした.この調査活動の実行者についての詳細はこれまでのところ分かっていません.

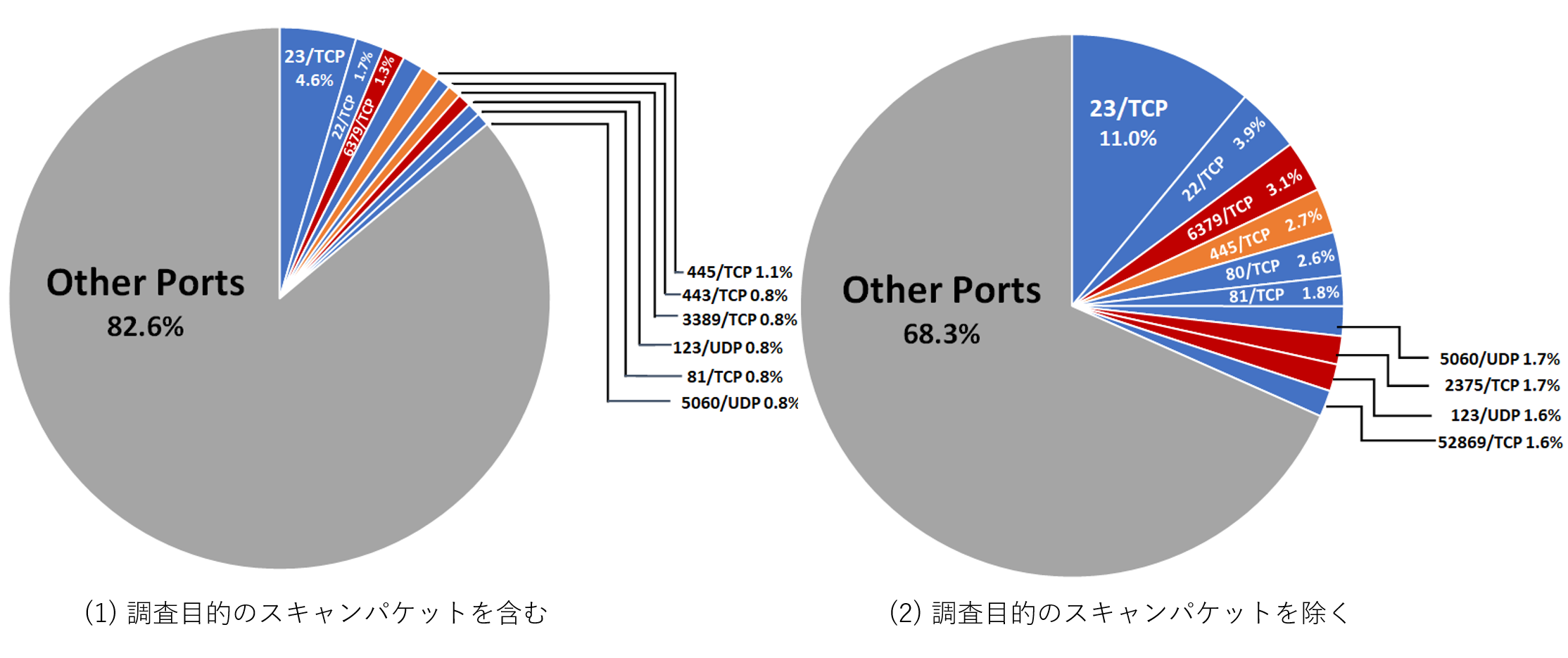

宛先ポート別パケット数

図5に3ヶ月間で観測されたすべてのパケット(TCP および UDP)を宛先ポート番号別に集計して,観測パケット数が多かった上位10位とその他の割合を示します.これらのポート番号・プロトコルに対応したサービスが我々の観測で⾒えた 2021 年第2 四半期で多く攻撃対象となったサービスと⾔えます.主にIoT 機器を狙ったスキャンと思われるポートを青,Windows 機器を狙ったスキャンと思われるポートをオレンジ,Linux などのサーバを狙ったと思われるポートを朱色で示しています.

観測パケット数が最も多かったのは前四半期と同様に23/TCP(Telnet)でしたが,割合は減少傾向にあります.今四半期はLinux などのサーバで動作するサービスを狙ったと思われる,6379/TCP(Redis)や2375/TCP(Docker REST API)へのパケット数の増加が見られました.また,前四半期から引き続き特定のUDP ポートへのパケットの増加も目立ち,5060/UDP(SIP)や123/UDP(NTP サービス)へのパケットが多く観測されました.前期から引き続き52869/TCP (Mirai の攻撃ホスト数の推移 でも述べたブロードバンドルータ製品の内部で動作している UPnP サービス)を標的とした攻撃も活発でした.

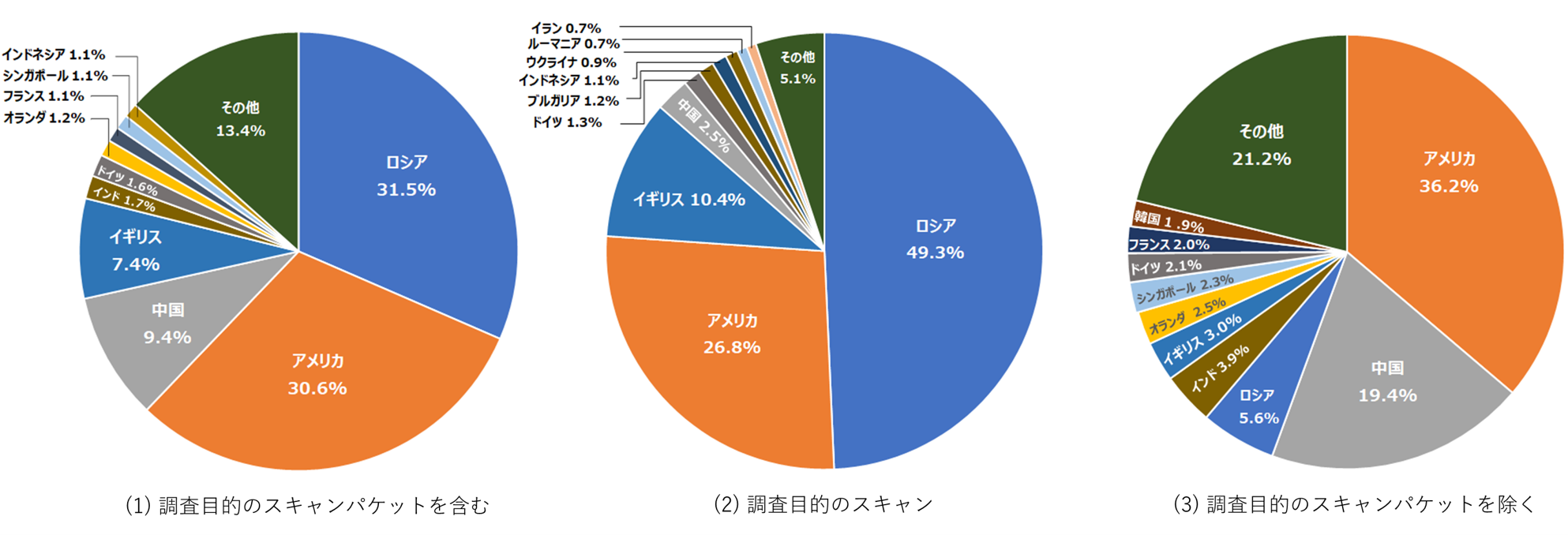

国別パケット数

図6に3ヶ月間で観測されたすべてのパケットを送信元の国別に集計して,観測パケット数が多かった上位10位とその割合を示します.

(2)調査目的のスキャンの統計から,ロシアからのパケット数が全体のほぼ半分を占めていることが分かります.詳細は,調査スキャナについてを参照してください.

(3)調査目的のスキャンパケットを除く統計では,前四半期までと同様のアメリカ,中国,ロシアの他に,今四半期はインド,シンガポールなどアジアの国からのパケットが多く観測されました.

2021年第2四半期に観測した事象について

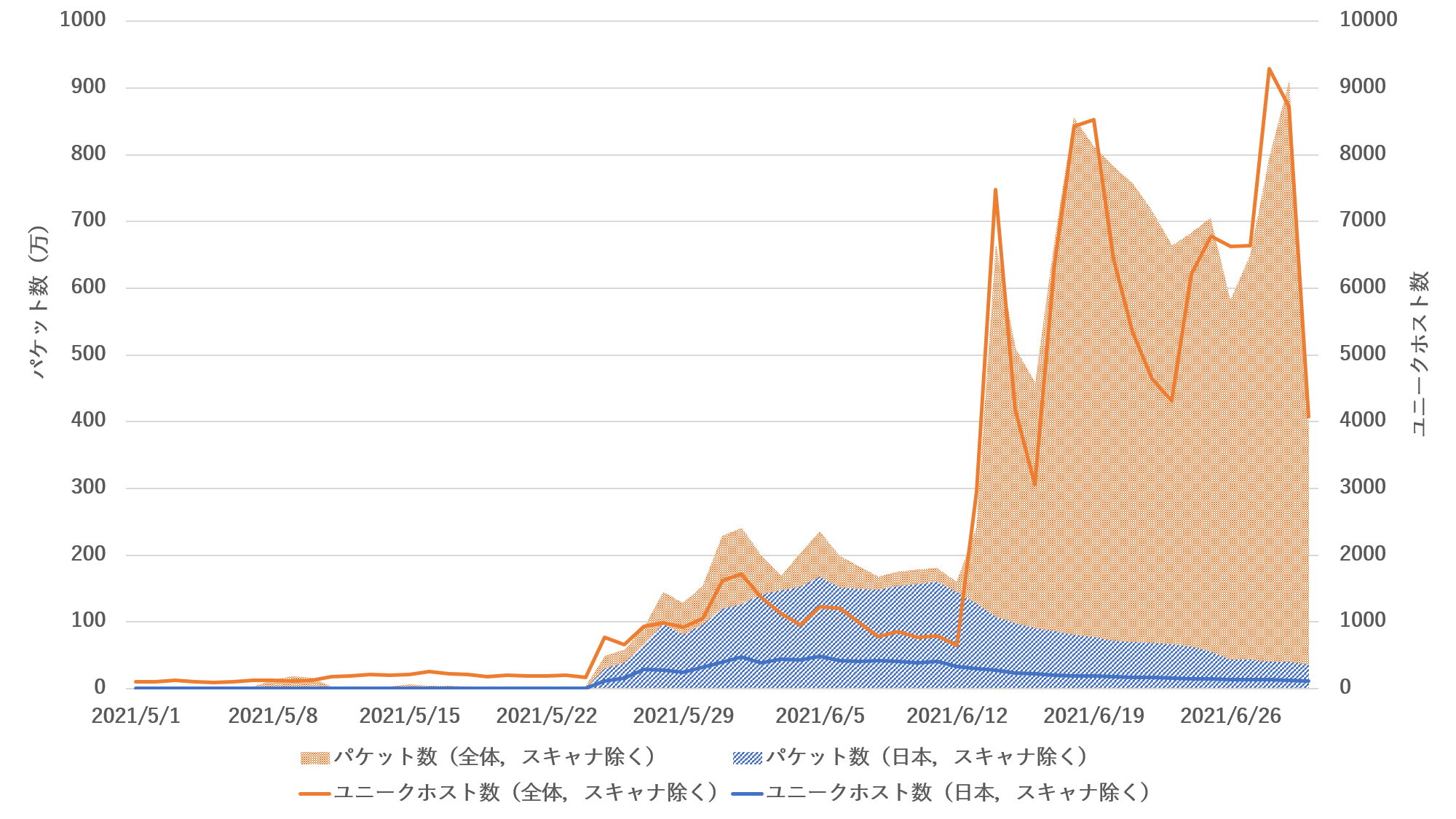

Xiongmai 製のビデオレコーダへの攻撃通信の観測

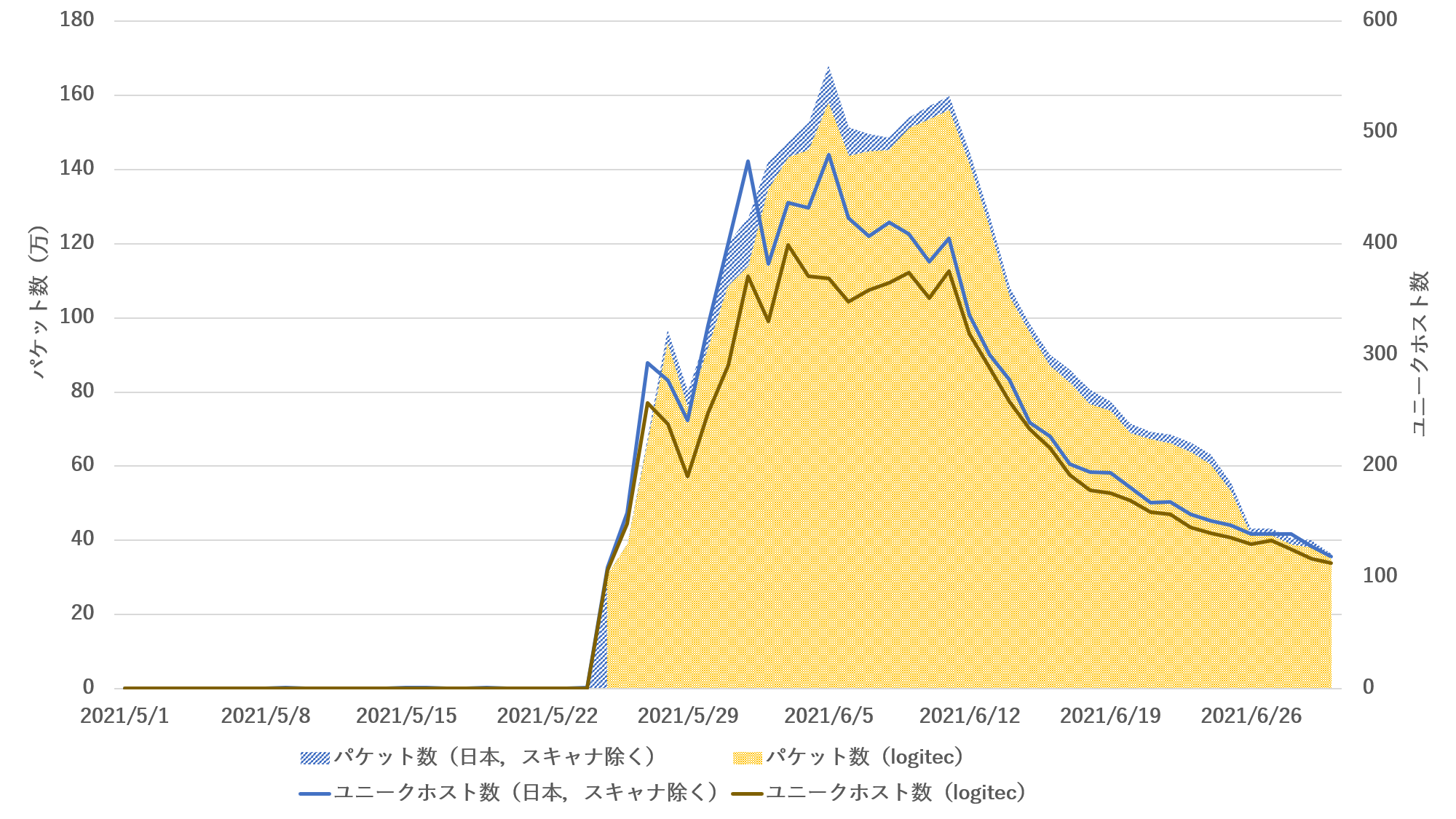

5月25日頃から,日本をはじめとするいくつかの国からの9530/TCP をスキャンするホスト数及びパケット数の増加を観測しました(図7,図8).また,応答型のハニーポットではこれらのホストからの攻撃ペイロードも観測しました(図9).これは,Xiongmai 製のビデオレコーダ機器を狙った攻撃で,2020年に当該製品のバックドアが明らかになっています 6.このペイロードに対する機器からの応答に対して適切なデータを送り返すとTelnet サービスが有効になり,既に知られているID/PW のペアを用いてログインができてしまいます.

5月25日頃から6月12日頃までに見られた増加について,ホスト数が多かったある1日に送信元を調査したところ,以下の機器が確認されました.

- WIFICAMのwebカメラ 300ホスト以上(韓国,日本,中国,アメリカ,メキシコなど)

- ロジテックのブロードバンドルータ 250ホスト以上(日本)

- Huaweiのルータ 120ホスト弱(不特定の国)

ハニーポットのデータから,同一の攻撃者がこれらの機器を狙った81/TCP,52869/TCP,37215/TCP 宛てのペイロードを送っていたことが分かりました.また,このペイロードによってダウンロードされるマルウェアには9530/TCP へのスキャン機能があることを確認しました7.このマルウェアはmoobot の亜種といわれています8.

6月13日頃からは更に大きな増加を観測しました.しかし,送信パケット数が10パケット未満のホストが30%前後を占めており,何らかの理由でIPアドレスの付け変わりが起きていた可能性も考えられ,実際のホスト数はグラフの値よりも少なかった可能性があります.観測ホスト数が多かった国は,イタリア,コスタリカ,ドイツ,メキシコ,韓国,ブラジル,アメリカなどです.感染していたホストでは80/TCP がOpen なことが多く,ホスト数が多かったある1日に送信元を調査したところ,以下の機器が確認されました.

80/TCPがオープンだったホスト

- CMS Web Viewer と表示される機器 600ホスト以上(韓国,アメリカなど)

- micro_httpd と表示される機器 300ホスト弱(コスタリカ,アメリカ,カナダなど)

- GPONルータと思われる機器 250ホスト以上(インド,ブラジル,ロシアなど)

- NVMS-9000ビデオレコーダと思われる機器 190ホスト以上(メキシコ,アメリカ,韓国など)

- DrayTek のルータ(Vigor) 30ホスト以上(ベトナム,イギリスなど)

- DD-WRT が動作している機器 10ホスト弱(不特定の国)

52869/TCPがオープンだったホスト

- ロジテックのブロードバンドルータ 150ホスト以上(日本)

図8の日本のホストの観測状況をみてみると,9530/TCP の送信元の大部分がロジテックのブロードバンドルータだったということが分かります.JPCERT/CC のインターネット定点観測レポート(2021年 4~6月)9でも,5月22日から6月30日に9530/TCP 宛てのパケットを送信していた日本のホストのうち約1,250がロジテックのブロードバンドルータ製品で,そのうち約8割が脆弱性が残されたままインターネットに接続されており,JPCERT/CCからIP アドレスの管理者への通知を行ったと報告されています.

NICTER Blog でも報告しているように,いまだにロジテックのブロードバンドルータを狙った攻撃が繰り返されています.該当機器の利用者は,対策版ファームウェアにアップデートされているかどうか今一度ご確認ください.

おわりに

本ブログでは,2021年第2四半期のダークネット観測網で観測したパケットの観測統計を紹介しました.調査スキャナによるパケット数が全体の約59% を占め,調査スキャンが活発になっています.調査スキャンや送信元詐称を除いたパケット数及びホスト数は大きな増減なく推移しました.

また,Xiongmai 製のビデオレコーダへの攻撃を行うマルウェアの感染活動の観測状況について紹介しました.この事象は7月以降も観測されており,本Blog 公開日時点でも1,000ホスト程度残存しています.NICTER プロジェクトでは引き続き動向を注視して分析を継続していきます.

-

TCP ヘッダのシーケンス番号と宛先IPアドレスが同じで,送信元ポート番号が1024よりも大きいという特徴を持ったTCP SYN パケットを送信しているホストの数.ただし,この特徴を持たないTCP SYN パケットを送信するMirai 亜種も観測されている ↩︎

-

ある1日における1つのIP アドレスからのパケット(TCP SYNとUDP のみ)について,宛先ポート番号のユニーク数が30以上,総パケット数が 30 万パケット以上の場合に,このIP アドレスを大規模スキャナと判定する ↩︎

-

ある調査機関・大学・組織で調査や研究を目的としたスキャンを行っていることがWeb サイトなどから明らかで,スキャン元のIP アドレスが公開されているか,PTR レコードなどで帰属が確認できた場合に,このIP アドレスを調査スキャナと判定する ↩︎

-

Your Chief, Full disclosure: 0day vulnerability (backdoor) in firmware for Xiaongmai-based DVRs, NVRs and IP cameras (2020/2/4)](https://habr.com/en/post/486856/) ↩︎

-

downnload server:209[.]141.57.221 hash値:8d28a54ea9d682b30255b658bfda4acb ↩︎