はじめに

NICTER プロジェクトのダークネット観測網における 2023 年第 1 四半期(1月~3月)の観測結果を公開します.

-

2023 年第 1 四半期の観測統計

-

2023 年第 1 四半期に観測した事象について

2023年第1四半期の観測統計

総観測パケット数

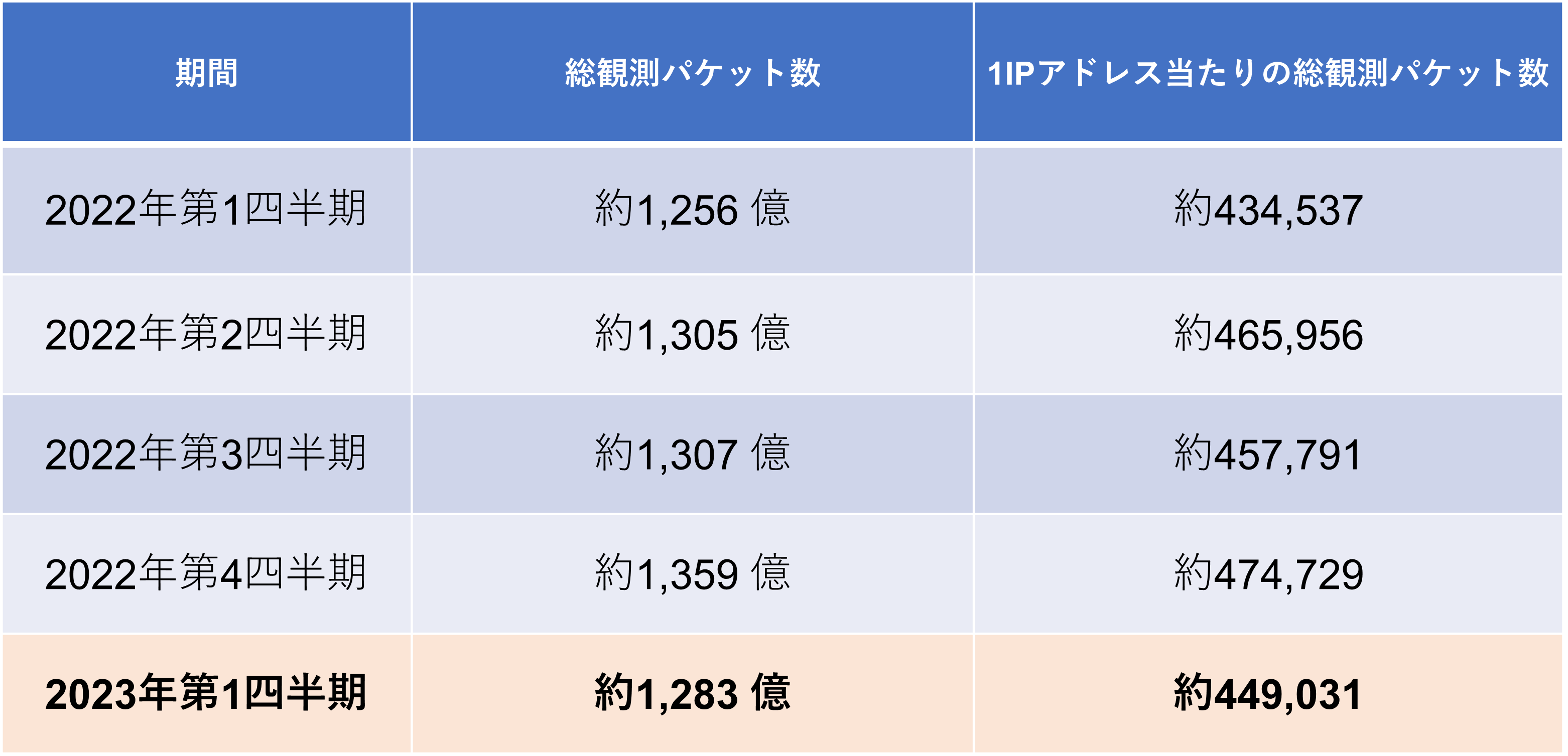

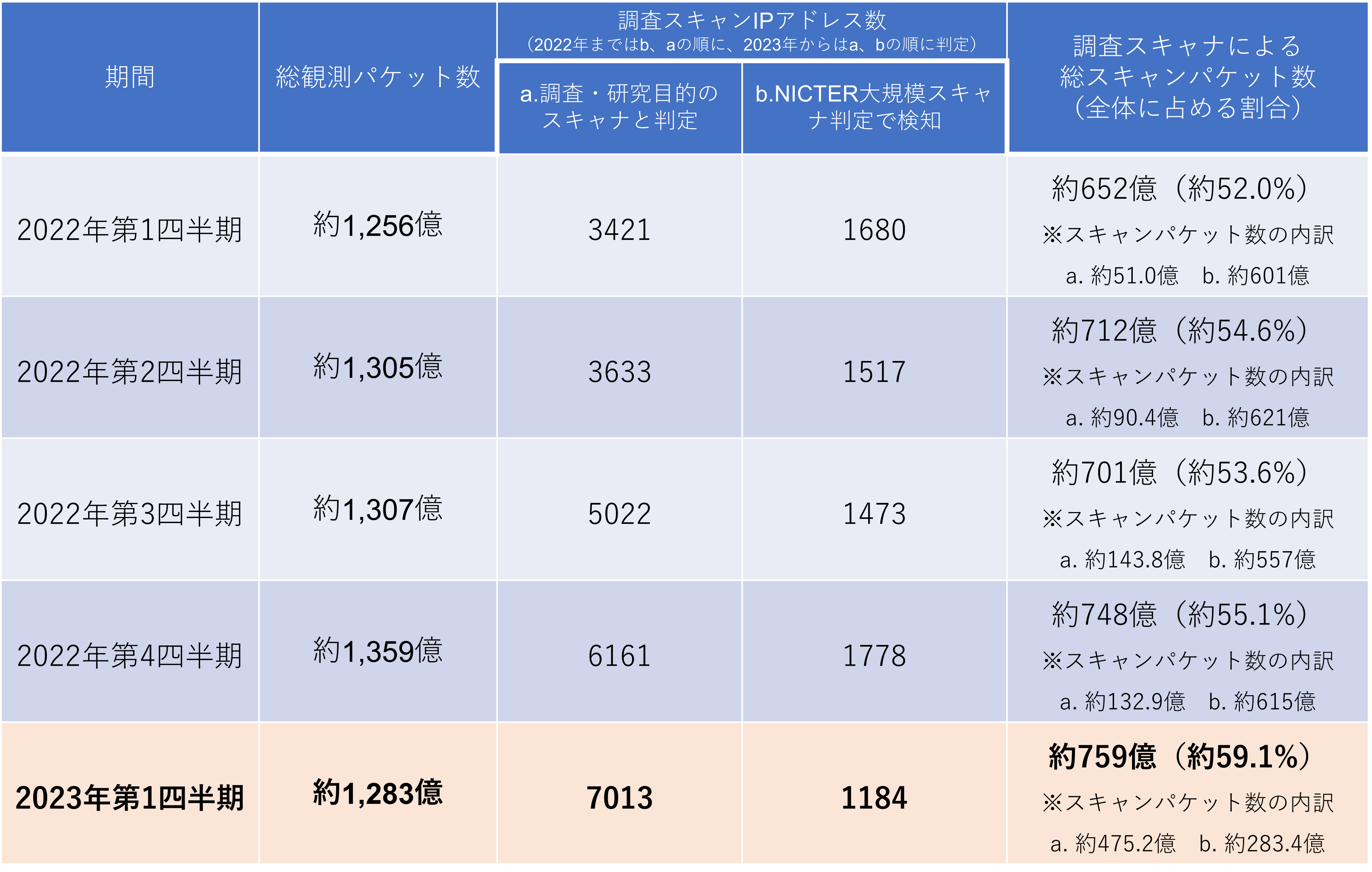

表 1 に総観測パケット数の統計値を示します1.2023 年第 1 四半期の 1 IP アドレス当たりの総観測パケット数(総観測パケット数を観測 IP アドレス数で正規化した値)は 2022 年第 4 四半期からやや減少しました.

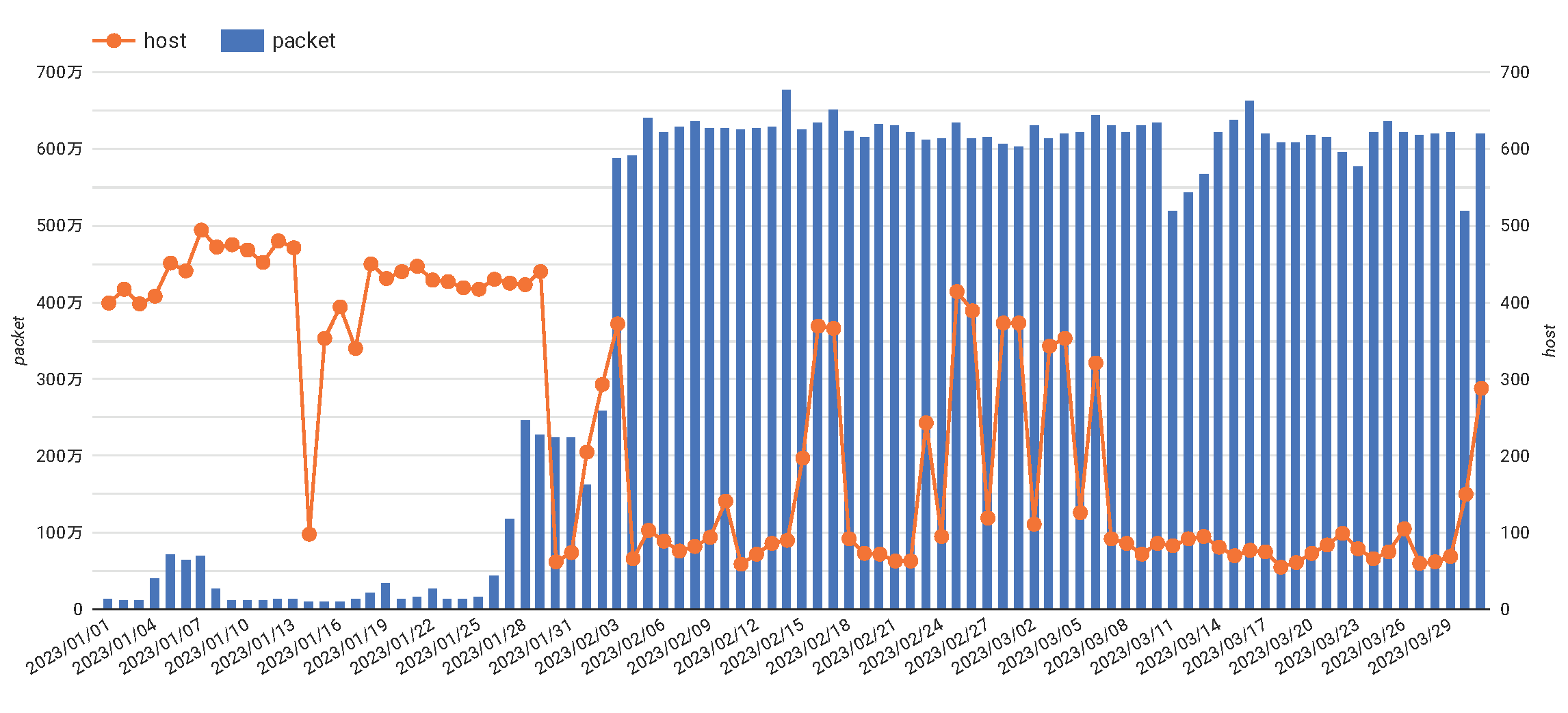

日毎のパケット数とユニークホスト数の推移

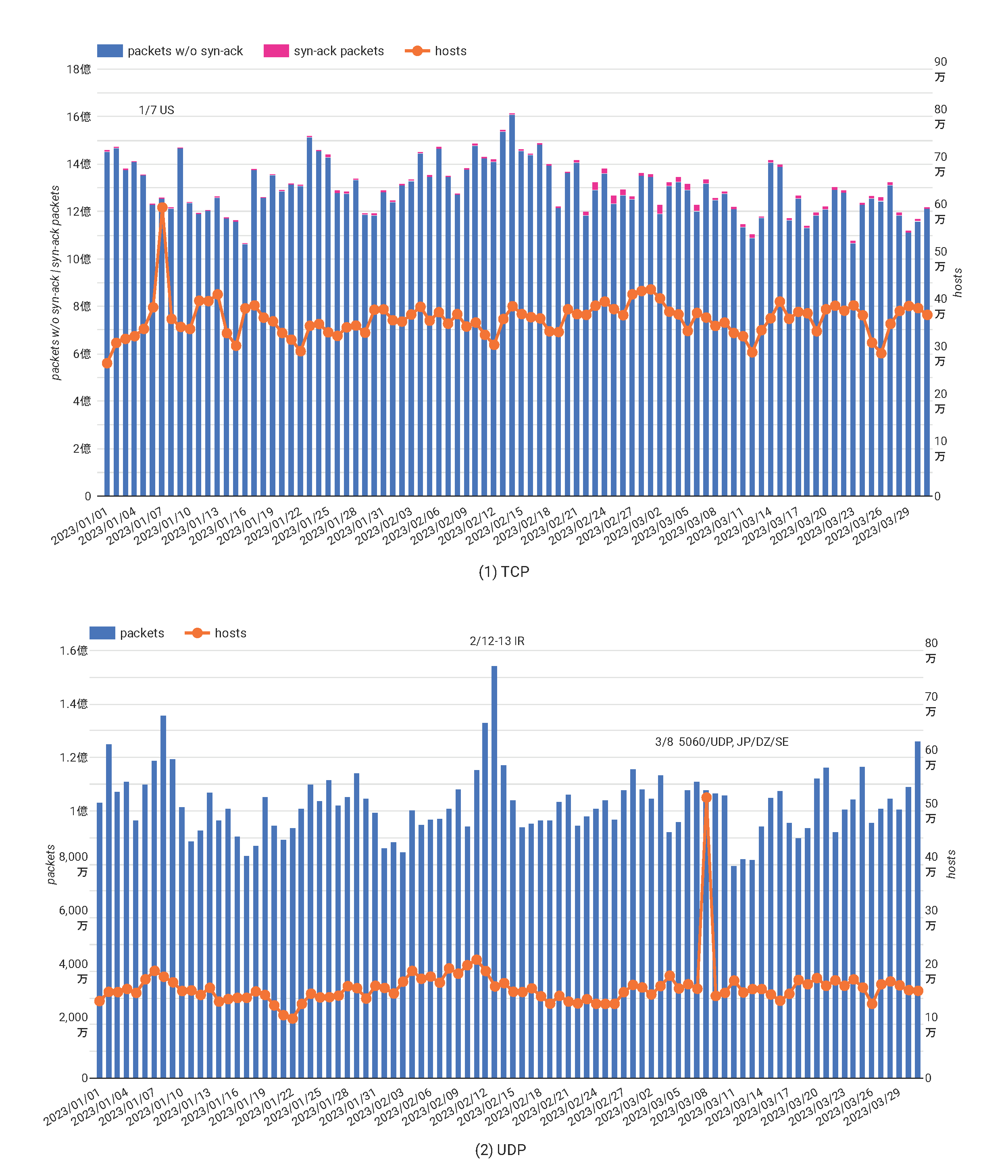

図 1 に日毎の観測パケット数,ユニークホスト数の推移を示します.大きく目立った SYN-ACK パケット数のピークは見られませんでした.

1 月 7 日頃の TCP ホスト数の増加はアメリカのホスト数増加によるものでした.

3 月 8 日頃に見られる UDP ホスト数の増加は 5060/UDP 宛てのパケットを送信するホスト数が増加したことによるものでした.ペイロードを調査したところ,海外の有料情報サービスの電話番号が含まれた SIP の応答メッセージが確認されました.DoS 攻撃や有料サービスへの課金を狙った攻撃が NICTER のダークネット観測網のアドレスに偽装されたことで観測された可能性があります.

2 月 12 日から 13 日頃の UDP パケット数のピークはイランのホストが特定のハイポート宛に大量のパケットを送信していたことによるものでした.

Mirai の攻撃ホスト数の推移

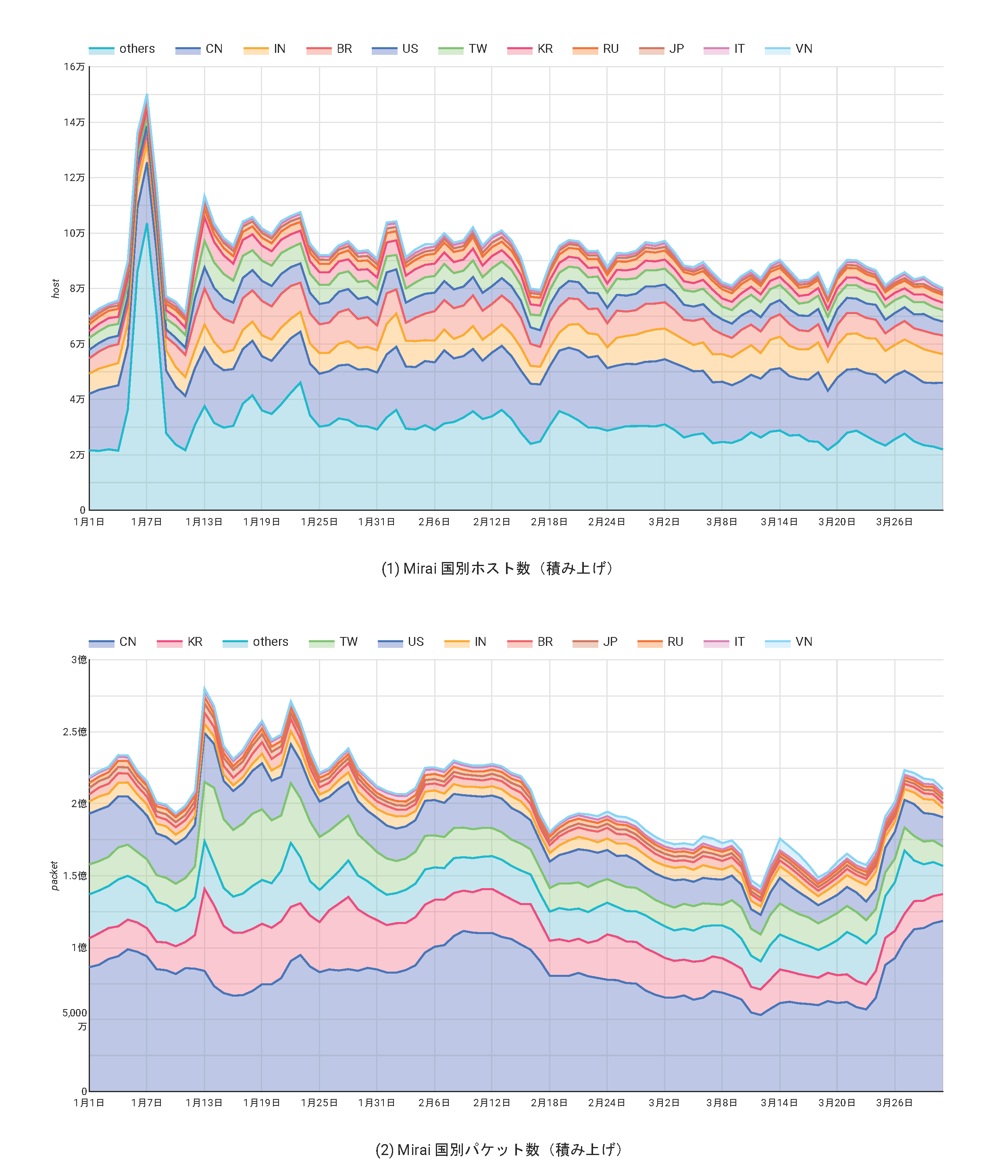

Mirai(亜種によるものを含む)に関連する観測パケット数が多かった上位 10 位とその他の国について,攻撃ホスト数4と Mirai の観測パケット数の日ごとの推移を図 2 に示します.

Mirai に関連する攻撃ホスト数は 1 月上旬に 15 万ホストまで増加しましたが,概ね 8 万から 10 万 ホスト程度で推移しました.今四半期も期間中通して Mirai に関連したパケットが多く観測され,期間中の合計は約 184 億パケットで,前四半期の 180 億パケットと同程度でした.引き続き中国,韓国,台湾などからのパケットが多く観測されました.

1 月上旬のホスト数の急増は{23 80} のポートセットでスキャンを行うエジプトのホスト数が大きく増加したことによるものでした.1 日に 8 万ホスト以上も観測しており,IP アドレスの変動が起こっていた可能性があります.

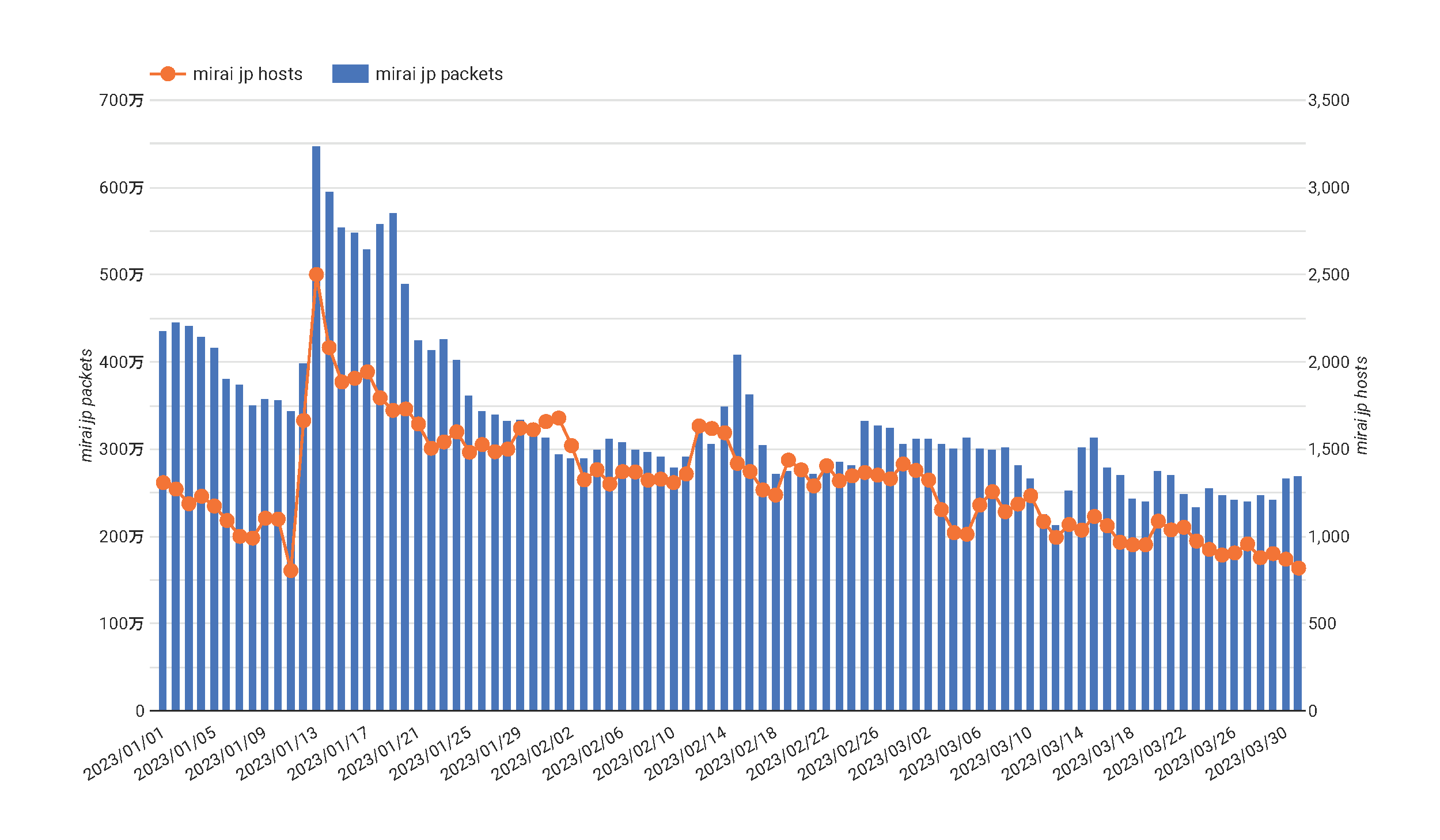

図 3 には,日本の Mirai に関連する送信元ホスト数と観測パケット数のグラフを示します.

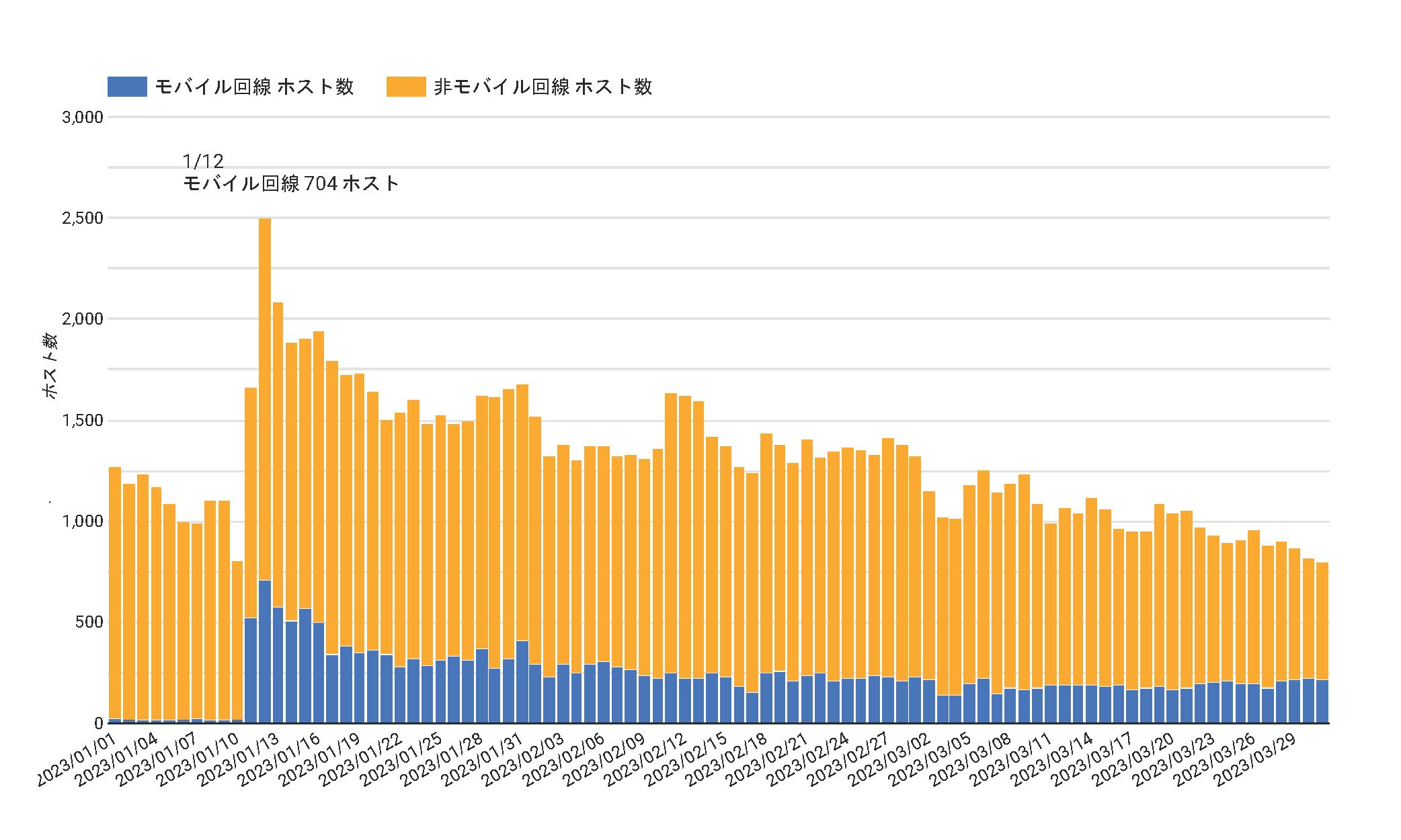

1月12日頃からホスト数の急増を観測しました.送信元のASを調査したところ,通常ほとんど観測されない,GeoIP5 でモバイル回線(Cellular)と判定されるホストが急増していたことが分かりました.この事象についての詳細は 国内モバイル回線における Mirai 感染ホスト数の増加 で紹介します.

調査スキャナについて

表 2 に調査スキャナ6についての統計値を示します.これまで,NICTER では NICTER の大規模スキャナの判定基準3を満たした IP アドレスをNICTER 大規模調査スキャナとして抽出し,この基準は満たさないが,帰属や目的が明らかなスキャン組織2の IP アドレスも合わせて調査スキャナと判定してきました.

NICTER観測レポート 2022でも報告した通り,NICTER 大規模調査スキャナの IP アドレスを調査しても実行している組織が分からないことが多いものの,組織が分かることもあります.2023 年第 1 四半期を例にすると,NICTER の大規模調査スキャナの判定基準を満たした IP アドレス数は 1,713 あり,そのうち 529 IP アドレスについては組織を突き止めることができました.

帰属や目的が明らかなスキャン組織と,調査を行っていることは明らかだが帰属が分からないグレーな調査スキャン組織を分けて分析していくために,2023 年からは,帰属や目的が明らかなスキャン組織を判定した後に,NICTER 大規模調査スキャナの判定を行うことにしました.したがって,表 2 の 2022 年と 2023 年の調査スキャン IP アドレス数とパケット数の a と b は同じ基準では比較できません.2022年 から 2023 年への推移をみる際には,a と b を合計した IP アドレス数とパケット数を参照するようにしてください.

今四半期,表 2 の a に示した 目的が明らかなスキャン組織は 63 確認され,それらの組織に属する IP アドレスは 7,013 確認されました.これらの IP アドレスは SANS Internet Storm Center7 や GreyNoise8 で調査スキャナと判定されている IP アドレスを参考に,我々の調査によって組織への帰属が確認できた IP アドレス, NICTER 観測データの調査・分析の過程で判明した調査組織の IP アドレスから構成されています.SANS Internet Storm Center や GreyNoise で調査スキャナと判定されている IP アドレスは必ずしも最新の情報とは限らず,既に IP アドレスが変わっているものや,判定の理由が明らかではないものが相当数含まれていることに注意が必要です.

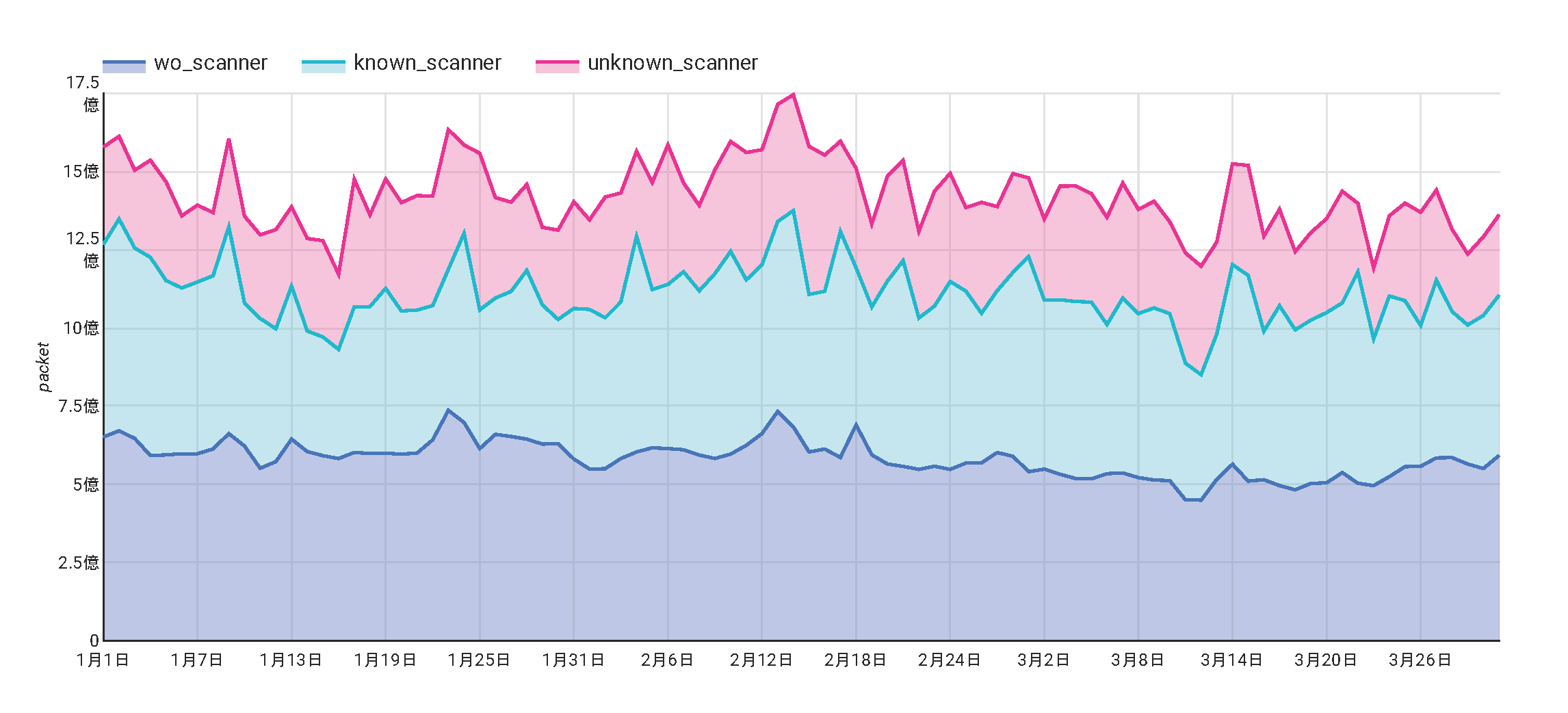

図 4 に総観測パケットから調査目的のパケットを除いたパケット(wo_scanner),組織が判明した調査スキャナによる調査目的のスキャンパケット(known_scanner),組織が判明していない調査目的のスキャンパケット(unknown_scanner)について,日毎のパケット数の推移を示した積み上げグラフを示します.総観測パケットから調査目的のスキャンパケットを除いたパケット数(図 4 に青色で示した面,wo_scanner)がマルウェアや DDoS 攻撃の跳ね返り等によって送られたパケット数の実態値で,概ね 1 日 4.5 億から 7.4 億パケット程度で推移しました.

宛先ポート別パケット数

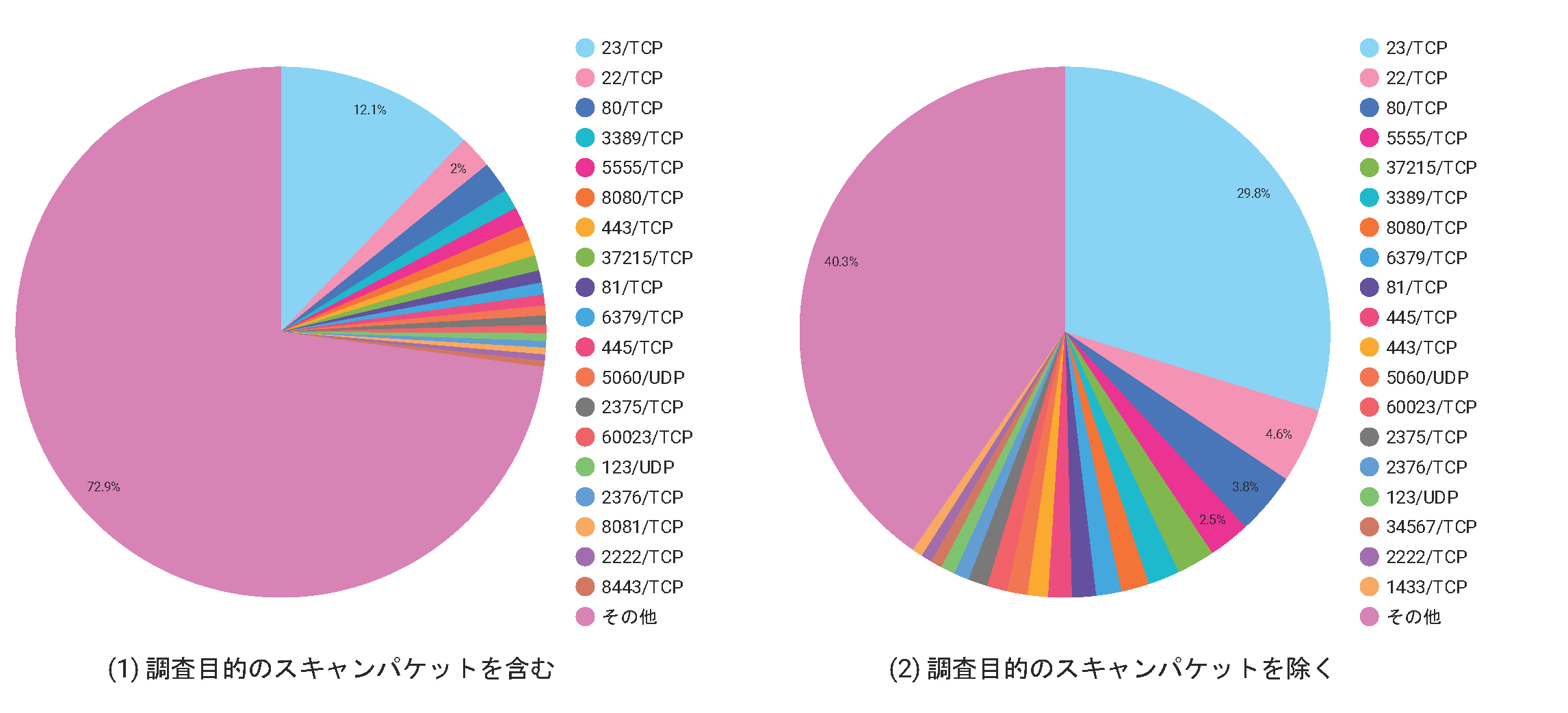

図 5 に 3 ヶ月間で観測されたすべてのパケット(TCP および UDP)を宛先ポート番号別に集計して,観測パケット数が多かった上位 19 位とその他の割合を示します.

23/TCP(telnet)宛てのパケットが昨年から継続して増加傾向にあり,今四半期は調査目的のスキャンパケットを除いた総観測パケット数の 29.8% を占めました(2023 年第 1 四半期 14.4% ,第 2 四半期 18.3% ,第 3 四半期 28.2%,第 4 四半期 28.6%).また,37215/TCP(Huawei 社製ルータ),60023/TCP(一部の機器で telnet が動作) といった IoT 製品に特徴的なポートを含んだポートセット宛てのスキャンをする複数の Mirai 亜種の活動が継続して観測されたことで,これらのポート番号宛てのパケットが多く観測されました.34567/TCP(Xiongmai 製 DVR 用 API)では特定の海外ホストから認証を試みるペイロードが継続して観測され,17 番目に多く観測されました.34567/TCP 宛ての攻撃の観測については,Xiongmai 製 DVR 機器の DVRIP プロトコルを悪用した攻撃の観測 で詳しく紹介します.

国別パケット数

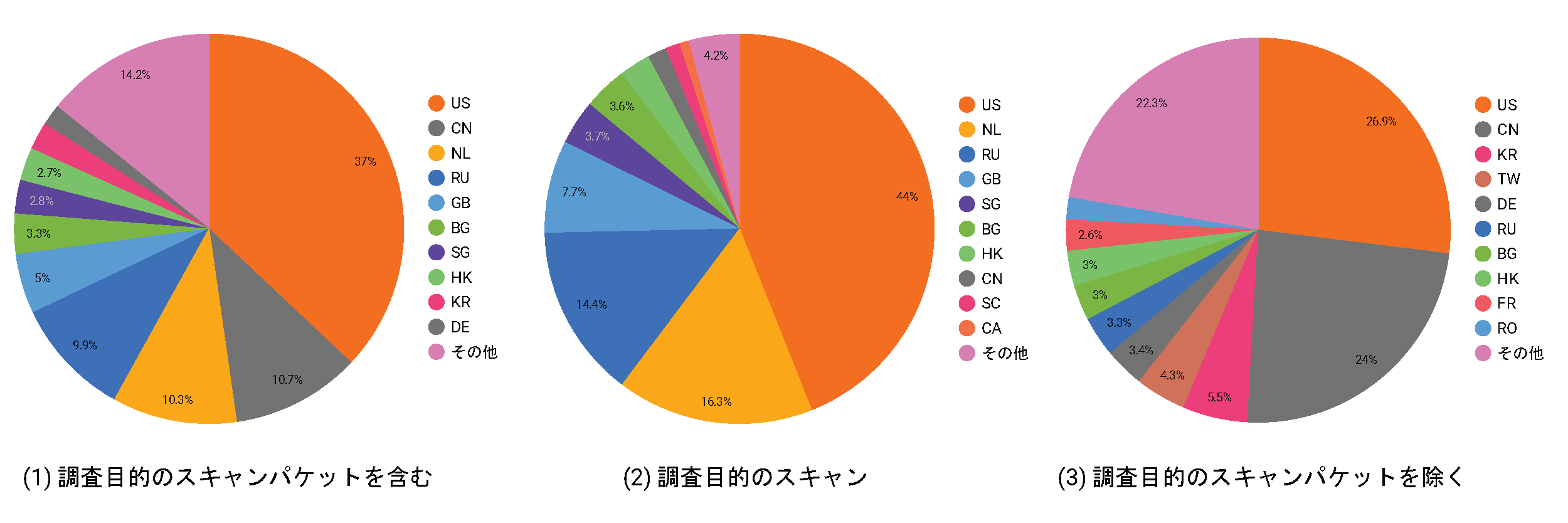

図 6 に 3 ヶ月間で観測されたすべてのパケットを送信元の国別に集計して,観測パケット数が多かった上位 10 位とその割合を示します.Mirai の送信パケット数が多かった中国,韓国,台湾,アメリカなどが上位にランクインしており,前四半期から大きな変化はありませんでした.

2023 年第 1 四半期に観測した事象について

Xiongmai 製 DVR 機器の DVRIP プロトコルを悪用した攻撃の観測

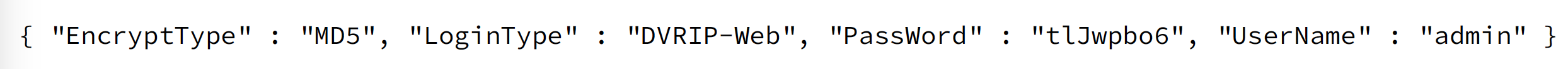

1 月末から 2 月の頭にかけ,34567/TCP 宛てのパケット数の増加を観測しました(図 7).この増加により,2 月は 34567/TCP 宛てのパケット数が全体で 16 番目に多く観測され9,図 5の(2)に示した 2023 年第 1 四半期の宛て先ポート番号別の受信パケット数の割合(調査スキャンを除く)でも, 17 番目に多く観測されました.

ダークネットで観測した送信元から全ポート待ち受け型ハニーポットの当該ポート番号宛てに送信されているパケットを確認すると,図 8 に例示した特徴的なペイロードが送られており,認証情報(“UserName”, “PassWord”) の組み合わせはこれ以外にも複数届いていました.

34567/TCP は Xiongmai 製 DVR 機器を遠隔操作するための API が待ち受けるポートで,Digital Video Recorder Interface Protocol(DVR-IP)や Sofia といった名称で知られている他,API を操作するためのツールやプロトコルの仕様が GitHub で公開されています10.

NICT において実機を使って, GitHub で公開されているツールを検証したところ,正しい認証情報を与えれば,DVR-IPプロトコルを利用して任意のポートで telnet サービスを立ち上げることができることを確認しました.

Xiongmai 製の DVR 機器にはファームウェアバージョンにもよりますが,複数の脆弱性が知られており11 12,NICTER ではこれまでにも注意喚起を行ってきています13 14.Karma15 で調査したところ,Xiongmai 製の DVR 機器は国内で 2,000 台以上利用されており,DVR 機器をインターネットから接続できる状態にして利用している場合には注意が必要です.最新のファームウェアバージョンを利用しているか,認証情報がデフォルトのままになっていないか確認してください.

国内モバイル回線における Mirai 感染ホスト数の増加

1 月 12 日以降,日本国内の Mirai 感染ホストのうち,MVNO を含む複数の ISP でモバイル回線と判定されるホスト16が急増しました(図 9). これらモバイル回線の Mirai 感染ホストによるスキャンには,宛先ポートに 4719/TCP が含まれるという特徴が見られたことからこれらの送信元を調査をしたところ,多くのホストで telnet が 4719/TCP 番ポートで待ち受けていました.

4719/TCP で telnet が待ち受けているホストを調査したところ,以下のいずれかのパターンであることが確認できました.

- 何らかの機器の管理画面の UI が80/TCP で動作している

- DVR 機器の管理画面が何らかのポートで動作している

- オープンなポートは 4719/TCP のみ

これらのうち,DVR 機器の管理画面が確認できたホストについては,調査の結果ベンダを特定することができたため,NICT から直接ベンダに連絡を行い,対策が行われました.感染機器は,LTE モデムを搭載したカメラでした.

おわりに

本ブログでは,2023 年第 1 四半期のダークネット観測網で観測したパケットの観測統計を紹介しました.

23/TCP(telnet サービス)宛てをはじめとし,複数のポート番号宛ての Mirai に関連する攻撃パケットが多く観測されています.60023/TCP や 4719/TCP で telnet サービスが動作している機器も確認しており,引き続き telnet サービスが狙われている状況が続いています.

個別事象では,Xiongmai 製 DVR 機器の DVR-IP プロトコルを悪用した攻撃の観測についてと国内モバイル回線における Mirai 感染ホスト数の増加について紹介しました.

-

総観測パケット数は NICTER で観測しているダークネットの範囲に届いたパケットの個数を示すものであり,日本全体や政府機関に対する攻撃件数ではない.なお数値はブログ作成時点のデータベースの値に基づくが,集計後にデータベースの再構築等が行われ数値が増減することがある ↩︎

-

目的が明らかなスキャン組織の判定基準:ある調査機関・大学・組織で調査や研究を目的としたスキャンを行っていることが Web サイトなどから明らかで,スキャン元の IP アドレスが公開されているか,PTR レコードなどで帰属が確認できた場合に,この IP アドレスを調査スキャナと判定する ↩︎

-

NICTER の大規模スキャナの判定基準:ある1日における1つの IP アドレスからのパケット(TCP SYN と UDP のみ)について,宛先ポート番号のユニーク数が 30 以上,総パケット数が 30 万パケット以上の場合に,この IP アドレスを大規模スキャナと判定する ↩︎

-

TCP ヘッダのシーケンス番号と宛先 IP アドレスが同じで,送信元ポート番号が 1024 よりも大きいという特徴を持った TCP SYN パケットを送信しているホストの数.ただし,この特徴を持たない TCP SYN パケットを送信する Mirai 亜種も観測されている ↩︎

-

MAXMIND, GeoIP Databases & Services ↩︎

-

目的が明らかなスキャン組織2の IP アドレス,および,NICTER の大規模スキャナの判定基準3を満たした IP アドレスを調査スキャナと判定する ↩︎

-

SANS Internet Storm Center, DShield API:/api/threatcategory/research ↩︎

-

GreyNoise, 10.05.2022, A week in the life of a GreyNoise Sensor: The benign view ↩︎

-

NICTER Twitter, 03.08.2023, 2023 年 2 月ポート番号別パケット数 Top30 ↩︎

-

Python library for configuring a wide range of IP cameras that use the NETsurveillance ActiveX plugin XMeye SDK, python-dvr ↩︎

-

YourChief (Habr Blog), 02.04.2020, Full disclosure: 0day vulnerability (backdoor) in firmware for Xiaongmai-based DVRs, NVRs and IP cameras ↩︎

-

SEC Consult, 09.10.2018, Millions Of Xiongmai Video Surveillance Devices Can Be Hacked Via Cloud Feature (Xmeye P2p Cloud) ↩︎

-

NICTER Blog, 06.21.2018, 80/TCP 宛通信の増加 ↩︎

-

NICTER Blog, 04.02.2020, ビデオレコーダを狙った 9530/tcp 宛通信の増加について ↩︎

-

GEOIP で回線種別が Cellular と判定されたホスト ↩︎