はじめに

NICTER プロジェクトのダークネット観測網における 2023 年第 2 四半期(4月~6月)の観測結果を公開します.

-

2023 年第 2 四半期の観測統計

-

2023 年第 2 四半期に観測した事象について

2023年第2四半期の観測統計

総観測パケット数

表 1 に総観測パケット数の統計値を示します1.2023 年第 2 四半期の 1 IP アドレス当たりの総観測パケット数(総観測パケット数を観測 IP アドレス数で正規化した値)は 2023 年第 1 四半期から大きく増加しました.増加の原因は主に調査目的のスキャンによるものです.詳細は調査スキャナについて で説明します.

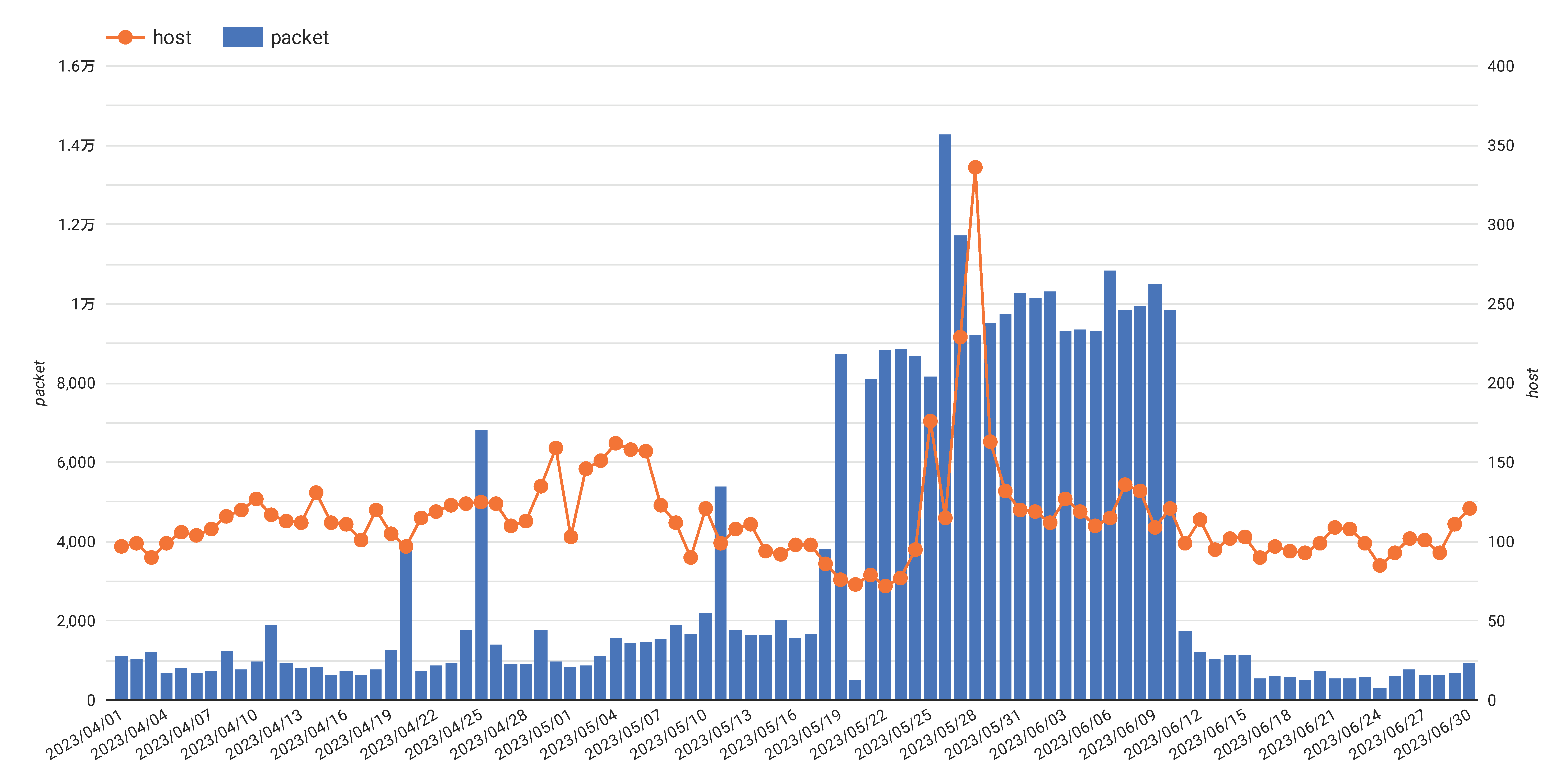

日毎のパケット数とユニークホスト数の推移

図 1 に日毎の観測パケット数,ユニークホスト数の推移を示します.全体的には SYN-ACK パケット数の大きなピークは見られませんでしたが,4 月20 日頃から 28 日頃にウクライナの複数の銀行からの SYN-ACK パケットを観測しました.ロシアによるウクライナ侵攻が開始した後の 2022 年 3 月~ 4 月を上回る規模で,観測期間中,これらの銀行の一部の Web サービスが繋がりにくくなっていました.また,5 月 4 日頃にはウクライナ財務省からの SYN-ACK パケットも観測しました.

5 月 16 日頃から 6 月 11 日頃の TCP パケット数の増加は主に調査目的のスキャンによるものです.詳細は調査スキャナについて で説明します.

5 月 14 日頃に見られる UDP ホスト数の増加は 5060/UDP 宛てのパケットを送信するホスト数が増加したことによるものでした.ペイロードを調査したところ,特定の電話番号が含まれた SIP の応答メッセージが確認されました.DoS 攻撃や有料サービスへの課金を狙った攻撃が NICTER のダークネット観測網のアドレスに偽装されたことで観測された可能性があります.

Mirai の攻撃ホスト数の推移

Mirai(亜種によるものを含む)に関連する観測パケット数が多かった上位 10 位とその他の国について,攻撃ホスト数6と Mirai の観測パケット数の日ごとの推移を図 2 に示します.

Mirai に関連する攻撃ホスト数は前半は 8 万ホストから 10 万ホスト程度で推移しましたが,5 月中旬頃から大きく増加し,後半は 10 万から 13 万ホスト程度で推移しました.5 月中旬頃からのホスト数の増加は others に含まれるベネズエラのホスト数が増加したことによるもので,最も多かった 6 月 20 日には 1 日に 3 万 4 千ホスト観測されました.また,同じく others に含まれるエジプトのホスト数も多く観測され,特に 6 月 10 日頃以降は 1 日に 1 万 5 千から 2 万 2 千ホスト観測されました.ベネズエラやエジプトでは,ホスト数に対して観測された Mirai パケット数は多くなく,IP アドレスの変動が起こっていた可能性があります.

Mirai に関連したパケット数は 4 月末以降大きく減少しました.4 月末から一部の観測センサが停止していた影響もありますが,中国からのパケット数の大きな減少が主な要因です.

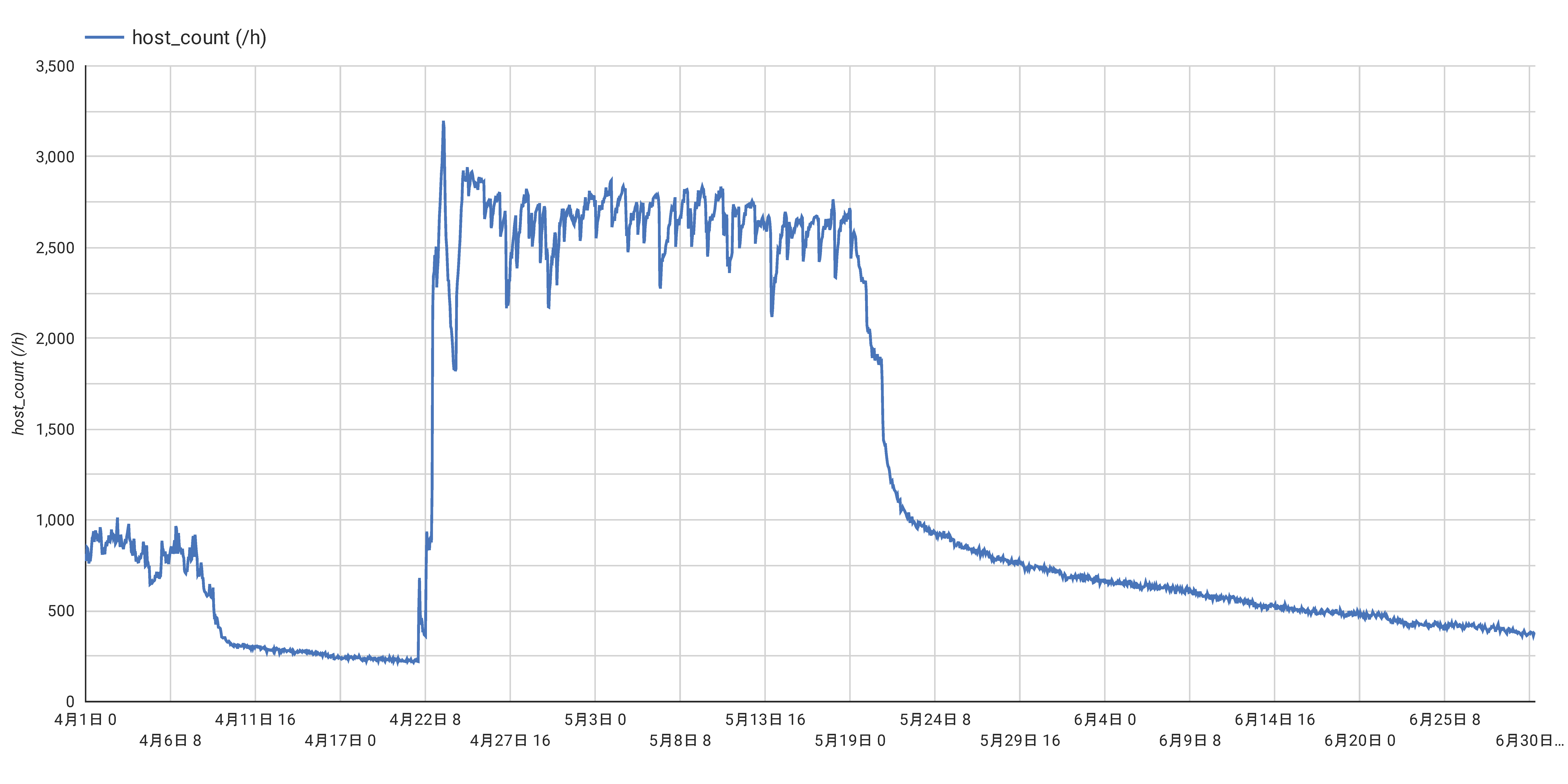

図 3 には,日本の Mirai に関連する送信元ホスト数と観測パケット数のグラフを示します.

5 月 20日頃から,および,6 月 9 日から 12 日頃のホスト数の増加は,それぞれいくつかの AS で IP アドレスの変動が起きたことによるものでした.5 月 27 日頃からのホスト数の増加は,ある AS の特定の地域のホストによるもので,これについては台湾メーカ製 DVR を使用する児童見守りシステムの感染で詳しく説明します.

調査スキャナについて

表 2 に調査スキャナ7についての統計値を示します.帰属や目的が明らかなスキャン組織と,調査を行っていることは明らかだが帰属が分からないグレーな調査スキャン組織を分けて分析していくために,2023 年からは,帰属や目的が明らかなスキャン組織2を判定した後に,NICTER 大規模調査スキャナの判定3を行っています.

今四半期,表 2 の a に示した 目的が明らかなスキャン組織は 63 確認され,それらの組織に属する IP アドレスは 6,427 確認されました8.今四半期は調査スキャナによるパケットが全体に占める割合が約 62.2 % となり,初めて 60 % を超える規模となりました.

図 4 に総観測パケットから調査目的のパケットを除いたパケット(wo_scanner),組織が判明した調査スキャナによる調査目的のスキャンパケット(known_scanner),組織が判明していない調査目的のスキャンパケット(unknown_scanner)について,日毎のパケット数の推移を示した積み上げグラフを示します.総観測パケットから調査目的のスキャンパケットを除いたパケット数(図 4 に青色で示した面,wo_scanner)がマルウェアや DDoS 攻撃の跳ね返り等によって送られたパケット数の実態値で,概ね 1 日 4.1 億から 7.7 億パケット程度で推移しました.known_scanner で最も多くのパケットを送信していた組織は,前期から変わらず Censys9 で,今四半期に 294 の IP アドレスから約 107 億パケット観測しました.続いて,CriminalIP10(45 IP,約 76 億パケット),Stretchoid11 (1852 IP,約 70 億パケット),The Recyber Project12(193 IP,約 65 億パケット)の順に多く観測しました.

5 月 16 日頃から 6 月 11 日頃には unknown_scanner のパケット数の増加が観測されました.送信元は主にブルガリアの数十ホストによるもので,その多くが 4vendeta.com のホスティングサイトでした.その中の 7 IP は期間中にそれぞれ 11 億パケット以上送信していました.これらの IP は IPv4 空間を高速にスキャンできるツール Masscan13 を使ったスキャンを行っていました.宛て先ポート番号は数千のハイポートで,送信元の組織や調査スキャンの目的は不明です.同様の事象は 7 月以降にも観測されています14.

宛先ポート別パケット数

図 5 に 3 ヶ月間で観測されたすべてのパケット(TCP および UDP)を宛先ポート番号別に集計して,観測パケット数が多かった上位 19 位とその他の割合を示します.

調査目的のスキャンパケットを除くと,23/TCP(telnet)宛てのパケットが引き続き最も多く観測され,今四半期は調査目的のスキャンパケットを除いた総観測パケット数の約 27.1% を占めました(2022 年第 第 4 四半期 28.6%,2023 年第 1 四半期 29.8%).また,前四半期にも観測されていた 37215/TCP(Huawei 社製ルータ),60023/TCP(一部の機器で telnet が動作) といった IoT 製品に特徴的なポートを含んだポートセット宛てのスキャンをする複数の Mirai 亜種の活動も継続して観測され,これらのポート番号宛てのパケットが引き続き多く観測されました(37215/TCP 8番目,60023/TCP 12番目).

国別パケット数

図 6 に 3 ヶ月間で観測されたすべてのパケットを送信元の国別に集計して,観測パケット数が多かった上位 10 位とその割合を示します.Mirai の送信パケット数が多かった国が上位にランクインしており,前四半期から大きな変化はありませんでした.

調査スキャナについて で説明したように,今四半期はブルガリア(BG)のunknown_scanner による調査目的のスキャンが増加し,(2)調査目的のスキャンでブルガリアが 3 番目に多く観測されました.

2023 年第 2 四半期に観測した事象について

台湾メーカ製 DVR を使用する児童見守りシステムの感染

5 月 27 日頃から日本国内の特定の法人系プロバイダにおいて Mirai の感染ホスト数増加を観測しました(図 7).

GeoIP15 を使って送信元IPアドレスを調査したところ,特定の地域でホスト数が増加していることが分かりました. 送信元ホストについて調査したところ,以下の特徴が見られました.

- 5140/TCP,51101/TCP から連番で複数のポートが開いている

- 5140/TCP にアクセスするとディレクトリリスティングが有効で,Python やシェルスクリプトで書かれた攻撃ツールが置かれている

- 5140/TCP にアクセスする際に index.php を指定すると、台湾の DVR ベンダ NUUO の 管理画面(図 8)が表示される

- index.php の HTML ソースコードには初期設定されていると思われる ID とパスワードが記載されている

- 51101/TCP から連番のポートにアクセスすると,BASIC 認証が求められる

同時期に NICTER では 51101/TCP 宛てのパケット数およびホスト数の増加も観測されました(図 9).

上記の特徴を持ったホストは,同一の法人系プロバイダの /24 のネットワークに複数存在していました.公開情報を調査した結果,当該 DVR は児童見守り用システムで使用されている可能性が高いことを突き止め,NICT では当該ホストの存在を確認した都道府県の警察本部に情報提供と対応を依頼しました.数日後には感染通信の停止を確認しました.同一の地域で多数の同一システムが感染していたことから,設置業者もしくは管理者が当該 DVR に脆弱なパスワードを設定していた,または,パスワードを使いまわしていた可能性が考えられます.

Hunt Electronic 社製 IP カメラの感染

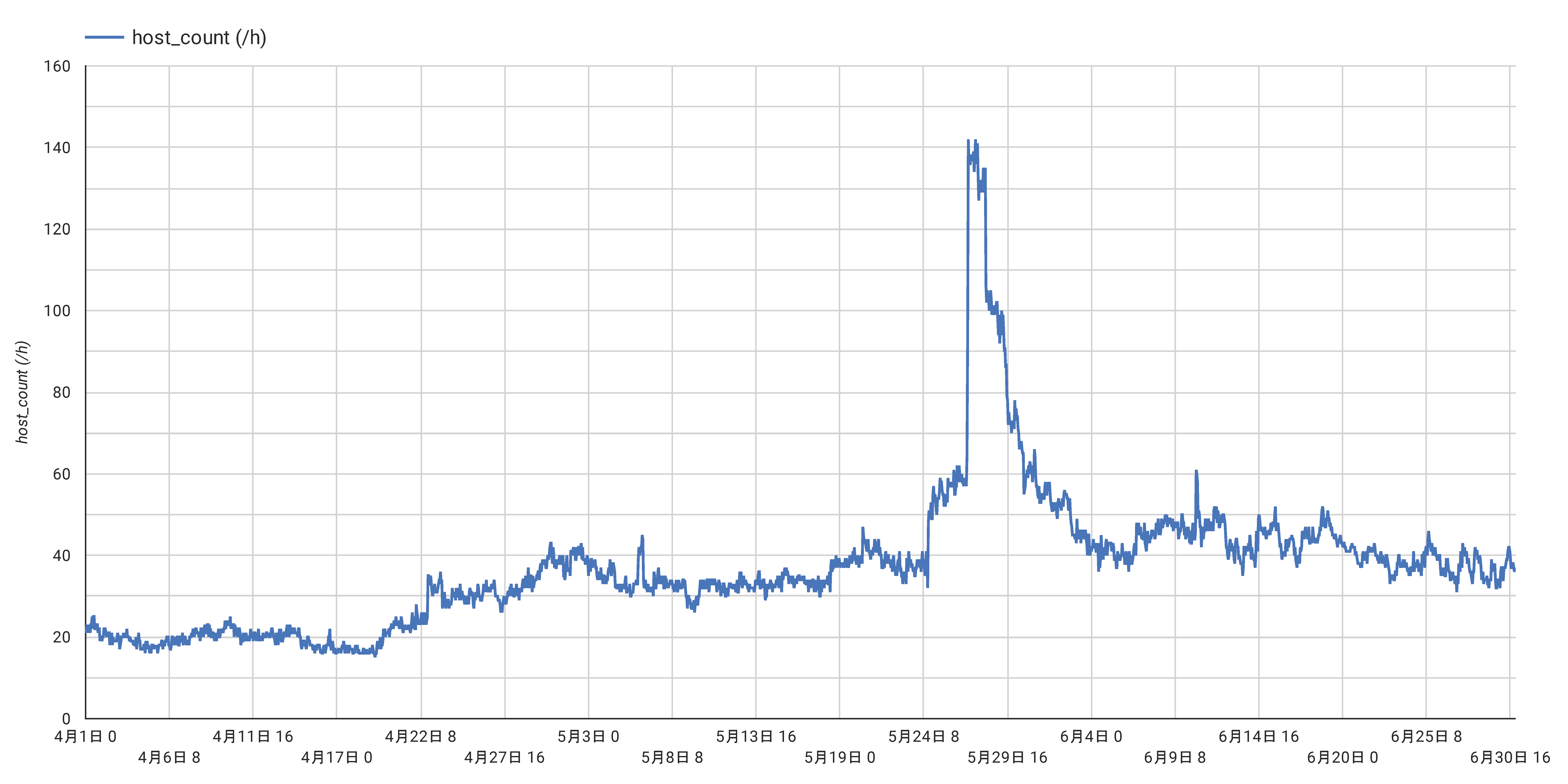

4 月 21 日の 23 時頃から Mirai の特徴を持ち,ポートセット {22/TCP, 2222/TCP, 56575/TCP} 宛てにスキャンを行うホスト数の急増を観測しました(図 10). 同じポートセットでスキャンするホスト数の増加は 今年の 1 月上旬頃から確認されており,3 月 30 日頃から再微増し,4 月 21 頃に大きなピークを観測しました.感染元ホストは韓国,台湾,アメリカ,中国,イタリア,ブラジルなどが多く,日本のホストも観測されました.ピーク時の1時間当たりの観測ホスト数は以下の通りでした.

- 日本国内: 30~40 ホスト / 時程度

- 世界全体: 2500~3000 ホスト / 時程度

NICTER のハニーポットでは 56575/TCP 宛ての攻撃を観測し,Payload からダウンロードされる検体を解析したところ RapperBot の特徴を持ち,SSH サーバと 56575/TCP(台湾製の DVRの脆弱性が知られているポート番号)を狙ったスキャン行うマルウェアだったことから,これらのホストは RapperBot 系マルウェアに感染していたと考えられます.

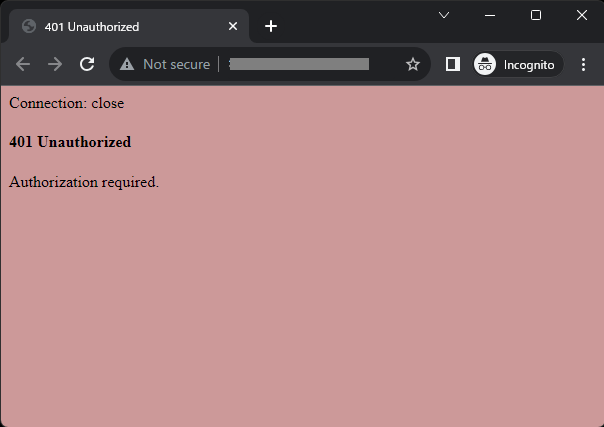

送信元には複数の機器(台湾製 DVR,複数の韓国製 DVRなど)がみられましたが,そのうちの 1 つの機器では,Web 管理画面に Basic 認証が設定されていました.Basic認証をキャンセルするとピンクの画面の 401 Unauthrozed エラー画面(図 11)が表示されました.

日本の送信元ではこの画面を表示するホストが全体の半数程度を占めていました.Basic 認証の realm には製品型番らしき文字列が含まれており,調査したところ,Hunt Electronic 社がOEM元の IP カメラであることが分かりました.世界の送信元についても,特に台湾のホストで 同じエラー画面を表示するホストが多く確認されました.

Hunt Electronic 社製の IP カメラについては,過去にセキュリティベンダが同社製と思われる機器(TRENDnet TV-IP344PI)の脆弱性の検証結果のレポート16 を公開しています.このレポートでは,TRENDnet TV-IP344PI の hunt_server モジュールに,認証なしでライブ映像を閲覧できる,あるいは,認証なしでリモートから telnet を起動できるといった複数のクリティカルな脆弱性があることが報告されています.

NICT では国内で販売されている Hunt Electronic 社製の IP カメラを入手し,これらの脆弱性の影響の有無を調査しました.その結果,脆弱なモジュール自体は存在するものの,モジュールへのアクセスには認証がかかっていたため,ユーザが推測され難いユーザ名/パスワードを設定している場合には,この脆弱性の影響は受けないことを確認しました.ただし,デフォルトもしくは脆弱なユーザ名/パスワードを設定している場合には,認証を突破されて脆弱性を悪用される可能性があります.IP カメラのユーザは,機器の認証情報が推測され難い強固なものに設定されているかどうか,今一度確認してください.

おわりに

本ブログでは,2023 年第 2 四半期のダークネット観測網で観測したパケットの観測統計を紹介しました.

今四半期は調査スキャナによるパケットが全体に占める割合が,初めて 60 % を超える規模となりました.中でも,unknown_scannerによる調査スキャンが活発になっており,スキャン結果の利用用途が懸念されます.

個別事象では,国内の特定の法人系プロバイダで観測された台湾メーカ製 DVR を使用する児童見守りシステムのMirai感染についてとHunt Electronic 社製 IP カメラの RapperBot 系マルウェアへの感染について紹介しました.

-

総観測パケット数は NICTER で観測しているダークネットの範囲に届いたパケットの個数を示すものであり,日本全体や政府機関に対する攻撃件数ではない.なお数値はブログ作成時点のデータベースの値に基づくが,集計後にデータベースの再構築等が行われ数値が増減することがある ↩︎

-

目的が明らかなスキャン組織の判定基準:ある調査機関・大学・組織で調査や研究を目的としたスキャンを行っていることが Web サイトなどから明らかで,スキャン元の IP アドレスが公開されているか,PTR レコードなどで帰属が確認できた場合に,この IP アドレスを調査スキャナと判定する ↩︎

-

NICTER の大規模スキャナの判定基準:ある1日における1つの IP アドレスからのパケット(TCP SYN と UDP のみ)について,宛先ポート番号のユニーク数が 30 以上,総パケット数が 30 万パケット以上の場合に,この IP アドレスを大規模スキャナと判定する ↩︎

-

SANS Internet Storm Center, DShield API:/api/threatcategory/research ↩︎

-

GreyNoise, 10.05.2022, A week in the life of a GreyNoise Sensor: The benign view ↩︎

-

TCP ヘッダのシーケンス番号と宛先 IP アドレスが同じで,送信元ポート番号が 1024 よりも大きいという特徴を持った TCP SYN パケットを送信しているホストの数.ただし,この特徴を持たない TCP SYN パケットを送信する Mirai 亜種も観測されている ↩︎

-

目的が明らかなスキャン組織2の IP アドレス,および,NICTER の大規模スキャナの判定基準3を満たした IP アドレスを調査スキャナと判定する ↩︎

-

これらの IP アドレスは SANS Internet Storm Center4 や GreyNoise5 で調査スキャナと判定されている IP アドレスを参考に,我々の調査によって組織への帰属が確認できた IP アドレス, NICTER 観測データの調査・分析の過程で判明した調査組織の IP アドレスから構成されています.SANS Internet Storm Center や GreyNoise で調査スキャナと判定されている IP アドレスは必ずしも最新の情報とは限らず,既に IP アドレスが変わっているものや,判定の理由が明らかではないものが相当数含まれていることに注意が必要です. ↩︎

-

R. Graham., MASSCAN: Mass IP port scanner ↩︎

-

NICTER 解析チーム X, 26.07.2023, Masscanを使った調査スキャン(TCP SYN)の急増について ↩︎

-

MAXMIND, GeoIP Databases & Services ↩︎

-

ReFirm Labs, NOVEMBER 2017, FIRMWARE VULNERABILITY REPORT ↩︎