はじめに

NICTER プロジェクトのダークネット観測網における 2023 年第 4 四半期(10月~12月)の観測結果を公開します.

- 2023 年第 4 四半期の観測統計

2023年第4四半期の観測統計

総観測パケット数

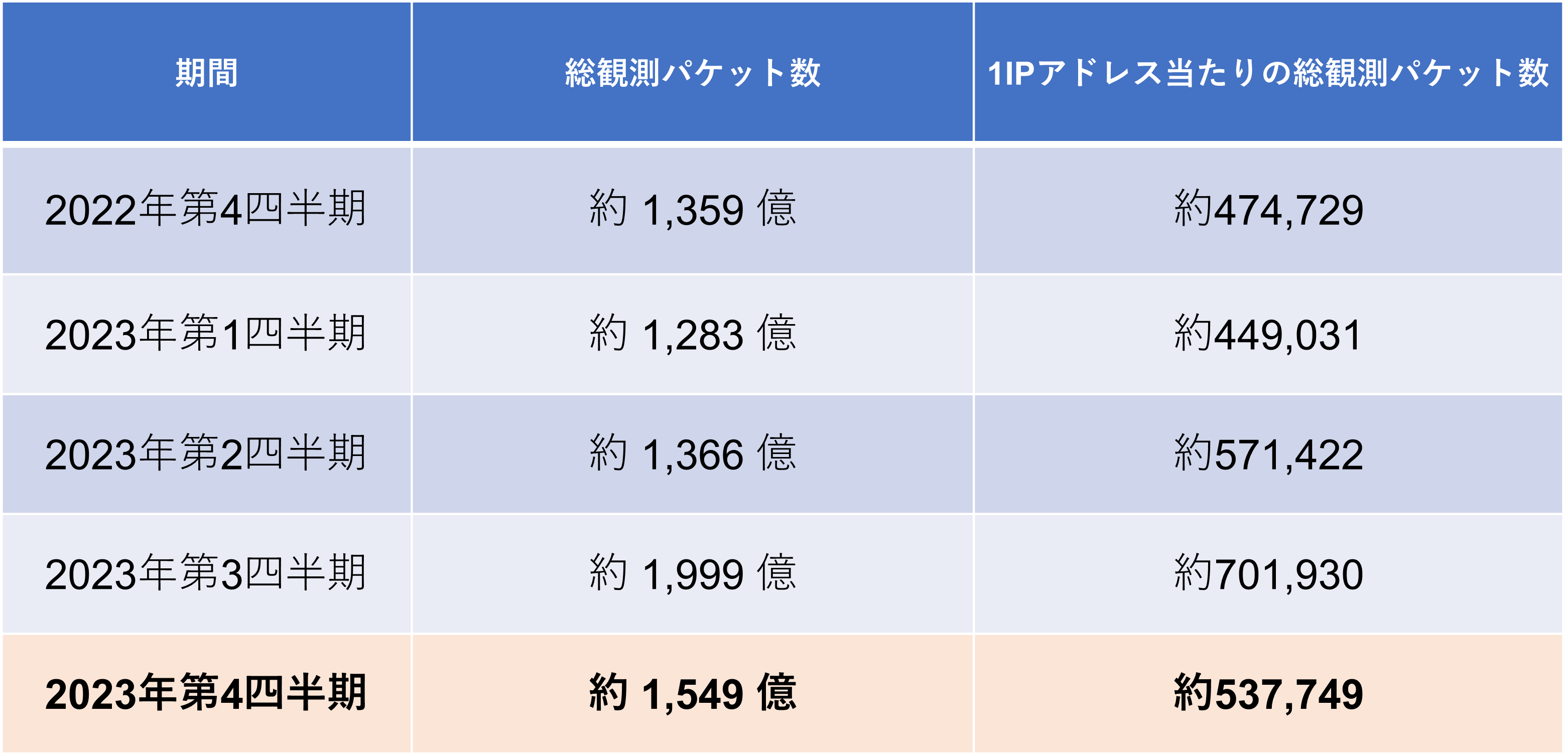

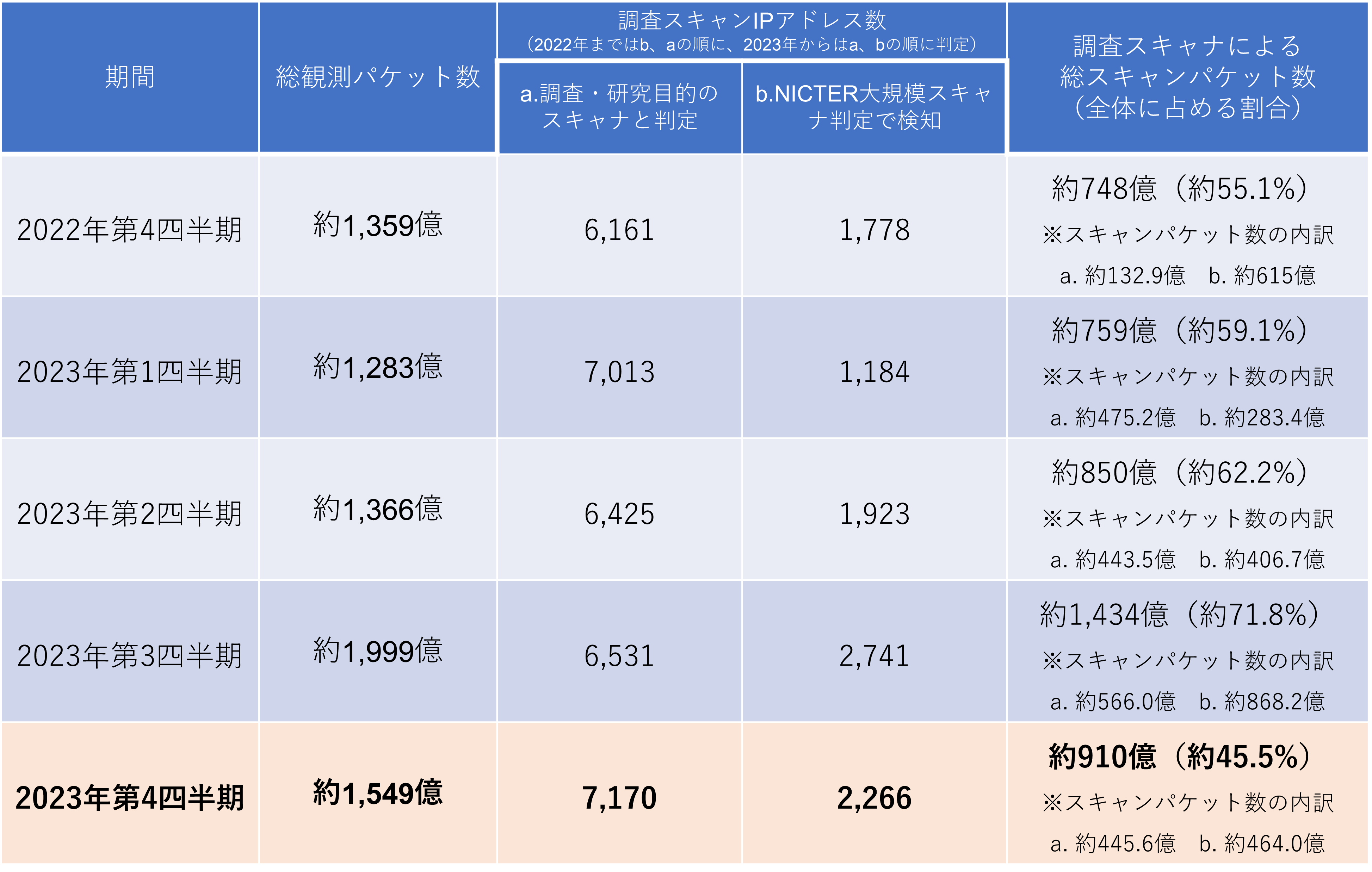

表 1 に総観測パケット数の統計値を示します1.

2023 年第 4 四半期の 1 IP アドレス当たりの総観測パケット数(総観測パケット数を観測 IP アドレス数で正規化した値)は 2023 年第 2,第 3 四半期からは減少しましたが,第 1 四半期以前と比較すると増加しました.

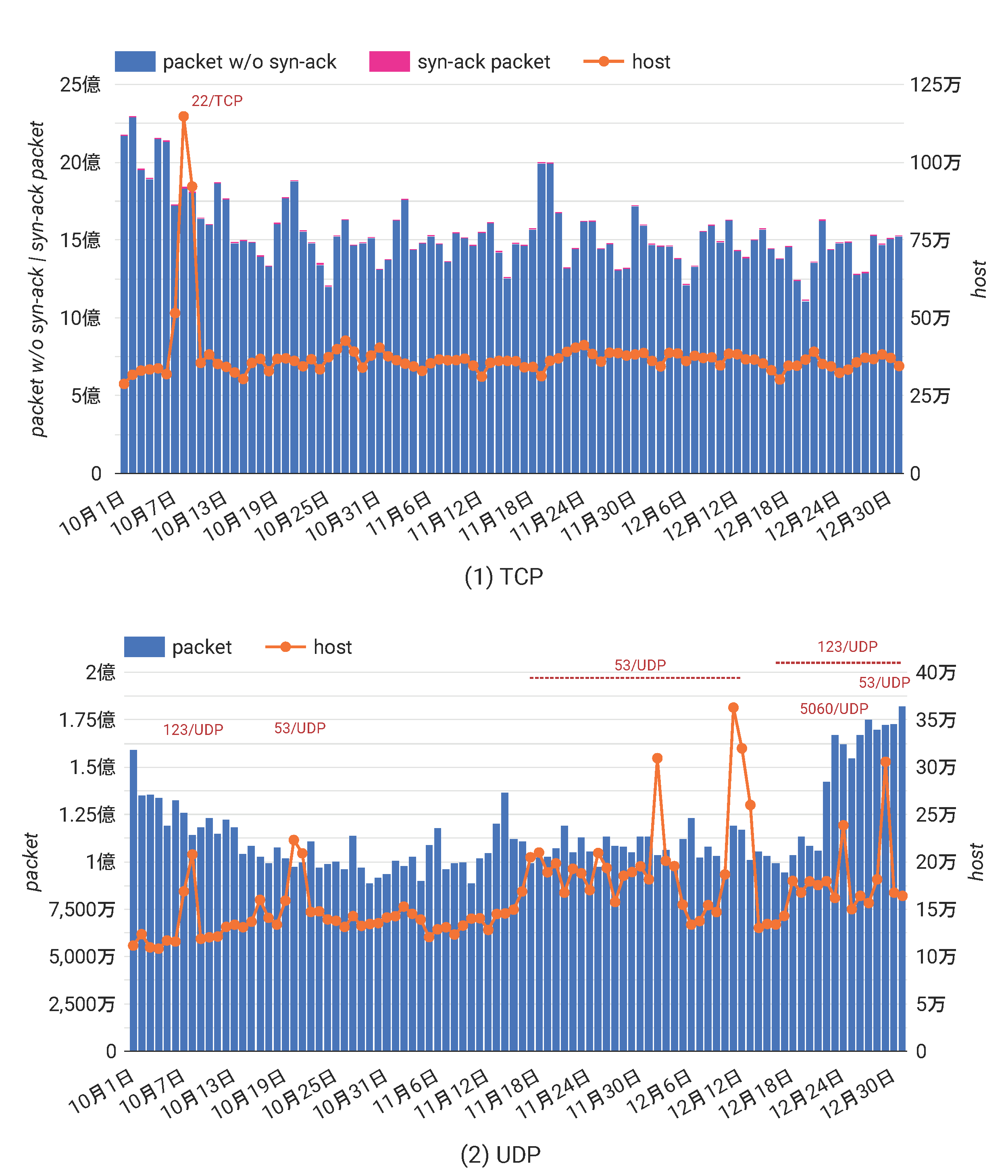

日毎のパケット数とユニークホスト数の推移

図 1 に日毎の観測パケット数,ユニークホスト数の推移を示します.全体的には SYN-ACK パケット数の大きなピークは見られませんでしたが,パレスチナのイスラム主義組織「ハマス」が 2023 年 10 月 7 日にイスラエルへ攻撃を開始した前後では,イスラエル・パレスチナからの SYN-ACK パケットが通常よりも多く観測されました.これらのパケットの送信元(攻撃対象)を調査したところ,各国の政府に関連したIPアドレス(逆引きのホスト名に,「.gov.il」,「.gov.ps」が含まれるもの)が複数確認されました.

10 月前半は Mirai 亜種に感染したホストからのパケット数の増加が見られました.詳細はMirai の攻撃ホスト数の推移 で説明します.

10 月 8 日頃の TCP ホスト数の急増は 22/TCP 宛てのパケットを送信するホストが増加したことによるものでした.10 月 8 日に観測された {22} (TCP)ポートセット宛てのスキャンの送信元は約 60 万ホストあり,そのほとんどのホストから観測されたパケットは 1 パケットでした.送信元を調査しても接続されている機器が確認できないホストが多かったことから,送信元の IP アドレスが詐称されていた可能性があります.

10 月 8 日頃および 12 月 17 日頃から年末頃には,海外からの 123/UDP 宛てのパケットを送信するホスト数が増加しました.123/UDP 宛てのパケットのペイロードを調査しましたが,目的は分かっていません.

12 月 24 日頃の UDP ホスト数の急増は主に日本からの 5060/UDP 宛てのパケットを送信するホスト数が増加したことによるものでした.5060/UDP 宛てのパケットのペイロードを調査したところ,特定の電話番号が含まれた SIP の応答メッセージが確認されました.DoS 攻撃や有料サービスへの課金を狙った攻撃が NICTER のダークネット観測網のアドレスに偽装されたことで観測された可能性があります.

10 月 20 日頃,11 月中旬から 12 月中旬頃および 12 月 29 日頃の UDP ホスト数の増加は 53/UDP 宛てのパケットを送信する日本国内のホストが増加したことによるものでした.ペイロードを調査したところ,「secshow.net」ドメインのサブドメイン名前解決を行うパケットと見られ,送信元の IP アドレスが宛先の IP アドレスを ‐ 1 した値に偽装されているという特徴がありました.このパケットは他の組織でも観測されていることが報告されており6,IP アドレスの詐称による隠れオープンリゾルバの調査が行われていたと考えられます.

12 月中旬以降の UDP パケット数の増加は,中国の特定のホストからの特定のダークネットアドレスの 44623/UDP 宛てのパケットが増加したことによるもので,2024 年の 2 月上旬まで継続しました.

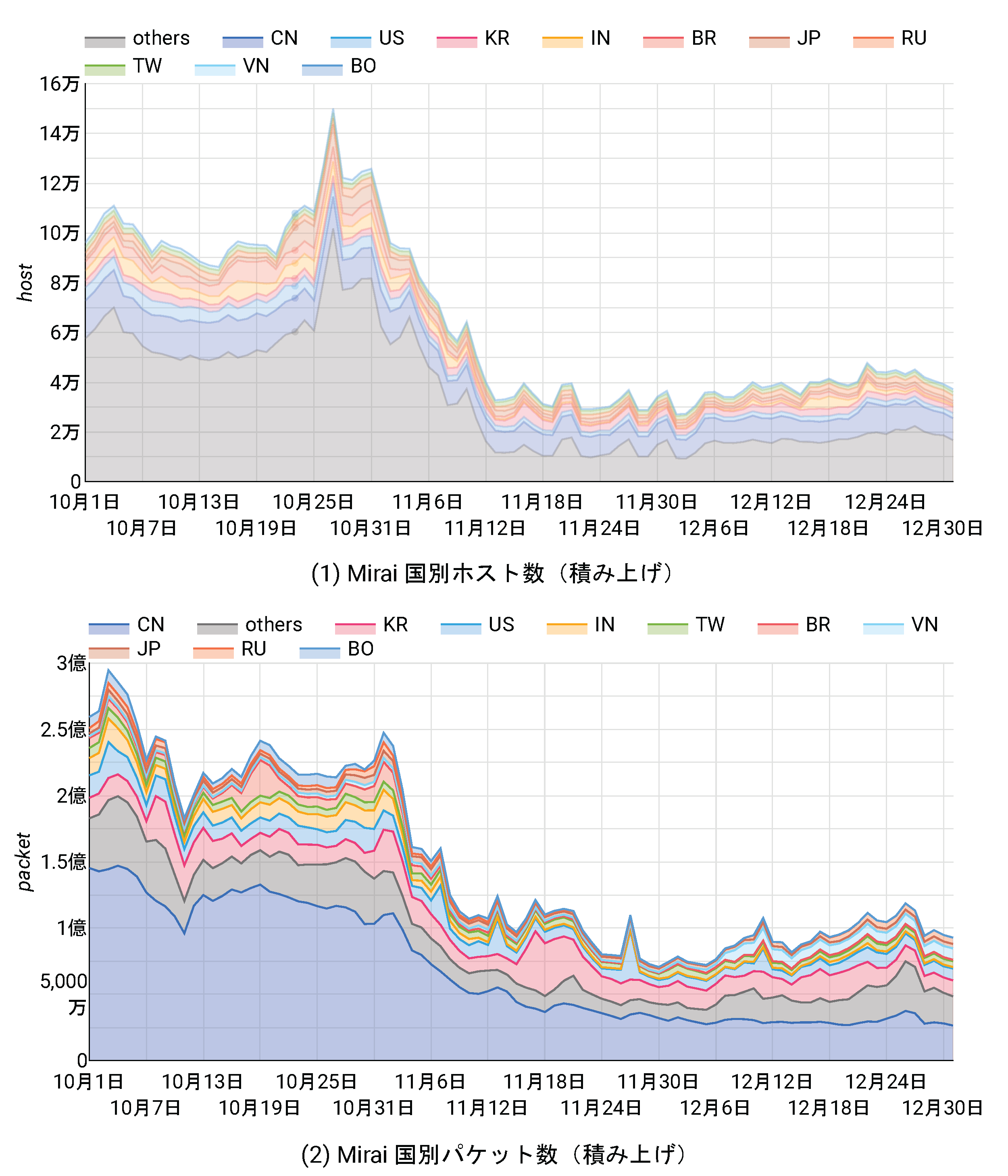

Mirai の攻撃ホスト数の推移

Mirai(亜種によるものを含む)に関連する観測パケット数が多かった上位 10 位とその他の国について,攻撃ホスト数7と Mirai の観測パケット数の日ごとの推移を図 2 に示します.

Mirai に関連する攻撃ホスト数は 1 日あたり 3 万ホストから 15 万ホスト程度で推移しました.前四半期から引き続き,others に含まれるベネズエラ(最大で 1 日に約 3 万 2 千ホスト観測)やエジプト(最大で 1 日に約 4 万 8 千ホスト観測)のホストが多く観測されています.others に含まれる国では,ホスト数に対して観測された Mirai パケット数は少数で,IP アドレスの変動が起こっていた可能性があります.

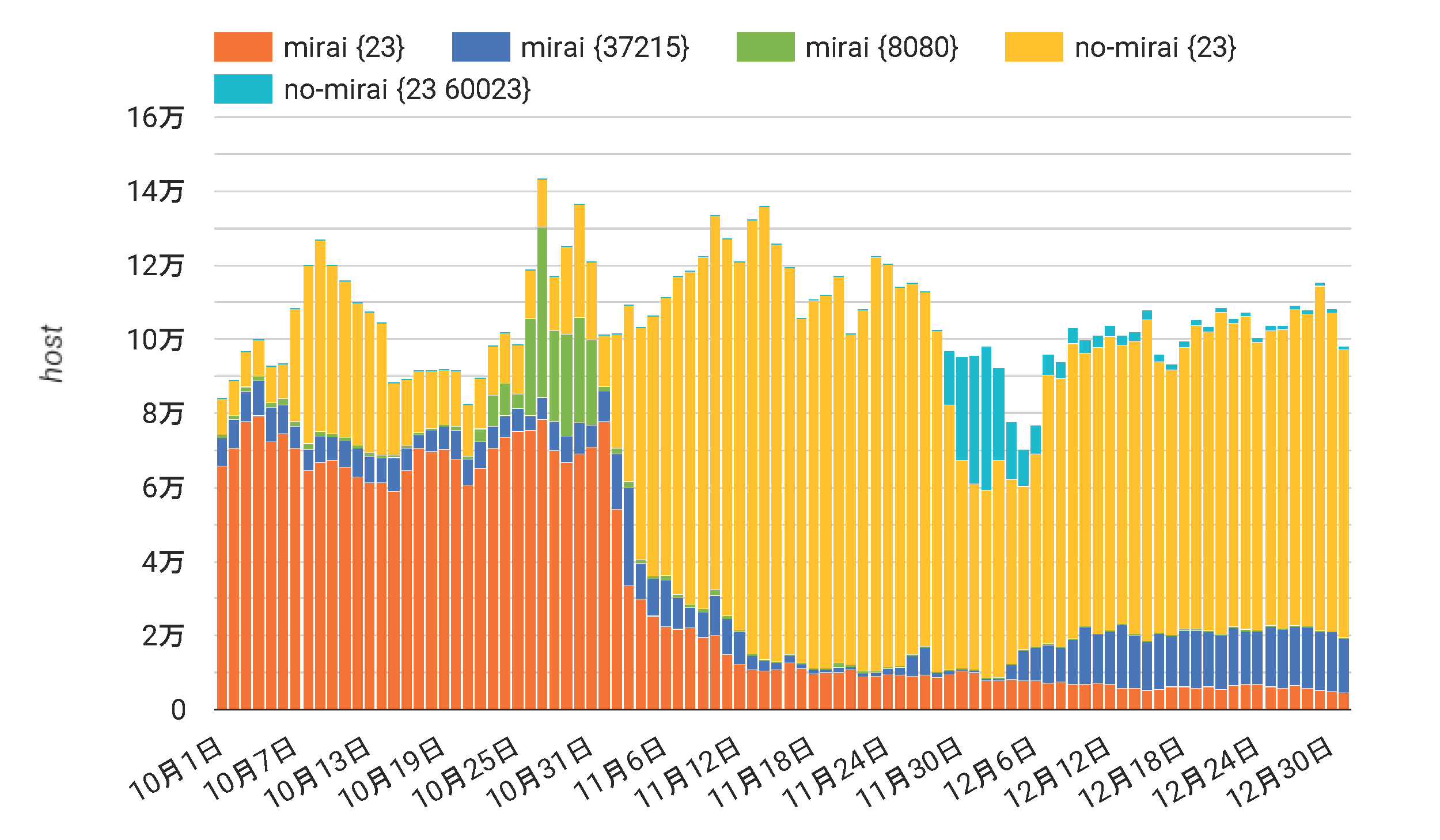

10 月下旬頃からはホスト数が大きく減少しました.調査の結果,この時期にMiraiの特徴を持たない {23}(TCP)ポートセット宛てのスキャンが増加しため,Mirai に関連する攻撃ホスト数が見かけ上減少していたことが分かりました.Mirai の特徴を持つ(mirai)スキャンと Mirai の特徴を持たないスキャン(no-mirai) の送信元ホスト数が多かった特徴的なポートセットの送信元ホスト数を図 3 に示します.12月頭頃には同じく Mirai の特徴を持たない {23 60023}(どちらもTCP)宛てのスキャンの増加も観測されました.この Mirai の特徴を持たないスキャンは IoT 機器に感染するマルウェアである InfectedSlurs ボット8 9によるものと考えられます.NICTER では 2022 年からこのボットの活動を観測しており, InfectedSlurs ボットの検体を追跡調査した結果,Miraiの特徴を持たないパケットでスキャン(no-mirai {23},no-mirai {23 60023})をする検体や,スキャン機能自体が削除された検体等,InfectedSlurs のスキャン機能が変化する様子を確認しています.

Mirai に関連するパケット数は 1 日あたり 7,000 万から 3 億パケット程度で推移しました.9 月後半から増加していた中国のホストからのパケットは,10月以降徐々に減少しました.前述の通り,中国でも InfectedSlurs ボットの感染が広がったことで,見かけ上減少したものと考えられます.

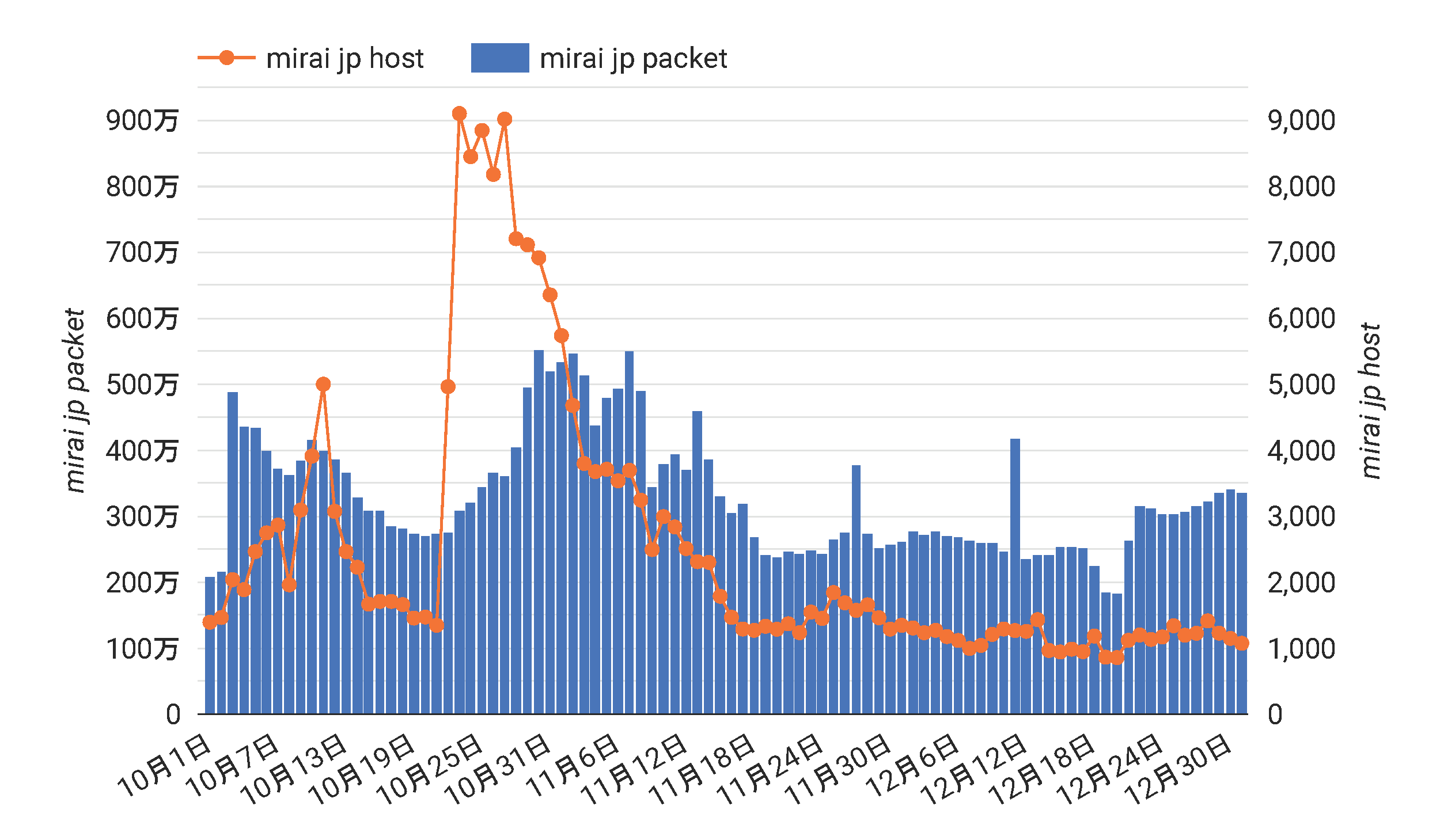

図 4 には,日本の Mirai に関連する送信元ホスト数と観測パケット数のグラフを示します.

10 月 11 日頃,および,10 月 22日頃からのホスト数の増加は, {23}(TCP)ポートセット宛てのスキャンの送信元が増加したことによるものでした.これは前述の InfectedSlurs ボットによる感染拡大活動によるもので,送信元を調査したところ,以下の IoT 機器を含む複数の IoT 機器が確認されました.

• HITRON 社製 DVR/NVR 10

• FXC 社製 コンセント埋め込み型の WiFi ルータ 11

中でも,HITRON 社製の DVR/NVR の感染数が多く, 10 月 24 日に確認された Mirai 感染ホスト 8,445 のうち 1,003 で図 5 の HITRON 社製 DVR 機器のログイン画面が確認されました.HITRON 社製の DVR/NVR を安全な環境でインターネットに接続して攻撃を観測したところ,Akamai SIRT の報告と同様の攻撃が確認されました 12.

また,マルウェア検体のダウンロードサーバに配置されていたファイル等の情報から,上の 2 機種の他にも次のメーカの機器が InfectedSlurs の感染対象になっていたと考えられます.

Logitec / Wavlink /NetLink / GoCloud OS / NETIS/ FocusH&S / Rifatron / VIOSTOR / HUNT / AVTECH / Lilin / seaGate / Buffalo / Rucks / ruijie

詳細については NICTER 観測レポート2023 13 で報告していますので,そちらも参照してください.

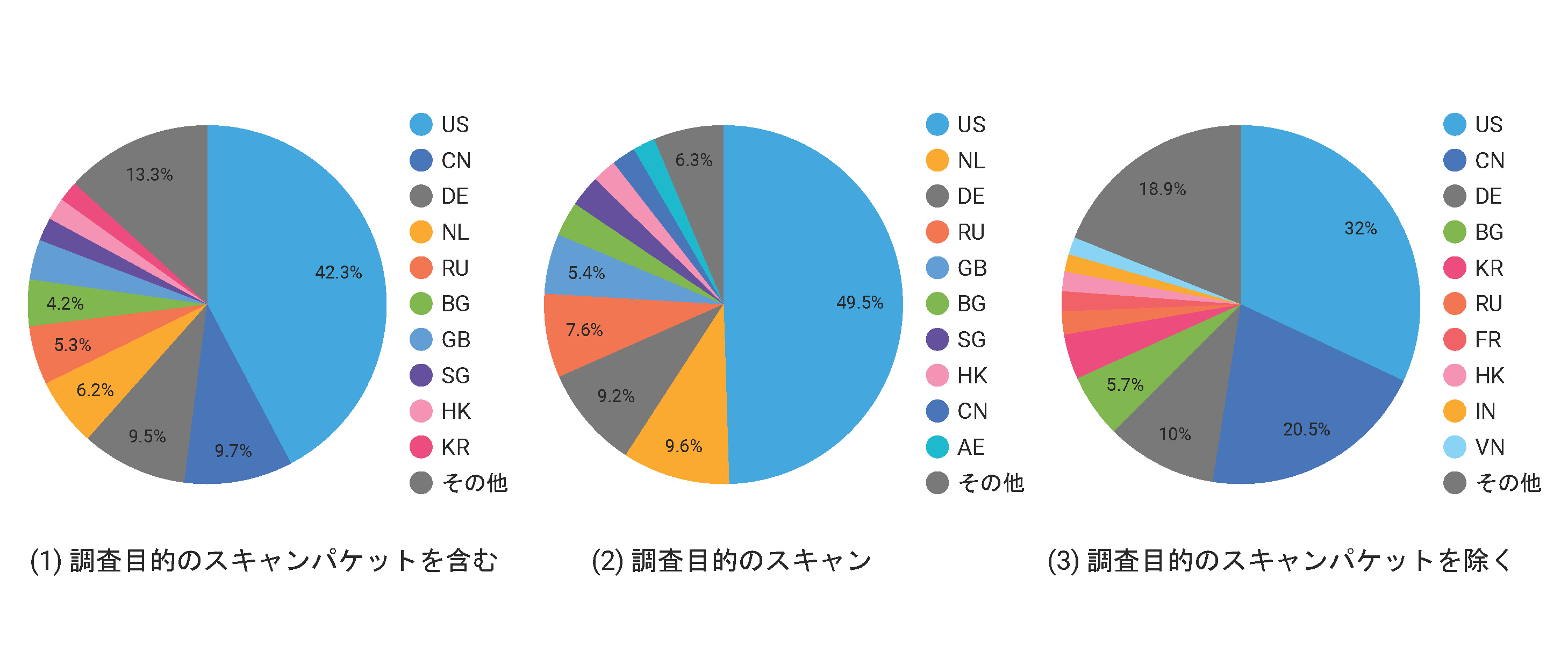

調査スキャナについて

表 2 に調査スキャナ14についての統計値を示します.帰属や目的が明らかなスキャン組織と,調査を行っていることは明らかである一方帰属は分からないグレーな調査スキャン組織を分けて分析していくために,2023 年からは,帰属や目的が明らかなスキャン組織2を判定した後に,NICTER 大規模調査スキャナの判定3を行っています.

今四半期,表 2 の a に示した 目的が明らかなスキャン組織は 69 確認され,それらの組織に属する IP アドレスは 7,170 確認されました15.今四半期は調査スキャナによるパケットが全体に占める割合が前四半期からは減少し,約 45.5 % でした.第 1 四半期,第 2 四半期からは増加しており,調査スキャンパケットの増加傾向が続いています.

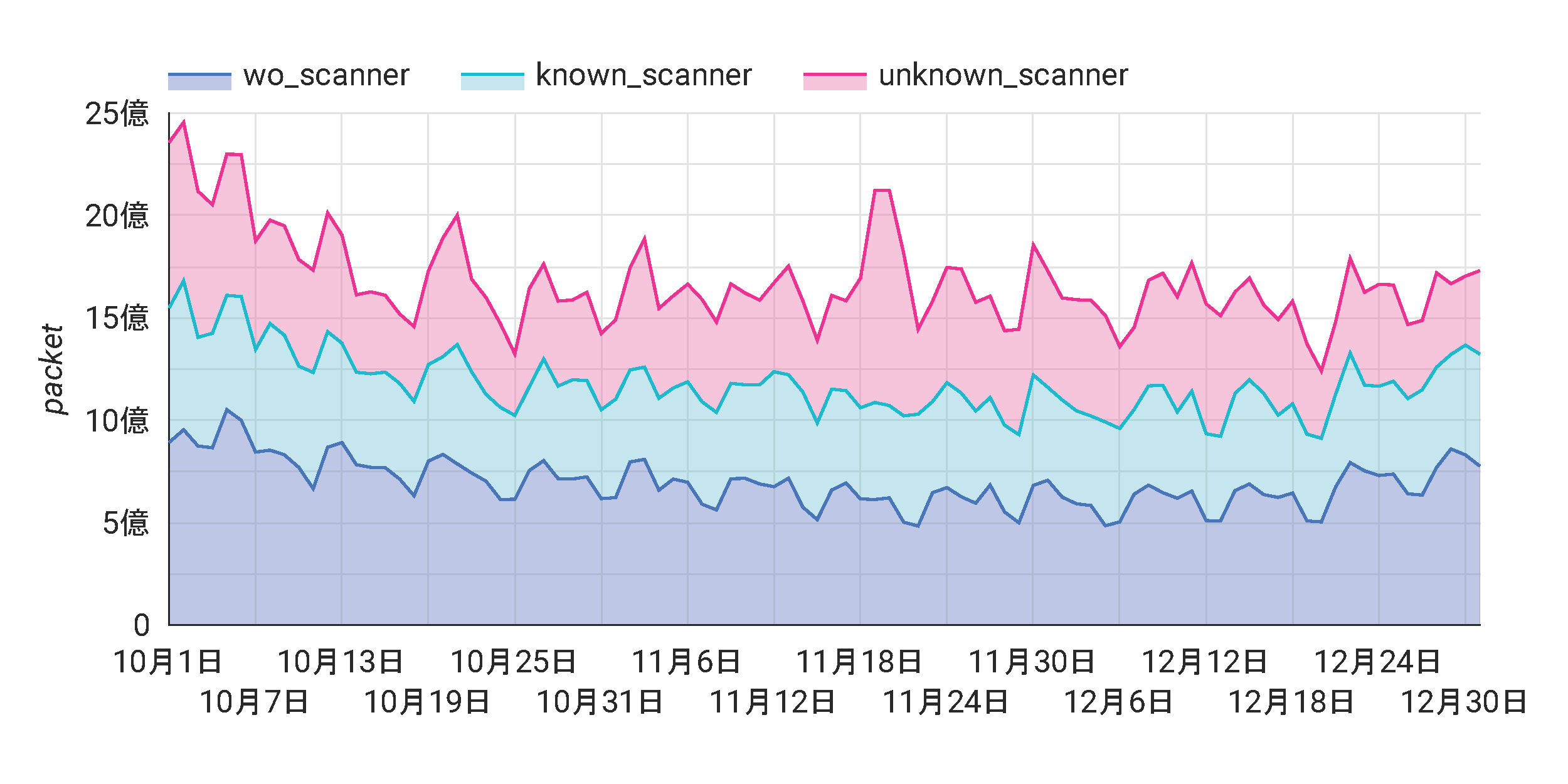

図 6 に総観測パケットから調査目的のパケットを除いたパケット(wo_scanner),組織が判明した調査スキャナによる調査目的のスキャンパケット(known_scanner),組織が判明していない調査目的のスキャンパケット(unknown_scanner)について,日毎のパケット数の推移を示した積み上げグラフを示します.総観測パケットから調査目的のスキャンパケットを除いたパケット数(図 6 に青色で示した面,wo_scanner)がマルウェアや DDoS 攻撃の跳ね返り等によって送られたパケット数の実態値で,概ね 1 日 5 億から 10.5 億パケット程度で推移しました.

known_scanner で最も多くのパケットを送信していた組織は,Censys16で,315 のIP から約 122 億パケット観測しました(前四半期は 310 IP,約 111 億パケット).続いて,Stretchoid17 (1,780 IP,約 79 億パケット),Palo Alto Networks (Cortex-Xpanse)18(482 IP,約 64 億パケット)の順に多く観測しました.

2023 年 1 年間に観測された調査スキャナについては,NICTER 観測レポート2023 13 で詳しく報告していますので,そちらもご参照ください.

宛先ポート別パケット数

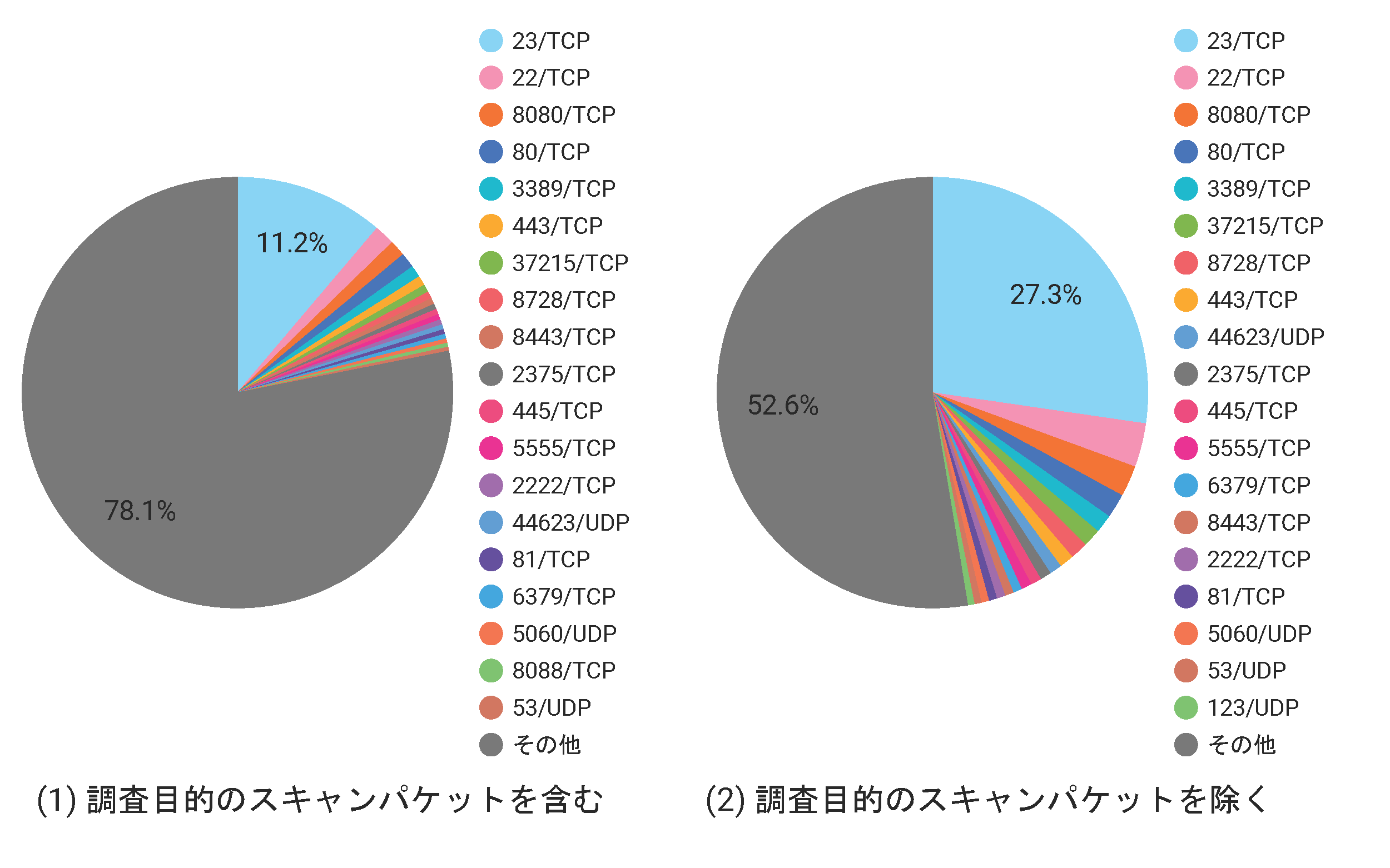

図 7 に 3 ヶ月間で観測されたすべてのパケット(TCP,および,UDP)を宛先ポート番号別に集計して,観測パケット数が多かった上位 19 位とその他の割合を示します.

調査目的のスキャンパケットを除くと,23/TCP(telnet)宛てのパケットが引き続き最も多く観測され,今四半期は調査目的のスキャンパケットを除いた総観測パケット数の約 27.3% を占めました(2023 年第 1 四半期 29.8%,2023 年第 2 四半期 27.1%,2023 年第 3 四半期 24.1%).Mirai の攻撃ホスト数の推移で報告した通り,{23} (TCP)ポートセット宛てにスキャンをする Mirai および InfectedSlurs ボット の活動が活発でした.

また,HUAWEI 製のルータの管理画面が動作している 37215/TCP 宛てが 6 番目に多く観測されました.このサービスでは 2017 年にコマンドインジェクションの脆弱性が報告されています 19, 20 .2017 年に公開された脆弱性ですが,その後攻撃コードが Mirai 亜種に組み込まれ 21 ,現在でも複数のマルウェアで悪用されています.NICTER のハニーポットでも,この脆弱性を悪用した攻撃を多数観測しています.

44623/UDP は 日毎のパケット数とユニークホスト数の推移 で説明した通り,特定の中国のホストからの継続的なパケットにより,多数観測されました.

国別パケット数

図 8 に 3 ヶ月間で観測されたすべてのパケットを送信元の国別に集計して,観測パケット数が多かった上位 10 位とその割合を示します.前四半期から大きな変化は見られませんでした.

おわりに

本ブログでは,2023 年第 4 四半期のダークネット観測網で観測したパケットの観測統計を紹介しました.年間を通して,調査スキャナによる調査スキャンが多く観測されています.インターネットに接続しているサーバ,PC,IoT 機器は第 3 者に把握されている状態にあります.インターネットに公開する必要のないものは非公開とする,適切なアクセスコントロールを行うといった対策が一層求められています.

2023 年に観測された事象については,NICTER 観測レポート2023 にまとめて報告しています.そちらも合わせてご参照ください.

-

総観測パケット数は NICTER で観測しているダークネットの範囲に届いたパケットの個数を示すものであり,日本全体や政府機関に対する攻撃件数ではない.なお数値はブログ作成時点のデータベースの値に基づくが,集計後にデータベースの再構築等が行われ数値が増減することがある ↩︎

-

目的が明らかなスキャン組織の判定基準:ある調査機関・大学・組織で調査や研究を目的としたスキャンを行っていることが Web サイトなどから明らかで,スキャン元の IP アドレスが公開されているか,PTR レコードなどで帰属が確認できた場合に,この IP アドレスを調査スキャナと判定する ↩︎

-

NICTER の大規模スキャナの判定基準:ある1日における1つの IP アドレスからのパケット(TCP SYN と UDP のみ)について,宛先ポート番号のユニーク数が 30 以上,総パケット数が 30 万パケット以上の場合に,この IP アドレスを大規模スキャナと判定する ↩︎

-

SANS Internet Storm Center, DShield API:/api/threatcategory/research ↩︎

-

GreyNoise, 10.05.2022, A week in the life of a GreyNoise Sensor: The benign view ↩︎

-

paloalto NETWORKS LIVE community, 2023-10-21 , Secshow.net ↩︎

-

TCP ヘッダのシーケンス番号と宛先 IP アドレスが同じで,送信元ポート番号が 1024 よりも大きいという特徴を持った TCP SYN パケットを送信しているホストの数.ただし,この特徴を持たない TCP SYN パケットを送信する Mirai 亜種も観測されている ↩︎

-

Akamai SIRT, 2023-11-21, InfectedSlurs Botnet Spreads Mirai via Zero-Days ↩︎

-

IIJ-SECT, 2023-12-20, Mirai 亜種 InfectedSlurs の活動状況 ↩︎

-

JVN, 2024-01-31, JVNVU#93639653 複数のHitron Systems製デジタルビデオレコーダにおける不適切な入力確認の脆弱性 ↩︎

-

Future X Communications, 2023-12-06, AE1021/AE1021PEのファームウェア 2.0.10 公開のお知らせ ↩︎

-

Akamai SIRT, 2024-01-30, Actively Exploited Vulnerability in Hitron DVRs: Fixed, Patches Available ↩︎

-

NICT サイバーセキュリティ研究所 サイバーセキュリティネクサス, 2024-02-13, NICTER観測レポート2023 ↩︎

-

目的が明らかなスキャン組織2の IP アドレス,および,NICTER の大規模スキャナの判定基準3を満たした IP アドレスを調査スキャナと判定する ↩︎

-

これらの IP アドレスは SANS Internet Storm Center4 や GreyNoise5 で調査スキャナと判定されている IP アドレスを参考に,我々の調査によって組織への帰属が確認できた IP アドレス, NICTER 観測データの調査・分析の過程で判明した調査組織の IP アドレスから構成されています.SANS Internet Storm Center や GreyNoise で調査スキャナと判定されている IP アドレスは必ずしも最新の情報とは限らず,既に IP アドレスが変わっているものや,判定の理由が明らかではないものが相当数含まれていることに注意が必要です. ↩︎

-

CVE-2017-17215, 2018-03-20, NIST: NATIONAL VULNERABILITY DATABASE, CVE-2017-17215 ↩︎

-

HUAWEI, 2017-11-30, Security Notice - Statement on Remote Code Execution Vulnerability in Huawei HG532 Product ↩︎

-

Fortinet, 2017-12-12, Rise of One More Mirai Worm Variant ↩︎