はじめに

NICTのライブネットチームでは、NICTが管理するネットワークに届く攻撃通信やメールアドレス宛に届く不審ファイルの分析など、日々のSOCオペレーションを行っています。これまでもArkimeを使ったセキュリティオペレーションの手法1やフィッシングメールのターゲットの傾向分析2、Emotetの観測状況3 4などをブログで紹介してきました。今回はNICTに届いたメールに添付された不審なファイルの分析に焦点を当てて、NICTで利用している環境を紹介します。

不審ファイル分析環境

不審ファイルを分析する目的は組織によって様々ですが、NICTでは以下の点を目的に分析しています。

-

組織内に届く不審メールやファイルを把握し、従業員へ注意喚起を実施する

-

不審ファイル実行時に発生する通信を確認して対応する

- 事前対応:FWなどで通信先をブロックする

- 事後対応:インシデント発生時にプロキシログなどを確認して感染端末を特定する

-

マルウェアの機能や挙動を分析し、感染目的を理解してフォレンジックなどに役立てる

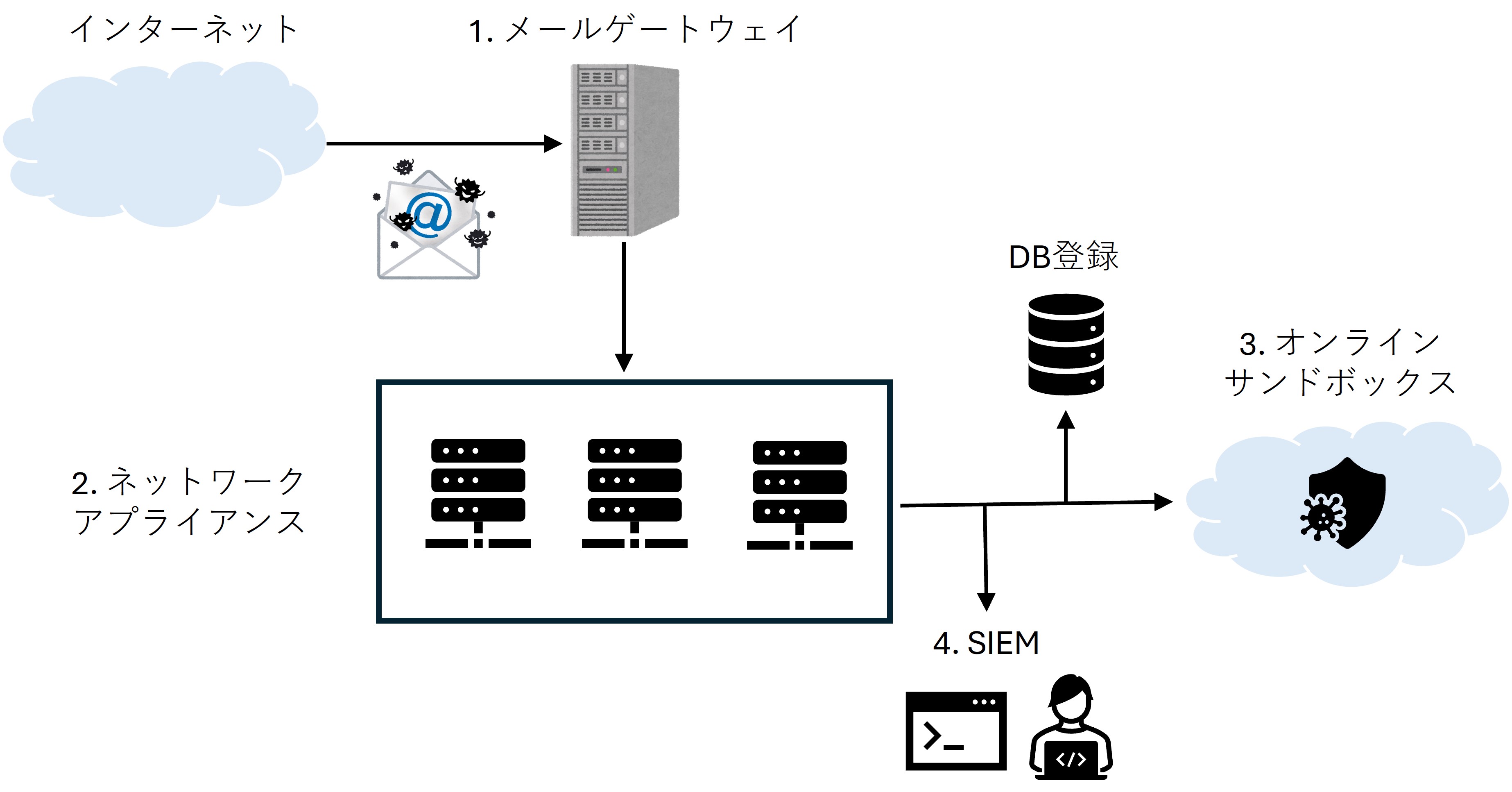

NICTの不審ファイルを分析する環境構成を図1に示します。様々な製品を組み合わせて分析を行っており、1.メールゲートウェイ、2.ネットワークアプライアンス、3.オンラインサンドボックスなどで検知・分析を行い、4.SIEMに集約してアナリストによる調査を行っています。それぞれの環境の説明は以下の通りです。

- メールゲートウェイ

- 不審ファイル対策、メール誤送信対策、送信ドメイン認証(SPF / DKIM / DMARC)など、リアルタイムにメールのフィルタリングを行う製品

- ネットワークアプライアンス

- メールに添付された不審ファイルの無害化や不審な通信の検知を行う製品

- サンドボックスで不審ファイルを実行させて挙動を確認可能

- オンラインサンドボックス

- 不審ファイル実行時に確認されるプロセス情報やネットワークキャプチャやメモリダンプなど、アナリストが解析する際の補助となる製品

- SIEM(Security Information and Event Management)

- ネットワーク(FWやプロキシ)やアプライアンス、エンドポイントなどのログを集約して、脅威の検出、分析、可視化、通知を行う単一のセキュリティ管理システム

外部から届いた不審ファイルは、まず 1. メールゲートウェイでリアルタイムにフィルタリングが実施されます。メールゲートウェイで多くの不審ファイルがスキャンされ、悪性度の高いファイルが無害化された状態でメールが送信されます。次に、1. メールゲートウェイで検知されなかったものが 2. ネットワークアプライアンスにて分析され、各ベンダーが持つシグネチャルールやサンドボックス環境での実行時の挙動を元に不審ファイルが検知されます。 2.ネットワークアプライアンスで悪性判定されたファイルは、マルウェアのファミリ判定やプロセス、レジストリなど詳細な情報を取得するために、自動的に 3.オンラインサンドボックスへアップロードされ分析されます。これらのオンラインサンドボックスによる分析結果は、オンランサンドボックスでの分析結果と共に専用のDBに自動的に保存し参照できるようにしています。

また、件名や本文が日本語のメールや新たに確認されたマルウェアファミリなど、特徴的なファイルに関しては、攻撃者の組織侵入後の詳細な挙動をリアルタイムに把握することができる環境であるサイバー攻撃誘引基盤“STARDUST”に投入し、長期観測を実施して攻撃者の活動の実態把握を目指して分析を行っています。エンドポイント製品のアラートやアプライアンスで検知された悪性通信関連のアラートもSIEMに集約されて分析を実施していますが、本ブログでは、NICTに届いたメールに添付された不審なファイルの分析に焦点を当てて紹介します。次の章からは、それぞれの環境で不審ファイルを分析した例を説明します。

メールゲートウェイで検知された不審ファイルの分析

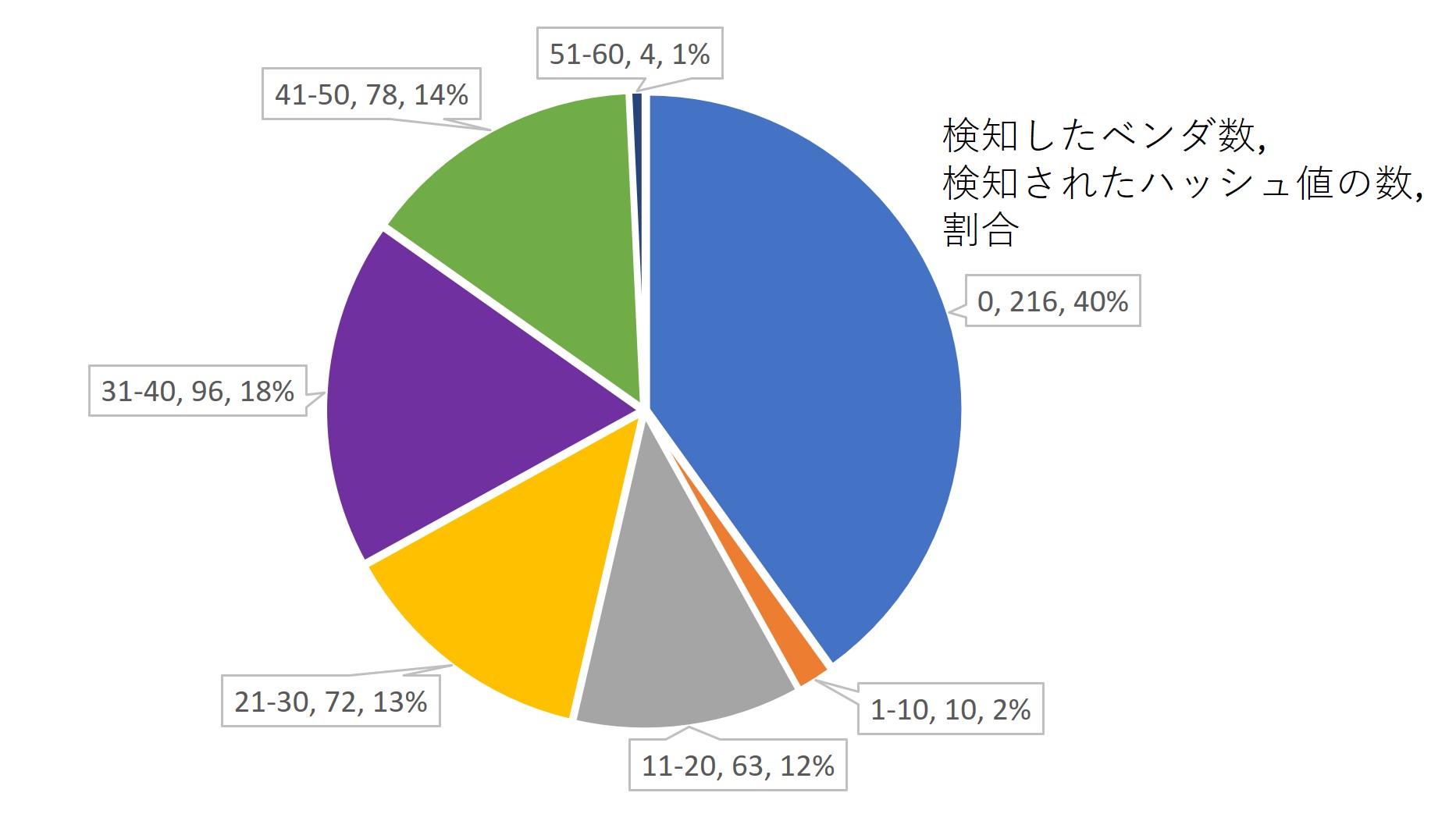

まず初めに、2023年11月の1ヶ月間にメールゲートウェイで検知されたファイルの悪性度をVirusTotalで確認しました。期間中にNICTに届いたメールの総数は979,024件で、その中でメールゲートウェイにより検知されたメールが183,793件、その中で添付ファイルが悪性判定された件数は5,149件でした。ハッシュ値に基づき重複を排除したユニーク数は539件であり、2023年12月11日時点でVirusTotalにて検索して集計した検知したベンダー数と検知されたハッシュ値の数を図2に示します。VirusTotalで検知されなかったファイルは青の部分で全体の40%(539件中216件)であることが分かります。内訳としては、212件はVirusTotalにファイルがアップロードされておらずハッシュ値からは判定がされなかったファイルで、4件が検知したベンダー数が0件で悪性判定されていないファイルでした。

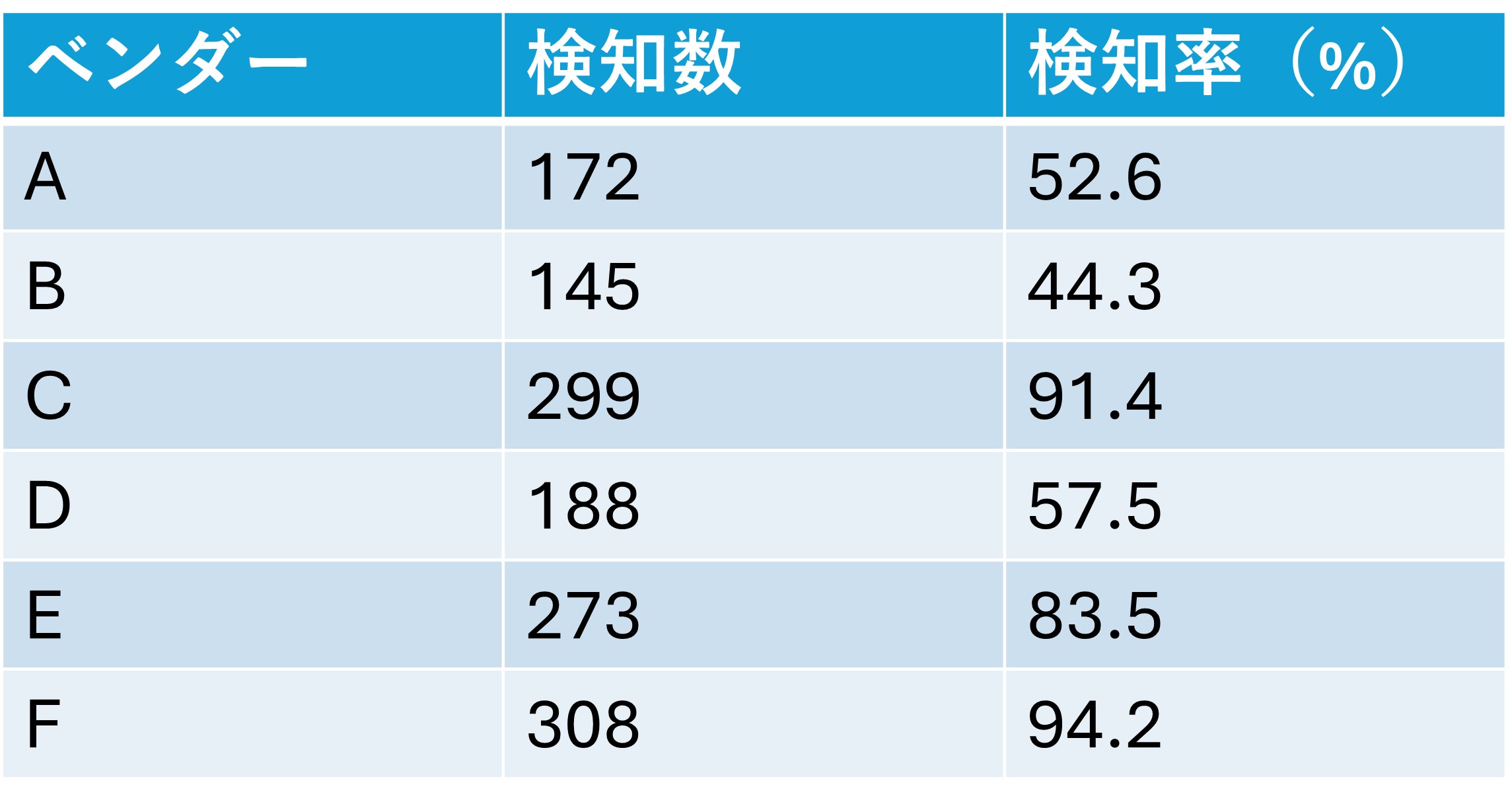

次に、ハッシュ値に基づき重複を排除したユニーク数の539ファイルからVirusTotalにファイルがアップロードされておらず検知結果を確認できなかった212ファイルを除いた327ファイルの主要ベンダーごとの検知結果を表1に示します。なお、ベンダー名は伏せてアルファベットAからFで記載しています。一番検知率が低いベンダーは44.3%で、一番検知率が高いベンダーは94.2%であり、ベンダーによって検知率に違いがあることが分かります。また、ベンダーEの検知名にはマルウェアファミリ名が含まれており、AgentTeslaと判定されていたファイルが一番多く273件中101件が検知されていました。次に、これらのAgentTeslaの可能性のあるファイルをネットワークアプライアンスとオンラインサンドボックスで分析して結果を確認します。

ネットワークアプライアンスでの不審ファイルの分析

ここでは、ネットワークアプライアンスで不審ファイルの検知結果を調査しました。本来ネットワーク型のアプライアンスは、ネットワークトラフィックに流れるメール内に含まれるファイルを抽出し、ファイルのスキャンやサンドボックス環境内で解析しますが、手動でファイルをアップロードして解析する機能も備わっているため、今回はローカルに保存したファイルをアップロードして解析を行いました。解析対象は、メールゲートウェイで検知されたファイルの中から、表1のベンダーEのVirusTotalでの検知結果にAgentTeslaの文字列が含まれた悪性度の高い可能性のある100個のファイルとなります。

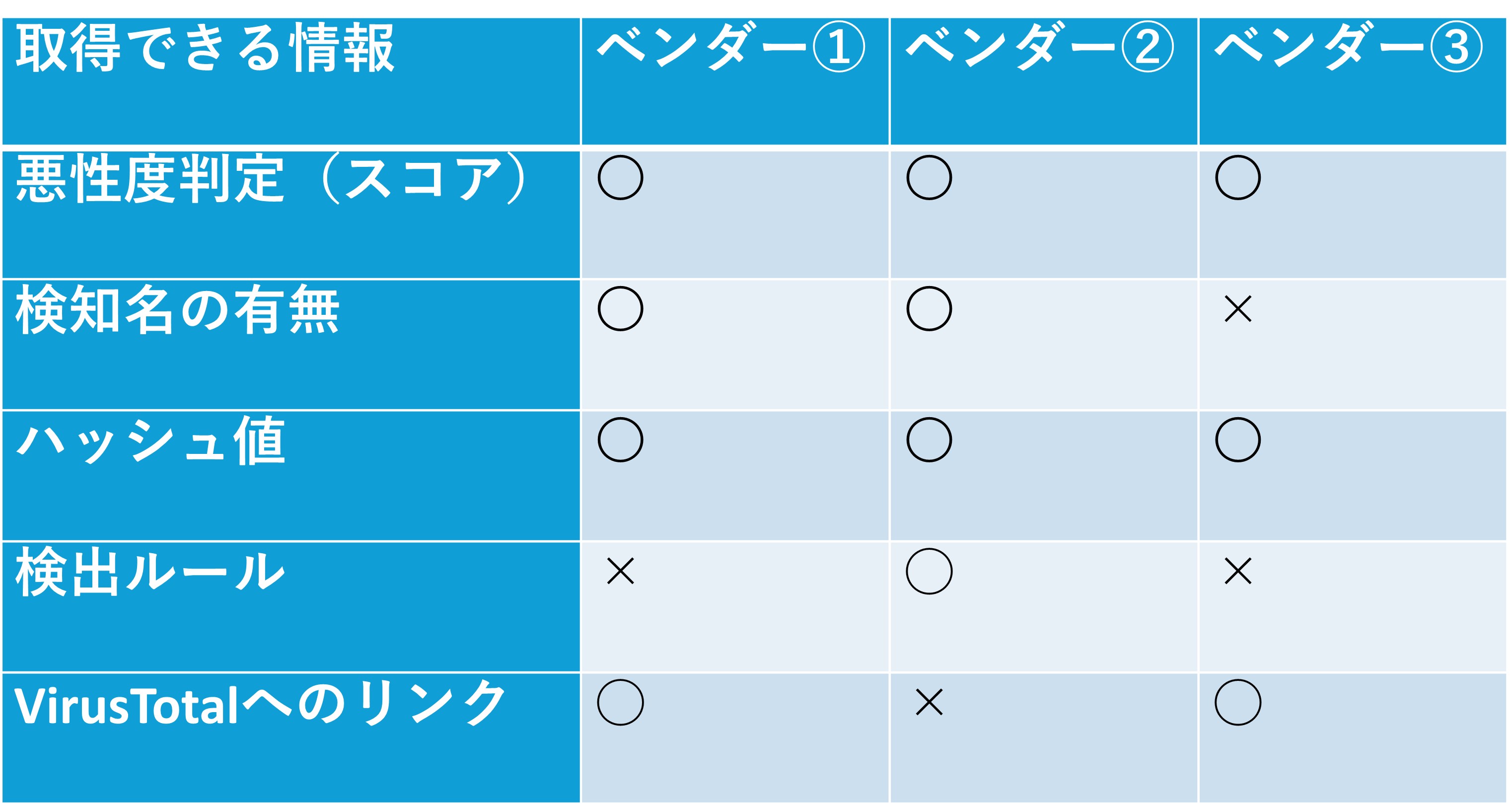

ネットワークアプライアンスで100個のファイルを分析した結果から確認できた情報を表2に示します。表1と同じくベンダー名は伏せて数字表記としています。全てのベンダーで悪性度判定と分析対象ファイルのハッシュ値を確認できましたが、悪性判定した際のベンダーが命名した検知名はベンダー①と②でのみ確認できました。また、ベンダー②では検出ルールIDが表示され、IDからベンダーの脅威情報のサイトに飛んで詳細な情報を確認することができました。ベンダー①と③では、VirusTotalへのリンクがあり、他ベンダーの検知結果を確認することができました。今回分析したネットワークアプライアンスで確認できた検知名は、ベンダーが独自に命名した検知名でTrojanやDropperなど一般的な脅威名です。悪性度判定から、優先して確認するファイルを絞り込むことができますが、マルウェアファミリの特定を行うためにはベンダー独自に命名した検知名とマルウェアファミリの紐づけを調査するか追加でファイルを分析して判定する必要があります。次に、オンラインサンドボックスを用いてマルウェアファミリの判定を行いました。

オンラインサンドボックス製品での不審ファイルの分析

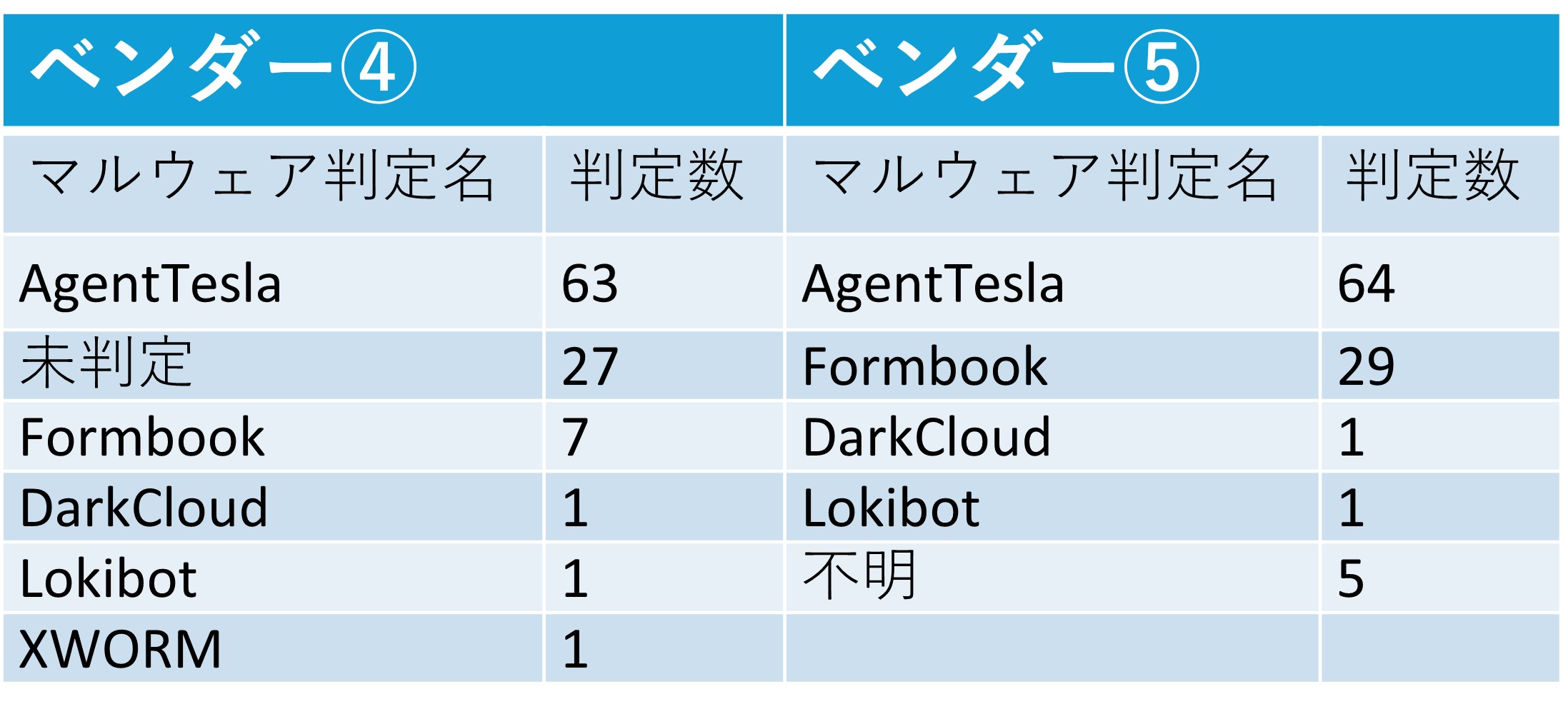

ネットワークアプライアンスで悪性判定されたファイルの検知名は確認できましたが、ベンダーごとに検知名の命名に違いがあったり一般的な脅威の検知名だったり、検知名だけを見てもマルウェアのファミリの特定には至りませんでした。ここでは、オンラインサンドボックスでファイルの分析を行い、マルウェアファミリの特定を目指しました。今回は、2つのオンラインサンドボックス(ベンダー④とベンダー⑤)で分析を行いました。分析対象は、同様に表1のベンダーEのVirusTotalでの検知結果にAgentTeslaの文字列が含まれた100個のファイルです。

表3に、ベンダー④とベンダー⑤でのマルウェアのファミリ判定結果を示します。ベンダー④の判定結果を見ると、AgentTeslaと判定されたのは100ファイル中63件で、Formbookと判定されたのは7件、マルウェアファミリを特定できなかった未判定のファイルは27件ありました。一方、ベンダー⑤はAgentTeslaが64件、Formbookが29件、未判定は5件でした。ベンダー⑤では、ベンダー④で未判定であったファイルがファミリ判定されており、AgentTesla判定した検体が1検体多く、Formbookは22検体多く判定できていました。このようにサンドボックスによって判定結果には違いがあることが分かります。また、ベンダー④でXWORMと判定されたファイルが、ベンダー⑤では不明と判定されているケースが確認されました。ベンダー⑤の分析結果を詳しく見てみると、拡張子が「.lha」のファイルを解凍できずファイル実行に失敗していたことが分かりました。

サンドボックスによって環境が異なることが原因でファイル実行に失敗するケースを確認できたため、複数のサンドボックス環境での分析や前処理でのファイル解凍後にアップロードを行うなど手法を工夫する必要があります。オンラインサンドボックスにおいても誤検知が考えられますし、耐解析機能を有するマルウェアは、サンドボックス環境上で正常な動作をしない可能性があるため、手元の環境での動的解析や静的解析を行いより詳細な分析を行う必要がある場合があります。

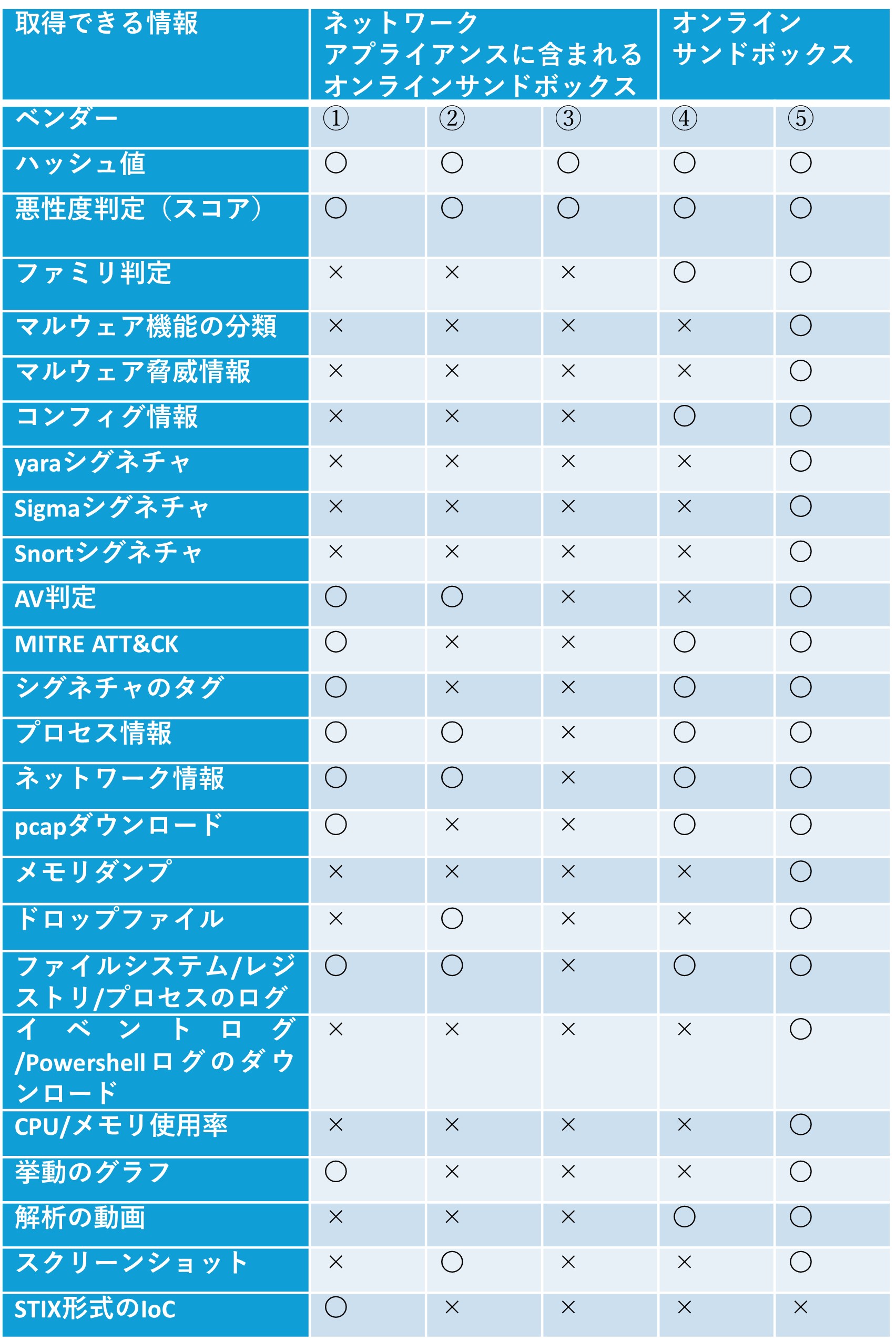

マルウェアファミリの判定以外にオンラインサンドボックスで様々な情報が確認できます。ベンダー④では、悪性度のスコアリング、マルウェアの機能、マルウェアのコンフィグファイルやMITRE ATT&CKへのマッピング、プロセス、ネットワーク情報などが確認できました。ベンダーEでは、ベンダー④と同じような情報が確認できた他に、Yara Signaturesやファイル実行時にローカルに保存されるファイルのダウンロード機能など、ベンダー④では確認できなかった情報も取得することができることがあります。これらの機能の違いはネットワークアプライアンスに含まれるサンドボックスの機能を含めて表4にまとめています。

ネットワークアプライアンスとオンラインサンドボックスの比較

これまでネットワークアプライアンスとオンラインサンドボックスのサンドボックスで不審ファイルの分析を行ってきましたが、分析結果から取得できた情報の一覧を表4に示します。一番左に取得できる情報を記載し、分析した結果から確認できた情報には〇を、確認できなかった情報には✕を記載しています。

ネットワークアプライアンスとオンラインサンドボックスとで比較すると、オンラインサンドボックスの方が取得できる情報が多いことが分かります。ネットワークサンドボックスでは、悪性度判定(スコア)は示してくれますが、マルウェアのファミリ名まで表示されず、ベンダーが独自で命名した検知名が表示されていました。また、プロセス情報やネットワーク情報は、ネットワークサンドボックスでも確認できましたが、オンラインサンドボックスの方がより詳細な結果を取得することができました。この取得できる情報の違いには、それぞれの製品の使い方が大きく関わっていると考えられます。ネットワークアプライアンスでは、ネットワークトラフィックに含まれる大量のファイルを素早く効率的に分析を行い、不審なファイルの検知や無効化、悪性度判定をして分析対象の優先度付けを行うために使用されますが、オンラインサンドボックスは、不審ファイルのマルウェア判定や実行時のプロセス情報など、不審ファイルの分類や機能を把握したい場合などに有用です。

また、マルウェアのファミリ判定にもオンラインサンドボックスが有効であることが分かります。今回はVirusTotalの結果からAgentTeslaと判定されている100検体をそれぞれの環境で分析しましたが、オンラインサンドボックスで分析することで、実際はFormbookなど別のマルウェアファミリであることが判明しました。メールゲートウェイやネットワークアプライアンスの結果からは判明しなかったマルウェアファミリを判定することで、組織内への脅威を把握することによる注意喚起の実施や深堀して調査する対象の選定に役立ちます。

終わりに

本ブログでは、NICTで利用している不審ファイルの分析環境を紹介しました。NICTでは、限られたリソースの中で分析の自動化やアラートやログをSIEMへ集約して分析を行い効率化しています。また、不審ファイルをSTARDUSTへ投入して攻撃者の動きを長期観測することで攻撃の実態解明を目指しています。日々、セキュリティオペレーションを行っている組織の方々も自組織で運用している製品の特長を把握し、何をどこまで分析する必要があるか、組織の目的に沿った分析環境の整備に少しでもこのブログが役に立てば幸いです。