はじめに

NICTER プロジェクトのダークネット観測網における 2024 年第 1 四半期(1月~3月)の観測結果を公開します.

-

2024 年第 1 四半期の観測統計

-

2024 年第 1 四半期に観測した事象について

2024年第1四半期の観測統計

総観測パケット数

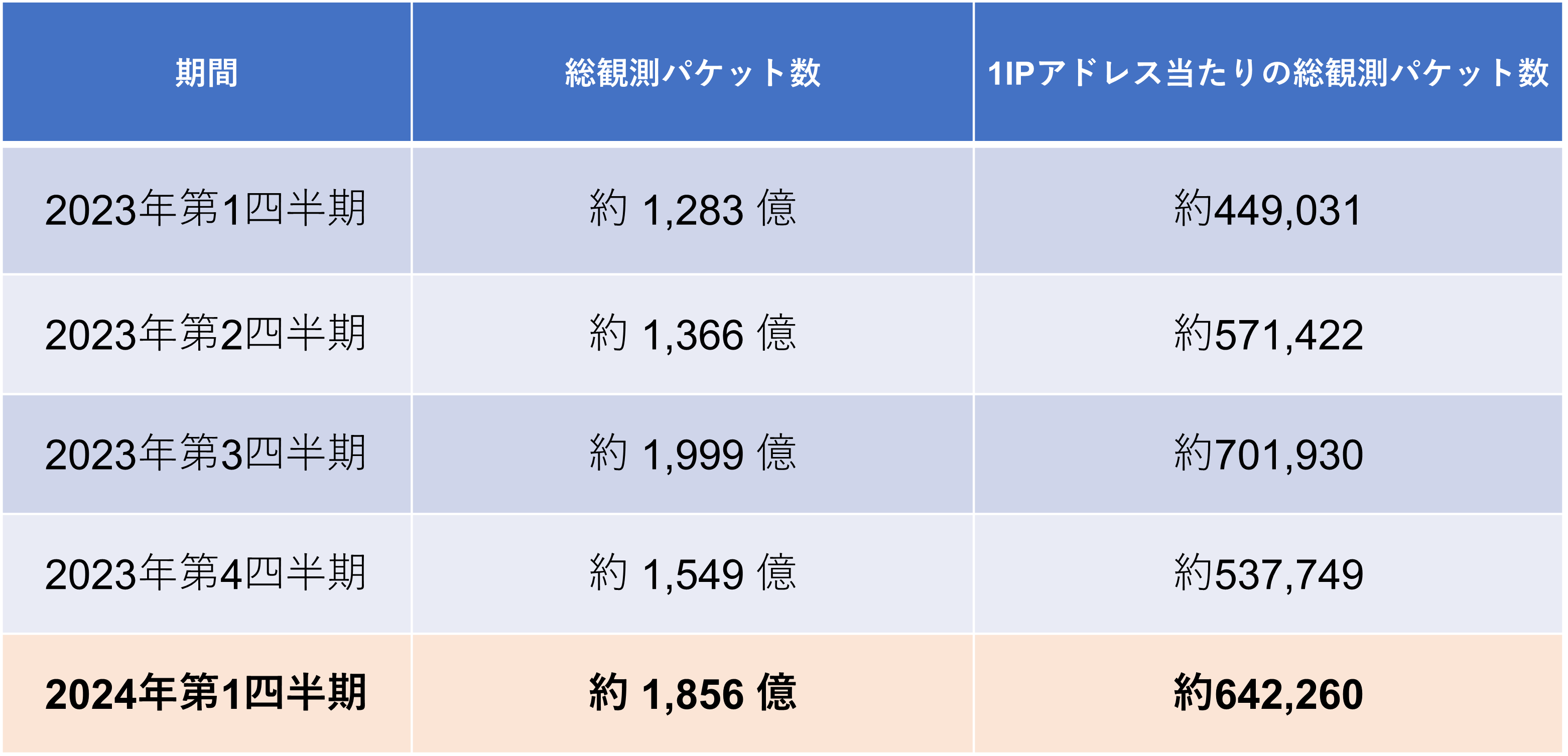

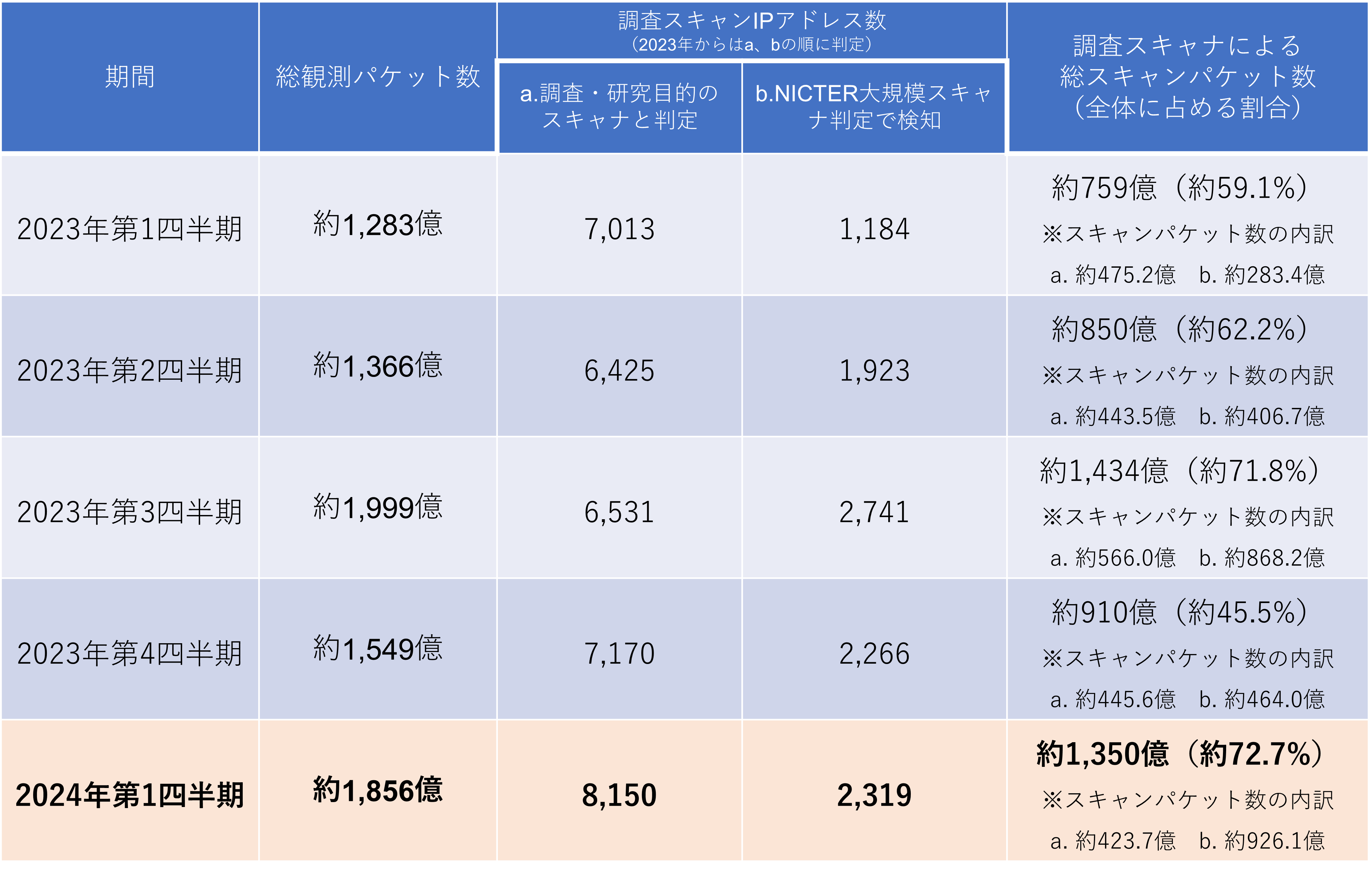

表 1 に総観測パケット数の統計値を示します1.

2024 年第 1 四半期の 1 IP アドレス当たりの総観測パケット数(総観測パケット数を観測 IP アドレス数で正規化した値)は 2023 年第 4 四半期と比較すると増加しました.

日毎のパケット数とユニークホスト数の推移

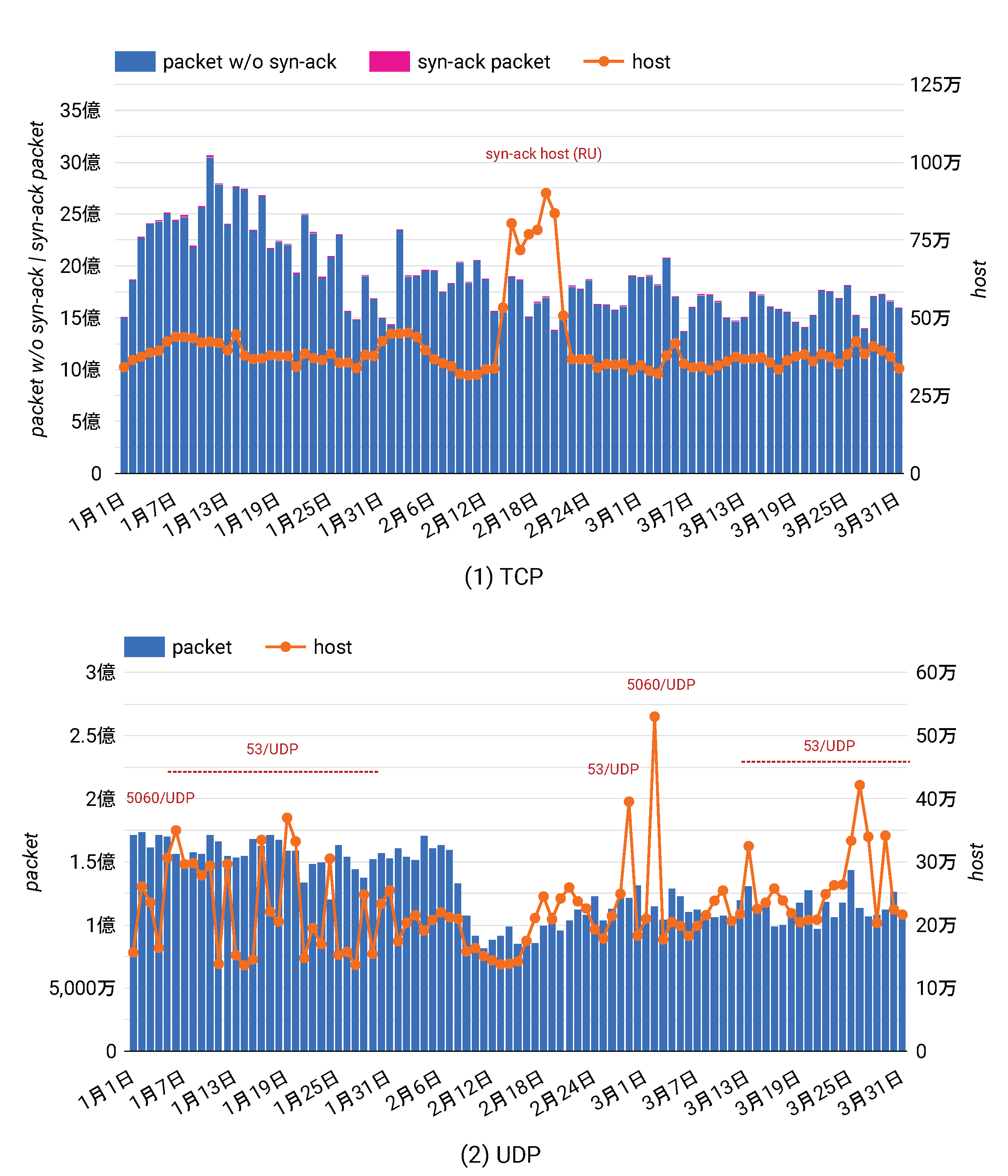

図 1 に日毎の観測パケット数,ユニークホスト数の推移を示します.

全体的には SYN-ACK パケット数の大きなピークは見られませんでしたが,2月中旬頃にロシアの大量の IP アドレスからの SYN-ACK パケットを観測しました.この事象については,ロシアの大量のホストからのバックスキャッタの観測で説明します.

1 月頭および 3 月頭の UDP ホスト数の急増は主に日本からの 5060/UDP 宛てのパケットを送信するホスト数が増加したことによるものでした.5060/UDP 宛てのパケットのペイロードを調査したところ,特定の電話番号が含まれた SIP の応答メッセージが確認されました.DoS 攻撃や有料サービスへの課金を狙った攻撃が NICTER のダークネット観測網のアドレスに偽装されたことで観測された可能性があります.

前四半期から引き続き,53/UDP 宛てのパケットを送信する日本国内のホスト数の急増が度々観測されました.IP アドレスの詐称による隠れオープンリゾルバの調査が行われていたと考えられます6.

IoT マルウェアの攻撃ホスト数の推移

世界と日本のそれぞれについて,IoT マルウェアの攻撃ホスト数の推移を説明します.

IoT マルウェアの攻撃ホスト数の推移(世界)

2023 年 10 月下旬頃から,これまで多く観測されていたMirai(亜種によるものを含む)7に関連する攻撃ホスト数が大きく減少し,代わりに,Mirai の特徴を持たない {23}(TCP)ポートセット宛てのスキャンを行う InfectedSlurs(TBOT) 8 9 10 の感染活動が観測されるようになりました.今四半期も InfectedSlurs に関連すると思われる攻撃ホストが多く観測されました.以下,Mirai と InfectedSlurs に分けて説明します.

Mirai の攻撃ホスト数の推移(世界)

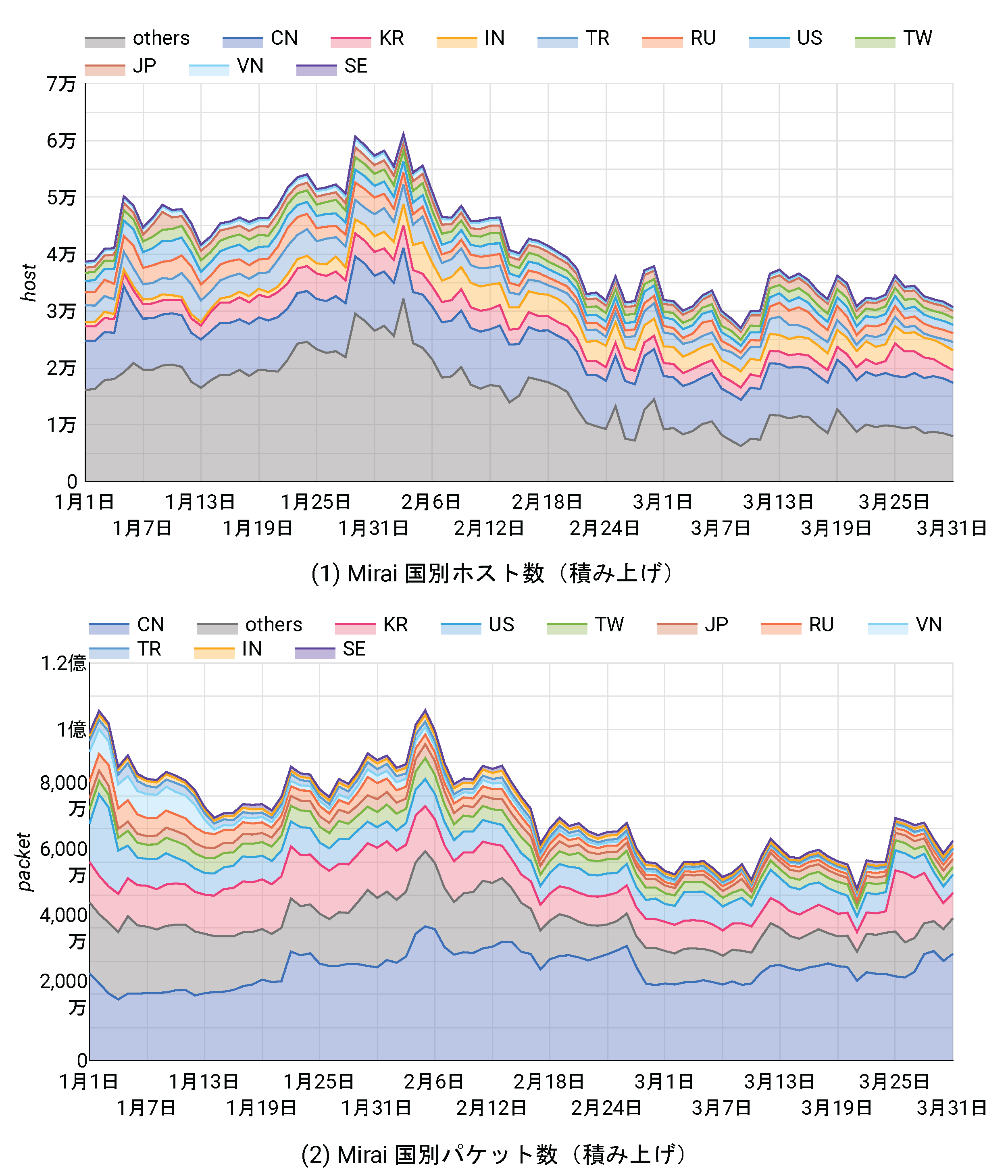

Mirai(亜種によるものを含む)に関連する観測パケット数が多かった上位 10 位とその他の国について,攻撃ホスト数と Mirai の観測パケット数の日ごとの推移を図 2 に示します.

Mirai に関連する攻撃ホスト数は 1 日あたり 3 万ホストから 6 万ホスト程度で推移しました.前四半期から引き続き,others に含まれるエジプト(最大で 1 日に約 1 万 8 千ホスト観測,ホスト数に対して観測された Mirai パケット数は少数で,IP アドレス変動の影響によると思われるもの)のホストが多く観測されました.

Mirai に関連するパケット数は 1 日あたり 5,000 万から 1 億パケット程度で推移しました.前四半期から引き続き減少しました.

InfectedSlurs の攻撃ホスト数の推移(世界)

NICTER での InfectedSlurs ボットの検体解析では,これまでに,Miraiの特徴を持たないパケットでスキャン(no-mirai {23},no-mirai {23 60023})をする検体や,スキャン機能自体が削除された検体等が確認されています.今四半期は主に,no-mirai {23} のスキャンを行う InfectedSlurs ボットに関連するホストが多く観測されました.

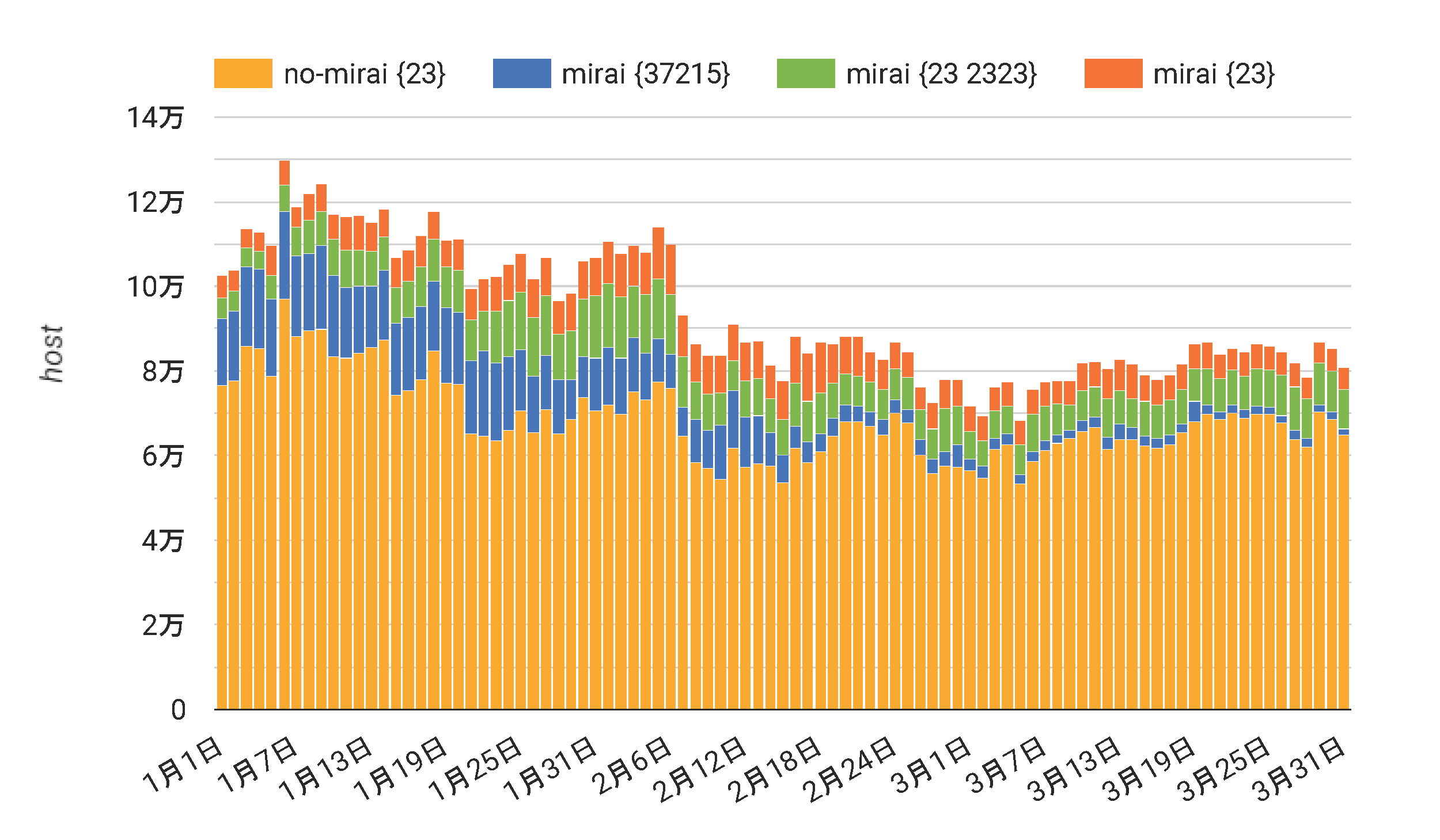

no-mirai {23} (主にInfectedSlurs)と Mirai のうち多く観測されたポートセットの観測ホスト数の日ごとの推移を図 3 に示します.no-mirai {23} は 2023 年以前から 1 日あたり1 万ホスト程度観測されていましたが,InfectedSlurs の感染活動が活発になった2023 年 10 月下旬以降は,多い日には 1 日に 10 万ホスト以上観測されるようになっており,今四半期も 1 日あたり 5 万~10 万ホスト観測されました.送信元の国は,中国,メキシコ,インド,ブラジル,アメリカ,ベネズエラ,日本,韓国などが多く観測されています.

IoT マルウェアの攻撃ホスト数の推移(日本)

日本においても,InfectedSlurs に関連すると思われる攻撃ホストが Mirai に関連する攻撃ホストよりも多く観測される状況が継続しています.以下,Mirai と InfectedSlurs に分けて説明します.

Mirai の攻撃ホスト数の推移(日本)

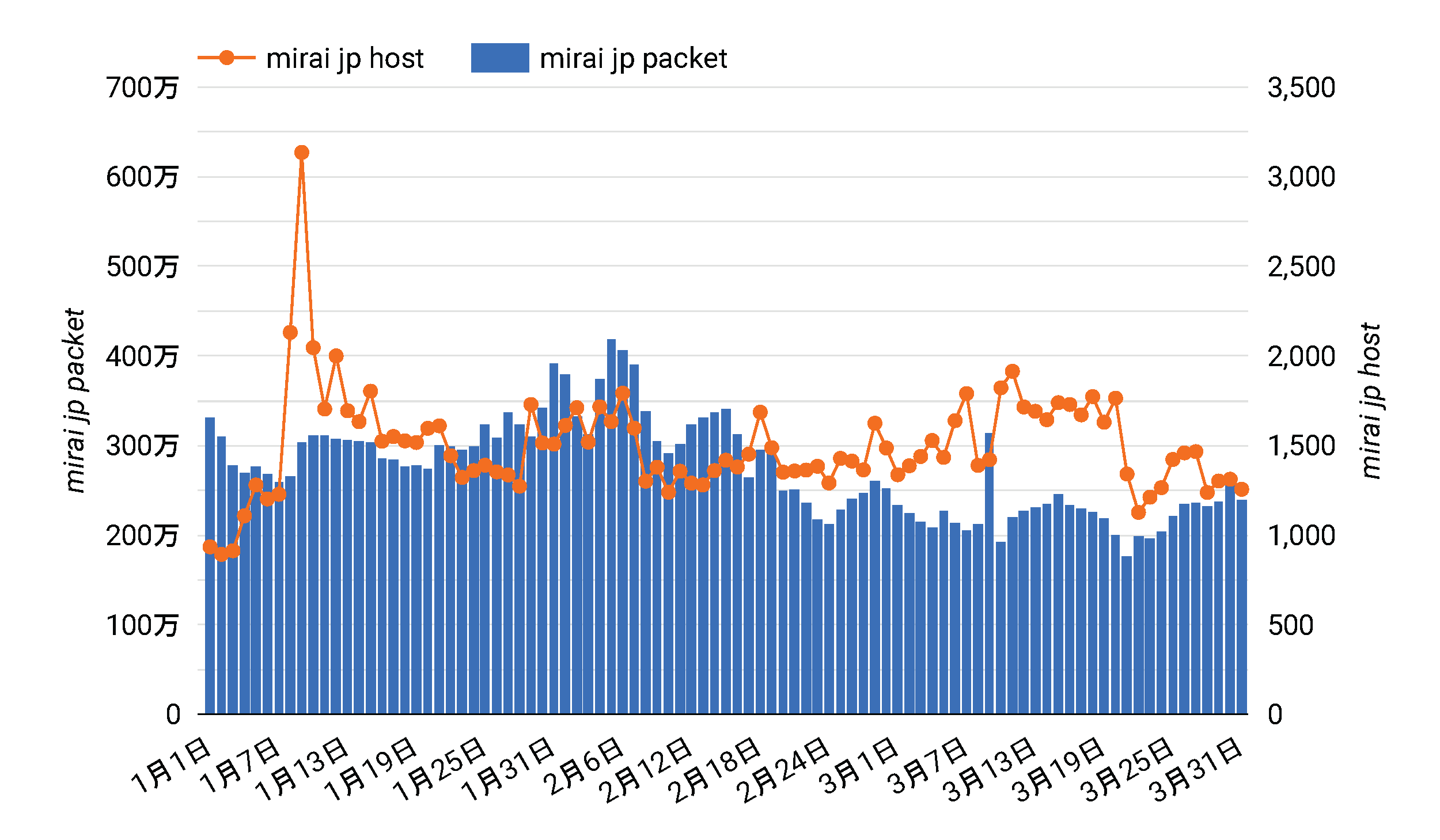

図 4 に,日本の Mirai に関連する送信元ホスト数と観測パケット数のグラフを示します.

国内のMirai に関連する攻撃ホスト数は 1 月 8 日から 15 日頃のピーク(最大で約 3,100 ホスト,IP アドレスの付け変わりによるものと思われる)を除くと,概ね 1 日あたり 900 ホストから 1,900 ホスト程度で推移しました.現在でも Logitec 製のルータ11の感染が多く観測されています(1日あたり最大で 330 IP アドレス,282 台を確認).

また,3 月に入って数回,1 つの IP アドレスから短時間に 100 万以上のパケットを観測する事象も見られました.80/TCP,81/TCP,443/TCP などの Web サーバで利用されるポート番号を中心に 29 種類の宛て先ポート番号へのパケットが観測されました.観測したパケットの TCP ヘッダを確認すると,window size が 1153 という特徴があり,送信元では QNAP 社製の NAS が動作していました.2015 年頃に発売されたモデルで,感染経路などは不明です.

InfectedSlurs の攻撃ホスト数の推移(日本)

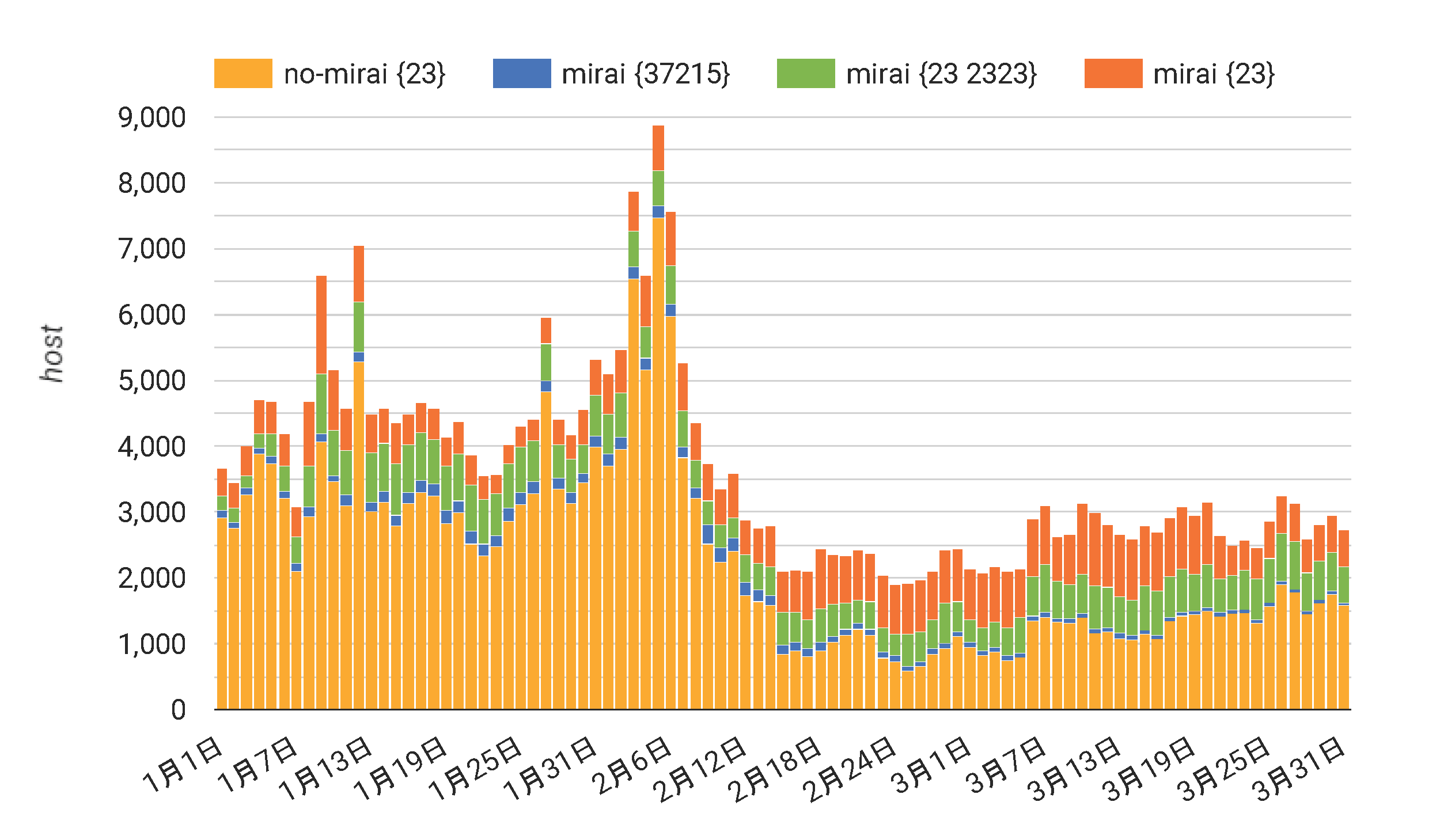

図 5 には,no-mirai {23} (主にInfectedSlurs)と Mirai のうち多く観測されたポートセットの観測ホスト数の日ごとの推移を示します.図 3 に示した海外の推移と比較すると,日本では mirai {37215} への感染は多くなかったことが分かります.

国内の no-mirai {23} 攻撃ホスト数は 1 日あたり 600 ホストから 7,500 ホスト程度で推移し,2 月中旬以降は減少傾向にあります.送信元のホストでは引き続き,HITRON 社製の DVR/NVR 12 が多く確認されています.また,ZTE 社の SDK を使用していると思われるモバイルルータ製品13 も多く確認されています.NICTER では,特定できた国内の販売元には情報を提供し対策をお願いしてきていますが,未だ対策が進んでいない状況です.引き続き機器や販売元の特定をおこなって,情報提供を実施していく予定です.

また,InfectedSlurs との関連は不明ですが,2 月には,ある事業者が運用するモバイルルータが IoT マルウェアに感染し,no-mirai {23} のスキャンを行っていた事例(数十台規模)も確認されました.この機器ではメンテナンス用に telnet サービスが動作しており,推測が容易な ID/PW で運用されていたために,攻撃者に侵入され IoT マルウェアに感染していたと見られます.NICTER では事業者を特定して対策をお願いし,感染は収束しました.

調査スキャナについて

表 2 に調査スキャナ14についての統計値を示します.帰属や目的が明らかなスキャン組織と,調査を行っていることは明らかである一方帰属は分からないグレーな調査スキャン組織を分けて分析していくために,2023 年からは,帰属や目的が明らかなスキャン組織2を判定した後に,NICTER 大規模調査スキャナの判定3を行っています.

今四半期,表 2 の a に示した 目的が明らかなスキャン組織は 69 確認され,それらの組織に属する IP アドレスは 8,150 確認されました15.

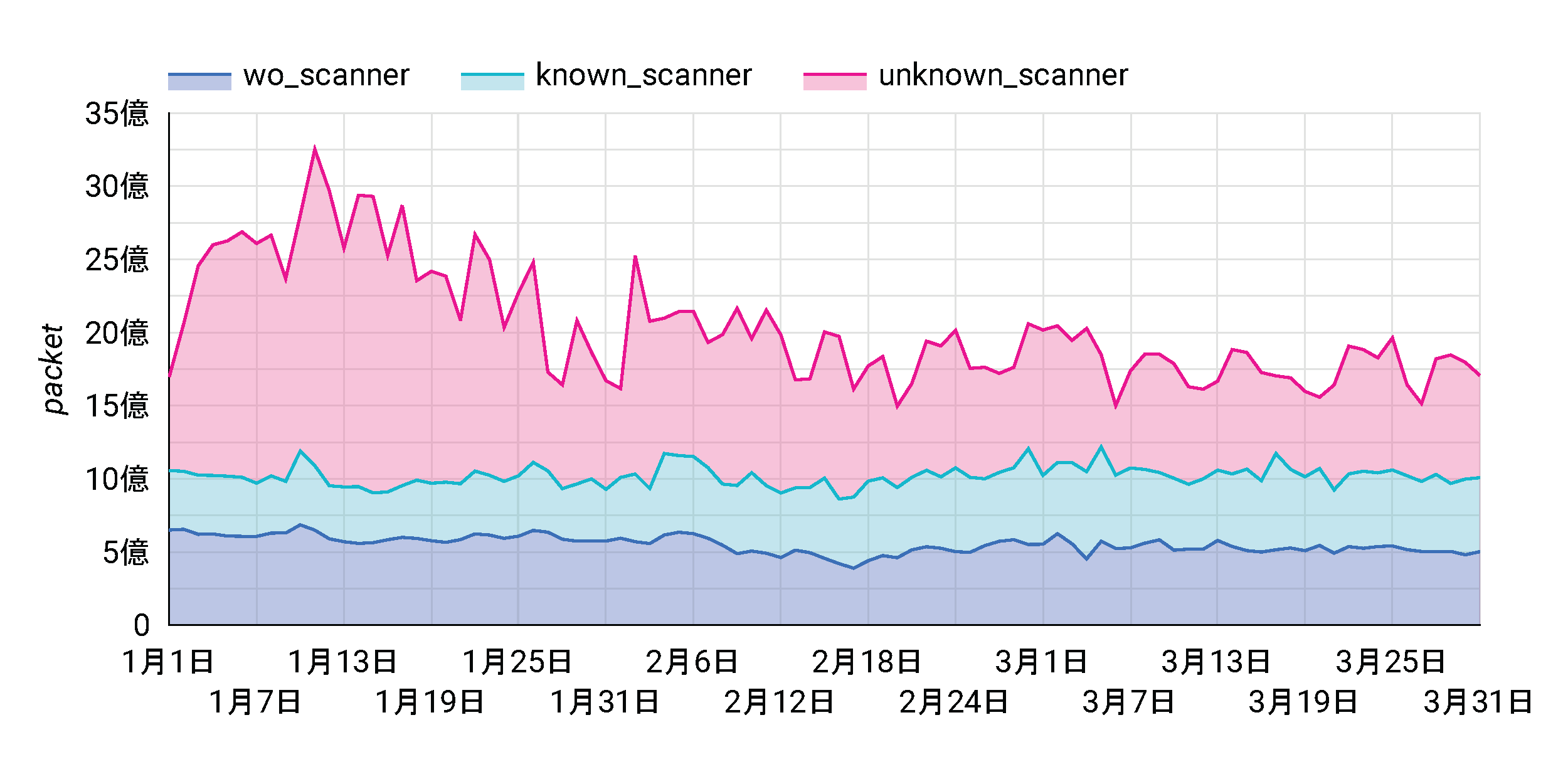

調査スキャナによる総スキャンパケット数は約 1,350 億で,総観測パケット数の約 72.7% を占めました.昨年から引き続き,組織が判明していない調査目的のスキャン(表の b)が多く観測される傾向にあります.

図 6 に総観測パケットから調査目的のパケットを除いたパケット(wo_scanner),組織が判明した調査スキャナによる調査目的のスキャンパケット(known_scanner),組織が判明していない調査目的のスキャンパケット(unknown_scanner)について,日毎のパケット数の推移を示した積み上げグラフを示します.総観測パケットから調査目的のスキャンパケットを除いたパケット数(図 6 に青色で示した面,wo_scanner)がマルウェアや DDoS 攻撃の跳ね返り等によって送られたパケット数の実態値で,概ね 1 日 4 億から 7 億パケット程度で推移しました.

known_scanner で最も多くのパケットを送信していた組織は,Censys16で,426 のIP から約 123 億パケット観測しました(前四半期とほぼ変わらず).続いて,Stretchoid17 (1,760 IP,約 74 億パケット),Palo Alto Networks (Cortex-Xpanse)18(474 IP,約 69 億パケット)の順に多く観測しました.known_scanner のリストは github19 で公開していますので,詳しくはそちらをご参照ください.

unknown_scanner は NICTER の大規模スキャナ判定基準3 を用いて抽出していますが,2,319 IP アドレスから送られたパケットの特徴を調べたところ,7 つの IP アドレスから 1 日~ 32 日間,合計で 数十パケット~1,000 万パケットの Mirai の特徴を持ったパケットを観測していました.これらの IP アドレスは,時期によっては Mirai ボットとしてスキャンを行っていた可能性があります.

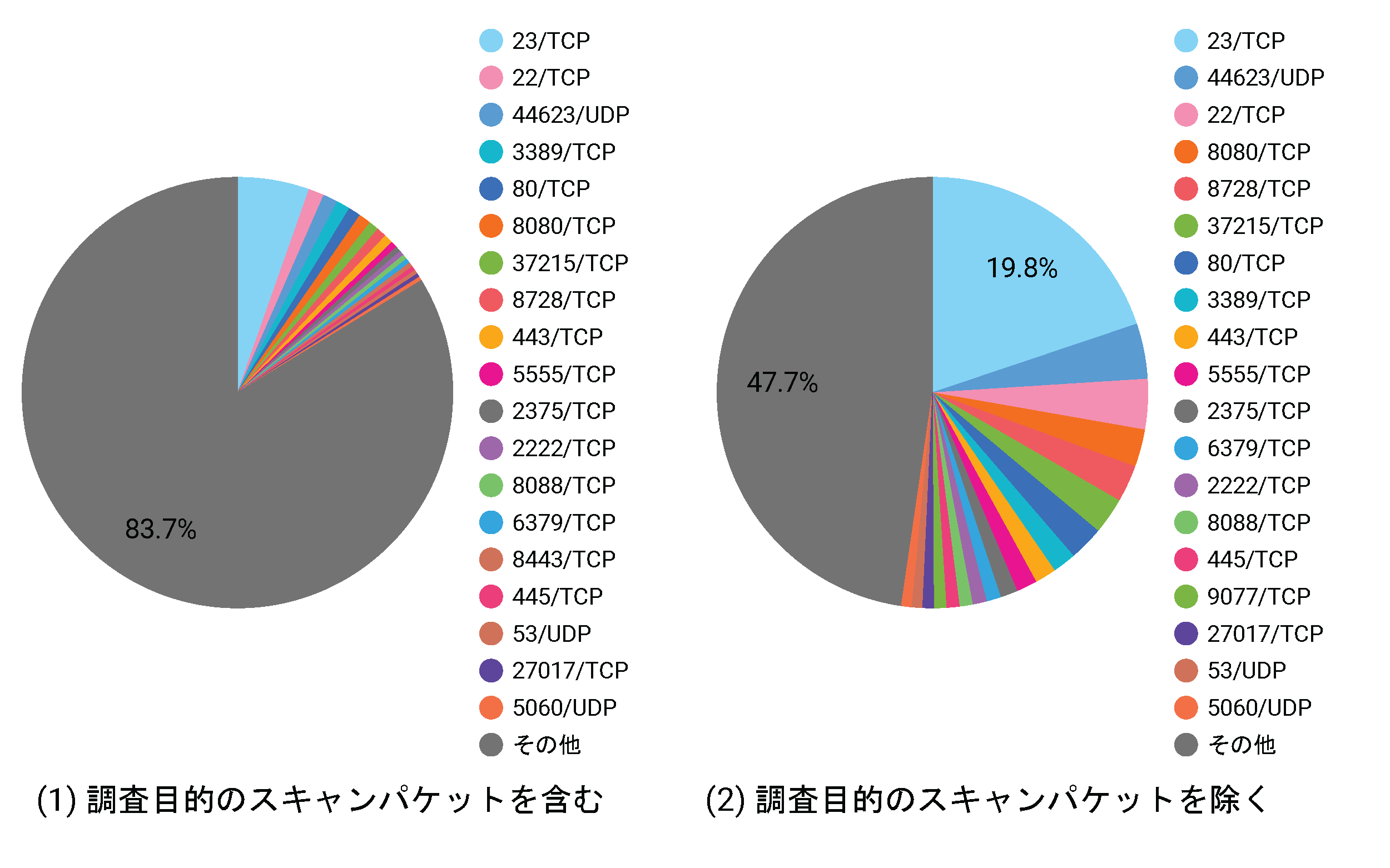

宛先ポート別パケット数

図 7 に 3 ヶ月間で観測されたすべてのパケット(TCP,および,UDP)を宛先ポート番号別に集計して,観測パケット数が多かった上位 19 位とその他の割合を示します.

以下,調査目的のスキャンパケットを除いたグラフ(2)について説明します.

調査目的のスキャンパケットを除くと,23/TCP(telnet)宛てのパケットが引き続き最も多く観測され,今四半期は前四半期までよりも減少したものの,調査目的のスキャンパケットを除いた総観測パケット数の約 19.8% を占めました(2023 年第 1 四半期 29.8%,2023 年第 2 四半期 27.1%,2023 年第 3 四半期 24.1%,2023 年第 4 四半期 27.3%).IoT マルウェアの攻撃ホスト数の推移で報告した通り,{23} (TCP)ポートセット宛てにスキャンをする InfectedSlurs ボット の活動が活発でした.

44623/UDP は 12 月中旬頃から 2 月上旬まで,海外の IP アドレスから特定の IP アドレス宛てのパケットを継続的に観測したことで 2 番目に多く観測されました.目的は不明です.

8728/TCP(MikroTik RouterOS WinBox API)は,1 月は FBW Networks SAS (AS 34534) の IP アドレス群から,3 月は UAB Host Baltic(AS 209605)や Soliaweb(AS 215987)の IP アドレス群からの集中的なスキャンを観測したことで,5 番目に多く観測されました.

前四半期から引き続き,HUAWEI 製のルータの管理画面が動作している 37215/TCP 宛てが 6 番目に多く観測されました.図 3 で示したように,mirai {37215} の感染活動が特に期間中の前半に多く観測されました.

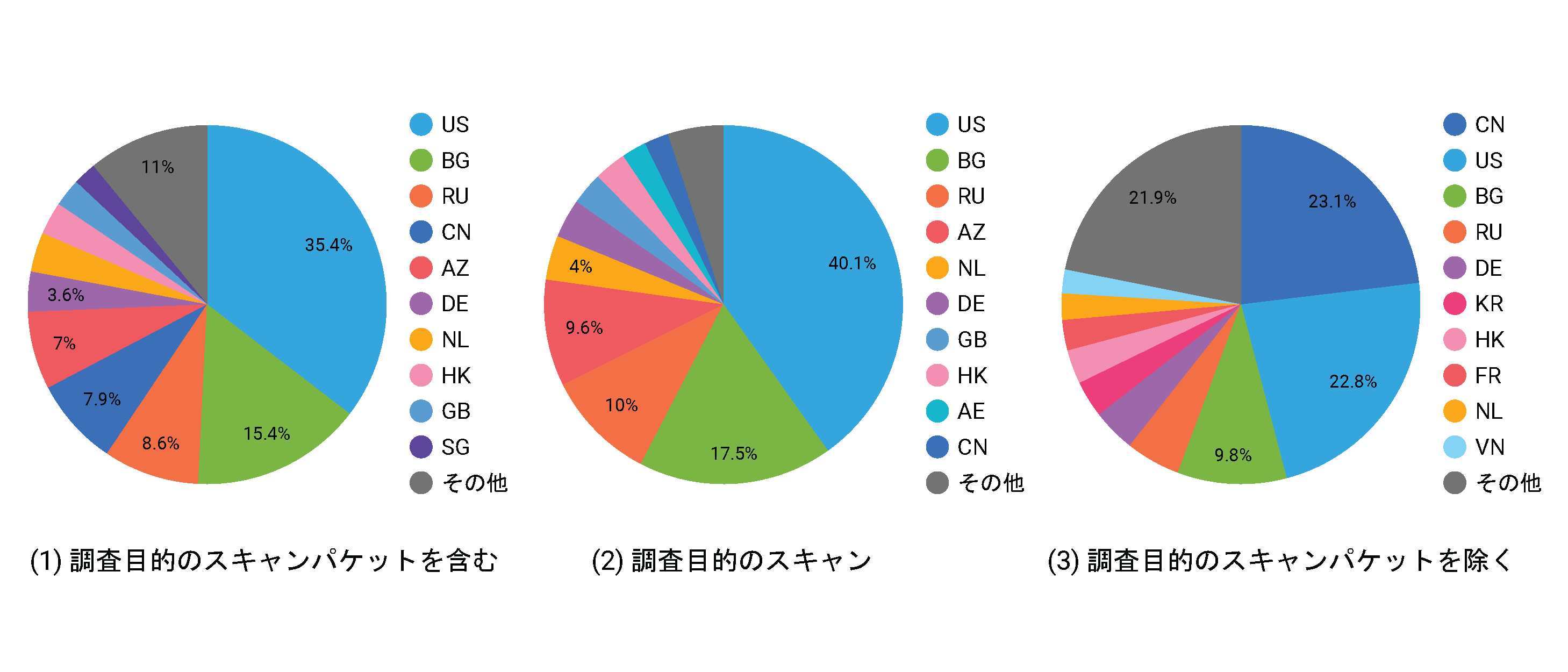

国別パケット数

図 8 に 3 ヶ月間で観測されたすべてのパケットを送信元の国別に集計して,観測パケット数が多かった上位 10 位とその割合を示します.ブルガリアからの調査目的のスキャン(unknown_scanner)が多く観測されました.

2024 年第 1 四半期に観測した事象について

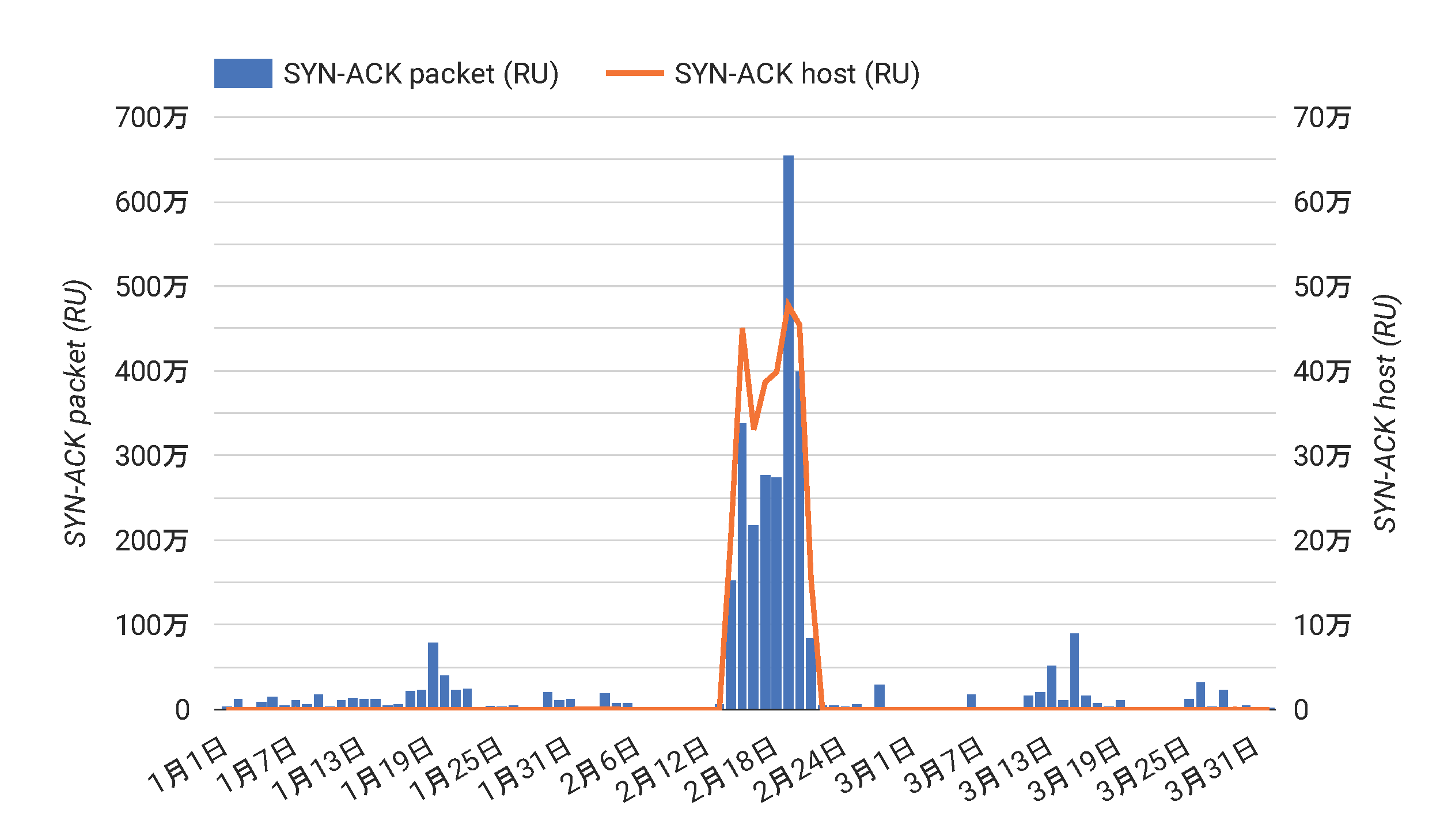

ロシアの大量のホストからのバックスキャッタの観測

2月中旬頃にロシアの 合計約 58 万の ユニークな IP アドレスから,バックスキャッタ(SYN-ACK パケット)を観測しました.この事象は約 1 週間継続しました.1週間に観測したロシアからの SYN-ACK パケット数は約 2,400 万パケットで,ロシアによるウクライナ侵攻が開始された 2022 年 2 月下旬を上回る規模でした.

送信元の IP アドレスは複数の AS (Autonomous System)に帰属しており,多くの IP アドレスで SSH,SMTP,RDP,Webサーバなどが実際に動作していることを確認しました.1 IP アドレスあたりの送信パケット数にはばらつきがあり,数百パケットから数万パケット程度でした.

この事象では,観測された IP アドレス数があまりにも多く,送信元 IP アドレスへの DDoS 攻撃の跳ね返りパケットであったのか,宛て先 IP アドレス群への SYN-ACK フラッド攻撃であったのか,目的がはっきりしていません.

おわりに

本ブログでは,2024 年第 1 四半期のダークネット観測網で観測したパケットの観測統計と観測された事象について紹介しました.

調査目的のスキャンパケットが総観測パケットの 70 % を超える規模で観測されました.IoT マルウェアの中では,no-miral {23} のスキャンを行う InfectedSlurs の感染活動が引き続き観測されており,Mirai を大きく上回る規模となっています.

更新履歴

- 2024年5月14日 初版

- 2024年9月9日 調査スキャナに誤判定があったため,調査スキャナについて,宛先ポート別パケット数の本文,および,表2・図6・図7・図8を修正.

-

総観測パケット数は NICTER で観測しているダークネットの範囲に届いたパケットの個数を示すものであり,日本全体や政府機関に対する攻撃件数ではない.なお数値はブログ作成時点のデータベースの値に基づくが,集計後にデータベースの再構築等が行われ数値が増減することがある ↩︎

-

目的が明らかなスキャン組織の判定基準:ある調査機関・大学・組織で調査や研究を目的としたスキャンを行っていることが Web サイトなどから明らかで,スキャン元の IP アドレスが公開されているか,PTR レコードなどで帰属が確認できた場合に,この IP アドレスを調査スキャナと判定する ↩︎

-

NICTER の大規模スキャナの判定基準:ある1日における1つの IP アドレスからのパケット(TCP SYN と UDP のみ)について,宛先ポート番号のユニーク数が 30 以上,総パケット数が 30 万パケット以上の場合に,この IP アドレスを大規模スキャナと判定する ↩︎

-

SANS Internet Storm Center, DShield API:/api/threatcategory/research ↩︎

-

GreyNoise, 2022-05-10, A week in the life of a GreyNoise Sensor: The benign view ↩︎

-

NICTER解析チーム, 2024-02-15 , NICTER観測統計 - 2023年10月~12月 ↩︎

-

TCP ヘッダのシーケンス番号と宛先 IP アドレスが同じで,送信元ポート番号が 1024 よりも大きいという特徴を持った TCP SYN パケットを送信しているホストの数.ただし,この特徴を持たない TCP SYN パケットを送信する Mirai 亜種も観測されている ↩︎

-

Akamai SIRT, 2023-11-21, InfectedSlurs Botnet Spreads Mirai via Zero-Days ↩︎

-

IIJ-SECT, 2023-12-20, Mirai 亜種 InfectedSlurs の活動状況 ↩︎

-

XLab,2024-01-04, Mirai.TBOT Uncovered: Over 100 Groups and 30,000+ Infected Hosts in a big IoT Botnet ↩︎

-

ロジテック社のブロードバンドルータ製品の内部で動作しているUPnPサービスに存在した脆弱性(CVE-2014-8361)を狙った攻撃は 2017 年以降継続して観測されている.ロジテックルータのUPnP Description ファイル収集によるMirai感染活動調査の詳細についてはNICTER観測レポート2020の3.4を参照のこと ↩︎

-

JVN, 2024-01-31, JVNVU#93639653 複数のHitron Systems製デジタルビデオレコーダにおける不適切な入力確認の脆弱性 ↩︎

-

NICTER X, 2023-01-13, 国内モバイル回線でのMirai感染ホスト急増 ↩︎

-

帰属や目的が明らかなスキャン組織2の IP アドレス,および,NICTER の大規模スキャナの判定基準3を満たした IP アドレスを調査スキャナと判定する ↩︎

-

これらの IP アドレスは SANS Internet Storm Center4 や GreyNoise5 で調査スキャナと判定されている IP アドレスを参考に,我々の調査によって組織への帰属が確認できた IP アドレス, NICTER 観測データの調査・分析の過程で判明した調査組織の IP アドレスから構成されている.SANS Internet Storm Center や GreyNoise で調査スキャナと判定されている IP アドレスは必ずしも最新の情報とは限らず,既に IP アドレスが変わっているものや,判定の理由が明らかではないものが相当数含まれていることに注意が必要である ↩︎

-

Cybersecurity Laboratory of NICT, 2024-02-13, Survey Scanner List ↩︎