はじめに

NICTER プロジェクトのダークネット観測網における 2024 年第 3 四半期(7月~9月)の観測結果を公開します.

-

2024 年第 3 四半期の観測統計

-

2024 年第 3 四半期に観測した事象について

2024年第3四半期の観測統計

総観測パケット数

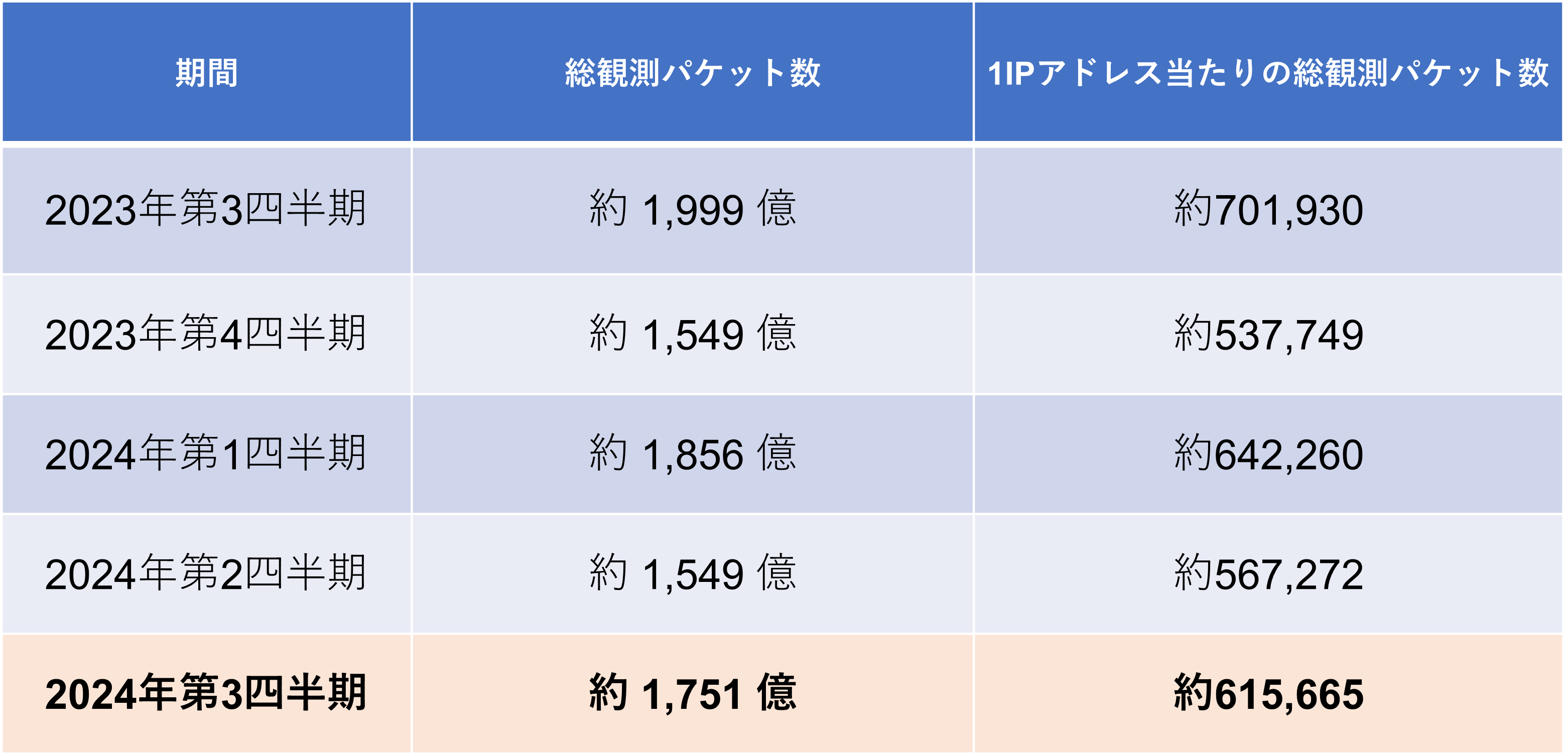

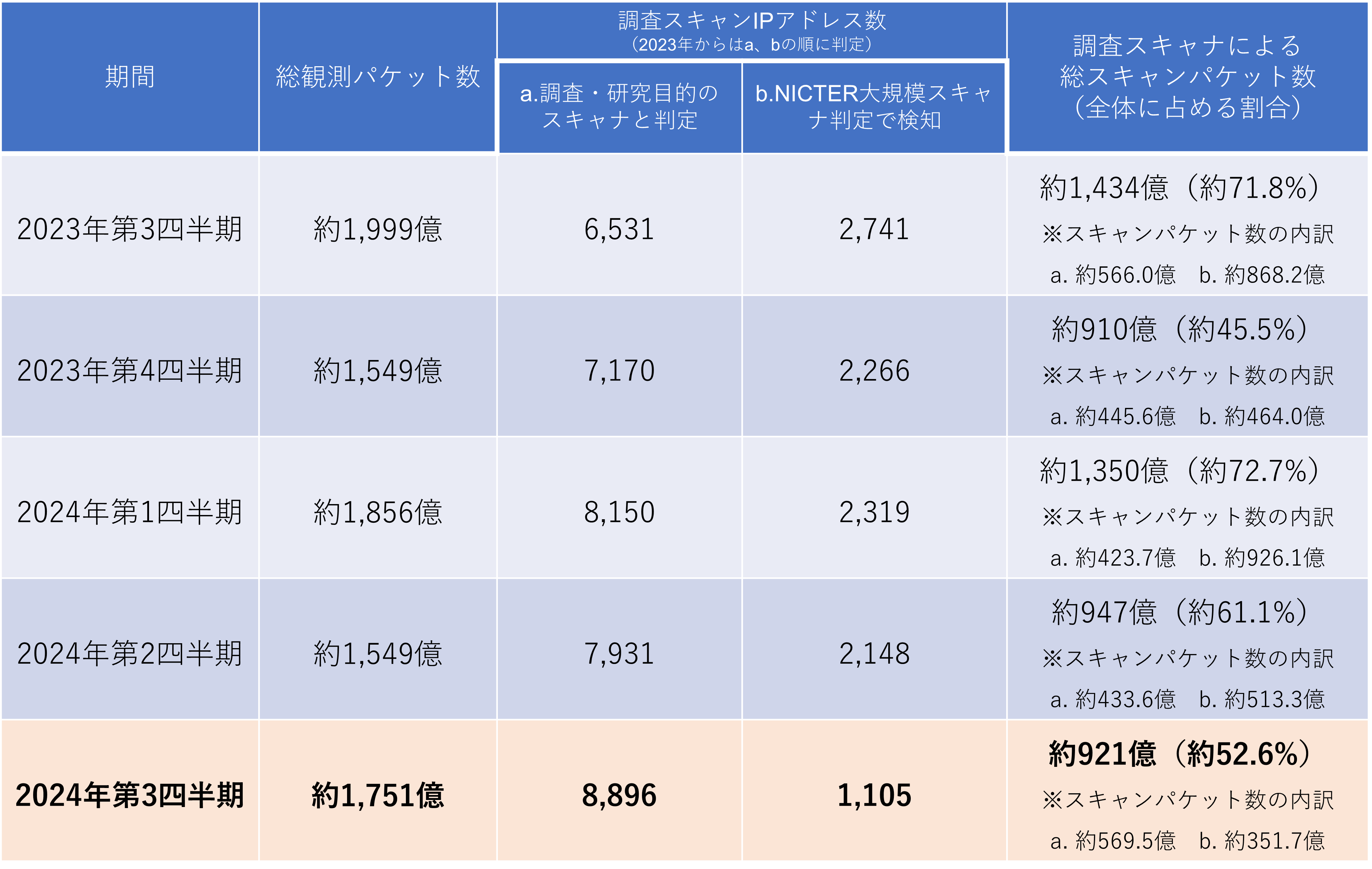

表 1 に総観測パケット数の統計値を示します1.

2024 年第 3 四半期の 1 IP アドレス当たりの総観測パケット数(総観測パケット数を観測 IP アドレス数で正規化した値)は 2024 年第 2 四半期と比較するとやや増加しました.

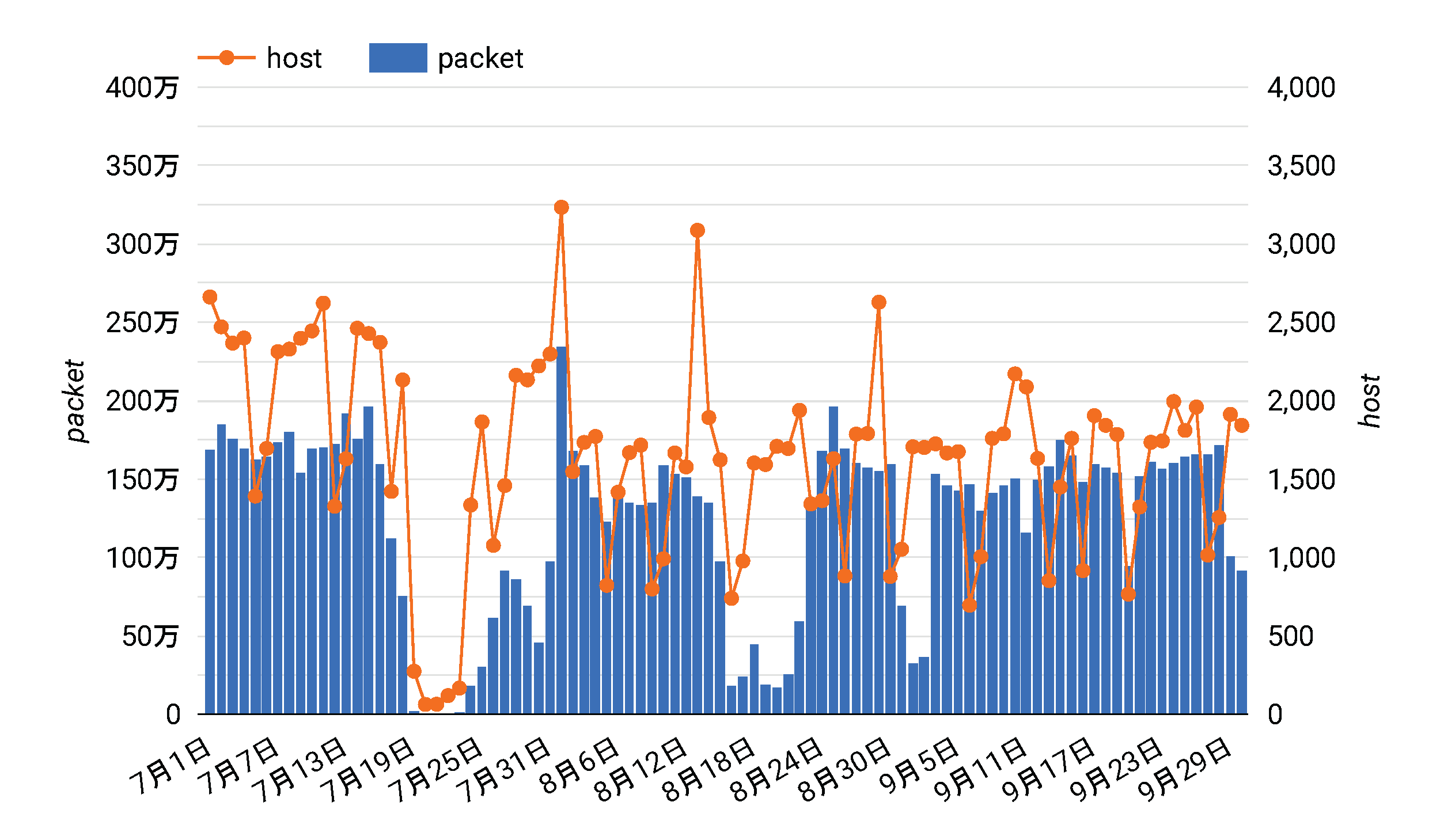

日毎のパケット数とユニークホスト数の推移

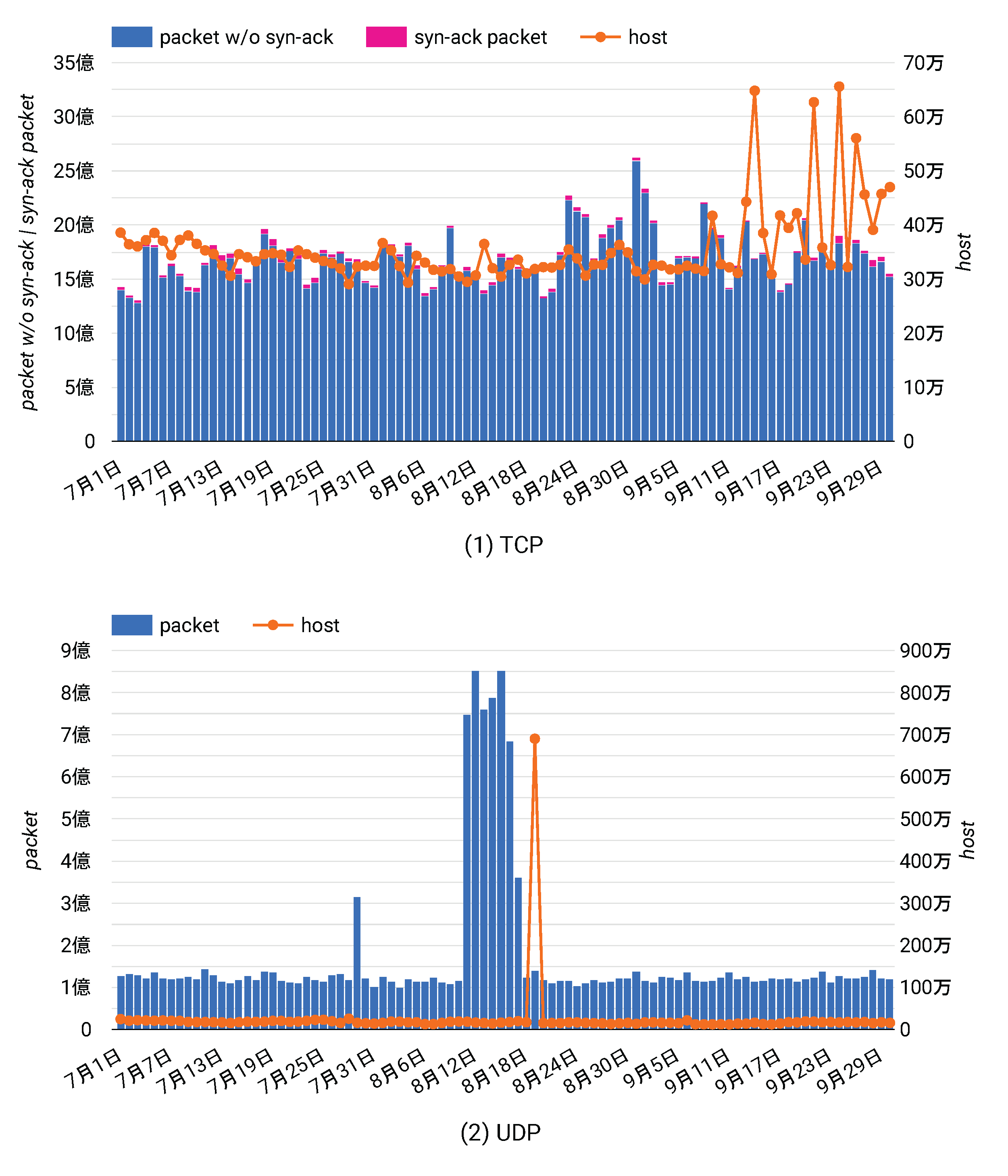

図 1 に日毎の観測パケット数とユニークホスト数の推移を示します.

8 月後半から 9 月上旬に見られる TCP パケット数のピークは調査スキャンによるものでした(調査スキャナについて の unknown_scanner).SYN-ACK パケット数の大きなピークは見られませんでした.

9 月の中旬頃から度々見られる TCP ホスト数のピークは,それぞれ特定のポート番号宛てのパケットを送るホスト数が急増したことによるものでした.送信元は世界中の IP アドレスでしたが,1 IP アドレスあたりの送信パケット数は少なく,詐称パケットの可能性も考えられます.

7 月末と 8 月中旬の UDP パケット数のピークは海外の IP アドレスによる特定の IP アドレスの 1 つのハイポート番号宛てのスキャンによるものでした(それぞれの宛て先 IP アドレスとハイポート番号は異なる).8 月中旬のピークは 1 週間近く続き,このハイポート番号が 第 3 四半期の宛先ポート別パケット数で全体の 3 番目に多く観測される結果となりました.

また,8 月 19 日頃には,特定の IP アドレスの 1 つの UDP ポート番号宛てのパケットを送信するホスト数のピークが観測されました.送信元は世界中の IP アドレスで,使われていない IP アドレスも多数含まれていました.詐称パケットだったと推測されますが,目的は分かっていません.

IoT マルウェアの攻撃ホスト数の推移

前四半期と比較するとやや減少傾向にあるものの,telnet サービスを狙ったスキャンを行う IoT マルウェアへの感染が多い状況が続いています.今四半期は 1 日に約 4 万~ 10 万ホストから telnet サービスを狙ったスキャンが観測されました.

また,7 月 11 日頃からは,Mirai 6の特徴を持たずに特徴的なポートセット no-mirai {67 80 81 82 6700 8000 8080 8181 8291 8888 9000 9001 9999 32764/50100} (全て TCP)宛てのスキャンを行うホスト数の急増も観測されました.送信元の国は日本,アメリカ,韓国などで,送信元では韓国・台湾・中国製の DVR 製品が多数確認されました.実際の DVR 機器を使用して観測した攻撃を分析した結果,NICT でこれまで観測してきている,DVR 製品のゼロデイ脆弱性を利用する攻撃グループによる攻撃でマルウェアに感染し,スキャンを行っていたと考えられます.DVR製品のゼロデイ脆弱性を利用する攻撃グループに関する IoC 情報や攻撃の対象となっている DVR 製品の詳細は2024年上半期のIoTボットの観測状況をご参照ください.

以下,IoT マルウェアに感染してスキャンを行うホストについて,Mirai(亜種によるものを含む)6に関連するホストと telnet サービスを狙ったスキャンを行うホストのそれぞれについて,攻撃ホスト数の推移を世界と日本の傾向に分けて説明します.

Mirai の攻撃ホスト数の推移(世界)

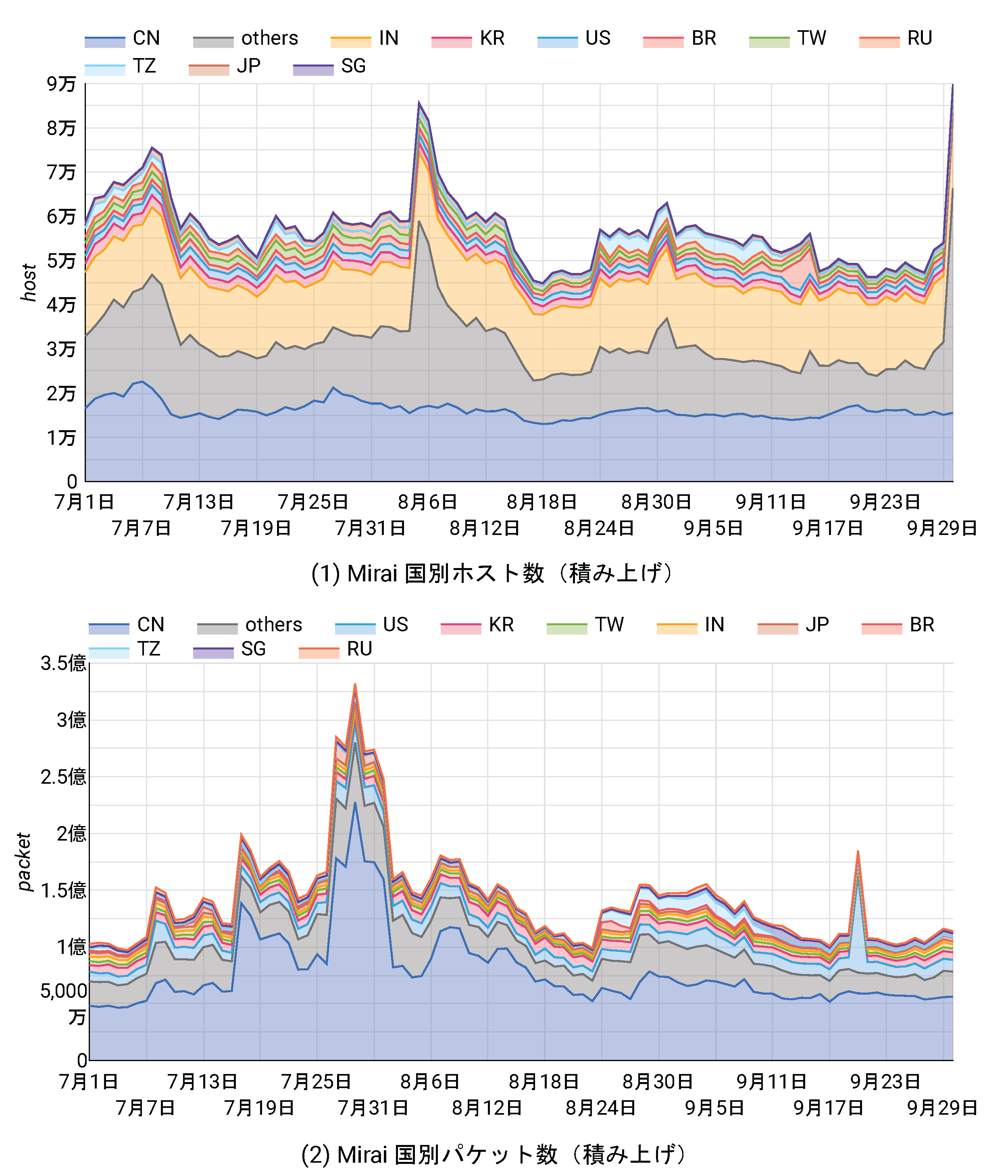

Mirai(亜種によるものを含む)に関連する観測パケット数が多かった上位 10 位とその他の国について,攻撃ホスト数と Mirai の観測パケット数の日ごとの推移を図 2 に示します.

Mirai に関連する攻撃ホスト数は 1 日あたり約 4 万 5 千 ホストから 9 万 ホスト程度で推移しました.引き続き,others に含まれるエジプト(EG,最も多かった 9 月 30 日には約 4 万 ホスト/日,4 千 ホスト/時程度観測,ホスト数に対して観測された Mirai パケット数は少数で,IP アドレス変動の影響によると思われる)のホストが多く観測されました.エジプトの送信元では TE Data の Home Gateway(Huawei HG532n,リモートからコマンド実行が可能な脆弱性が知られている)が多く確認されました.

8 月 24 日頃には,タンザニア(図 2 の TZ)とアラブ首長国連邦(AE,図 2 では others に含まれる)のホストの Mirai 感染拡大が観測されました.どちらも mirai {23} で多い時にはタンザニアで 4,000 ホスト/日(1,500 ホスト/時),アラブ首長国連邦で 2,000ホスト/日(750 ホスト/時)程度観測されましたが,9 月中旬頃までにどちらも収束しました.送信元では,以下の機器が多く確認されました7.

・タンザニア G3600 SFP WIFI AC P2P Fiber VoIP Router (80/tcp open)

・アラブ首長国連邦 Etisalat FG8000N (564/tcp open)

また,9 月 24 日頃には,アルジェリア(DZ,図 2 では others に含まれる)のホストの Mirai感染のピークが観測されました.mirai {23} で期間中もっとも多かった 9 月 28 日には約 2,000 ホスト/日(180 ホスト/時)観測されましたが,IP アドレス変動の影響で見かけ上多く観測されていたと推測されます.送信元の多くで,CPE WAN Management Protocol(CWMP,7547/TCP)が動作しており,gSOAP/2.7 というバナーを返すホストが多く確認されました.

Mirai に関連するパケット数は 1 日あたり 9,900 万から 3 億 3,000 万パケット程度で推移し,中国の IP アドレスからのパケット数の増加の影響で,前四半期から大きく増加しました.

Telnet サービスを狙った攻撃ホスト数の推移(世界)

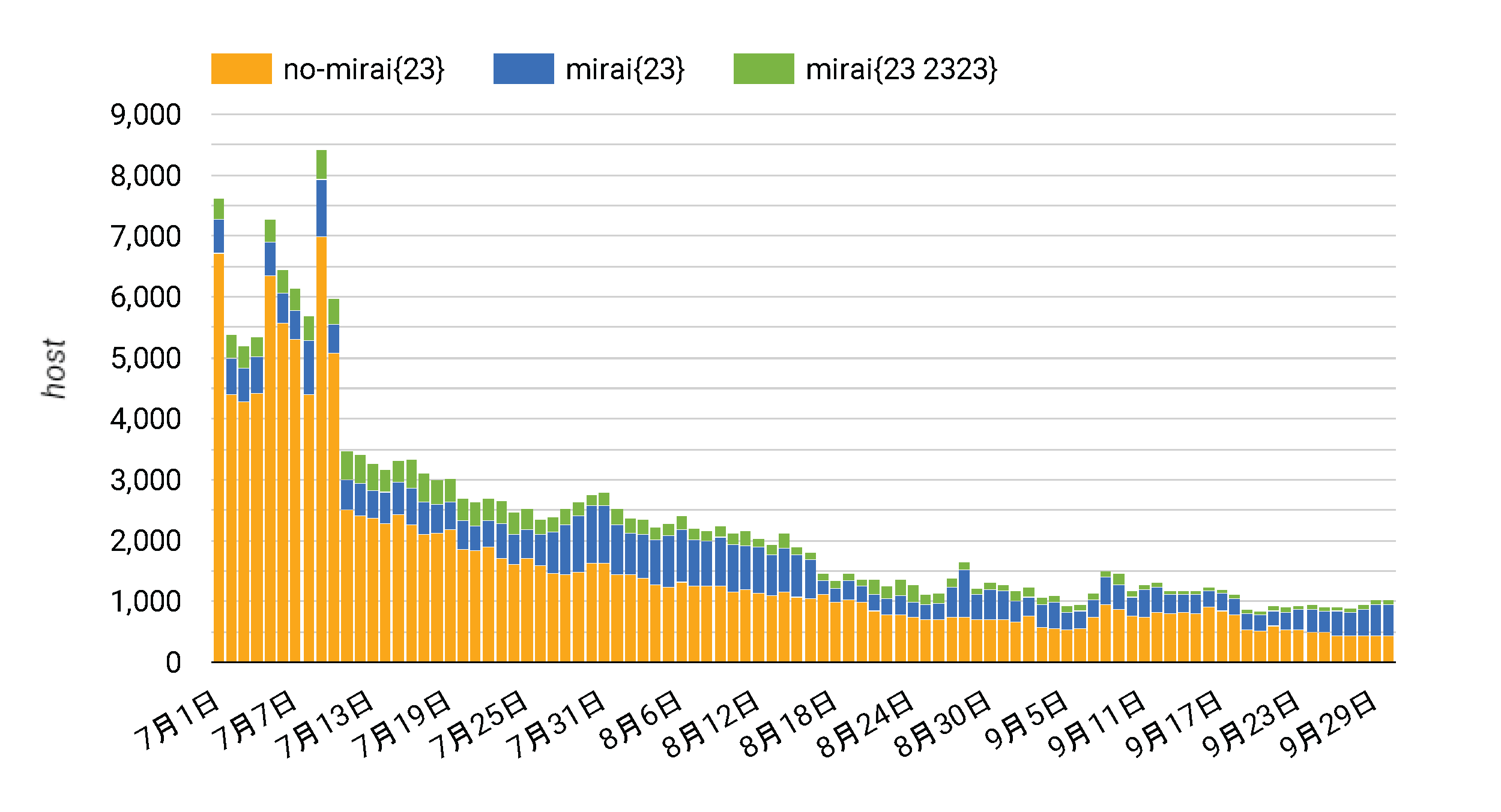

図 3 には telnet サービス(23/TCP,2323/TCP)を狙ったスキャンを行うホストについて,スキャンの宛て先ポート番号の組み合わせ(ポートセット)及びスキャンパケットに Mirai の特徴があるか否かによって分類し,日毎のホスト数の推移を示します.

no-mirai {23} は,InfectedSlurs(TBOT) 8 9 10 の感染活動が活発になった2023 年 10 月下旬以降は,多い日には 1 日に 10 万ホスト以上観測されるようになりましたが,今四半期は前四半期と比較するとやや減少し,1 日あたり約 2 万~ 6 万 2 千ホスト程度観測されました.

Mirai の攻撃ホスト数の推移(日本)

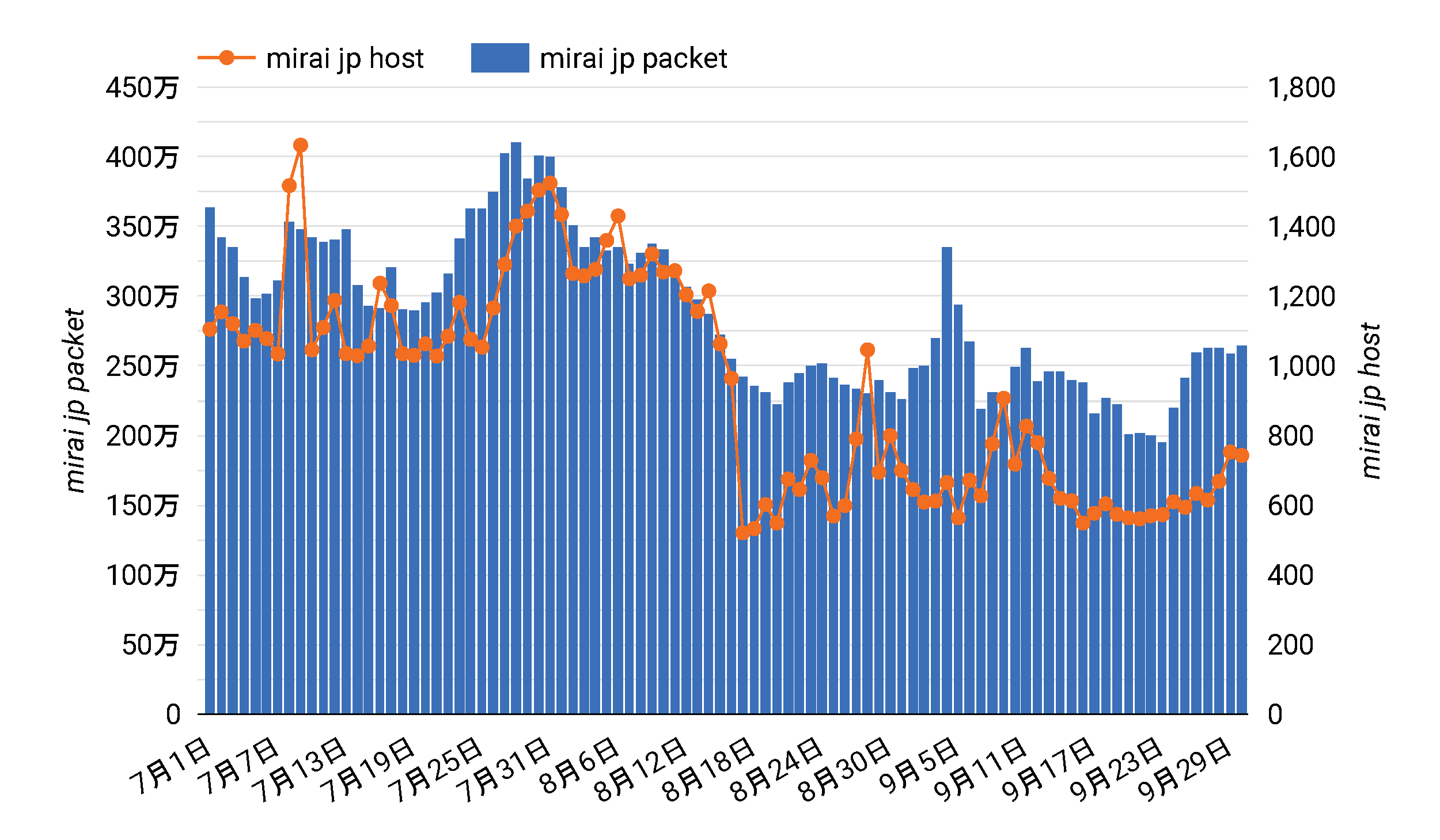

図 4 に,日本の Mirai に関連する送信元ホスト数と観測パケット数のグラフを示します.

国内のMirai に関連する攻撃ホスト数は,1 日あたり 500 ホストから 1,600 ホスト程度で推移しました. 9 月上旬頃には,以前にも報告してきている11サン電子製の LTE 対応ルータの感染増加が観測されました.

Telnet サービスを狙った攻撃ホスト数の推移(日本)

図 5 には日本の telnet サービス(23/TCP,2323/TCP)を狙ったスキャンを行うホストについて,日毎のホスト数の推移を示します.

国内の no-mirai {23} 攻撃ホスト数は 7 月中旬頃までは,1 日あたり 4,300 から 7,000 ホスト程度(IP アドレス変動による見かけ上の増加を含む)で推移していましたが,徐々に減少し,9月末には約 400 ホスト程度に収束しました.

調査スキャナについて

表 2 に調査スキャナ12についての統計値を示します.

今四半期,表 2 の a に示した 帰属が明らかなスキャン組織は 60 確認され,それらの組織に属する IP アドレスは 8,896 確認されました13.今四半期に新たに確認されたスキャン組織は以下の 2 組織です.

・Group-IB14(ASMサービスの提供を行う企業)

・Inspici15(ネットワークインテリジェンスの提供を行う団体)

調査スキャナによる総スキャンパケット数は約 921 億で,総観測パケット数の約 52.6 % を占めました.前四半期の 61.1 % からは減少しましたが,全観測パケット数の半分以上を調査スキャナのスキャンパケットが占めている状況が続いています.今四半期は,表 2 の b に示した組織が判明していない IP アドレス数が前四半期までと比較すると大きく減少しました.

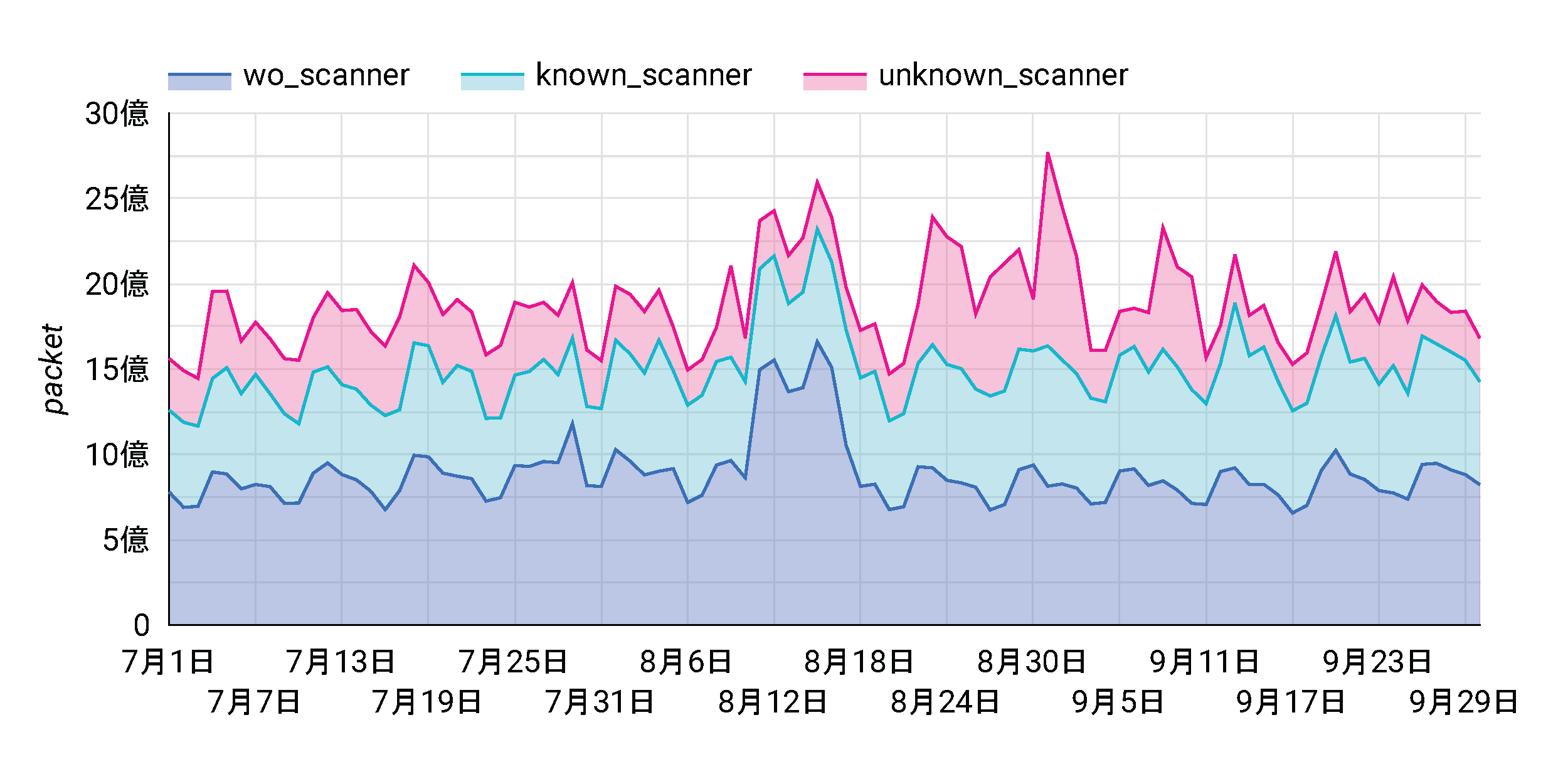

図 6 に総観測パケットから調査目的のパケットを除いたパケット(wo_scanner),組織が判明した調査スキャナによる調査目的のスキャンパケット(known_scanner),組織が判明していない調査目的のスキャンパケット(unknown_scanner)について,日毎のパケット数の推移を示した積み上げグラフを示します.総観測パケットから調査目的のスキャンパケットを除いたパケット数(図 6 に青色で示した面,wo_scanner)がマルウェアや DDoS 攻撃の跳ね返り等によって送られたパケット数の実態値で,概ね 1 日 6.8 億から 16.6 億パケット程度で推移しました.

8 月中旬に見られるパケット数の増加は,日毎のパケット数とユニークホスト数の推移で説明したように,海外の IP アドレスによる特定の IP アドレスのハイポート番号宛ての集中的なスキャンによるものでした.

known_scanner で最も多くのパケットを送信していた組織は前四半期から変わらず,Censys16で,616 のIP アドレスから約 129 億パケット観測しました.続いて,Palo Alto Networks (Cortex-Xpanse)17(964 IP アドレス,約 125 億パケット),The Recyber Project18 (40 IP アドレス,約 54 億パケット)の順に多く観測しました.known_scanner のリストは github19 で公開していますので,詳しくはそちらをご参照ください.

宛先ポート別パケット数

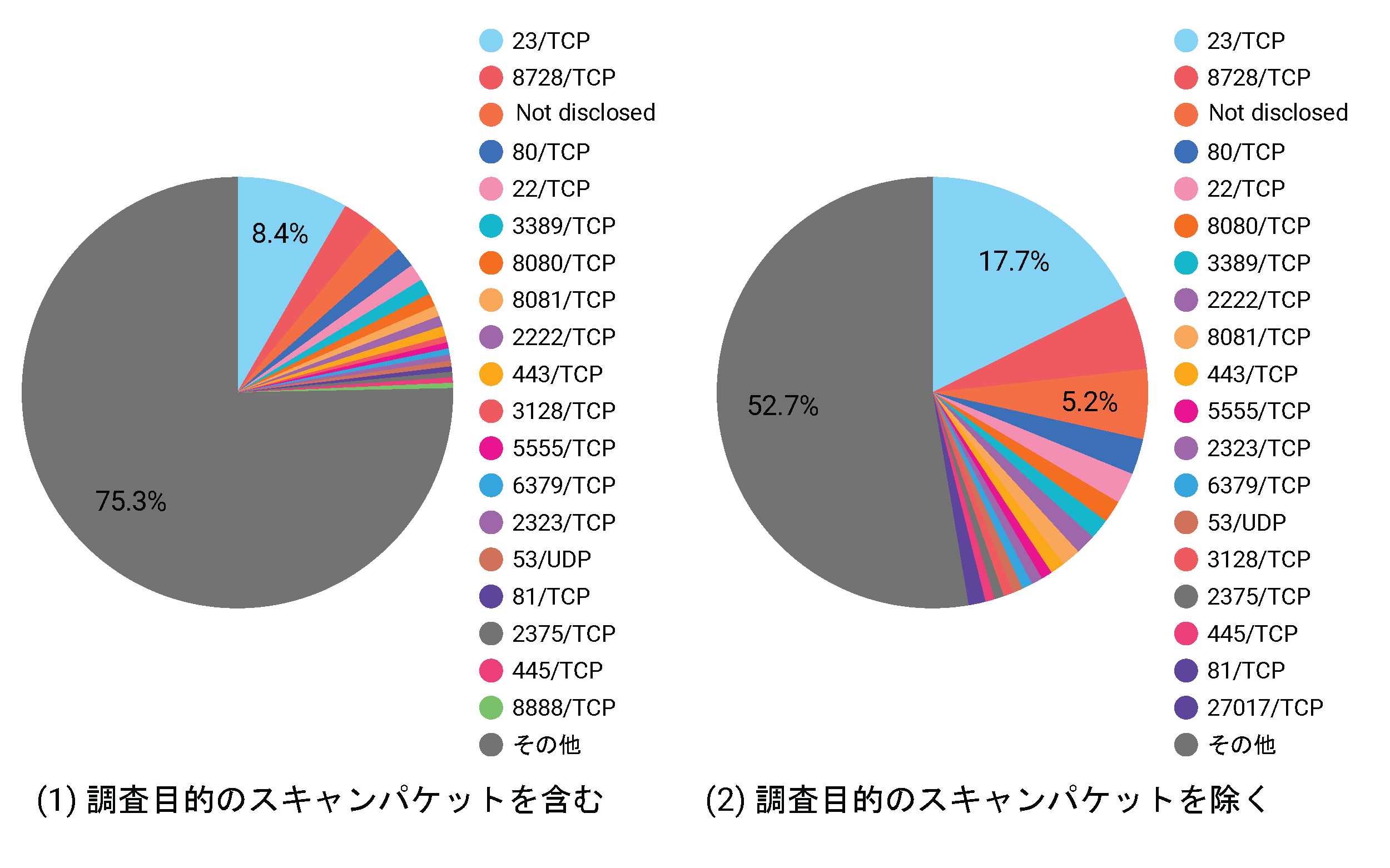

図 7 に 3 ヶ月間で観測されたすべてのパケット(TCP,および,UDP)を宛先ポート番号別に集計して,観測パケット数が多かった上位 19 位とその他の割合を示します.

以下,調査目的のスキャンパケットを除いたグラフ(2)について説明します.

調査目的のスキャンパケットを除くと,23/TCP(telnet)宛てのパケットが昨年から継続して最も多く観測され,今四半期は調査目的のスキャンパケットを除いた総観測パケット数の約 17.7% を占めました(2024 年第 2 四半期は 20.3%).IoT マルウェアの攻撃ホスト数の推移で説明した通り,23/TCP 宛てにスキャンをする IoT ボットの活動が活発でした.

8728/TCP(MikroTik RouterOS WinBox API)は複数のクラウドホスティングサーバの IP アドレス群からの集中的なスキャンを観測し,前四半期と同じく 2 番目に多く観測されました.

3 番目に多く観測されたのは UDP のハイポートで,日毎のパケット数とユニークホスト数の推移で説明した通り,海外の IP アドレスからの特定の IP アドレス宛ての集中的なスキャンによるものでした.観測基盤の運用保安のため,ポート番号は非公開(Not disclosed)としています.

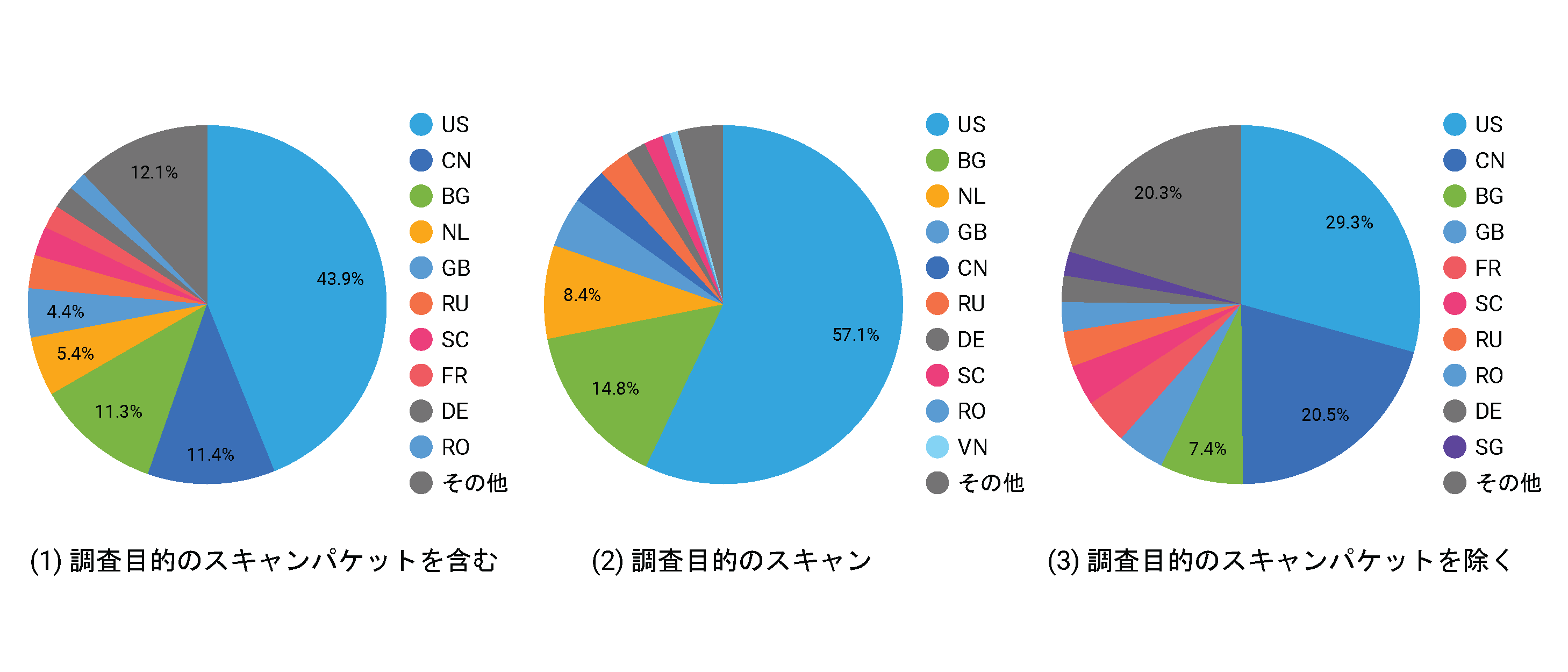

国別パケット数

図 8 に 3 ヶ月間で観測されたすべてのパケットを送信元の国別に集計して,観測パケット数が多かった上位 10 位とその割合を示します.前四半期と比較して大きな変化は見られませんでした.調査目的のスキャンでは引き続きアメリカからのパケットが多く観測されました.

2024 年第 3 四半期に観測した事象について

バングラデシュのインターネット遮断によるパケット数急減

バングラデシュでは,7 月上旬から学生による反政府運動が活発になり,政府によりモバイル通信を含むインターネット接続の遮断措置が取られました20.インターネット接続の遮断は 7 月 19 日頃から 28 日頃まで行われ,NICTER ダークネット観測網でもその間,バングラデシュからのパケットがほぼ届かなくなる状況が観測されました(図 9)21.

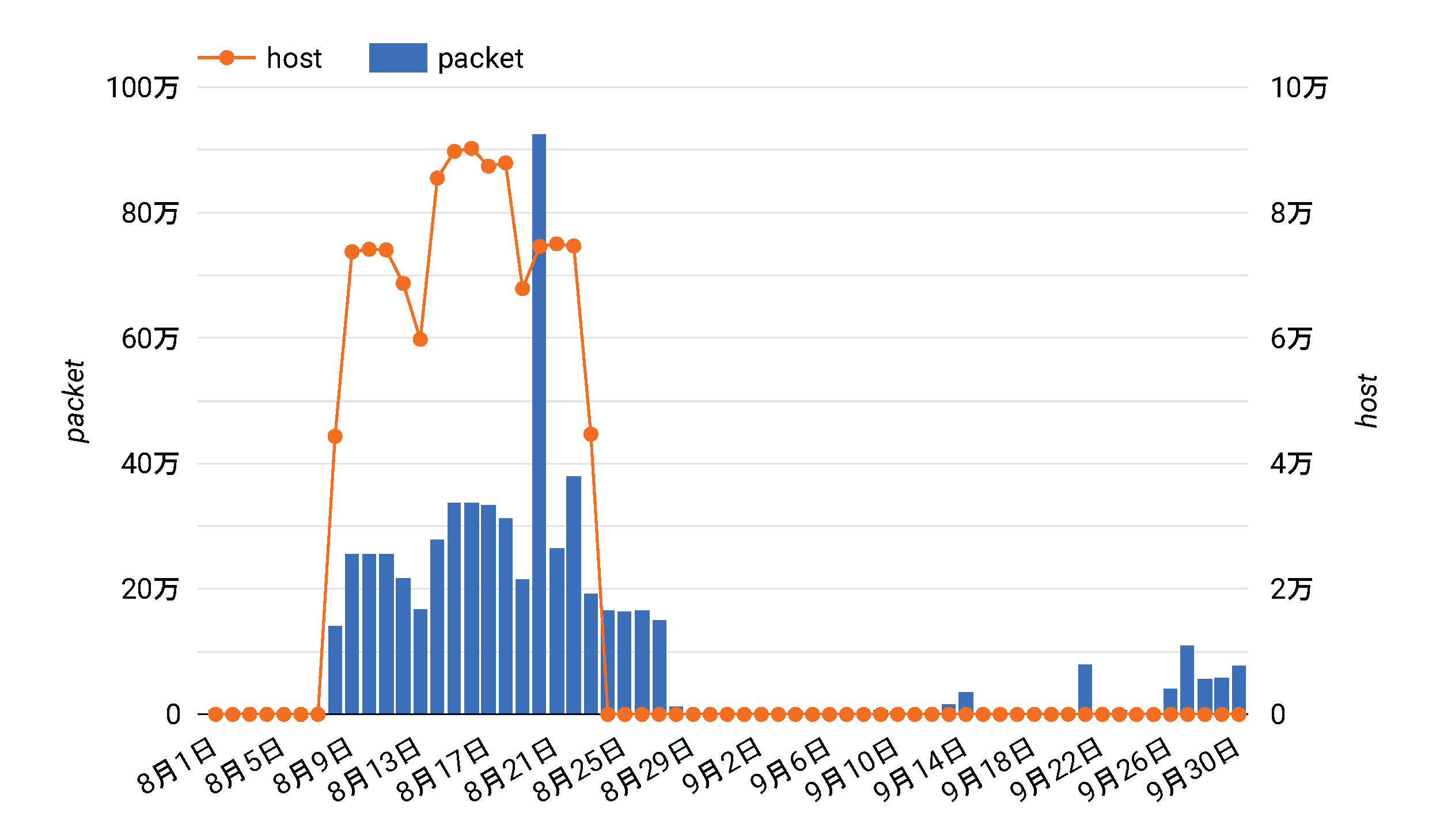

IPv6 Encapsulation パケットの観測

8 月上旬頃から IPv6 Encapsulation(IP プロトコル番号 41)パケットの送信元ホスト数,および,パケット数の増加が観測されました(図 10).ホスト数急増時の送信元ホストについて調査したところ,送信元の IP アドレスが詐称されていました(送信先の IP アドレスの 10 進数表記=送信元の IP アドレスの 10 進数表記+ 1).

IPv4 にカプセル化されたパケットの中身は ICMPv6 Echo(ping)パケットで,ip_id が 54321 という特徴がありました.また,IPv4 にカプセル化される前の IPv6 の 送信元 IP アドレスは China Education and Research Network Center (AS4538)のものでした.

8 月 24 日頃に,送信元の IP アドレスの詐称は収束しましたが,送信元の IP アドレスが IPv6 と同様の China Education and Research Network Center(AS4538)の IPv4 のアドレスに変わって,パケットは 8 月 27 日頃まで継続して観測されました.

このスキャンパケットの目的は分かっていませんが,8 月 13 日には,細工した IPv6 パケットを送るだけで Windows システムにリモートコード実行(RCE)が可能な脆弱性(CVE-2024-38063,CVSS 3.x: 9.8 CRITICAL)22が公開/修正されており,IPv6 を利用している Windows システムの調査が行われていた可能性が考えられます.

おわりに

本四半期は,海外の IP アドレスからの特定の IP アドレスの特定のポート番号宛ての集中的なスキャンを度々観測しました.目的は分かっておらず,今後も調査を継続していきます.IoT マルウェアに関しては,前四半期以前から引き続き telnet サービスを狙ったスキャンを行うマルウェアの感染活動や DVR 機器を狙った攻撃を観測しました.

調査目的のスキャンパケットは前四半期からは減少し,総観測パケットの約 52.6 % でした.アメリカの IP アドレスからの調査スキャンが多く観測されています.

個別事象では,バングラデシュのインターネット遮断によるパケット数の減少と,IPv6 Encapsulation パケットの観測について紹介しました.

-

総観測パケット数は NICTER で観測しているダークネットの範囲に届いたパケットの個数を示すものであり,日本全体や政府機関に対する攻撃件数ではない.なお数値はブログ作成時点のデータベースの値に基づくが,集計後にデータベースの再構築等が行われ数値が増減することがある ↩︎

-

目的が明らかなスキャン組織の判定基準:ある調査機関・大学・組織で調査や研究を目的としたスキャンを行っていることが Web サイトなどから明らかで,スキャン元の IP アドレスが公開されているか,PTR レコードなどで帰属が確認できた場合に,この IP アドレスを調査スキャナと判定する ↩︎

-

NICTER の大規模スキャナの判定基準:ある1日における1つの IP アドレスからのパケット(TCP SYN と UDP のみ)について,宛先ポート番号のユニーク数が 30 以上,総パケット数が 30 万パケット以上の場合に,この IP アドレスを大規模スキャナと判定する ↩︎

-

SANS Internet Storm Center, DShield API:/api/threatcategory/research ↩︎

-

GreyNoise, 10.05.2022, A week in the life of a GreyNoise Sensor: The benign view ↩︎

-

TCP ヘッダのシーケンス番号と宛先 IP アドレスが同じで,送信元ポート番号が 1024 よりも大きいという特徴を持った TCP SYN パケットを送信しているホストの数.ただし,この特徴を持たない TCP SYN パケットを送信する Mirai 亜種も観測されている ↩︎

-

NICTER, 27.08.2024,タンザニアとアラブ首長国連邦のホストの Mirai 感染 ↩︎

-

Akamai SIRT, 21.11.2023, InfectedSlurs Botnet Spreads Mirai via Zero-Days ↩︎

-

IIJ-SECT, 20.12.2023, Mirai 亜種 InfectedSlurs の活動状況 ↩︎

-

XLab, 04.01.2024, Mirai.TBOT Uncovered: Over 100 Groups and 30,000+ Infected Hosts in a big IoT Botnet ↩︎

-

NICTER解析チーム, 31.10.2023 , NICTER観測統計 - 2023年7月~9月 日本国内におけるLTE対応ルータのMirai感染事例 ↩︎

-

帰属や目的が明らかなスキャン組織2の IP アドレス,および,NICTER の大規模スキャナの判定基準3を満たした IP アドレスを調査スキャナと判定する.帰属や目的が明らかなスキャン組織と,調査を行っていることは明らかである一方で帰属は分からないグレーな調査スキャン組織を分けて分析していくために,2023 年からは,帰属や目的が明らかなスキャン組織2を判定した後に,NICTER 大規模調査スキャナの判定3を行っている ↩︎

-

これらの IP アドレスは SANS Internet Storm Center4 や GreyNoise5 で調査スキャナと判定されている IP アドレスを参考に,我々の調査によって組織への帰属が確認できた IP アドレス, NICTER 観測データの調査・分析の過程で判明した調査組織の IP アドレスから構成されている.SANS Internet Storm Center や GreyNoise で調査スキャナと判定されている IP アドレスは必ずしも最新の情報とは限らず,既に IP アドレスが変わっているものや,判定の理由が明らかではないものが相当数含まれていることに注意が必要である ↩︎

-

https://www.group-ib.com/products/attack-surface-management/ ↩︎

-

Cybersecurity Laboratory of NICT, 05.11.2024, Survey Scanner List ↩︎

-

JETRO ビジネス短信, 25.07.2024, 外出禁止令が緩和、現地日系企業も操業再開へ ↩︎

-

NICTER, 19.07.2024,バングラデシュのインターネット遮断の観測 ↩︎

-

NIST, 13.08.2024, CVE-2024-38063 ↩︎